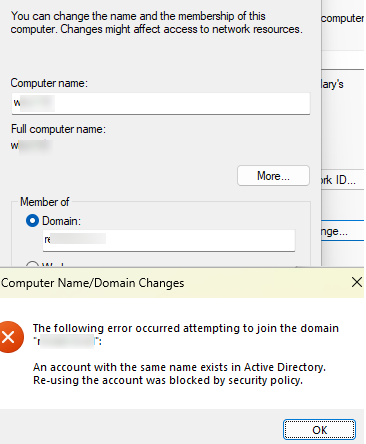

Bandant prijungti kompiuterį prie „Active Directory“ domeno, gali įvykti klaida:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Tokį elgesį sukelia 2022 m. spalio mėn. išleisti „Windows“ naujinimai, kurie pagerino esamų kompiuterio paskyrų pakartotinio naudojimo „Active Directory“ saugą. Šie naujinimai neleidžia įrenginiui prisijungti prie AD domeno naudojant esamą (iš anksto sukurtą) kompiuterio paskyrą (siekiant apsisaugoti nuo kritinio pažeidžiamumoCVE-2022-38042). Išimtys yra atvejai, kai:

- Vartotojo abonementas, sukūręs kompiuterio objektą AD, naudojamas domeno sujungimui.

- Kompiuterį sukūrė domeno administratorių grupės narys

- Vartotojas yra domeno administratorių, įmonės administratorių arba įtaisytųjų administratorių narys.

- Vartotojo paskyra pridėta prie GPO parinktiesDomeno valdiklis: leisti pakartotinai naudoti kompiuterio paskyrą prisijungiant prie domeno(ši politikos galimybė buvo pristatyta 2023 m. kovo mėn.)

Kai kompiuteris prijungiamas prie domeno, atliekama daugybė patikrinimų, kad būtų užkirstas kelias prieigai prie domene esančio kompiuterio objekto, jei vartotojas neatitinka aukščiau nurodytų sąlygų.

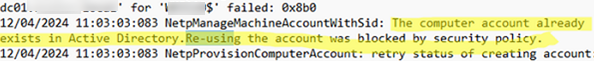

Patikrinkite prisijungimo prie domeno žurnalą kliente (C:WindowsdebugNetSetup.LOG). Jame turėtų būti šios eilutės:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

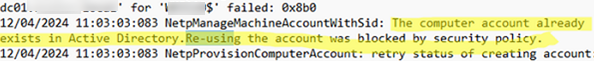

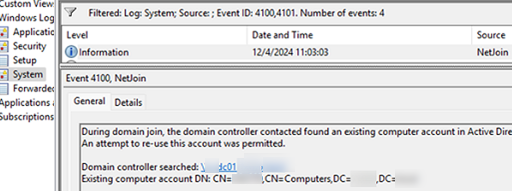

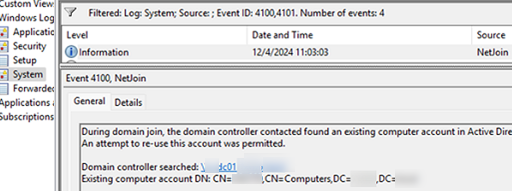

Įvykis su įvykio ID4100arba4101taip pat turėtų būti rodomas įvykių peržiūros programos sistemos žurnale:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

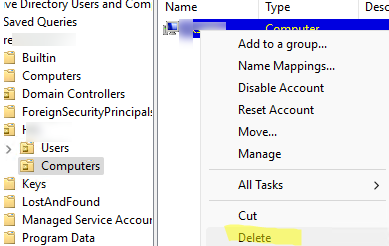

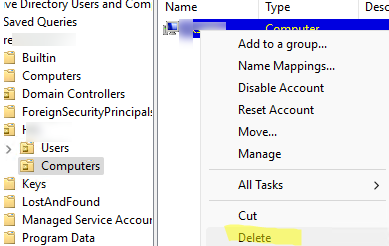

Paprasčiausias sprendimas yra pervardyti kompiuterį (hostname) arba ištrinti anksčiau sukurtą paskyrą tokiu pavadinimu iš AD. Tokiu atveju galite lengvai prijungti kompiuterį prie AD domeno nauju pavadinimu.

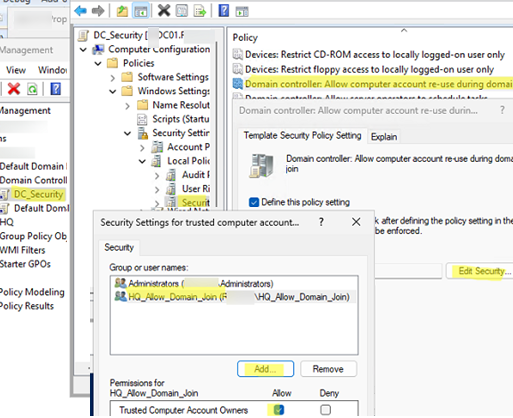

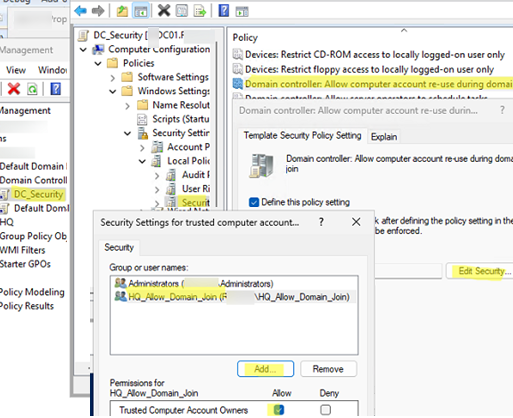

Jei norite leisti kai kuriems neadministravimo vartotojams prisijungti prie kompiuterių prie esamų paskyrų, domeno valdikliams turite sukonfigūruoti atskirą GPO.

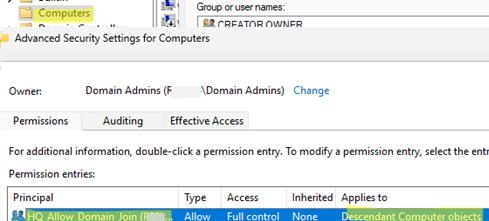

- Sukurkite saugos grupę AD domene ir pridėkite vartotojų, kurie gali pakartotinai naudoti kompiuterio paskyras. Pavyzdžiui, HQ_Allow_Domain_Join

- Atidarykite domeno politikos valdymo pultą (

gpmc.msc), sukurkite naują GPO ir susiekite jį suDomeno valdikliaiARBA. - Atidarykite GPO ir eikite įKompiuterio konfigūracija -> Politikos -> Windows nustatymai -> Saugos nustatymai -> Vietinė politika -> Saugos parinktys

- Atidarykite politikąDomeno valdiklis: leisti pakartotinai naudoti kompiuterio paskyrą prisijungiant prie domeno.

- Įgalinti politiką. Tada spustelėkiteRedaguoti apsaugąir įtraukite anksčiau sukurtą patikimų vartotojų grupę, kuriai bus leista prisijungti prie kompiuterių prie domeno

Norėdami padidinti saugumą, sumažinkite šios grupės narių skaičių iki minimumo.

Norėdami padidinti saugumą, sumažinkite šios grupės narių skaičių iki minimumo. - Palaukite, kol GPO nustatymai bus atnaujinti DC, arba nedelsdami atnaujinkite juos naudodami komandą

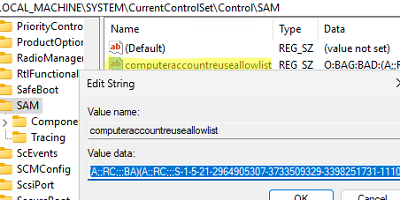

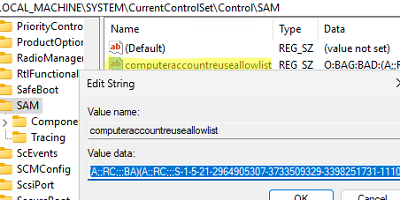

gpupdate /force - Politika keičia vertęKompiuterio paskyrų naudokite leistiną sąrašąparametras

HKLMSYSTEMCurrentControlSetControlSAMDC registro raktas. Jo reikšmėje bus jūsų pridėtų grupių sąrašas (SDL formatu).

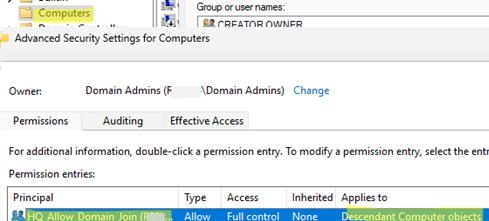

- Patikrinkite, ar šios grupės nariams buvo suteikti AD leidimai valdyti kompiuterių paskyras tikslinėje OU.

Dabar šios grupės vartotojai gali naudoti esamas kompiuterio paskyras, kai prijungia įrenginius prie domeno.

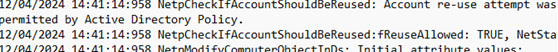

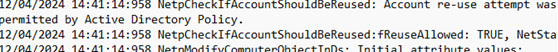

Patikrinkite NetSetup.LOG žurnalą:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Jei pritaikęs nurodytus parametrus vartotojas vis tiek negali pridėti kompiuterio prie domeno, patikrinkite, ar faile C:WindowsdebugNetSetup.LOG yra ši eilutė:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Tai rodo, kad vartotojas neturi leidimo nuotoliniu būdu prisijungti prie domeno valdiklio ir tikrinti įrašus SAM duomenų bazėje. Tokiu atveju turite įjungtiPrieiga prie tinklo: apribokite klientams, kuriems leidžiama nuotoliniu būdu skambinti į SAMDC saugos politiką ir pridėkite prie jos savo vartotojų grupę.

Anksčiau „Microsoft“ leidoNetJoinLegacyAccountReuseregistro raktas, naudojamas norint nepaisyti naujų saugos parametrų, neleidžiančių pakartotinai naudoti esamų kompiuterio paskyrų.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Siūloma skaityti:Kaip prisijungti prie „Windows 11“ kompiuterio prie domeno

Tačiau šio registro nustatymo palaikymas buvo pašalintas 2024 m. rugpjūčio mėn. naujinimuose ir ši parinktis nebeveikia.