Jei dažnai gaunate autentifikavimo raginimus arba lėtas darbas naudojant „Outlook“ ir „Exchange Server“, įgalinus Kerberos autentifikavimą tai bus išspręsta. Be to, „Kerberos“ užtikrina didesnį saugumą ir geresnį našumą, palyginti su NTLM autentifikavimu. Šiame straipsnyje sužinosite, kaip sukonfigūruoti „Kerberos“ autentifikavimą, skirtą „Exchange Server“.

„Kerberos“ autentifikavimas „Exchange Server“.

„Kerberos“ autentifikavimas yra saugus ir efektyvus protokolas, kurį naudoja „Exchange Server“, kad patikrintų vartotojo tapatybę nereikalaujant pakartotinių slaptažodžių raginimų. Jis veikia pagal bilietus pagrįstą sistemą, kai vartotojai vieną kartą patvirtina autentiškumą ir gauna bilietą suteikiantį bilietą (TGT). Tada šis TGT naudojamas prašyti paslaugų bilietų norint pasiekti „Exchange Server“ paslaugas, pvz., „Outlook“ ir žiniatinklio programas.

Įdiegus Kerberos autentifikavimą Exchange Server, organizacijos gali pasiekti saugesnį, sklandesnį ir efektyvesnį autentifikavimo procesą, kartu sumažindamos priklausomybę nuo NTLM arba pagrindinių autentifikavimo metodų.

Pastaba:„Kerberos“ autentifikavimas „Exchange Server“ neįjungtas pagal numatytuosius nustatymus. Įdiegus reikia papildomos sąrankos, įskaitant alternatyvios paslaugos abonemento (ASA) sukūrimą ir tinkamą pagrindinių paslaugų pavadinimų (SPN) konfigūravimą.

Rekomenduojama skaityti:„PowerShell“: sukonfigūruokite sertifikatu pagrįstą „Exchange Online“ („Azure“) autentifikavimą

Daugelis administratorių nepastebi šios konfigūracijos ir gali prarasti „Kerberos“ teikiamą saugumo ir efektyvumo naudą.

Kaip sukonfigūruoti Kerberos autentifikavimą „Exchange Server“.

„Microsoft“ rekomenduoja naudoti A įrašus, o ne CNAME įrašus. Taip užtikrinama, kad klientas teisingai išduos Kerberos bilieto užklausą pagal bendrinamą pavadinimą, o ne serverio FQDN.

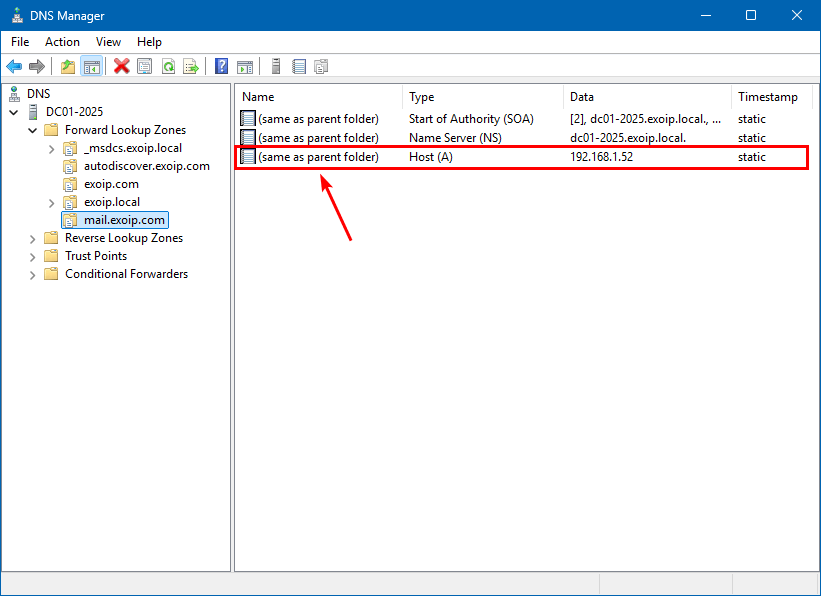

Savo organizacijoje turime tokį vidinį DNS, skirtą „Exchange Server“ sąrankai:

- mail.exoip.comMAPI per HTTP ir Outlook Anywhere

- autodiscover.exoip.comautomatinio atradimo paslaugoms

Štai kaip tai atrodo DNSmail.exoip.com.

Štai kaip tai atrodo DNSautodiscover.exoip.com.

Remdamiesi anksčiau pateiktais FQDN, turime susieti šiuos SPN su ASA kredencialais:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Atliksime toliau nurodytus veiksmus ir nustatysime „Kerberos“ autentifikavimą „Exchange Server“.

1 veiksmas: sukurkite alternatyvios paslaugos paskyrą (ASA)

Visi „Exchange“ serveriai, kuriuose veikia „Client Access“ paslaugos, turinčios tas pačias vardų sritis ir URL, turi naudoti tuos pačius alternatyvios paslaugos paskyros kredencialus arba (ASA kredencialus). Apskritai pakanka turėti vieną miško paskyrą kiekvienai „Exchange“ versijai.

Pastaba:Galite bendrinti tuos pačius ASA kredencialus iš „Exchange Server 2013“ ir naujesnės versijos. Taigi, jums nereikia kurti naujo, jei norite perkelti iš Exchange Server 2016 į Exchange Server 2019.

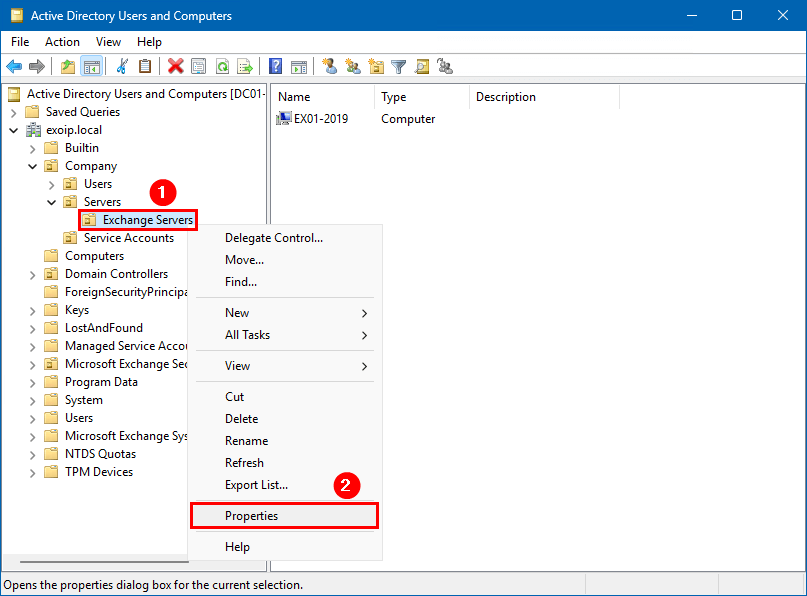

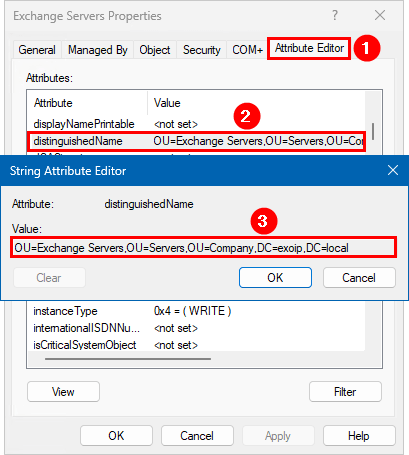

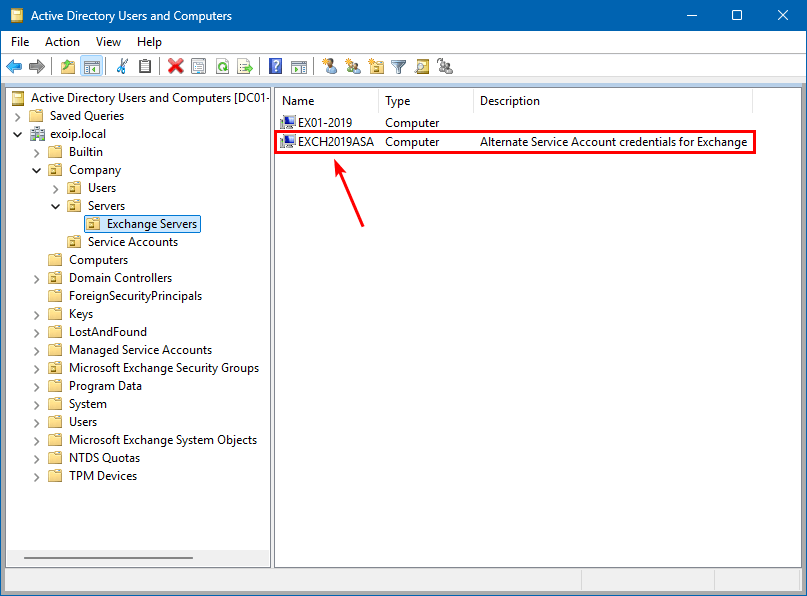

- Pradėti„Active Directory“ vartotojai ir kompiuteriai

- Eikite įOrganizacinis padalinyskur yra „Exchange Server“ kompiuterio objektas

- Dešiniuoju pelės mygtuku spustelėkite jį ir pasirinkiteSavybės

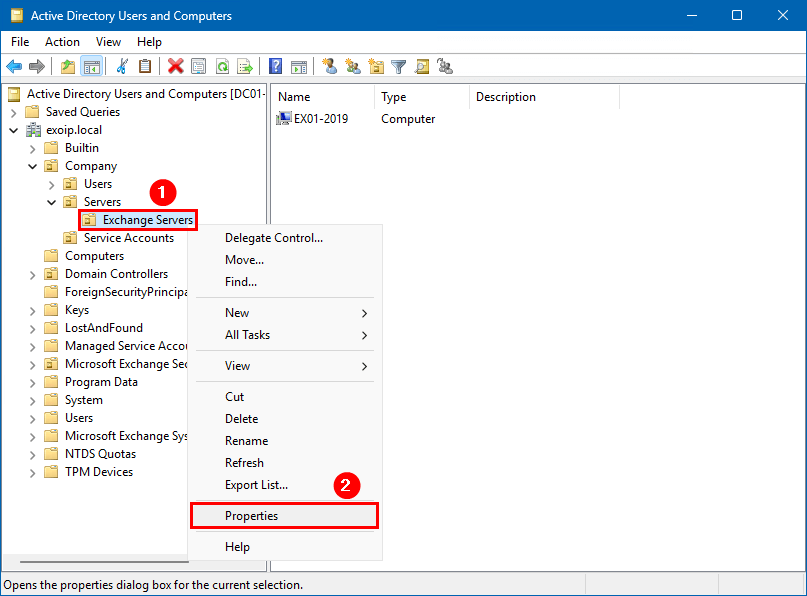

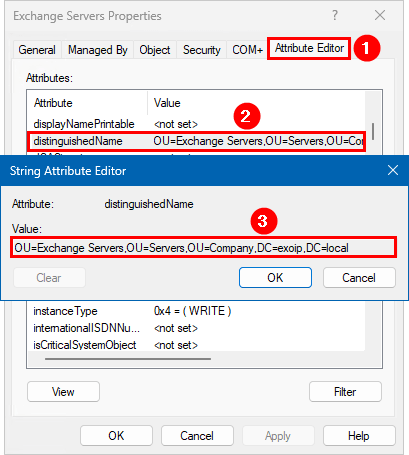

- Spustelėkite antAtributų redaktoriusskirtuką

- Dukart spustelėkiteišskirtinisVardasatributas

- Kopijuotivertę

- Paleiskite „Exchange Management Shell“ kaip administratorių

- Sukurkite AD kompiuterio objektą pavadinimuEXCH2019ASAir naudokite OU reikšmę, kurią nukopijavote atlikdami ankstesnį veiksmą parametrui -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Įveskite naują AD kompiuterio objekto slaptažodį

- Įgalinkite AES 256 šifravimą, kad palaikytumėte Kerberos

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Patikrinkite, ar AD kompiuterio objektas sukurtas sėkmingai

Get-ADComputer "EXCH2019ASA"Pasirodo išvestis.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

UserPrincipalName :AD kompiuterio objektą taip pat galite rasti „Active Directory“ naudotojai ir kompiuteriai.

2 veiksmas. Pakartokite visų domeno valdiklių pakeitimus

Sukūrę paskyrą, pakartokite pakeitimus visuose AD DS domeno valdikliuose.

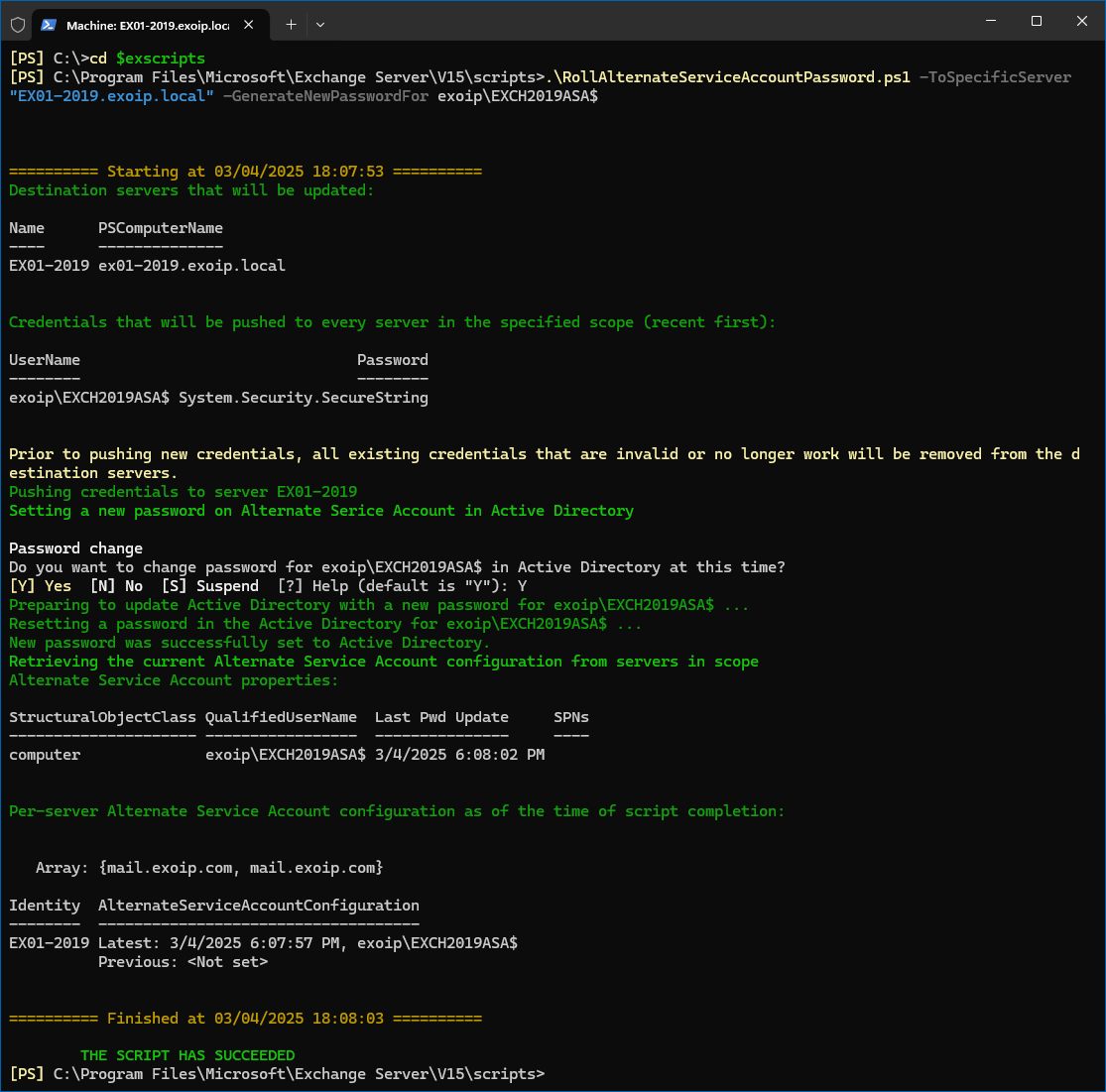

repadmin /syncall /ADPe3 veiksmas. Įdiekite ASA kredencialus pirmame „Exchange“ serveryje

Vienintelis palaikomas ASA kredencialų diegimo būdas yra naudotiRollAlternateServiceAcountPassword.ps1scenarijų iš „Exchange Server“ scenarijų aplanko.

- Paleiskite „Exchange Management Shell“ kaip administratorių

- Pakeiskite katalogą į „Exchange Server“ scenarijų aplanką

cd $exscripts- Įdiekite ASA kredencialus pirmame Exchange serveryje, kuriame veikia Client Access paslaugos

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Kai jūsų paklaus, ar norite pakeisti alternatyvios paslaugos paskyros slaptažodį, įveskiteIRir paspauskiteĮeikite

4 veiksmas. Įdiekite ASA kredencialus kitame „Exchange“ serveryje

Jei organizacijoje veikia daugiau nei vienas Exchange serveris, paleiskite toliau pateiktą komandą.

Pastaba:Atlikite tai visiems „Exchange“ serveriams. Tiesiog pakeiskite „Exchange Server“ (EX02-2019) paskirties vietą.

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"5 veiksmas. Patikrinkite ASA kredencialų įdiegimą

Patikrinkite ASA kredencialų nustatymus „Exchange Server“.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationPasirodo išvestis.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>6 veiksmas. Patikrinkite, ar SPN dar nesusietas su paskyra

Prieš susiedami SPN su ASA kredencialais, turite patikrinti, ar tiksliniai SPN dar nėra susieti su kita miško paskyra. ASA kredencialas turi būti vienintelė paskyra miške, su kuria susieti šie SPN.

Paleiskite komandų eilutę ir vykdykite toliau pateiktas komandas.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comKomandos turėtų grįžtiTokio SPN nerastakaip parodyta žemiau.

Checking forest DC=exoip,DC=local

No such SPN found.Jei jis ką nors grąžina, kita paskyra jau susieta su SPN.

7 veiksmas. Susiekite pagrindinius paslaugų pavadinimus (SPN) su ASA kredencialu

- Paleiskite komandų eilutę

- Susiekite MAPI per HTTP ir Outlook Anywhere SPN su ASA kredencialu

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

Pasirodo išvestis.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Susiekite Autodiscover SPN su ASA kredencialu

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$Pasirodo išvestis.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated object8 veiksmas. Patikrinkite, ar susiejote SPN su ASA kredencialais

Paleiskite komandų eilutę ir paleiskite toliau pateiktą komandą. Šią komandą turite paleisti tik vieną kartą.

setspn -L exoipEXCH2019ASA$9 veiksmas. Įgalinkite Kerberos autentifikavimą Outlook klientams

- Paleiskite „Exchange Management Shell“ kaip administratorių

- Įgalinti Kerberos autentifikavimą Outlook Anywhere klientams visuose Exchange serveriuose, kuriuose norite įgalinti Kerberos autentifikavimą

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Patikrinkite, ar jis sėkmingai nustatytas

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodPasirodo išvestis.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Įgalinti Kerberos autentifikavimą MAPI per HTTP klientams visuose Exchange serveriuose, kuriuose norite įjungti Kerberos autentifikavimą

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Patikrinkite, ar jis sėkmingai nustatytas

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsPasirodo išvestis.

IISAuthenticationMethods : {Ntlm, Negotiate}Mišriose aplinkose su „Exchange Online“ arba jei naudojate „OAuth“ viduje.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')10 veiksmas. Iš naujo paleiskite „Exchange Server“ paslaugas

Iš naujo paleiskite„Microsoft Exchange Service Host“.aptarnavimas irMS Exchange automatinio aptikimo programų baseinaspagreitinti procesą. Atlikite tai visuose „Exchange“ serveriuose.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolTaip pat galite iš naujo paleisti visus Exchange serverius, jei norite.

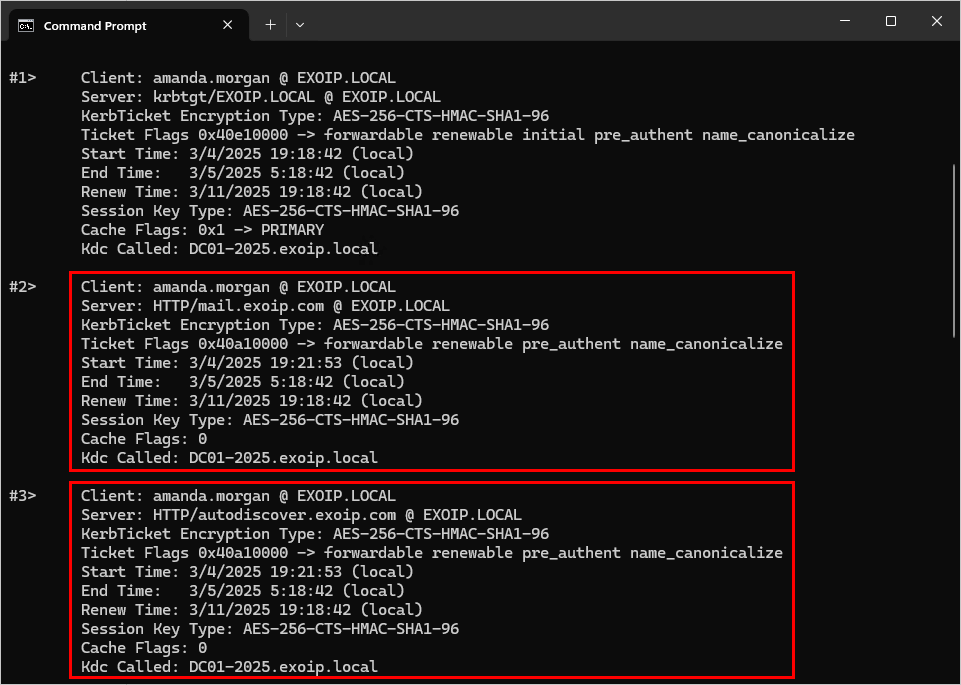

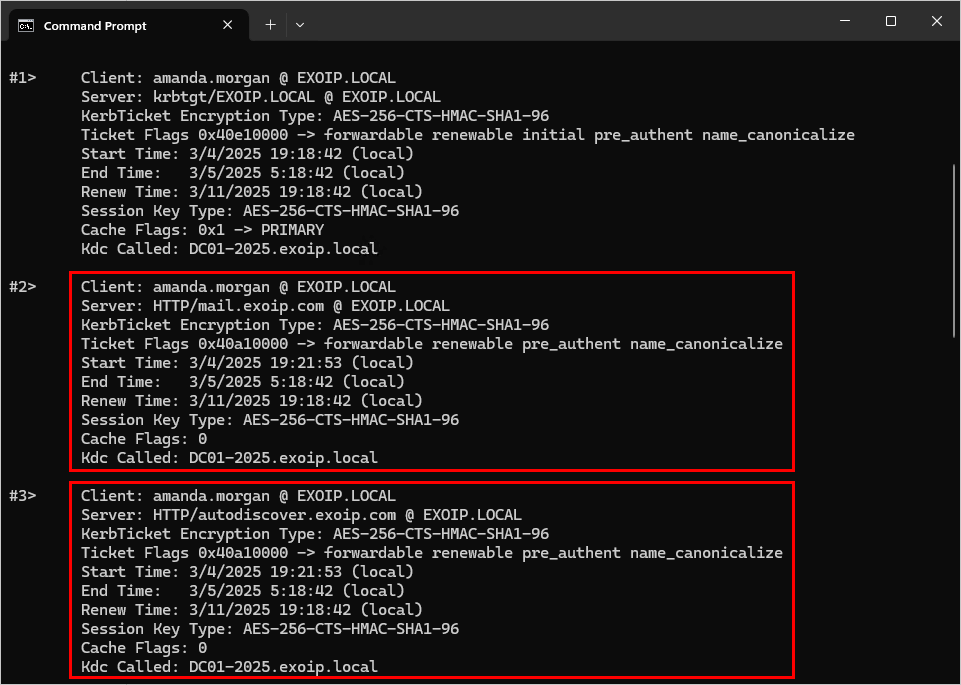

11 veiksmas. Patikrinkite Exchange kliento Kerberos autentifikavimą

Sėkmingai sukonfigūravę Kerberos ir ASA kredencialus, patikrinkite, ar klientai gali sėkmingai autentifikuoti.

- PradėtiOutlookkliento kompiuteryje

- PradėtiKomandinė eilutėkliento kompiuteryje

- Vykdykite žemiau esančią komandą

klist- Patikrinkite, ar serveriuose rodomi du bilietaiHTTP/mail.exoip.comirHTTP/autodiscover.exoip.com

tai viskas!

Išvada

Sužinojote, kaip sukonfigūruoti Kerberos autentifikavimą, skirtą Exchange serveriui. „Kerberos“ yra saugesnis nei NTLM, todėl jūsų klientams, „Exchange“ serveriams ir domeno valdikliams tenka mažesnės sąnaudos. Būtina tai sukonfigūruoti visose organizacijose, kuriose veikia „Exchange Server“.

Ar jums patiko šis straipsnis? Jums taip pat gali patikti žingsnis po žingsnio sukurti DAG Exchange serverį. Nepamirškite sekti mūsų ir pasidalinti šiuo straipsniu.