„Daixin Team“ yra išpirkos reikalaujančių programų grupė, iškilusi kaip didžiulė grėsmė, daugiausia nukreipta į sveikatos priežiūros sektorių ir sukelianti didelių trikdžių nuo 2022 m. birželio mėn. Ypač pavojinga, kad jų metodas apima išpirkos reikalaujančią programinę įrangą, skirtą užšifruoti pagrindinius serverius, kuriuose saugoma neskelbtina informacija, pvz., paciento sveikatos informacija (PHI). Ligoninės, kaip pažeidžiami pacientų duomenys, tampa svarbiausiomis tikslinėmis vietomis. Užpuolikai išnaudoja neskelbtinos informacijos kiekį, gausų prijungtų įrenginių naudojimą ir galimus svarbiausių gydymo procedūrų sutrikimus, kad galėtų reikalauti išpirkos. Pacientų priežiūra yra tiesiogiai paveikta, todėl sveikatos priežiūros sektorius tampa patraukliu ir pelningu tikslu. Grupės motyvai neapsiriboja trikdymu, o pacientų sveikatos informacija tamsiajame žiniatinklyje pateikia aukštas kainas, todėl Daixin komanda gauna papildomų pajamų.

„SalvageData“ ekspertai rekomenduoja imtis aktyvių duomenų saugumo priemonių, tokių kaip reguliarios atsarginės kopijos, griežta kibernetinio saugumo praktika ir programinės įrangos atnaujinimas, kad apsisaugotų nuo išpirkos reikalaujančių programų atakų. Ir,išpirkos reikalaujančios programinės įrangos atakos atveju nedelsdami kreipkitės į mūsų išpirkos reikalaujančių programų atkūrimo ekspertus.

Viskas, ką žinome apie Daixin Ransomware

Patvirtintas vardas

- Daixin virusas

Grėsmės tipas

Siūloma skaityti:Anoniminis Sudanas: išsamus įsilaužėlių grupės vadovas

- Ransomware

- Kripto virusas

- Failų spintelė

- Dvigubas turto prievartavimas

Ar yra nemokamas iššifruotojas?Ne, nėra viešo „Daixin“ išpirkos reikalaujančių programų iššifravimo programos.Paskirstymo būdai

- Sukčiavimo el. laiškai

- Pažeidžiamumų išnaudojimas

- Silpni arba numatytieji nuotolinio darbalaukio protokolo (RDP) slaptažodžiai

Pasekmės

- Failai yra užšifruoti ir užrakinti iki išpirkos mokėjimo

- Duomenų nutekėjimas

- Dvigubas turto prievartavimas

Kas yra Daixin ransomware IOC

Kompromiso rodikliai (IOC) yra skaitmeniniai užuominos, kurias kibernetinio saugumo specialistai naudoja norėdami nustatyti sistemos pažeidimus ir kenkėjišką veiklą tinkle ar IT aplinkoje. Kai aptinkamas IOC, saugos komandos įvertina galimas grėsmes arba patvirtina jos autentiškumą. TOK taip pat pateikia įrodymų, prie ko užpuolikas turėjo prieigą, jei įsiskverbė į tinklą. Iš esmės tai yra nusikaltimo vietoje paliktų įrodymų skaitmeninės versijos, o potencialūs IOC apima neįprastą tinklo srautą, privilegijuotus vartotojų prisijungimus iš užsienio šalių, keistas DNS užklausas, sistemos failų pakeitimus ir kt.

Daixin išpirkos raštelis

Išpirkos rašte Daixin komanda grasina aukoms paskelbti pavogtus duomenis per 5 dienas, nebent jos sumokės išpirkos reikalavimą. Jie taip pat suteikia aukai asmeninį PIN kodą, kuris bus naudojamas susisiekti su grėsmės veikėjais.

Jei suprantate, kad esate išpirkos reikalaujančių programų auka, susisiekę su „SalvageData“ išpirkos reikalaujančių programų pašalinimo ekspertais suteiksite saugią duomenų atkūrimo paslaugą ir išpirkos reikalaujančių programų pašalinimą po atakos.

Kaip veikia Daixin ransomware

Daixin Team veikimo būdas apima kelių etapų procesą, pradedant virtualiojo privataus tinklo (VPN) serverio išnaudojimu įvairiomis priemonėmis, įskaitant sukčiavimo el. laiškus ir taikinio VPN infrastruktūros pažeidžiamumą. Patekusi į vidų, grupė naudoja saugų apvalkalą (SSH) ir nuotolinio darbalaukio programinę įrangą per šaltinio kodą, pagrįstą Babuk protokolu, RDP. sistema.Privilegijuotomis paskyromis manipuliuojama siekiant gauti prieigą prie svarbių serverių, įskaitant VMware vCenter serverius.Vėliau užpuolikai iš naujo nustato ESXi serverių paskyrų slaptažodžius, atverdami kelią jų išpirkos reikalaujančios programinės įrangos diegimui. Prieš šifruodama sistemą, Daixin komanda strategiškai išfiltruoja asmenį identifikuojančią informaciją (PII) ir PHI, naudodama pavogtus duomenis kaip papildomą svertą derybų dėl išpirkos metu.

Kaip elgtis su Daixin išpirkos reikalaujančios programos ataka

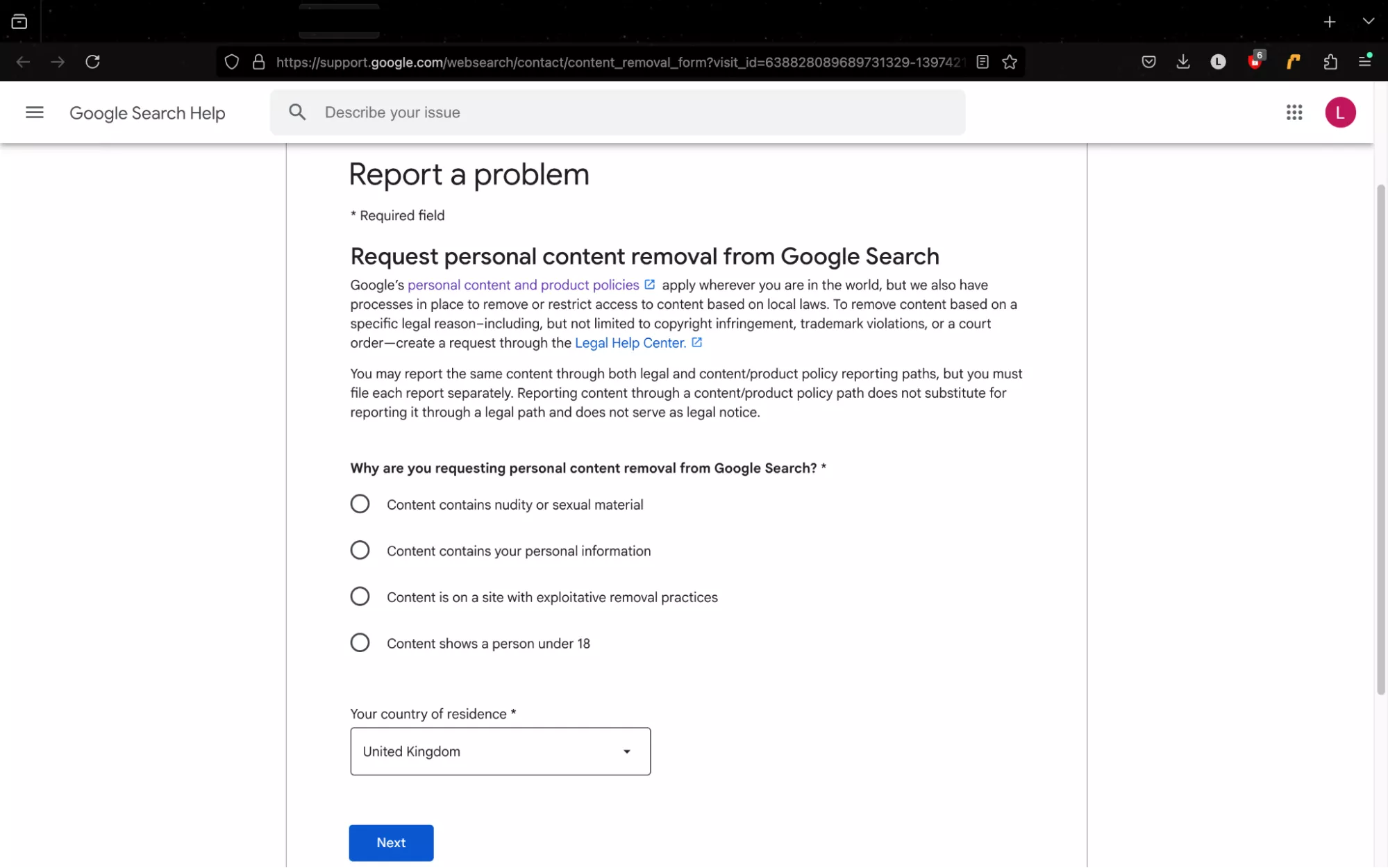

Pirmas žingsnis norint atsigauti po Daixin atakos yra izoliuoti užkrėstą kompiuterį, atjungiant jį nuo interneto ir pašalinant visus prijungtus įrenginius. Tada turite susisiekti su vietos valdžios institucijomis. JAV gyventojų ir įmonių atveju tai yraFTBirInterneto nusikaltimų skundų centras (IC3).Norėdami pranešti apie išpirkos reikalaujančios programos ataką, turite surinkti visą informaciją apie ją, įskaitant:

- Išpirkos užrašo ekrano nuotraukos

- Bendravimas su grėsmės veikėjais (jei tokių turite)

- Šifruoto failo pavyzdys

Tačiau, jei noritesusisiekti su specialistais, tada nieko nedaryk.Palikite kiekvieną užkrėstą įrenginį tokį, koks jis yrair paprašyti anavarinio išpirkos reikalaujančių programų pašalinimo paslauga. Sistemos paleidimas iš naujo arba išjungimas gali pakenkti atkūrimo paslaugai. Užfiksavus veikiančios sistemos RAM gali padėti gauti šifravimo raktą, o sugauti dropper failą, t. y. failą, vykdantį kenkėjišką naudingą apkrovą (programinės įrangos kodą arba programas, atliekančias neteisėtus veiksmus tikslinėje sistemoje), gali būti sukonstruota atvirkštinė inžinerija ir dėl to gali būti iššifruoti duomenys arba suprasti, kaip jis veikia.neištrinti išpirkos reikalaujančios programosir saugokite visus išpuolio įrodymus. Tai svarbu dėlskaitmeninė kriminalistikakad ekspertai galėtų atsekti įsilaužėlių grupę ir juos identifikuoti. Institucijos gali naudoti užkrėstos sistemos duomenisištirti užpuolimą ir surasti atsakingąjį.Kibernetinės atakos tyrimas nesiskiria nuo bet kurio kito kriminalinio tyrimo: norint surasti užpuolikus, reikia įrodymų.

1. Susisiekite su savo Reagavimo į incidentus teikėją

Reagavimas į kibernetinį incidentą – tai reagavimo į kibernetinio saugumo incidentą ir jo valdymo procesas. Reagavimo į incidentus saugotojas yra paslaugų sutartis su kibernetinio saugumo tiekėju, leidžianti organizacijoms gauti išorinę pagalbą kibernetinio saugumo incidentams. Ji suteikia organizacijoms struktūrizuotą patirtį ir palaikymą per saugumo partnerį, leidžiantį joms greitai ir efektyviai reaguoti kibernetinio incidento metu. Reagavimo į incidentą laikiklis suteikia organizacijoms ramybę ir siūlo ekspertų pagalbą prieš ir po kibernetinio saugumo incidento. Specifinis reagavimo į incidentą laikytojo pobūdis ir struktūra skirsis priklausomai nuo teikėjo ir organizacijos reikalavimų. Geras reagavimo į incidentus laikiklis turėtų būti tvirtas, bet lankstus ir teikti patikrintas paslaugas, kurios pagerintų organizacijos ilgalaikę apsaugą.Jei susisieksite su savo IR paslaugų teikėju, jis gali nedelsdamas perimti ir padėti atlikti kiekvieną išpirkos reikalaujančių programų atkūrimo veiksmą.Tačiau jei nuspręsite patys pašalinti išpirkos reikalaujančią programinę įrangą ir atkurti failus kartu su IT komanda, galite atlikti kitus veiksmus.

2. Nustatykite išpirkos reikalaujančią programinę įrangą

Nustatyti, kuri išpirkos reikalaujanti programinė įranga užkrėtė jūsų kompiuterį, gali būti atlikta patikrinus failo plėtinį (kai kurios išpirkos reikalaujančios programos naudoja failo plėtinį kaip savo pavadinimą),naudojant ransomware ID įrankį, arba tai bus ant išpirkos raštelio. Turėdami šią informaciją galite ieškoti viešojo iššifravimo rakto. Taip pat galite patikrinti išpirkos reikalaujančios programos tipą pagal jo IOC.

3. Pašalinkite išpirkos reikalaujančią programinę įrangą ir pašalinkite išnaudojimo rinkinius

Prieš atkurdami duomenis, turite užtikrinti, kad jūsų įrenginyje nėra išpirkos reikalaujančių programų ir kad užpuolikai negalės surengti naujos atakos naudodami išnaudojimo rinkinius ar kitus pažeidžiamumus. Išpirkos reikalaujančių programų pašalinimo paslauga gali ištrinti išpirkos reikalaujančią programinę įrangą, sukurti teismo ekspertizės dokumentą tyrimui, pašalinti pažeidžiamumą ir atkurti jūsų duomenis.

4. Duomenims atkurti naudokite atsarginę kopiją

Atsarginių duomenų atkūrimo svarbos negalima pervertinti, ypač atsižvelgiant į įvairias galimas rizikas ir grėsmes duomenų vientisumui. Atsarginės kopijos yra esminė išsamios duomenų apsaugos strategijos sudedamoji dalis. Jie suteikia galimybę atsigauti nuo įvairių grėsmių, užtikrinti veiklos tęstinumą ir išsaugoti vertingą informaciją. Išpirkos reikalaujančių programų atakų akivaizdoje, kai kenkėjiška programinė įranga užšifruoja jūsų duomenis ir reikalauja sumokėti už jų išleidimą, atsarginė kopija leidžia atkurti informaciją nepasiduodant užpuoliko reikalavimams. Reguliariai išbandykite ir atnaujinkite atsarginių kopijų kūrimo procedūras, kad padidintumėte jų veiksmingumą apsaugant nuo galimo duomenų praradimo scenarijų. Yra keletas būdų, kaip sukurti atsarginę kopiją, todėl turite pasirinkti tinkamą atsarginės kopijos laikmeną ir turėti bent vieną duomenų kopiją, saugomą ne svetainėje ir neprisijungus.

5. Susisiekite su išpirkos reikalaujančių programų atkūrimo tarnyba

Jei neturite atsarginės kopijos arba jums reikia pagalbos pašalinant išpirkos reikalaujančią programinę įrangą ir pažeidžiamumą, susisiekite su duomenų atkūrimo tarnyba. Išpirkos sumokėjimas negarantuoja, kad jūsų duomenys bus jums grąžinti. Vienintelis garantuotas būdas atkurti kiekvieną failą yra atsarginė kopija. Jei to nepadarysite, išpirkos reikalaujančių programų duomenų atkūrimo paslaugos gali padėti iššifruoti ir atkurti failus. „SalvageData“ ekspertai gali saugiai atkurti failus ir neleisti „Daixin“ išpirkos reikalaujančios programinės įrangos vėl užpulti jūsų tinklo, susisiekite su mūsų atkūrimo ekspertais 24 valandas per parą, 7 dienas per savaitę.

Užkirsti kelią Daixin ransomware atakai

Išpirkos reikalaujančių programų prevencija yra geriausias duomenų saugumo sprendimas. yra lengviau ir pigiau nei atsigauti nuo jų. „Daixin“ išpirkos reikalaujanti programa gali kainuoti jūsų verslo ateitį ir netgi uždaryti duris. Tai yra keli patarimai, kaip užtikrinti, kadišvengti ransomware atakų:

- Nuolat atnaujinkite programinę įrangą, kad išvengtumėte pažeidžiamumų, kuriuos gali išnaudoti išpirkos reikalaujančios programos.

- Naudokite stiprius slaptažodžius ir dviejų veiksnių autentifikavimą, kad išvengtumėte neteisėtos prieigos prie sistemų.

- Reguliariai kurkite atsargines svarbių failų kopijas ir saugokite juos saugioje vietoje.

- Būkite atsargūs atidarydami el. pašto priedus arba spustelėdami nuorodas iš nežinomų šaltinių.

- Naudokite patikimą antivirusinę programinę įrangą ir nuolat ją atnaujinkite.