Šiame straipsnyje paaiškinsime sunkiai suvokiamą grėsmę, kurią kelia Karakurt duomenų prievartavimo grupė – besiformuojanti išpirkos reikalaujančių programų gauja, dar žinoma kaip Karakurt Team ir Karakurt Lair. Čia galite sužinoti, kaip prevencinėmis priemonėmis paruošti savo verslą nuo šios kibernetinės grėsmės, suprasti atsarginių kopijų svarbą ir atpažinti kenkėjiškų programų atkūrimo paslaugų vaidmenį.

„SalvageData“ ekspertai rekomenduoja imtis aktyvių duomenų saugumo priemonių, tokių kaip reguliarios atsarginės kopijos, griežta kibernetinio saugumo praktika ir programinės įrangos atnaujinimas, kad apsaugotų nuo kenkėjiškų programų atakų. Ir,kenkėjiškų programų atakos atveju nedelsdami kreipkitės į mūsų kenkėjiškų programų atkūrimo ekspertus.

Kokia grėsmė yra Karakurtas?

„Karakurt“ yra „ransomware“ gauja, kuri taiko įvairias taktikas, metodus ir procedūras (TTP), sukeldama iššūkius gynybos ir švelninimo pastangoms. Užuot šifravę pažeistas mašinas ar failus, kaip tai daro dauguma išpirkos reikalaujančių programų, „Karakurt“ aktoriai teigia pavogę duomenis ir grasina juos parduoti aukcione arba paleisti viešai, nebent bus sumokėta išpirka. Išpirkos reikalavimai, paprastai Bitcoin, svyruoja nuo25 000–13 000 000 USD, su mokėjimo terminais per savaitę nuo pradinio susisiekimo.

Viskas, ką žinome apie „Karakurt“ išpirkos programą

Patvirtintas vardas

- karakurto virusas

Grėsmės tipas

- Ransomware

- Prievartavimas

- Duomenų nutekėjimas

Aptikimo pavadinimai

- AvastWin64: kenkėjiškų programų gen

- EmsisoftGen: Variant.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.ee.421142864

- MicrosoftVirTool:Win64 / CobaltStrike.A

Paskirstymo būdai

- Pasenę SonicWall VPN įrenginiai

- Sukčiavimas

- „Apache Logging Services“ pažeidžiamumas

- Kenkėjiškos makrokomandos

- Pavogti virtualaus privataus tinklo (VPN) kredencialai

- Pavogti nuotolinio darbalaukio protokolo (RDP) kredencialai

- Pasenęs Fortinet FortiGate SSL VPN

- Pasenęs Microsoft Windows Server

Pasekmės

- Atidarykite duris naujoms infekcijoms

- Duomenų nutekėjimas

„Karakurt Ransomware“ užkrėtimo ir vykdymo metodai

„Karakurt“ aktoriai pateikia pavogtų duomenų įrodymus, dažnai naudodami ekrano kopijas arba failų katalogų kopijas. Jie neapsiriboja nusitaikymu į auką, susisiekdami su darbuotojais, verslo partneriais ir klientais persekiojančiais el. laiškais ir telefono skambučiais, spaudžiant bendradarbiauti. Šiuose pranešimuose yra pavogtų duomenų, pvz., socialinio draudimo numerių ir mokėjimo sąskaitų, pavyzdžių. Sumokėję išpirką, Karakurto aktoriai pateikia failo ištrynimo įrodymus ir retkarčiais pateikia įžvalgų apie pradinį įsibrovimą.Iki 2022 m. sausio 5 d, grupė valdė informacijos nutekėjimo ir aukciono svetainę adresu https://karakurt[.]group. Nors pradinis domenas ir IP adresas buvo neprisijungę 2022 m. pavasarį, pranešama, kad svetainė egzistuoja giliame ir tamsiajame žiniatinklyje. 2022 m. gegužės mėn. jame buvo saugomi terabaitai duomenų iš Šiaurės Amerikos ir Europos aukų, „pranešimai spaudai“, kuriuose įvardijamos nebendradarbiaujančios aukos, ir instrukcijos, kaip dalyvauti duomenų aukcionuose.

Pradinė prieiga

Karakurtui trūksta konkretaus taikymo, daugiausia dėmesio skiriant prieigai prie aukų įrenginių įvairiomis priemonėmis. Tai apima pavogtų prisijungimo kredencialų įsigijimą, bendradarbiavimą su kibernetinio nusikaltimo partneriais, kad pasiektumėte pažeistas aukas, arba prieigos gavimą per trečiųjų šalių įsilaužimo tarpininkus. Įsibrovimų brokeriai yra asmenys arba grupės, kurie gauna pirminę prieigą prie apsaugotų kompiuterių sistemų, sukuria rinkoje tinkamą patvarumą ir parduoda šią prieigą kitiems kibernetiniams nusikaltėliams. Įprasti pažeidžiamumai, naudojami pradinės prieigos metu, yra šie:

Pasenę SonicWall SSL VPN prietaisai

Šie įrenginiai yra pažeidžiami kelių naujausių CVE (bendrųjų pažeidžiamumų ir poveikio) – kritinių spragų, leidžiančių nuotoliniu būdu vykdyti kodą. Užpuolikai išnaudoja šias silpnybes, kad gautų neteisėtą prieigą.

Rekomenduojama skaityti:Ransomed.vc Ransomware: viskas, ką reikia žinoti, kad būtumėte saugūs

„Log4j“ pažeidžiamumas (CVE-2021-44228)

Log4Shell pažeidžiamumas „Apache Logging Services“ (Log4j) leidžia užpuolikams nuotoliniu būdu vykdyti savavališką kodą. Karakurt išnaudoja šį pažeidžiamumą pradinei prieigai.

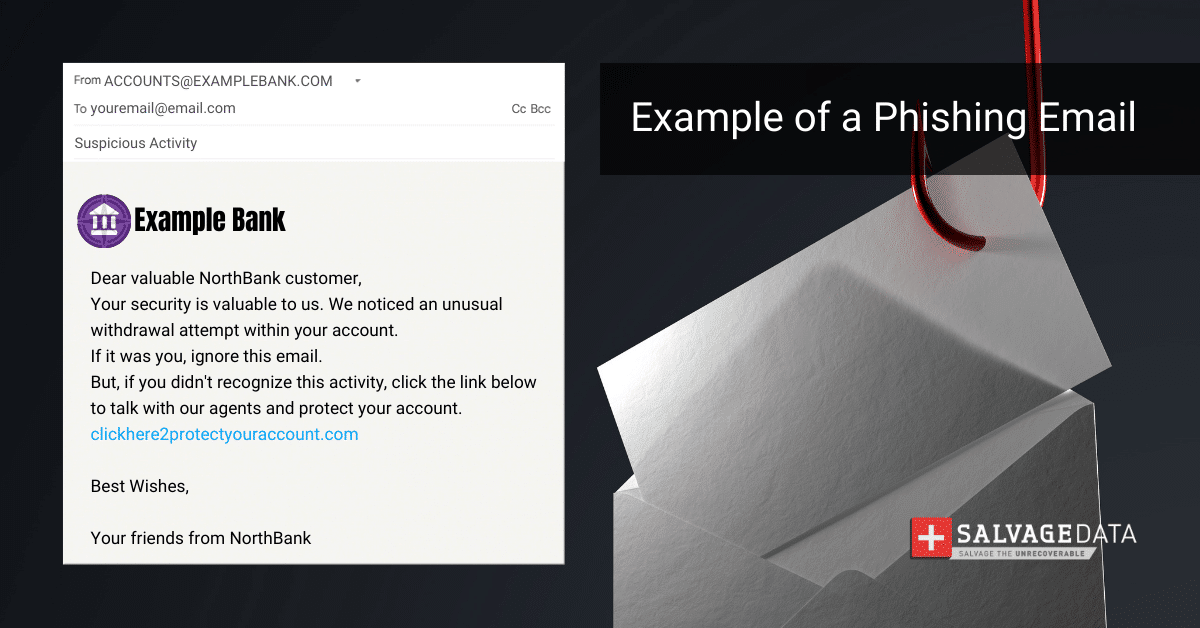

Sukčiavimo išpuoliai

Sukčiavimas apima apgaulingus el. laiškus arba pranešimus, kuriais apgaudinėjami gavėjai, kad jie atskleistų neskelbtiną informaciją arba spustelėtų kenksmingas nuorodas. Karakurto aktoriai naudoja sukčiavimo ir sukčiavimo būdus, kad apgautų aukas, kad jos atskleistų neskelbtiną informaciją arba spustelėtų kenkėjiškas nuorodas.

Kenkėjiškos makrokomandos el. pašto prieduose

Karakurt plinta per el. pašto priedus, kuriuose yra kenkėjiškų makrokomandų, kenkėjiškų scenarijų, įterptų į failus (pvz., Word dokumentus). Kai aukos atidaro šiuos priedus, makrokomandos vykdo kodą, suteikiantį užpuolikui prieigą.

Pavogti VPN arba KPP kredencialai

Išpirkos reikalaujančių programų grupė taikosi į virtualų privatų tinklą (VPN) arba nuotolinio darbalaukio protokolą (RDP). Jei šie kredencialai yra pažeisti, užpuolikai gauna tiesioginę prieigą prie aukos tinklo.

„Fortinet FortiGate SSL VPN Appliances“ arba „Microsoft Windows Server“ egzempliorių pažeidžiamumas

Išnaudojus žinomas Fortinet FortiGate SSL VPN įrenginių arba Microsoft Windows Server egzempliorių spragas, Karakurt gali įsiskverbti į tinklus.

Patvarumas ir eksfiltracija

Patekęs į pažeistą sistemą, „Karakurt“ naudoja „Cobalt Strike“ švyturius, kad surašytų tinklą, „Mimikatz“, kad gautų paprasto teksto kredencialus, „AnyDesk“ nuolatiniam nuotoliniam valdymui ir papildomus įrankius privilegijoms išplėsti ir judėti tinkle. Vėliau jie naudoja tokius įrankius kaip 7zip, Filezilla, rclone ir Mega.nz, kad suspaustų ir išfiltruotų didelius duomenų kiekius, dažnai viršijančius 1 terabaitą, iš prie tinklo prijungtų bendrų diskų.

Prievartavimas

Po duomenų išfiltravimo Karakurt pradeda turto prievartavimo fazę. Aukos gauna išpirkos užrašus per „readme.txt“ failus, el. laiškus, siunčiamus per pažeistus el. pašto tinklus, ir išorines el. pašto paskyras. Aukos praneša apie plačias priekabiavimo kampanijas, kurių darbuotojai, partneriai ir klientai gauna įspėjimus, skatinančius derybas. Gauja nusitaikė į aukas, tuo pačiu metu užpultas kitų išpirkos reikalaujančių programų variantų arba anksčiau užpultas aukas, o tai rodo galimą pavogtų duomenų įsigijimą. Buvo žinoma, kad grupė perdeda kompromisų mastą ir duomenų vertę, pateikdama melagingus teiginius apie pavogtų duomenų kiekį arba jų nuosavybę. JAV vyriausybė primygtinai pataria nemokėti išpirkų Karakurtui ar kibernetiniams nusikaltėliams, žadantiems ištrinti failus mainais už mokėjimą.

Nemokėkite išpirkos!Kreipdamiesi į išpirkos reikalaujančių programų atkūrimo tarnybą galite ne tik atkurti failus, bet ir pašalinti bet kokią galimą grėsmę.

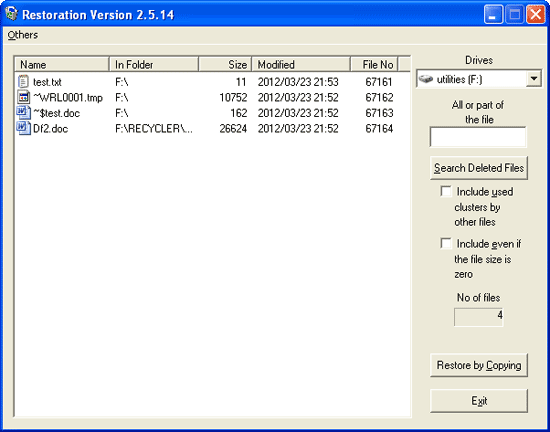

Karakurt ransomware Indicators of Compromise (IOC)

Kompromiso rodikliai (IOC) yra tinkle arba operacinėje sistemoje pastebėti artefaktai, kurie labai patikimai rodo kompiuterio įsibrovimą. IOC gali būti naudojami ankstyvam būsimų atakų bandymų aptikimui naudojant įsibrovimų aptikimo sistemas ir antivirusinę programinę įrangą. Tai iš esmės skaitmeninės įrodymų, paliktų nusikaltimo vietoje, versijos, o potencialūs IOC apima neįprastą tinklo srautą, privilegijuotus vartotojų prisijungimus iš užsienio šalių, keistas DNS užklausas, sistemos failų pakeitimus ir kt. Kai aptinkamas IOC, saugos komandos įvertina galimas grėsmes arba patvirtina jos autentiškumą. IOC taip pat pateikia įrodymų, prie ko užpuolikas turėjo prieigą, jei įsiskverbė į tinklą.

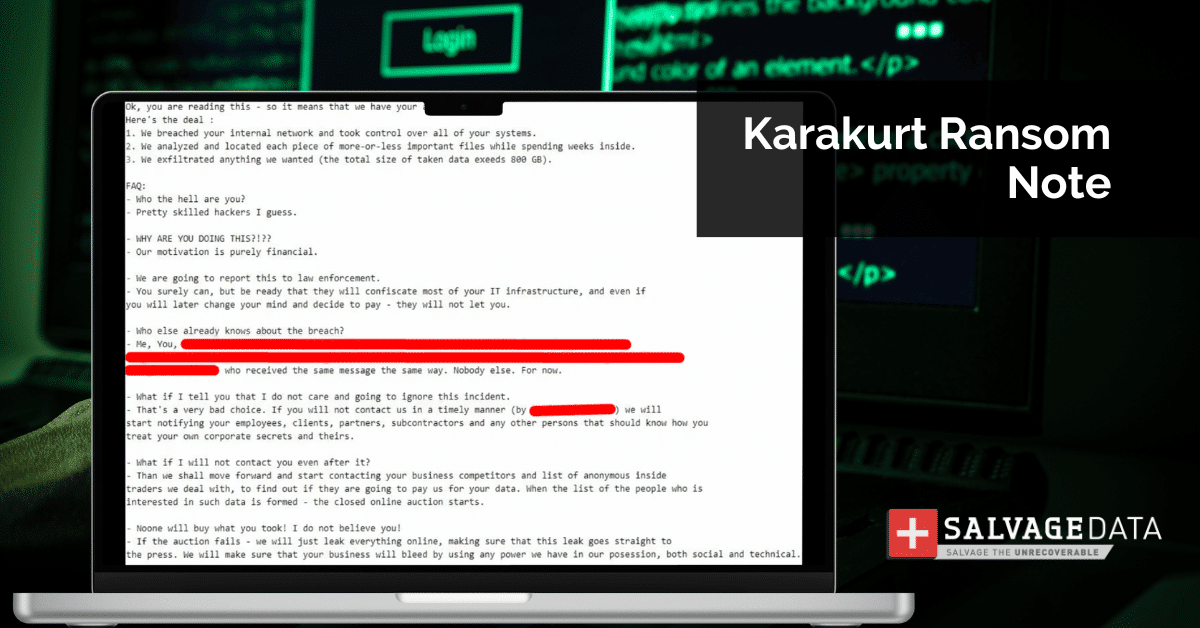

Karakurto išpirkos raštelis

Karakurto turto prievartavimo užrašai grasina viešai paskelbti pavogtus duomenis arba parduoti aukcione. Aukos nukreipiamos į TOR URL su prieigos kodu, leidžiančiu derėtis per pokalbių programą. Besiderančios aukos gauna „gyvybės įrodymą“, pvz., ekrano kopijas arba tariamai pavogtų duomenų kopijas. Susitarę dėl išpirkos sumos, grėsmės veikėjai pateikia naują Bitcoin adresą mokėjimui. Gavus išpirką, pateikiamas tariamas failo ištrynimo įrodymas, pavyzdžiui, ekrano įrašai ar ištrynimo žurnalai. Nors Karakurto svertas yra žadantis duomenų ištrynimą ir konfidencialumą, aukos pranešė apie konfidencialumo pažeidimus po apmokėjimo.

Kaip susidoroti su „Karakurt“ išpirkos reikalaujančios programos ataka

Pirmas žingsnis norint atsigauti po Karakurt ransomware atakos yra izoliuoti užkrėstą kompiuterį, atjungiant jį nuo interneto ir pašalinant visus prijungtus įrenginius. Tada turite susisiekti su vietos valdžios institucijomis. JAV gyventojų ir įmonių atveju tai yraFTBirInterneto nusikaltimų skundų centras (IC3).Norėdami pranešti apie kenkėjiškų programų ataką, turite surinkti visą informaciją apie ją, įskaitant:

- Išpirkos užrašo ekrano nuotraukos

- Bendravimas su grėsmės veikėjais (jei tokių turite)

- Šifruoto failo pavyzdys

Tačiau, jei noritesusisiekti su specialistais, tada geriausiapalikite kiekvieną užkrėstą aparatą tokį, koks jis yrair paprašyti anavarinio išpirkos reikalaujančių programų pašalinimo paslauga. Šie specialistai yra pasirengę greitai sumažinti žalą, surinkti įrodymus, galimai atšaukti šifravimą ir atkurti sistemą. Sistemos paleidimas iš naujo arba išjungimas gali pakenkti atkūrimo paslaugai. Užfiksavus veikiančios sistemos RAM gali padėti gauti šifravimo raktą, o užfiksavus lašintuvo failą, pvz., failą, vykdantį kenkėjišką naudingą apkrovą, gali būti atlikta atvirkštinė inžinerija ir gali būti iššifruoti duomenys arba suprasti, kaip jis veikia.neištrinti išpirkos reikalaujančios programosir saugokite visus išpuolio įrodymus. Tai svarbu dėlskaitmeninė kriminalistikaekspertai atsekti įsilaužėlių grupę ir juos identifikuoti. Institucijos gali naudoti užkrėstos sistemos duomenisištirti išpuolį.Kibernetinės atakos tyrimas nesiskiria nuo bet kurio kito kriminalinio tyrimo: norint surasti užpuolikus, reikia įrodymų.

1. Susisiekite su savo Reagavimo į incidentus teikėją

Reagavimas į kibernetinį incidentą – tai reagavimo į kibernetinio saugumo incidentą ir jo valdymo procesas. Reagavimo į incidentus saugotojas yra paslaugų sutartis su kibernetinio saugumo tiekėju, leidžianti organizacijoms gauti išorinę pagalbą kibernetinio saugumo incidentams. Ji suteikia organizacijoms struktūrizuotą patirtį ir paramą per saugos partnerį, leidžiančią joms greitai ir efektyviai reaguoti kibernetinio incidento metu. Reagavimo į incidentą laikiklis suteikia organizacijoms ramybę ir siūlo ekspertų pagalbą prieš ir po kibernetinio saugumo incidento. Specifinis reagavimo į incidentą laikytojo pobūdis ir struktūra skirsis priklausomai nuo teikėjo ir organizacijos reikalavimų. Geras reagavimo į incidentus laikiklis turėtų būti tvirtas, bet lankstus ir teikti patikrintas paslaugas, kurios pagerintų organizacijos ilgalaikę apsaugą.Jei susisieksite su savo IR paslaugų teikėju, jis gali nedelsdamas perimti ir padėti atlikti kiekvieną išpirkos reikalaujančių programų atkūrimo veiksmą.Tačiau jei nuspręsite patys pašalinti kenkėjišką programą ir atkurti failus kartu su IT komanda, galite atlikti kitus veiksmus.

2. Norėdami atkurti duomenis, naudokite atsarginę kopiją

Atsarginių duomenų atkūrimo svarbos negalima pervertinti, ypač atsižvelgiant į įvairias galimas rizikas ir grėsmes duomenų vientisumui. Atsarginės kopijos yra esminė išsamios duomenų apsaugos strategijos sudedamoji dalis. Jie suteikia galimybę atsigauti nuo įvairių grėsmių, užtikrinti veiklos tęstinumą ir išsaugoti vertingą informaciją. Išpirkos reikalaujančių programų atakų akivaizdoje, kai kenkėjiška programinė įranga užšifruoja jūsų duomenis ir reikalauja sumokėti už jų išleidimą, atsarginė kopija leidžia atkurti informaciją nepasiduodant užpuoliko reikalavimams. Reguliariai išbandykite ir atnaujinkite atsarginių kopijų kūrimo procedūras, kad padidintumėte jų veiksmingumą apsaugant nuo galimo duomenų praradimo scenarijų. Yra keletas būdų, kaip sukurti atsarginę kopiją, todėl turite pasirinkti tinkamą atsarginės kopijos laikmeną ir turėti bent vieną duomenų kopiją, saugomą ne svetainėje ir neprisijungus.

3. Susisiekite su kenkėjiškų programų atkūrimo tarnyba

Jei neturite atsarginės kopijos arba jums reikia pagalbos pašalinant kenkėjišką programą ir pažeidžiamumą, susisiekite su duomenų atkūrimo tarnyba. Išpirkos sumokėjimas negarantuoja, kad jūsų duomenys bus jums grąžinti. Vienintelis garantuotas būdas atkurti kiekvieną failą yra atsarginė kopija. Jei to nepadarysite, išpirkos reikalaujančios programinės įrangos duomenų atkūrimo paslaugos gali padėti iššifruoti ir atkurti failus. „SalvageData“ ekspertai gali saugiai atkurti failus ir neleisti „Karakurt“ išpirkos programinei įrangai vėl užpulti jūsų tinklo, susisiekite su mūsų atkūrimo ekspertais 24 valandas per parą, 7 dienas per savaitę.

Užkirskite kelią Karakurt ransomware atakai

Kenkėjiškų programų prevencija yra geriausias duomenų saugumo sprendimas. yra lengviau ir pigiau nei atsigauti nuo jų. Išpirkos reikalaujančios programinės įrangos ataka gali kainuoti jūsų verslo ateitį ir netgi uždaryti duris. Tai yra keli patarimai, kaip užtikrinti, kadišvengti kenkėjiškų programų atakų:

- Laikykite savo operacinė sistema ir programinė įranga yra atnaujintasu naujausiais saugos pataisymais ir atnaujinimais. Tai gali padėti išvengti pažeidžiamumų, kuriais gali pasinaudoti užpuolikai.

- Naudokite stiprius ir unikalius slaptažodžiusvisoms paskyroms ir, kai tik įmanoma, įgalinkite dviejų veiksnių autentifikavimą. Tai gali padėti užkirsti kelią užpuolikams pasiekti jūsų paskyras.

- Būkite atsargūs dėl įtartinų el. laiškų, nuorodų ir priedų.Neatidarykite el. laiškų ir nespauskite nuorodų ar priedų iš nežinomų ar įtartinų šaltinių.

- Naudokite patikimą antivirusinę ir kenkėjiškų programų programinę įrangąir nuolat atnaujinkite. Tai gali padėti aptikti ir pašalinti kenkėjiškas programas, kol jos nepadarys žalos.

- Naudokite ugniasienęblokuoti neteisėtą prieigą prie tinklo ir sistemų.

- Tinklo segmentavimaspadalyti didesnį tinklą į mažesnius antrinius tinklus su ribotu tarpusavio ryšiu. Tai apriboja užpuoliko judėjimą į šonus ir neleidžia neteisėtiems vartotojams pasiekti organizacijos intelektinės nuosavybės ir duomenų.

- Apriboti vartotojo teiseskad užpuolikai nepasiektų slaptų duomenų ir sistemų.

Mokykite darbuotojus ir darbuotojusapie tai, kaip atpažinti sukčiavimo el. laiškus ir kitas socialinės inžinerijos atakas ir jų išvengti.