Stormous yra išpirkos reikalaujančių programų grupė, skirta įvairiems subjektams, įskaitant svetaines, įmones ir organizacijas JAV ir Ukrainoje. Jie prisiėmė atsakomybę už kibernetines atakas prieš pagrindinius Amerikos prekės ženklus, tokius kaipCoca-cola, Mattel ir Danaher. Jie taip pat užpuolė Ukrainos užsienio reikalų ministeriją ir gavo slaptos informacijos.

Stormous paskelbė paramą Rusijai jos kare su Ukraina. Jie pasinaudojo didėjančia įtampa tarp dviejų šalių, kad sukurtų sau vardą. Tačiau tarp ekspertų kyla diskusijų, ar jų teiginiai yra politiškai motyvuoti, ar juos lemia finansinė nauda.

„Stormous“ užsiima „ransomware“ operacijomis, šifruodama aukų duomenis ir reikalaudama sumokėti už jos išleidimą. Jie taip pat teigė nutekinę duomenis iš tikslinių organizacijų, jei nebus įvykdyti jų išpirkos reikalavimai. Kai kuriais atvejais jie paskelbė slaptą informaciją, kad dar labiau pakenktų savo aukų reputacijai.

„SalvageData“ ekspertai rekomenduoja imtis aktyvių duomenų saugumo priemonių, tokių kaip reguliarios atsarginės kopijos, griežta kibernetinio saugumo praktika ir programinės įrangos atnaujinimas, kad apsisaugotų nuo išpirkos reikalaujančių programų atakų. Ir išpirkos reikalaujančios programinės įrangos atakos atveju nedelsdami kreipkitės į mūsų išpirkos reikalaujančių programų atkūrimo ekspertus.

Kokia kenkėjiška programa yra „Stormous“?

„Stormous“ yra išpirkos reikalaujanti programa, kuri yra kenkėjiškų programų rūšis, kuri užšifruoja ir užrakina aukų failus, o tada prašo išpirkos mainais už iššifravimo raktą.

„Stormous ransomware“ grupė veikia nuo 2021 m. ir skelbiasi arabiškai kalbančių įsilaužėlių grupe. Jie pareiškė remiantys Rusijos vyriausybę jos kare prieš Ukrainą. Įsilaužėlių grupė yra žinoma dėl interneto svetainių niekinimo ir informacijos vagysčių.

Viskas, ką žinome apie „Stormous Ransomware“.

Patvirtintas vardas

Daugiau skaitymo:Cuba Ransomware: Visas vadovas

- Audringas virusas

Grėsmės tipas

- Ransomware

- Kripto virusas

- Failų spintelė

- Dvigubas turto prievartavimas

Šifruotų failų plėtinys

- Failo plėtinys, susijęs su Stormous ransomware, nebuvo išleistas

Ar yra nemokamas iššifruotojas?

Ne, „Stormous ransomware“ neturi iššifruotojo

Aptikimo vardai

- AvastKita: kenkėjiškų programų genas [Trj]

- AVGKita: kenkėjiškų programų genas [Trj]

- EmsisoftTrojan.Ransom.PHP (B)

- KasperskyTrojan-Ransom.PHP.Stormous.a

- SophosPHP/Ransom-EUL

- MicrosoftTrojos arklys: Script/Malgent!MSR

Paskirstymo būdai

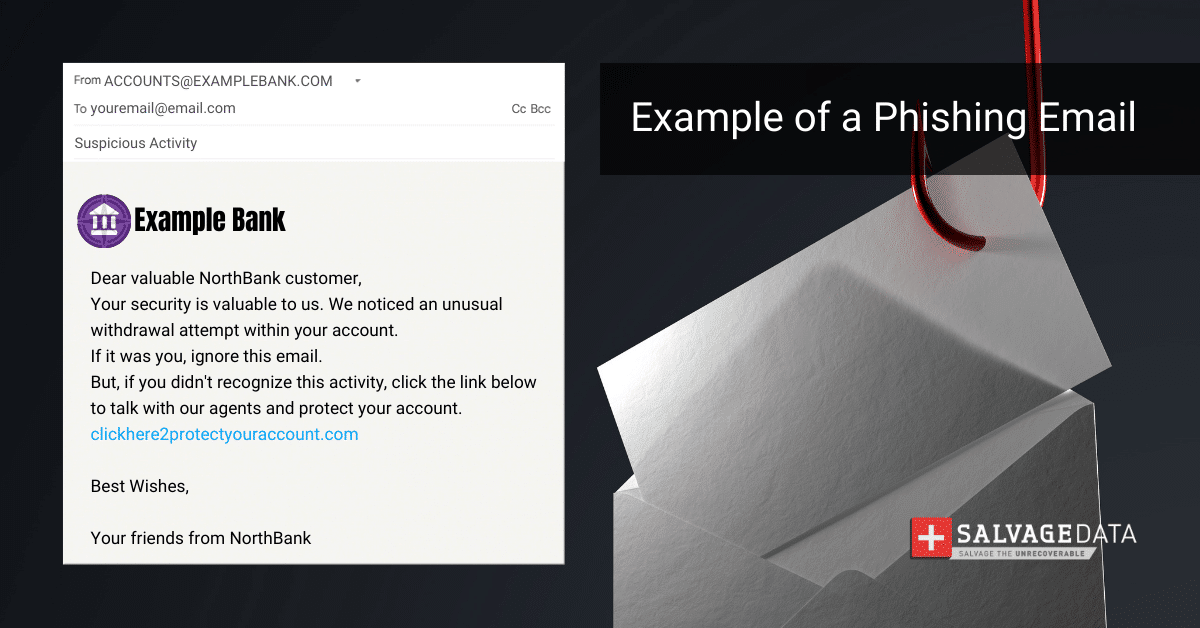

- Sukčiavimo el. laiškai

- Pažeidžiamumų išnaudojimas

- Nuotolinio darbalaukio protokolas (RDP)

- Skelbimai ir iššokantys langai

- Piktnaudžiavimas įgaliojimais

Pasekmės

- Failai yra užšifruoti ir užrakinti iki išpirkos mokėjimo

- Duomenų nutekėjimas

- Dvigubas turto prievartavimas

Kas yra Audringos išpirkos raštelyje

Audringos išpirkos raštelis parašytas arabų kalba. Tačiau konkretus jo turinys nėra žinomas. Tyrėjai tvirtai tiki, kad „Stormous“ yra sukčiai ir grupė bando patraukti dėmesį į save.

Jei suprantate, kad esate išpirkos reikalaujančių programų auka, susisiekę su „SalvageData“ išpirkos reikalaujančių programų pašalinimo ekspertais suteiksite saugią duomenų atkūrimo paslaugą ir išpirkos reikalaujančių programų pašalinimą po atakos.

Kaip Stormous užkrečia sistemą

Audringos išpirkos reikalaujančios programos gauna prieigą prie sistemų per įvairius infekcijos vektorius, įskaitant:

- Sukčiavimo el. laiškai. Sukčiavimo el. laiškai yra vienas iš labiausiai paplitusių infekcijos vektorių, kuriuos naudoja išpirkos reikalaujančios programos, įskaitant Stormous. Šiuose el. laiškuose gali būti kenkėjiškų priedų arba nuorodų, kurias spustelėjus atsisiunčiama ir vykdoma išpirkos reikalaujanti programa. „Stormous“ atveju šiuose el. laiškuose yra pranešimų, kurie apsimeta organizacijomis, padedančiomis karo Ukrainoje aukoms.

- Pažeidžiamumų išnaudojimas. Stormous gali pasinaudoti programinės įrangos ar operacinių sistemų pažeidžiamumu, kad gautų prieigą prie sistemų. Tai gali apimti nepataisytas sistemas, svetaines ir VPN serverius.

- Nuotolinio darbalaukio protokolas (RDP). RDP yra protokolas, leidžiantis vartotojams nuotoliniu būdu pasiekti kompiuterį ar serverį. Jei KPP nėra tinkamai apsaugotas, jis gali būti naudojamas kaip išpirkos reikalaujančių programų atakų, įskaitant Stormous, įėjimo taškas.

- Skelbimai ir iššokantys langai. Skelbimai ir iššokantieji langai svetainėse taip pat gali būti naudojami kaip išpirkos reikalaujančių programų, įskaitant „Stormous“, užkratas.

- Piktnaudžiavimas įgaliojimais. Piktnaudžiavimas kredencialais apima pavogtų arba silpnų prisijungimo duomenų naudojimą norint gauti prieigą prie sistemų.

Kaip veikia Stormous ransomware

Audringos išpirkos reikalaujančios programos veikia pagal tipišką išpirkos reikalaujančių programų atakos modelį. Nors konkrečios informacijos apie „Stormous“ išpirkos reikalaujančią programinę įrangą yra nedaug, galime daryti išvadą, kaip ji veikia, remdamiesi bendromis žiniomis apie išpirkos reikalaujančias programas.

1. Pradinė infekcija

Audringa išpirkos reikalaujanti programinė įranga įgyja prieigą prie kompiuterio ar tinklo įvairiais būdais, pavyzdžiui, išnaudodama programinės įrangos pažeidžiamumą, sukčiavimo el. laiškus arba nuotolinio darbalaukio protokolo (RDP) atakas.

2. Failų šifravimas

Patekusi į sistemą, „Stormous ransomware“ pradeda šifruoti failus užkrėstame įrenginyje ir galbūt prijungtuose tinklo diskuose.

3. Išpirkos mokėjimas

Išpirkos raštelyje reikalaujama sumokėti mainais už iššifravimo raktą ir nenutekėti pavogtų duomenų. Užpuolikai paprastai reikalauja mokėti kriptovaliutomis, tokiomis kaip Bitcoin, kad būtų sunku atsekti operacijas.

Nemokėkite išpirkos!Kreipdamiesi į išpirkos reikalaujančių programų pašalinimo paslaugą galite ne tik atkurti failus, bet ir pašalinti bet kokią galimą grėsmę.

Kaip susidoroti su Stormous ransomware ataka

Pirmasis žingsnis norint atsigauti po Stormous atakos yra izoliuoti užkrėstą kompiuterį, atsijungiant nuo interneto ir pašalinant bet kokį prijungtą įrenginį. Tada turite susisiekti su vietos valdžios institucijomis. JAV gyventojų ir įmonių atveju tai yravietos FTB biurasirInterneto nusikaltimų skundų centras (IC3).Norėdami pranešti apie išpirkos reikalaujančios programos ataką, turite surinkti visą informaciją apie ją, įskaitant:

- Išpirkos užrašo ekrano nuotraukos

- Bendravimas su grėsmės veikėjais (jei tokių turite)

- Šifruoto failo pavyzdys

Tačiau, jei noritesusisiekti su specialistais, tada nieko nedaryk.Palikite kiekvieną užkrėstą įrenginį tokį, koks jis yrair paprašyti anavarinio išpirkos reikalaujančių programų pašalinimo paslauga. Sistemos paleidimas iš naujo arba išjungimas gali pakenkti atkūrimo paslaugai. Užfiksavus veikiančios sistemos RAM gali padėti gauti šifravimo raktą, o užfiksavus dropper failą, t. y. failą, vykdantį kenkėjišką naudingą apkrovą, gali būti atlikta atvirkštinė inžinerija ir gali būti iššifruoti duomenys arba suprasti, kaip jis veikia.

Tu privalaineištrinti išpirkos reikalaujančios programosir saugokite visus išpuolio įrodymus. Tai svarbu dėlskaitmeninė kriminalistikakad ekspertai galėtų atsekti įsilaužėlių grupę ir juos identifikuoti. Institucijos gali naudoti užkrėstos sistemos duomenisištirti užpuolimą ir surasti atsakingąjį.Kibernetinės atakos tyrimas nesiskiria nuo bet kurio kito kriminalinio tyrimo: norint surasti užpuolikus, reikia įrodymų.

1. Susisiekite su savo Reagavimo į incidentus teikėją

Reagavimas į kibernetinį incidentą – tai reagavimo į kibernetinio saugumo incidentą ir jo valdymo procesas. Reagavimo į incidentus saugotojas yra paslaugų sutartis su kibernetinio saugumo tiekėju, leidžianti organizacijoms gauti išorinę pagalbą kibernetinio saugumo incidentams. Ji suteikia organizacijoms struktūrizuotą patirtį ir paramą per saugos partnerį, leidžiančią joms greitai ir efektyviai reaguoti kibernetinio incidento metu. Reagavimo į incidentą laikiklis suteikia organizacijoms ramybę ir siūlo ekspertų pagalbą prieš ir po kibernetinio saugumo incidento. Specifinis reagavimo į incidentą laikytojo pobūdis ir struktūra skirsis priklausomai nuo teikėjo ir organizacijos reikalavimų. Geras reagavimo į incidentus laikiklis turėtų būti tvirtas, bet lankstus ir teikti patikrintas paslaugas, kurios pagerintų organizacijos ilgalaikę apsaugą.

Jei kreipsitės į savo IR paslaugų teikėją, jis pasirūpins visa kita.Tačiau jei nuspręsite pašalinti išpirkos reikalaujančią programinę įrangą ir atkurti failus kartu su IT komanda, galite atlikti kitus veiksmus.

2. Nustatykite išpirkos reikalaujančią programinę įrangą

Galite nustatyti, kuri išpirkos reikalaujanti programa užkrėtė jūsų kompiuterį pagal failo plėtinį (kai kurios išpirkos reikalaujančios programos naudoja failo plėtinį kaip savo pavadinimą),naudojant ransomware ID įrankį, arba tai bus ant išpirkos raštelio. Turėdami šią informaciją galite ieškoti viešojo iššifravimo rakto. Taip pat galite patikrinti išpirkos reikalaujančios programos tipą pagal jo IOC. Kompromiso rodikliai (IOC) yra skaitmeniniai užuominos, kurias kibernetinio saugumo specialistai naudoja norėdami nustatyti sistemos pažeidimus ir kenkėjišką veiklą tinkle ar IT aplinkoje. Iš esmės tai yra skaitmeninės įrodymų, paliktų nusikaltimo vietoje, versijos, o potencialūs IOC apima neįprastą tinklo srautą, privilegijuotus vartotojų prisijungimus iš užsienio šalių, keistas DNS užklausas, sistemos failų pakeitimus ir kt. Kai aptinkamas IOC, saugos komandos įvertina galimas grėsmes arba patvirtina jos autentiškumą. IOC taip pat pateikia įrodymų, prie ko užpuolikas turėjo prieigą, jei įsiskverbė į tinklą.

Audringos išpirkos reikalaujančios programos failų maišos

- 96ba3ba94db07e895090cdaca701a922523649cf6d6801b358c5ff62416be9fa

- b7863120606168b3731395d9850bbf25661d05c6e094c032fc486e15daeb5666

3. Pašalinkite išpirkos reikalaujančią programinę įrangą ir pašalinkite išnaudojimo rinkinius

Prieš atkurdami duomenis, turite užtikrinti, kad jūsų įrenginyje nėra išpirkos reikalaujančių programų ir kad užpuolikai negalės surengti naujos atakos naudodami išnaudojimo rinkinius ar kitus pažeidžiamumus. Išpirkos reikalaujančių programų pašalinimo paslauga gali ištrinti išpirkos reikalaujančią programinę įrangą, sukurti teismo ekspertizės dokumentą tyrimui, pašalinti pažeidžiamumą ir atkurti jūsų duomenis.

4. Duomenims atkurti naudokite atsarginę kopiją

Atsarginės kopijos yra efektyviausias būdas atkurti duomenis. Atsižvelgdami į duomenų naudojimą, būtinai darykite atsargines kopijas kasdien arba kas savaitę.

5. Susisiekite su išpirkos reikalaujančių programų atkūrimo tarnyba

Jei neturite atsarginės kopijos arba jums reikia pagalbos pašalinant išpirkos reikalaujančią programinę įrangą ir pažeidžiamumą, susisiekite su duomenų atkūrimo tarnyba. Išpirkos sumokėjimas negarantuoja, kad jūsų duomenys bus jums grąžinti. Vienintelis garantuotas būdas atkurti kiekvieną failą yra turėti atsarginę jo kopiją. Jei to nepadarysite, išpirkos reikalaujančios programinės įrangos duomenų atkūrimo paslaugos gali padėti iššifruoti ir atkurti failus. „SalvageData“ ekspertai gali saugiai atkurti failus ir neleisti, kad „Stormous“ išpirkos reikalaujančios programos vėl atakuotų jūsų tinklą. Susisiekite su mūsų ekspertais 24 valandas per parą, 7 dienas per savaitę, kad gautumėte avarinio atkūrimo paslaugą.

Užkirsti kelią Stormous ransomware atakai

Išpirkos reikalaujančių programų prevencija yra geriausias duomenų saugumo sprendimas. yra lengviau ir pigiau nei atsigauti nuo jų. Audringos išpirkos reikalaujančios programos gali kainuoti jūsų verslo ateitį ir netgi uždaryti duris. Tai yra keli patarimai, kaip užtikrinti, kadišvengti ransomware atakų:

- Antivirusinė ir kenkėjiška programa

- Naudokite kibernetinio saugumo sprendimus

- Naudokite stiprius slaptažodžius

- Atnaujinta programinė įranga

- Atnaujinta operacinė sistema (OS)

- Ugniasienės

- Turėkite atkūrimo planą (žr. mūsų išsamų vadovą, kaip sukurti duomenų atkūrimo planą)

- Suplanuokite reguliarias atsargines kopijas

- Neatidarykite el. laiško priedo iš nežinomo šaltinio

- Nesisiųskite failų iš įtartinų svetainių

- Nespauskite skelbimų, nebent nesate tikri, kad tai saugu

- Pasiekite svetaines tik iš patikimų šaltinių