Kas yra vandenvietės ataka

Ataka yra nukreipta į konkrečią asmenų grupę, pažeidžiant svetaines ar internetinius išteklius, kuriuos grupė dažnai naudoja. Šios atakos yra slaptos, nes mažiau tikėtina, kad taikiniai bus atsargūs pažįstamuose tinklalapiuose. Be to, strategija padeda išvengti atakos atsekimo iki nusikaltėlio.

Vandens duobės auka gali būti asmuo, tinklas arba asmenų grupė. Kartais vyriausybės naudoja vandens duobių atakas per valstybės remiamus agentus, kad šnipinėtų privačias įmones ar politinius priešus.

Kadangi vandens telkinių išnaudojimai yra sukurti specialiai jų taikiniui, jie laikomi socialinės inžinerijos forma. Kaip ir sukčiavimas, jų apgaulinga prigimtis padeda veiksmingai pažeisti kelis saugumo lygius. Ir nors jie yra nedažni, jų pasekmės gali būti sunkios, nes jos dažnai nukreiptos į dideles įmones arba aukšto lygio asmenis.

Laistymo duobės puolimo tikslas

„Watering hole“ ataka siekiama užkrėsti taikinius kenkėjiška programa, gauti neteisėtą prieigą prie jų įrenginių arba pavogti jų neskelbtinus duomenis.„Wateringholing“ dažnai yra nukreipta į aukšto lygio asmenis ir įmones, ir yra daug tikslų, kuriuos užpuolikai gali atlikti turėdami prieigą prie tinklo.

Štai keletas tikslų, susijusių su laistymo duobių atakomis:

- Duomenų vagystė:Užpuolikai gali tikėtis pavogti vertingus ir neskelbtinus duomenis, pvz., intelektinę nuosavybę, finansinius duomenis, prisijungimo duomenis ir asmeninius duomenis. Ir kai kuriais atvejais įslaptinta informacija.

- Infiltracija:Kai kuriems užpuolikams „waterholing“ yra prieiga prie tinklo, sukelianti kenkėjiškų programų atakas arba būsimų atakų žvalgyba.

- Sutrikimas:Kitais atvejais ataka yra skirta sabotuoti įprastą organizacijos veiklą, dėl kurios sutrinka paslaugų teikimas ir (arba) prarandamas pelnas.

Laistymo duobės priepuolio požymiai ir simptomai

Dėl netiesioginio išnaudojimo pobūdžio sunku aptikti vandenvietės ataką.

Pagal apibrėžimą vandenvietės ataka nėra tiesiogiai nukreipta į auką. Vietoj to, pirmiausia jis nukreipiamas į aukos išteklius.Taigi, girdyklos atakos kilmė ir tikslas yra sąmoningai nuslėpti.

Vis dėlto, nors ir ne galutiniai, yra keletas būdų, kaip nustatyti išpuolį. „Waterholing“ tiesiogiai pažeidžia patikimas svetaines, todėl tai yra gera vieta pradėti ieškoti.Štai keli laistymo duobės priepuolio požymiai ir simptomai:

Taip pat žiūrėkite:Kas yra „Žmogus viduryje“ (MitM) ataka: pavyzdžiai ir prevencijos metodai

- Neįprastas elgesys patikimose svetainėse:Dažnos gedimai, netikėtos klaidos ir įtartinai lėtas įkėlimo laikas – visa tai rodo atakas ir kitas svetaines pagrįstas kibernetines atakas. Sužinokite, kaip išvengti piktnaudžiavimo ir kitų su svetainėmis susijusių kibernetinių atakų.

- Saugumo įspėjimai:Jei jūsų antivirusinės ar apsaugos nuo kenkėjiškų programų įrankiai pradeda įspėti, kad patikimos svetainės yra pavojingos, atkreipkite dėmesį. Taip pat atkreipkite dėmesį į naršyklės įspėjimus apie pasenusius arba negaliojančius saugos sertifikatus.

- Keisti iššokantieji langai ir peradresavimai:Įtartina, jei patikimose svetainėse staiga mirksi iššokantieji langai arba nukreipia jus į nepažįstamas (t. y. nesaugias) svetaines. Taip pat atkreipkite dėmesį į svetainės išvaizdos ar turinio pasikeitimus, kurie gali būti dėl klastojimo.

- Nepageidaujami atsisiuntimai:Tai nėra geras ženklas, jei jūsų naršyklė staiga pradeda atsisiųsti failus ar programinę įrangą, kurios ne jūs inicijavote. Jei taip nutinka, ištrinkite atsisiųstą failą – jo neatidarykite!

- Prisijungimo problemos:Tai neabejotina raudona vėliavėlė, jei kyla problemų prisijungiant prie savo paskyrų, ypač jei gaunate pranešimus, kad jūsų prisijungimo kredencialai yra neteisingi. Užpuolikas galėjo pakeisti jūsų prisijungimo duomenis.

- Keista paskyros veikla:Nedelsdami kreipkitės į visus pranešimus ar įspėjimus apie neįprastą paskyros veiklą arba bandymus pasiekti. Arba bet kokius paskyros nustatymų ar asmeninės informacijos pakeitimus. Galbūt kažkas bando užgrobti jūsų paskyrą.

Kaip veikia laistymo duobės ataka

Laistymo duobės ataka vyksta keturiais skirtingais etapais:

Norėdami suprasti vandens duobių kūrimo subtilybes, įsigilinkime į šiuos etapus:

1. Žvalgybos rinkimas

Kadangi „waterholing“ pažeidžia taikinio dažniausiai naudojamus tinklalapius, užpuolikas turi ištirti, kokias svetaines ir paslaugas taikinys dažnai lanko. Tai gali apimti konkrečios pramonės šakos forumus ir svetaines, socialinę žiniasklaidą ar net tikslinę svetainę.

2. Analizė

Kai užpuolikas susiaurins atakos vektorių, jis pasižiūrės, kad nustatytų, kaip taikinys sąveikauja su tinklalapiu. Jie taip pat naudos įrankius ir metodus, kad nustatytų ir išnaudotų galimus tinklalapio pažeidžiamumus.

3. Paruošimas

Kai užpuolikas suvokia tikslinės paslaugos trūkumus, jis gali parengti savo ataką. Jie gali išnaudoti programinės įrangos pažeidžiamumą, suleisti kenkėjišką kodą į svetainės turinį arba gauti neteisėtą prieigą prie svetainės serverio. Kai kurie dažni išpuoliai yra šie:

- Kenkėjiško SQL kodo įvedimasį svetainės įvesties laukus arba URL parametrus

- Scenarijus tarp svetainių(XSS) kenkėjišką kodą į tinklalapius.

4. Vykdymas

Kai taikinys apsilanko pažeistame tinklalapyje, jis gali nesąmoningai atsisiųsti ir vykdyti naudingą apkrovą, atliktą aukščiau. Kadangi tinklalapis yra „patikimas“, ataka gali apeiti tinklo saugumą. Kai jis patenka į tinklą, ataka gali išplisti arba gauti daugiau informacijos būsimoms atakoms.

Laistymo duobės atakų pavyzdžiai

Laistymo duobių atakos pasitaiko gana retai. Tačiau kadangi jie siekia ambicingų tikslų, pavyzdžiui, didelių įmonių ar svarbių asmenų, jie gali būti labai svarbūs, kai jiems sekasi. Kai kurios vyriausybės taip pat dažnai naudoja „Waterholing“, siekdamos apriboti ir kontroliuoti privačius piliečius. Štai keletas žymių laistymo duobių atakų pavyzdžių:

- Kinijos vyriausybė (vykdoma):Keliose ataskaitose nurodoma, kad Kinijos vyriausybė vykdo išpuolius prieš vyriausybines agentūras, įmones ir organizacijas keliose šalyse. Visa tai bandant gauti slaptą vyriausybės ir įmonių informaciją.

- „DarkHotel APT Group“ (vykdoma):„DarkHotel“ pažangios nuolatinės grėsmės (APT) grupė surengė keletą atakų, nukreiptų prieš aukšto lygio asmenis, pavyzdžiui, verslo vadovus ir vyriausybės pareigūnus. Grupė pažeidžia „Wi-Fi“ tinklus prabangiuose viešbučiuose, o aukos nesąmoningai atsisiunčia kenkėjiškų programų, kai prisijungia prie „Wi-Fi“.

- Honkongas (2021 m.):Anot „Google“ grėsmių analizės grupės, per protestus prieš Honkongo vyriausybę 2021 m. buvo įvykdyta daug išpuolių prieš žmones, besilankančius žiniasklaidoje ir demokratiją propaguojančiose svetainėse. Tiksliau, ataka įdiegtų kenkėjiškų programų užpakalines duris asmenims, naudojantiems „Apple“ įrenginius.

- Šventasis vanduo (2019):Ši ataka buvo nukreipta į religines, labdaros ir savanorių svetaines. „Šventasis vanduo“ panaudojo kenkėjišką „Adobe Flash“ grotuvo iššokantįjį langą, skirtą atsisiuntimo atakai, kai kenkėjiška programa automatiškai įdiegiama aukos kompiuteryje be jos žinios.

Kaip išvengti laistymo duobės priepuolio

Nors jie yra gudrūs, galite užkirsti kelią laistymo duobės atakai. Kaip ir kitų kibernetinių atakų atveju, norint apsaugoti save ir savo organizaciją, reikia imtis aktyvių veiksmų.Štai kaip išvengti laistymo duobės atakos:

- Naudokite geriausią kibernetinio saugumo praktiką:Daugumos kibernetinių atakų, įskaitant atakas, kylančias iš vandens duobės, galima išvengti taikant geriausią kibernetinio saugumo praktiką. Tai reiškia, kad reikia atpažinti įtartiną žiniatinklio veiklą ir būti atsargiems atsisiunčiant failus ir priedus iš nepatikimų šaltinių.

- Darbuotojų mokymas ir informavimas:Kadangi vandens duobės dažnai nukreiptos į įmones, labai svarbu, kad darbuotojai suprastų, kaip veikia ši slapta ataka, kad galėtų ją pastebėti prieš jai išplitus.

- Tinklo segmentavimas:Vandens duobių atakų tikslas išplisti visame tinkle. Tinklo segmentavimas apsunkins sėkmingą „waterholing“ triuką, kuris bus vykdomas visame tinkle.

- Svetainės saugumas:Įsitikinkite, kad jūsų naudojamos svetainės yra saugios. Atkreipkite dėmesį, ar nėra įtartinų pakeitimų, kurie rodo, kad jis buvo pažeistas.

- Bendradarbiaukite su kibernetinio saugumo ekspertais: Vandens duobės atakos yra apgaulingos. Kibernetinio saugumo ekspertai gali sudaryti gynybos planą pagal unikalius jūsų tinklo pažeidžiamumus. Sužinokite, kas yra medaus puodas, ir identifikuokite juos savo organizacijoje.

- Naudokite kibernetinio saugumo įrankį:Tokiuose įrankiuose kaip Clario's AntiSpy yra kibernetinės apsaugos įrankių rinkinys, skirtas apsaugoti jūsų tinklą ir įrenginius iš visų pusių. „AntiSpy“ yra pažeidimų detektorius, įspėjantis apie duomenų nutekėjimą. Be to, saugaus naršymo funkcija apsaugo jus nuo kenkėjiškų svetainių ir įkyrių skelbimų.

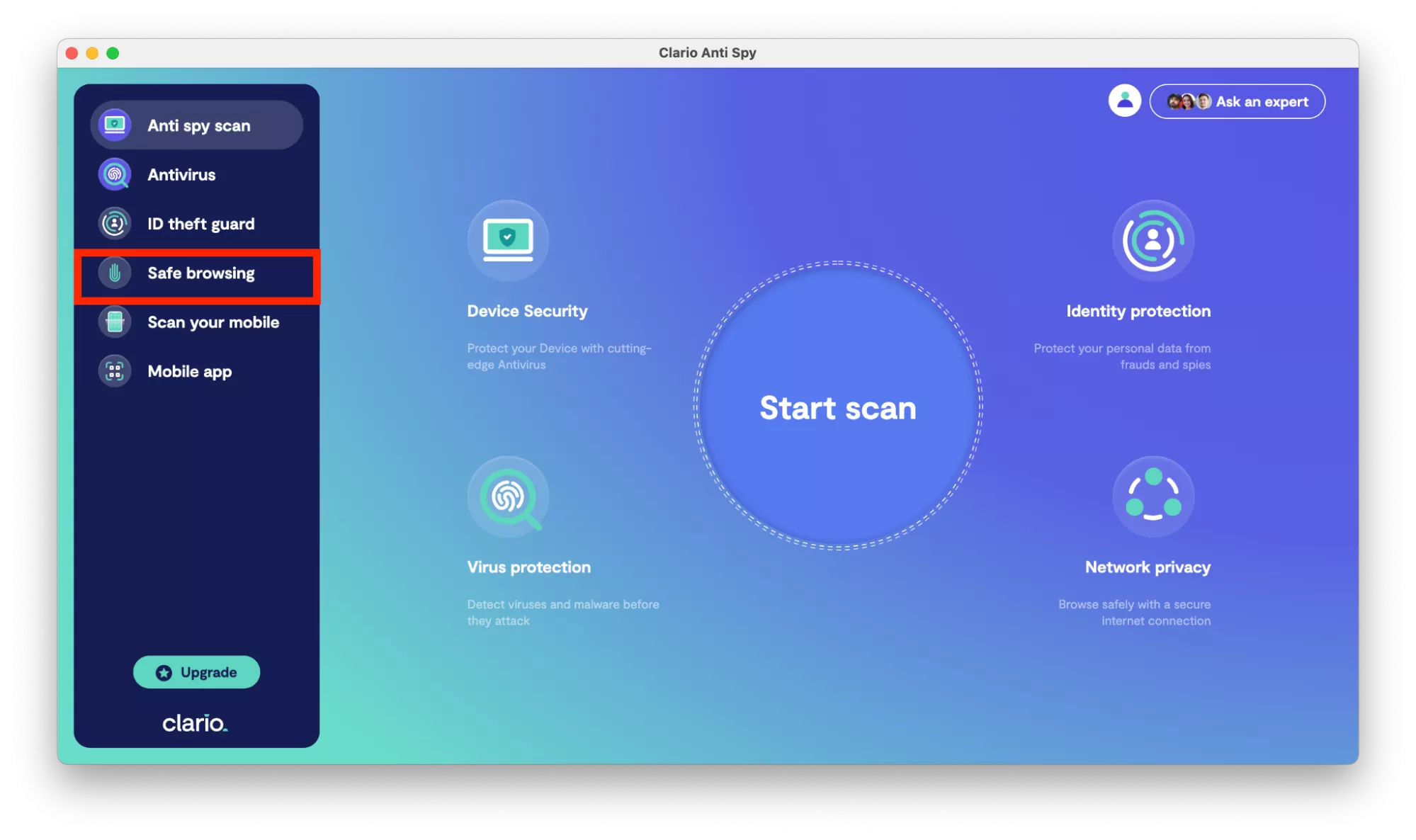

Štai kaip naudoti „Clario Anti-Spy“ saugaus naršymo funkciją:

- Atsisiųskite Clario AntiSpy ir susikurkite paskyrą

- Informacijos suvestinėje spustelėkite Saugus naršymas

3. Įjunkite „Clario“ naršyklės plėtinį

4. Įjungę galite mėgautis keturiais Clario AntiSpy žiniatinklio plėtinio ramsčiais: žiniatinklio apsauga, apsauga nuo kenkėjiškų programų, skelbimų blokavimo ir stebėjimo.

Turėdami „Clario AntiSpy“ visada žinosite apie pavojingas nuorodas ar svetaines ir lengvai atsiribosite nuo įsilaužėlių gudrybių.

Išvada

Nors vandens duobių atakos yra gana retos, jos įrodo, kokios apgaulingos gali būti kibernetinės atakos. Kovos su vandens duobėmis ir kitomis (dažnesnėmis) atakomis priemonės, specialus šnipinėjimo sprendimas, pvz., Clario's AntiSpy, yra geriausias pasirinkimas.

Mūsų saugos programėlėje yra įrankių arsenalas, specialiai sukurtas apsaugoti jūsų įrenginius ir duomenis. Duomenų pažeidimo monitorius nuskaitys jūsų internetines paskyras, ar nėra šnipų, ir praneš, jei jūsų duomenys buvo nutekinti internete. Be to, nuskaitymas nuo šnipinėjimo analizuos jūsų įrenginius, ar nėra slaptų šnipinėjimo grėsmių. Piratai visada medžioja; būkite vienu žingsniu priekyje naudodami „Clario's AntiSpy“.