Microsoft heeft verschillende beveiligingsupdates (SU's) voor Microsoft Exchange Server uitgebracht om kwetsbaarheden op te lossen. Vanwege de kritieke aard van deze kwetsbaarheden raden we klanten aan de updates onmiddellijk op getroffen systemen toe te passen om de omgeving te beschermen.

Opmerking:Deze kwetsbaarheden treffen Microsoft Exchange Server. Exchange Online wordt niet beïnvloed.

Microsoft heeft beveiligingsupdates uitgebracht voor kwetsbaarheden in:

- ExchangeServer 2013

- Exchange-server 2016

- Exchange-server 2019

Deze beveiligingsupdates zijn beschikbaar voor de volgende specifieke versies van Exchange:

Lees meer over het installeren van Exchange Security Update.

Als u niet over deze Exchange Server CU-versies beschikt, update dan nu meteen en pas de bovenstaande patch toe.

Lees meer over het installeren van Exchange Cumulatieve Update.

Aanbevolen leesmateriaal:November 2023 Exchange Server-beveiligingsupdates

Kwetsbaarheden die in de beveiligingsupdates van maart 2023 zijn aangepakt, zijn op verantwoorde wijze gemeld door beveiligingspartners en gevonden via de interne processen van Microsoft. Hoewel we ons niet bewust zijn van actieve exploits in het wild, raden we u aan deze updates onmiddellijk te installeren om uw omgeving te beschermen.

Bewustmaking: Outlook-clientupdate voor CVE-2023-23397 uitgebracht

Er is een beveiligingsupdate voor Microsoft Outlook vereist die moet worden verholpenCVE-2023-2337. Om deze CVE aan te pakken, moet u de Outlook-beveiligingsupdate installeren, ongeacht waar uw e-mail wordt gehost (bijvoorbeeld Exchange Online, Exchange Server of een ander platform). Zie deMSRC-blogpost over dit beveiligingslekvoor meer informatie.

Maar als uw mailboxen zich in Exchange Online of op Exchange Server bevinden, kunt u na het installeren van de Outlook-update eenscript dat we hebben gemaaktom te zien of een van uw gebruikers het doelwit is van de Outlook-kwetsbaarheid. Het script vertelt u of gebruikers het doelwit zijn van mogelijk kwaadaardige berichten en stelt u in staat deze berichten te wijzigen of te verwijderen als er berichten worden gevonden.

Het uitvoeren van het script duurt enige tijd, dus we raden aan prioriteit te geven aan gebruikersmailboxen die van grotere waarde zijn voor aanvallers (bijvoorbeeld leidinggevenden, hogere leidinggevenden, beheerders, enz.).

Bekende problemen in deze release

- Er zijn geen problemen bekend met deze release

Problemen opgelost

In deze update zijn de volgende problemen opgelost:

- De EWS-webapplicatiepool stopt nadat de beveiligingsupdate van februari 2023 is geïnstalleerd– als u de oplossing in het KB-artikel heeft geïmplementeerd, moet u de oplossing verwijderen zodra de March SU is geïnstalleerd (zie het KB-artikel voor instructies). Als u Health Checker uitvoert, wordt u eraan herinnerd dat u de tijdelijke oplossing moet verwijderen.

- Exchange Toolbox en Queue Viewer mislukken nadat certificaatondertekening van PowerShell-serialisatie-payload is ingeschakeld– dit probleem is opgelost voor servers met de rol Mailbox, maar dit probleem treedt nog steeds op op servers en werkstations waarop alleen de rol Management Tools is geïnstalleerd.

- Deze release deblokkeert klanten die Extended Protection (EP) niet kunnen inschakelen omdat ze een bewaarbeleid gebruiken met bewaartags die Verplaatsen naar archief-acties uitvoeren. Opmerking: als u dit probleem hebt omzeild met behulp van het bijgewerkteExchange Server Extended Protection-script, moet u de toegepaste IP-beperkingen ongedaan maken nadat u deze SU hebt geïnstalleerd door de volgende stappen te volgen:scriptdocumentatie.

- Get-App en GetAppManifests mislukken en retourneren een uitzondering.

Veelgestelde vragen

Hoe verhoudt deze SU zich tot de functie Uitgebreide bescherming?

Als u Uitgebreide bescherming al op uw servers hebt ingeschakeld, installeert u de SU zoals gewoonlijk. Als u Uitgebreide bescherming nog niet hebt ingeschakeld, raden wij u aan dit in te schakelen na de installatie van SU in januari (of later). Door het Health Checker-script uit te voeren, kunt u altijd precies valideren wat u mogelijk moet doen na de SU-installatie.

Is Windows Extended Protection een vereiste die moet worden geactiveerd voor of na het toepassen van de SU, of is dat een optionele maar sterk aanbevolen activiteit?

Uitgebreide bescherming is geen vereiste voor deze beveiligingsupdate. U kunt het installeren zonder dat u de functie Uitgebreide bescherming hoeft te activeren. Het configureren van Uitgebreide bescherming wordt echter ten zeerste aanbevolen, omdat dit u kan helpen uw omgevingen te beschermen tegen authenticatie-relay of “Man in the Middle” (MITM)-aanvallen.

De laatste SU die we hebben geïnstalleerd is (een paar maanden oud). Moeten we alle SU's op volgorde installeren om de nieuwste te installeren?

De Exchange Server-beveiligingsupdates zijn cumulatief. Als u de CU gebruikt waarop de SU kan worden geïnstalleerd, hoeft u niet alle SU's in opeenvolgende volgorde te installeren, maar kunt u alleen de nieuwste SU installeren.

Mijn organisatie bevindt zich in de hybride modus met Exchange Online. Moet ik iets doen?

Hoewel Exchange Online-klanten al beschermd zijn, moet de beveiligingsupdate van maart 2022 op uw lokale Exchange-servers worden geïnstalleerd, zelfs als deze alleen voor beheerdoeleinden worden gebruikt. U hoeft de Hybrid Configuration Wizard (HCW) niet opnieuw uit te voeren na het toepassen van updates.

Moet ik de updates installeren op “Exchange Management Tools only”-werkstations?

Installeer beveiligingsupdates op alle Exchange-servers en op servers of werkstations waarop uitsluitend Exchange Management Tools worden uitgevoerd. Dit zorgt ervoor dat er geen incompatibiliteit bestaat tussen de clients en servers van de beheertools.

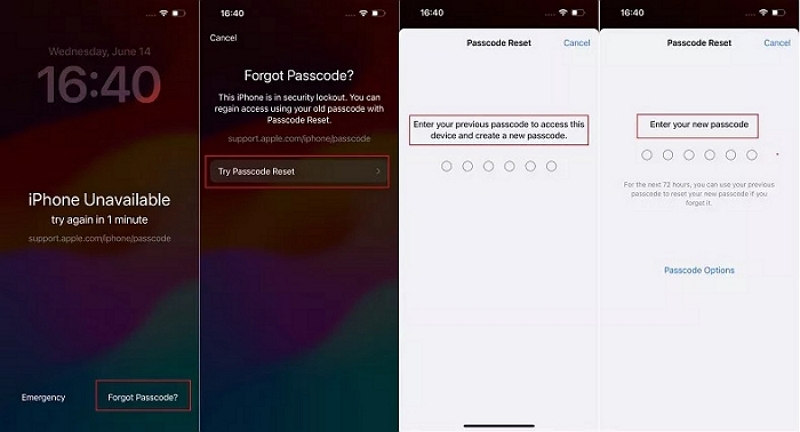

![iPhone niet beschikbaar op zwart scherm in witte letters [opgelost]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/iphone-unavailable-black-screen.png)