Ransomware-infectie kan op veel manieren plaatsvinden. Meestal gebeurt het in ogenschijnlijk legitieme situaties. Hackers doen zich bijvoorbeeld voor als echte bedrijven en overtuigen gebruikers om op kwaadaardige links te klikken of besmette bijlagen te downloaden. Om hun winst te vergroten, hebben aanvallers de afgelopen jaren hun tactiek veranderd ten gunste van methoden die geavanceerder en eenvoudiger te realiseren zijn, zoalscyberafpersingMet een tactiek die bekend staat als dubbele afpersing, versleutelen cybercriminelen niet alleen de gegevens van het slachtoffer, maar exfiltreren ze deze ook. Vervolgens eisen ze betaling of lekken ze de gestolen gegevens, meestal gevoelige gegevens. Hackergroepen richten zich op ondernemingen, middelgrote en kleine bedrijven, maar ook op overheidsorganisaties, scholen en gezondheidszorginstellingen, in plaats van op individuele gebruikers.

8 veel voorkomende ransomware-infectiemethoden

Als u eenmaal weet hoe ransomware-aanvallen plaatsvinden, kunt u eraan werken deze te voorkomen. Het trainen van uw personeel in best practices op het gebied van cyberbeveiliging is de beste manier om de gevoelige en kritieke gegevens van uw bedrijf of organisatie te beschermen.

1. Phishing-e-mails

Een van de meest effectieve en gebruikelijke manieren om ransomware te verspreiden is via e-mails met kwaadaardige bijlagen of links, ook wel 'fishing-e-mails' genoemd. Dit maakt ook deel uit van de cyberaanvalmethode Social Engineering.

Lees meer:10 veelvoorkomende serverproblemen en hoe u deze kunt oplossen

Het bestand kan worden geleverd in verschillende extensies, waaronder Word-documenten, Excel-spreadsheets, ZIP- of PDF-bestanden en meer. Zodra de geïnfecteerde bijlage wordt geopend, wordt een exploitkit geïnstalleerd. Vervolgens activeren aanvallers de e-mail, infecteren het systeem van het slachtoffer en coderen de bestanden. Bovendien geldt: hoe geloofwaardiger de e-mail eruitziet, hoe groter de kans dat de ontvanger de bijlage opent. Toch is het mogelijk om een phishing-e-mail te detecteren, omdat deze meestal meerdere grammaticafouten bevat.

Tips voor het voorkomen van phishing

- Zorg ervoor dat de gegevens van de afzender (e-mailadres, domein, weergavenamen, enz.) correct zijn.

- Open alleen bijlagen van vertrouwde afzenders.

- Vermijd het openen van bijlagen waarvoor u macro's moet inschakelen.

- Neem contact op met uw IT-afdeling als u niet zeker weet of de bijlage legitiem is.

- Installeer e-mailblokkers om spam en kwaadaardige bijlagen te detecteren.

2. Schadelijke koppelingen

Een andere cyberaanvalmethode via Social Engineering is gebruikers ervan te overtuigen op kwaadaardige links te klikken. Hiervoor zullen cybercriminelen sociale netwerken en mediaplatforms gebruiken als middel om ransomware te verspreiden. Hackers voegen daarvoor kwaadaardige links in berichten toe, of laten deze gewoon ergens in de commentaarsectie achter. Ze kunnen zich ook voordoen als winkels en gebruikers overtuigen om op hun links te klikken om hun koopwaar te kopen. Deze berichten zijn gemaakt op een manier die een gevoel van urgentie of intriges oproept en kunnen onvoorzichtige gebruikers gemakkelijk aanmoedigen om kwaadaardige URL's te volgen. Eenmaal gedownload op de computer van het slachtoffer, houdt de ransomware de gegevens versleuteld totdat er losgeld wordt betaald.

Tips voor het voorkomen van schadelijke links:

- Wees waakzaam over links die zijn ingesloten in e-mails of directe berichten.

- Klik niet op s op sociale mediapagina's. Als het product je bevalt, zoek het dan online en lees de winkelrecensies

- Voordat u een link volgt, moet u de URL's dubbel controleren door er met de muis overheen te bewegen.

- Voer handmatig URL's in uw browser in om te voorkomen dat u op phishing-links klikt.

3. Drive-by-downloads

Een drive-by downloadaanval verwijst naar situaties waarin kwaadaardige code zonder uw medeweten naar uw systeem wordt gedownload. Om dit te doen, injecteren ransomware-distributeurs de code in legitieme websites door misbruik te maken van bekende beveiligingsfouten, of, in zeldzamere gevallen, hosten ze de schadelijke inhoud op hun eigen site. Op technisch niveau betekent dit dat wanneer u een geïnfecteerde site bezoekt, de malware die deze bevat automatisch uw computer of ander apparaat analyseert op specifieke kwetsbaarheden. Vervolgens voert het de kwaadaardige code op de achtergrond uit, waardoor toegang wordt verkregen tot uw systeem. Het ergste van drive-by downloads is dat deze methode, in tegenstelling tot veel andere, geen enkele input van de gebruiker vereist. U hoeft niets te installeren of erop te klikken en u hoeft geen kwaadaardige bijlagen te openen. Het enige dat uw systeem nodig heeft om geïnfecteerd te raken, is een bezoek aan een geïnfecteerde website.

Drive-by downloads preventietips

- Houd al uw software up-to-date en controleer regelmatig op de nieuwste beveiligingsupdates.

- Installeer een geloofwaardige adblocker.

- Verwijder browserplug-ins als deze niet langer in gebruik zijn.

4. Malvertising

Kwaadwillige reclameaanvallen maken gebruik van dezelfde tools die worden gebruikt om legitieme advertenties op internet weer te geven. Meestal kopen cybercriminelen advertentieruimte en koppelen deze aan een exploitkit. Ze maken het voor webpaginabezoekers aantrekkelijk om te volgen met een aantrekkelijk aanbod, een provocerende afbeelding, een dringende boodschap of iets dergelijks. Net als gewone online advertenties. Wanneer de gebruiker op de advertentie klikt, scant de exploitkit onmiddellijk zijn systeem op informatie met betrekking tot het besturingssysteem, geïnstalleerde software, browserspecificaties en meer. Zodra de exploitkit een beveiligingsfout (een kwetsbaarheid) in de machine van de gebruiker detecteert, installeert het de ransomware erop.

Preventietips voor malvertising

- Houd uw besturingssysteem, software en browsers altijd up-to-date.

- Schakel onnodige plug-ins uit.

- Schakel click-to-play-plug-ins in die voorkomen dat Flash- en Java-plug-ins automatisch worden uitgevoerd.

- Open geen online s. Zoek in plaats daarvan naar de winkel of het product en controleer de referenties.

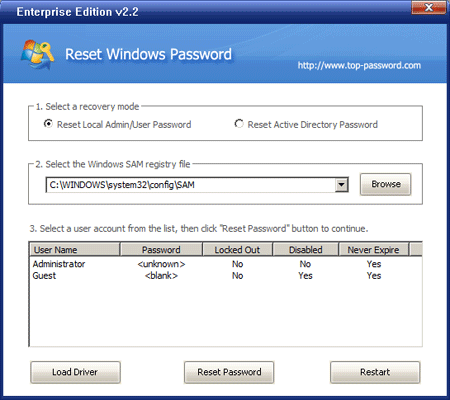

5. Extern bureaublad-protocol

Een andere populaire aanvalsvector is het onbeveiligde Remote Desktop Protocol (RDP). Dit is een communicatieprotocol waarmee gebruikers via een netwerkverbinding verbinding kunnen maken met een andere computer. RDP ontvangt standaard verbindingsverzoeken via een poort, die cybercriminelen misbruiken door scanners te gebruiken om het internet af te zoeken naar systemen met blootgestelde en kwetsbare poorten. Vervolgens kunnen cybercriminelen, door beveiligingsproblemen in gerichte machines te misbruiken of brute force-aanvallen te gebruiken om de inloggegevens van gebruikers te kraken, toegang krijgen tot de computer. Hackers schakelen vervolgens antivirusprogramma's uit, verwijderen back-ups en verspreiden de ransomware over het netwerk via zijdelingse beweging. Het gevaar hier is dat ze een achterdeur kunnen verbergen voor een toekomstige aanval.

POP-preventietips

- Gebruik sterke wachtwoorden.

- Gebruik een VPN.

- Inschakelen2FAvoor sessies op afstand.

- Beveilig de RDP-poort.

- Segmenteer het netwerk om zijdelingse bewegingen bij een cyberaanval te voorkomen. Houd u aan het principe van de minste privileges

6. Gecompromitteerde inloggegevens

Gecompromitteerde inloggegevens zijn inloggegevens, zoals gebruikersnamen en wachtwoorden, die op verschillende manieren zijn gestolen of door aanvallers zijn verkregen. Dit omvat phishing-aanvallen of datalekken. Hackers kunnen gecompromitteerde inloggegevens misbruiken om een systeem met ransomware te infecteren door:

- Brute force-aanvallen. Aanvallers kunnen gecompromitteerde inloggegevens gebruiken om brute force-aanvallen op systemen of netwerken uit te voeren. Het gaat om het uitproberen van meerdere combinaties van gebruikersnamen en wachtwoorden totdat de juiste is gevonden. Zodra de aanvaller toegang krijgt tot het systeem of netwerk, kan hij ransomware installeren.

- Credential vulling. Aanvallers kunnen geautomatiseerde tools gebruiken om gecompromitteerde inloggegevens op meerdere websites en applicaties te testen. Als dezelfde gebruikersnaam en hetzelfde wachtwoord op meerdere sites worden gebruikt, kan de aanvaller toegang krijgen tot die sites en ransomware installeren.

- Phishing: Aanvallers kunnen gecompromitteerde inloggegevens gebruiken om phishing-e-mails te verzenden die afkomstig lijken te zijn van een legitieme bron, zoals een bank of een sociale-mediasite. De e-mails kunnen een link bevatten naar een website die ransomware op de computer van het slachtoffer installeert.

Tips voor het voorkomen van gecompromitteerde inloggegevens

- Gebruik sterke wachtwoorden.

- Implementeer multi-factor authenticatie (MFA)

- Medewerkers opleiden.

- Netwerkactiviteit monitoren.

- Software bijwerken.

- Implementeer een wachtwoordbeheerder

- Patch netwerkkwetsbaarheden

7. Illegale software

Veel gekraakte programma's worden geleverd met adware of verborgen malware. U kunt nooit met zekerheid zeggen wat er daadwerkelijk naar uw computer is gedownload zodra u op de knop klikt. Hoewel een gratis aangeboden gekraakt programma u een handvol geld kan besparen, krijgt software zonder licentie nooit beveiligingspatches en officiële updates van de ontwikkelaar. Het gebruik van illegale software verhoogt dus dramatisch het risico op ransomware-infectie. Bovendien is de kans groter dat websites die illegale software hosten gevoelig zijn voor drive-by downloads of malvertising.

Preventietips voor illegale software:

- Gebruik geen illegale en gekraakte software.

- Bezoek geen websites die deze hosten (inclusief cracks of sleutelgenerators).

- Wees voorzichtig met aanbiedingen die te mooi lijken om waar te zijn.

8. Softwarekwetsbaarheden

Softwarekwetsbaarheden zijn zwakheden of gebreken in softwarecode die aanvallers misbruiken om ongeoorloofde toegang tot een systeem of netwerk te verkrijgen. Hackers profiteren van beveiligingsproblemen in niet-gepatchte of bijgewerkte software. Veel ransomware-aanvallen zijn succesvol omdat organisaties hun software niet tijdig patchen of updaten. Hackers profiteren ook van zero-day-kwetsbaarheden. Het gaat om kwetsbaarheden die bij de softwareleverancier onbekend zijn en nog niet zijn gepatcht.

Tips voor het voorkomen van softwarekwetsbaarheden

- Software patchen en updaten

- Beperk de toegangsrechten van gebruikers

- Implementeer netwerksegmentatie

- Gebruik de whitelist van applicaties om te bepalen welke programma's op een systeem kunnen worden uitgevoerd

- Gebruik sterke wachtwoorden

- Installeer antivirussoftware en firewalls

Hoe kunt u uw bedrijf beveiligen tegen ransomware?

Er zijn veel stappen die bedrijven kunnen nemen om zichzelf tegen ransomware te beschermen. Preventiemaatregelen omvatten:

- Implementeer robuuste antispam- en antimalwareoplossingen

- Informeer medewerkers over phishing-e-mails

- Houd systemen up-to-date met de nieuwste beveiligingspatches

Robuuste antispam- en antimalwareoplossingen kunnen helpen voorkomen dat phishing-e-mails en drive-by-downloads computers infecteren. Het voorlichten van werknemers over phishing-e-mails kan ook helpen de kans op ransomware-aanvallen te verkleinen, omdat ze de strategieën van aanvallers kunnen herkennen. Werknemers zullen dan phishing-e-mails identificeren en geen bijlagen openen of op links van onbekende afzenders klikken. Ten slotte kan het up-to-date houden van systemen met de nieuwste beveiligingspatches helpen voorkomen dat bekende kwetsbaarheden worden uitgebuit. Door deze maatregelen te nemen, kunt u het risico dat uw bedrijf wordt geïnfecteerd met ransomware aanzienlijk verminderen.

TL; DR:Er zijn verschillende manieren waarop ransomware het systeem van uw bedrijf kan binnendringen en uw systeem kan infecteren. Zorg ervoor dat iedereen weet hoe hij kan voorkomen dat zijn computer wordt geïnfecteerd en gebruik hoogbeveiligde technologie om de gegevens te beschermen.

Hoe u uw gegevens kunt redden na een ransomware-aanval

Als uw bedrijf te maken heeft gehad met een ransomware-aanval en u geen back-up heeft of hulp nodig heeft bij het verwijderen van de ransomware en het elimineren van kwetsbaarheden, moet u contact opnemen met een gegevensherstelservice. Het betalen van het losgeld garandeert niet dat uw gegevens de gegevens terugkrijgen. De enige gegarandeerde manier waarop u elk bestand kunt herstellen, is als u er een back-up van heeft. Als u geen recente back-up heeft, kunnen ransomware-gegevenshersteldiensten u helpen de bestanden te decoderen en te herstellen. De experts van SalvageData kunnen uw bestanden veilig herstellen en garanderen dat de Clop-ransomware uw netwerk niet opnieuw aanvalt. Neem 24/7 contact op met onze experts voor een noodherstelservice.

![Hoe Mosyle MDM van de iPad te verwijderen [3 manieren]](https://elsefix.com/images/5/2024/09/1726475779_remove-mosyle-corporation-mdm.jpg)