IMSI-catchers begrijpen

De basisdefinitie van IMSI-catcher is dat het een nepbasisstation is dat wordt gebruikt om signalen van mobiele telefoons te onderscheppen om informatie te stelen. Ze worden vaak gebruikt bij bewakings- of steekoperaties om iemands locatie te volgen en te zien met wie ze praten. Omdat ze stiekem en moeilijk te detecteren zijn, vormen IMSI-catchers een ernstig risico voor de persoonlijke privacy en veiligheid.

IMSI-catchers worden vaak gebruikt door wetshandhavers (leer hoe de politie een telefoonnummer kan achterhalen), maar ze kunnen ook worden misbruikt door hackers, stalkers of autoritaire regimes.

Hoe IMSI Catcher werkt

IMSI-catchers werken door te profiteren van het vertrouwen dat mobiele telefoons in nabijgelegen zendmasten hebben. Deze apparaten bootsen echte torens na en zenden een sterker signaal uit, waardoor telefoons in de buurt worden misleid om er automatisch verbinding mee te maken.

Eenmaal verbonden kunnen IMSI-catchers gevoelige gegevens verzamelen, waaronder:

- IMSI (internationale mobiele abonnee-identiteit):Een uniek nummer dat aan uw simkaart is gekoppeld.

- IMEI (internationale identiteit van mobiele apparatuur):De hardware-ID van uw telefoon.

- Metagegevens:Informatie zoals oproeplogboeken, tijdstempels van berichten en telefoonnummers.

Er zijn twee belangrijke manieren waarop IMSI-catchers werken:

- Passief luisteren:Het apparaat verzamelt in stilte informatie zoals IMSI-nummers en uw locatie.

- Actieve manipulatie:Geavanceerdere versies kunnen oproepen en sms-berichten onderscheppen, nepberichten injecteren, oproepen blokkeren of uw verbinding naar 2G downgraden, zodat de codering zwak is of ontbreekt.

Tenzij u een spraakmakend persoon bent, bang bent om doelwit te worden of deel te nemen aan protesten waarbij IMSI-catchers worden gebruikt door wetshandhavingsinstanties, loopt u waarschijnlijk geen risico door deze apparaten. Maar dat betekent niet dat uw privacy veilig is: vaker voorkomende bedreigingen zoals verborgen camera's en draadloze spionagetools zijn nog steeds een groot probleem.

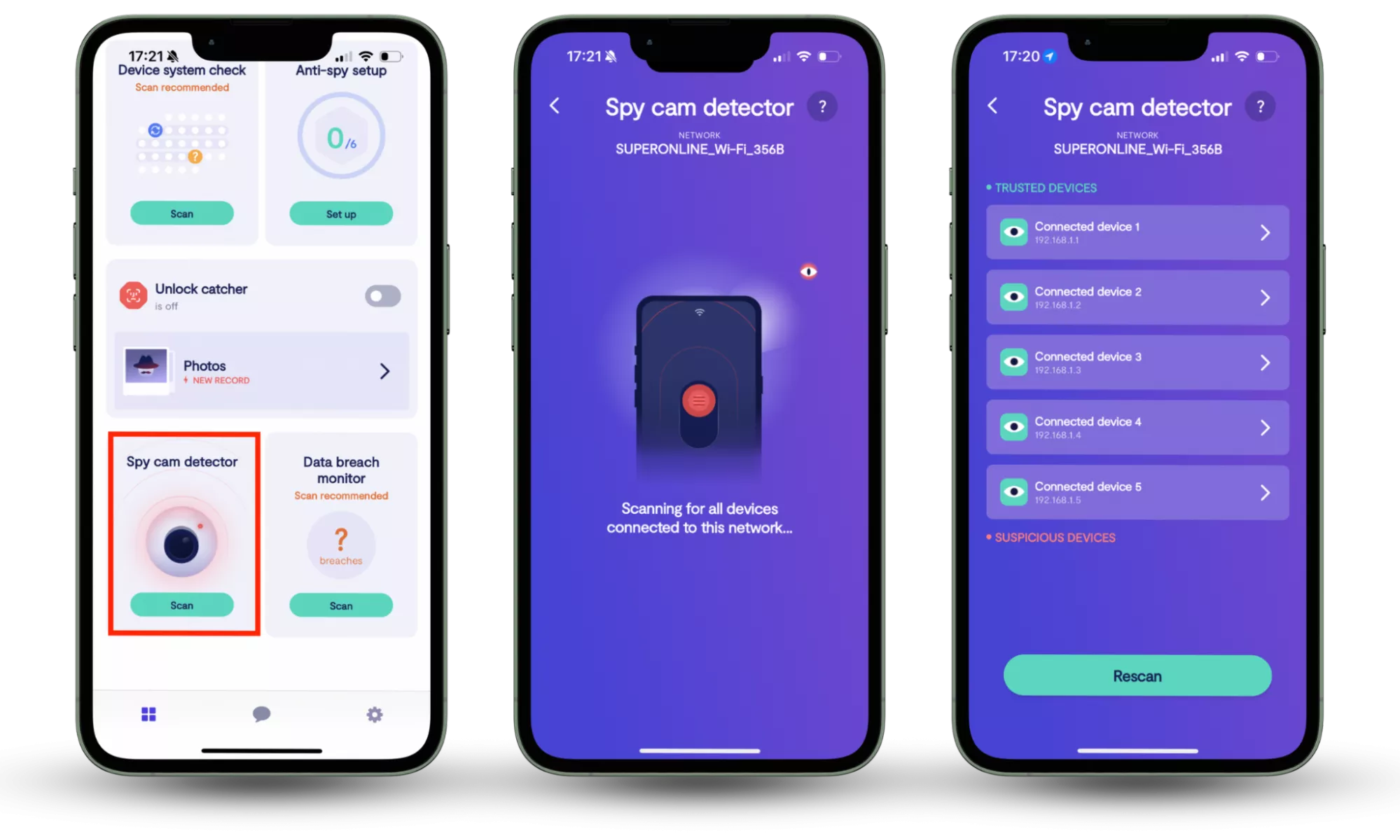

Dat is waarClario Anti-Spionkomt binnen. Het is een antispyware-app die is ontworpen om uw privacy te beschermen en bevat eenSpycam-detectordie u kan waarschuwen als er een verborgen camera of draadloze gadget in de buurt is die u zonder toestemming in de gaten houdt.

Hier leest u hoe u de Spy Cam-detectorfunctie in Clario Anti Spy gebruikt:

- Clario Anti-Spy downloadenen abonneer u om uw account aan te maken.

- KraanScannenonderSpycam-detector.

- Wacht tot de scan is voltooid.

- Als er iets verschijnt onder deVerdachte apparatensectie, tik erop en volg de stappen op het scherm om het apparaat te identificeren.

- Als je hulp nodig hebt, tik je op deBerichtenpictogram op het hoofdscherm om 24/7 met een beveiligingsexpert te chatten.

Stappen 1-4: Tik op Scannen onder Spy Cam Detector om verborgen bewakingsapparaten te vinden.

Stappen 1-4: Tik op Scannen onder Spy Cam Detector om verborgen bewakingsapparaten te vinden.Andere ingebouwde privacytoolsClario Anti-Spionomvatten deAnti-spionage-installatie, die u door de basisprincipes leidt van het versterken van uw privacy-instellingen, en deApparaatsysteemcontrole, dat detecteert of uw telefoon is gejailbreakt of verborgen root-toegang heeft. Er is ook eenMonitor voor datalekkendat u waarschuwt als uw persoonlijke gegevens bij een inbreuk openbaar worden gemaakt, en eenOntgrendel de vangerregistreert iedereen die probeert uw telefoon te ontgrendelen.

Overzicht van IMSI Catcher-aanval

Wat betekent een IMSI-catcheraanval? Zodra een telefoon verbinding maakt met een nep-basisstation, kunnen wetshandhavers (volgt de FBI uw telefoon?) of de slechte actoren achter de aanval gegevens onderscheppen, uw locatie volgen of uw netwerktoegang manipuleren. Veel voorkomende tactieken zijn onder meer het forceren van een 2G-verbinding, het stelen van apparaat-ID's en het registreren van oproepen en sms-berichten. Het engste is hoe moeilijk het is om IMSI-catchers te detecteren; de meeste slachtoffers realiseren zich nooit dat er iets mis is.

1. Communicatie-onderschepping

Wanneer een telefoon verbinding maakt met een IMSI-catcher, kunnen aanvallers uw communicatie volgen of manipuleren. Meestal houdt dit in dat u uw apparaat dwingt terug te vallen op het gebruik van 2G, wat gepaard gaat met ernstige beveiligingsproblemen.Dit is waarom dat een probleem is:

- 2G-netwerken maken gebruik van verouderde encryptie (en helemaal geen) waardoor aanvallers gemakkelijk kunnen afluisteren.

- Ze kunnen sms-berichten onderscheppen, metagegevens van oproepen registreren (zoals met wie u contact hebt opgenomen en wanneer) en in sommige gevallen spraakoproepen afluisteren.

- Sommige geavanceerde IMSI-catchers kunnen zelfs berichten injecteren of wijzigen, waardoor ze worden omgezet in phishing-pogingen of hulpmiddelen voor het verspreiden van verkeerde informatie.

2. Locatietracking-aanvallen

IMSI-catchers kunnen ook worden gebruikt om de realtime locatie van een telefoon te volgen.Hier is hoe het werkt:

- Wanneer uw telefoon verbinding maakt, kan de IMSI-catcher de signaalsterkte meten en triangulatie (met een of meer antennes) gebruiken om uw locatie te schatten.

- Sommige aanvallers gebruiken stille sms-berichten: onzichtbare sms-berichten die een reactie van uw telefoon activeren zonder dat u het weet. Dit helpt bij het bevestigen van de locatie van uw telefoon.

- Zowel wetshandhavers als kwaadwillenden kunnen de IMSI-catcher verplaatsen om uw bewegingen te volgen, zelfs als u niet belt of mobiele data gebruikt.

3. LTE CSS-verbindingsmethoden

Moderne IMSI-catchers zijn niet beperkt tot ouderwetse 2G-netwerken; ze kunnen ook zwakke punten in LTE- en 4G-netwerken exploiteren.Hier ziet u hoe:

- CSFB (circuitgeschakelde terugval):Wanneer u via LTE belt, schakelt uw telefoon mogelijk kort over naar 2G of 3G om de oproep te voltooien. Aanvallers gebruiken dit moment om de encryptie te downgraden en uw gegevens te onderscheppen.

- Stille sms:Dit zijn onzichtbare berichten die uw telefoon dwingen de locatie te pingen.

- LTE-controlevlak exploiteert:Sommige geavanceerde IMSI-catchers misbruiken LTE-controleberichten om telefoons te laten reageren op valse paging- of overdrachtsopdrachten. Terwijl LTE gebruik maakt van encryptie, maken aanvallers misbruik van protocolwisseling en niet-gecodeerde uitwisseling van metagegevens om toegang te krijgen.

4. Dienstweigering en downgrading

IMSI-catchers kunnen meer doen dan alleen uw telefoon bespioneren. Ze kunnen ook uw verbinding verstoren en deze minder veilig maken.Dit kan bijvoorbeeld het volgende inhouden:

- Denial-of-Service (DoS):Aanvallers kunnen voorkomen dat uw telefoon verbinding maakt met echte zendmasten, waardoor u volledig wordt afgesloten van oproepen, sms-berichten en mobiele data.

- Gedwongen downgrade:Zelfs als u 4G of 5G gebruikt, kan de IMSI-catcher uw telefoon dwingen over te schakelen naar 2G of 3G, die zwakkere of geen codering gebruiken. Dit maakt het veel gemakkelijker om uw spraak- en tekstcommunicatie te onderscheppen.

- Verbindingsmanipulatie:Sommige IMSI-catchers kunnen apparaten herhaaldelijk uit het netwerk verwijderen om de batterij leeg te laten lopen of uw telefoon dwingen verbinding te maken met een specifieke toren om gemakkelijker te kunnen volgen.

Dit soort aanvallen kunnen zelfs noodoproepen blokkeren of voorkomen dat belangrijke berichten doorkomen, waardoor ze gevaarlijk worden in risicovolle situaties.

Kun je iMSI-catcher detecteren?

IMSI-catchers zijn uiterst moeilijk te detecteren. Ze bootsen echte zendmasten na en activeren geen systeemwaarschuwingen, wat betekent dat uw telefoon niet kan zien dat deze is verbonden met een nep-zendmast. Deze apparaten zijn ontworpen om naadloos te integreren in de legitieme infrastructuur, waardoor detectie vrijwel onmogelijk wordt zonder geavanceerde tools.

Lees meer:Is Omegle veilig? De waarheid achter het chatplatform blootleggen

Dat gezegd hebbende, zijn er een paar waarschuwingssignalen waar u op kunt letten:

- Plotselinge signaaluitval of onverwachte overstap naar 2G

- Sms'jes of oproepen komen niet door

- Problemen met het voeren van gecodeerde oproepen of het veilig gebruiken van mobiele data

- Snel leeglopen van de batterij veroorzaakt door herhaalde verbroken verbindingen en herverbindingen met het mobiele netwerk

- Vreemde vertragingen of echo's tijdens gesprekken

Er zijn Android-apps zoalsSnoopSnitchEnCelspionagevangerdie valse basisstations kunnen detecteren, maar hun nauwkeurigheid is beperkt en ze zijn niet volledig betrouwbaar. Effectievere detectiemethoden, zoals op hardware gebaseerde tools of scanners voor netwerkafwijkingen, zijn meestal alleen beschikbaar voor onderzoekers of wetshandhavers.

Gekloonde simkaarten vormen een ander ernstig privacyprobleem. Zorg ervoor dat u ook weet of iemand uw simkaart gebruikt.

Conclusie

IMSI-catchers zijn een van de stilste en gevaarlijkste bedreigingen voor de mobiele privacy. Door legitieme zendmasten te imiteren, kunnen ze oproepen onderscheppen, uw locatie volgen en gevoelige gegevens verzamelen – allemaal zonder uw medeweten. Dat gezegd hebbende, tenzij je een goede reden hebt om aan te nemen dat je wordt bespioneerd, is dit niet iets waar je je dagelijks druk over hoeft te maken. Voor dagelijkse bescherming, installerenClario Anti-Spionkan u gemoedsrust geven tegen meer algemene bedreigingen zoals monitoringtools, online bedreigingen en verborgen camera's.

![[9 manieren] hoe u van advertenties van Windows 11 af kunt komen](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/how-to-get-rid-of-ads-from-windows-11.png)