Wachtwoordmanagers zouden wachtwoorden en gevoelige informatie moeten beschermen, maar ze kunnen soms worden gemanipuleerd om gegevens aan aanvallers te onthullen. Een onlangs gerapporteerde op DOM gebaseerde clickjacking-techniek kan sommige wachtwoordbeheerders ertoe verleiden inloggegevens automatisch in valse formulieren in te vullen. Hier leest u hoe de aanval werkt en wat u kunt doen om uzelf te beschermen.

Inhoudsopgave

- Hoe wachtwoordmanagers kwetsbaar zijn

- Schakel Automatisch aanvullen uit in uw Wachtwoordmanager-extensie

- Stel Extensies in op On Click of Op specifieke sites

- Gebruik liever een desktop/mobiele app in plaats van een extensie

- Gebruik een Script Blocker-extensie

Hoe wachtwoordmanagers kwetsbaar zijn

Een Document Object Model (DOM)-exploit maakte de creatie mogelijk van een clickjacking-variant waarmee kwaadwillende actoren heimelijk de autofill-functie van wachtwoordbeheerders kunnen activeren om gevoelige informatie te stelen, waaronder wachtwoorden, TOTP/2FA-codes, creditcardgegevens, enz. Zo werkt de aanval:

- Het slachtoffer bezoekt een aanvalsgestuurde pagina die een normaal klikbaar element toont, zoals een cookie-toestemmingsbanner of een knop 'sluiten' in een pop-up.

- De kwaadaardige pagina plaatst in het geheim een onzichtbaar formulier op de locatie van het klikbare object door gebruik te maken van de DOM-zichtbaarheid (setting

opacity:0). - Wanneer een gebruiker klikt, vult de geïnstalleerde extensie voor wachtwoordbeheer automatisch de details in waar het formulier om vraagt, die hackers kunnen stelen.

Dit gebeurt allemaal heimelijk en de gebruiker komt er nooit achter dat zijn inloggegevens zijn gestolen. In het oorspronkelijke rapport werden elf van de beste wachtwoordmanagers getest, maar we kunnen veilig aannemen dat dit van toepassing is op de meeste wachtwoordmanagers die over een functie voor automatisch aanvullen beschikken. Na het rapport hebben verschillende wachtwoordbeheerders patches uitgegeven om een bevestigingsvraag voor automatisch invullen toe te voegen, maar sommige zijn nog steeds kwetsbaar.

Zelfs dan zijn de meeste patches voor wachtwoordbeheer eenvoudigweg pleisteroplossingen, omdat het fundamentele probleem, veroorzaakt door de manier waarop browsers webpagina's weergeven, niet wordt opgelost. Als1Wachtwoordbenadrukte: “Het onderliggende probleem ligt in de manier waarop browsers webpagina’s weergeven. Wij zijn van mening dat er geen alomvattende technische oplossing bestaat die browserextensies op zichzelf kunnen bieden.”

Naast het bijwerken van uw extensie voor wachtwoordbeheer naar de nieuwste versie, volgt u de onderstaande maatregelen om uzelf tegen deze clickjacking-aanvallen te beschermen.

Schakel Automatisch aanvullen uit in uw Wachtwoordmanager-extensie

Automatisch aanvullen is de belangrijkste functie die door deze aanval wordt uitgebuit. Standaard vullen wachtwoordbeheerders automatisch velden in wanneer u erop klikt. U kunt dit gedrag uitschakelen om misbruik te voorkomen. Daarna moet u op een specifieke knop klikken wanneer het veld in focus is om het handmatig in te vullen.

Het enige wat u hoeft te doen is naar de instellingen van de extensie voor wachtwoordbeheer te gaan en de functie voor automatisch aanvullen uit te schakelen. De schakelaar moet onder deAutomatisch aanvullen en opslaan(of vergelijkbaar) gedeelte dat automatisch aanvullen bij focus uitschakelt.

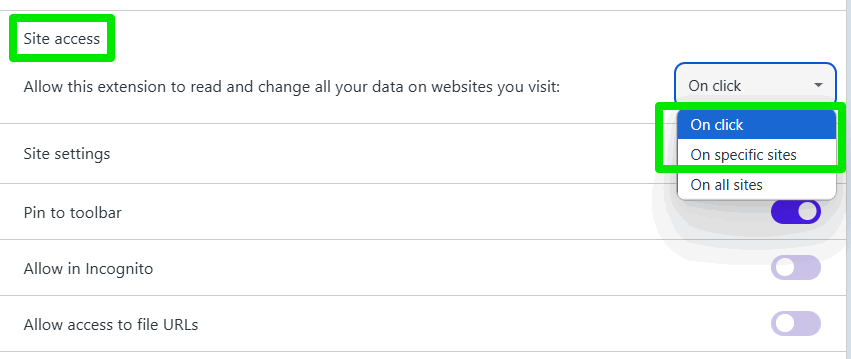

Stel Extensies in op On Click of Op specifieke sites

Browsers hebben een optie om te forceren dat een extensie alleen wordt geactiveerd op een specifieke website of wanneer op het extensiepictogram wordt geklikt. U kunt deze opties gebruiken om de wachtwoordbeheerder uitgeschakeld te houden op alle websites waarop het wachtwoordveld niet mag worden ingevuld. Dit vereist wat instellingen of extra klikken, maar het zorgt ervoor dat geen enkele aanval uw wachtwoordbeheerder kan misbruiken.

Open die van uw browserExtensiespagina en open de detailpagina van uw wachtwoordbeheerder. Hier vindt u deToegang tot de sitesectie metOp alle sitesstandaard geselecteerd. Je zou moeten selecterenOp klikofOp specifieke siteshier, afhankelijk van uw voorkeur. Met Bij klikken wordt de wachtwoordbeheerder alleen geactiveerd als u op het werkbalkpictogram klikt, en met de optie Op specifieke sites werkt deze alleen op geselecteerde websites en blijft deze uitgeschakeld op andere.

Gebruik liever een desktop/mobiele app in plaats van een extensie

Deze clickjacking-aanvallen zijn beperkt tot de extensie voor wachtwoordbeheer, die de informatie automatisch aanvult of invult wanneer dit wordt opgedragen. Als u de risico's wilt minimaliseren en toch een wachtwoordbeheerder wilt gebruiken, gebruik dan de bijbehorende desktop/mobiele app.

De meeste apps voor wachtwoordbeheer bieden een eenvoudige zoek- en kopieerfunctie om het handmatige invoerproces eenvoudiger te maken. Wanneer u zich op een inlogpagina bevindt, hoeft u alleen maar te zoeken en op de kopieerknop te klikken naast de vermelding in de app voor wachtwoordbeheer om deze te gebruiken.

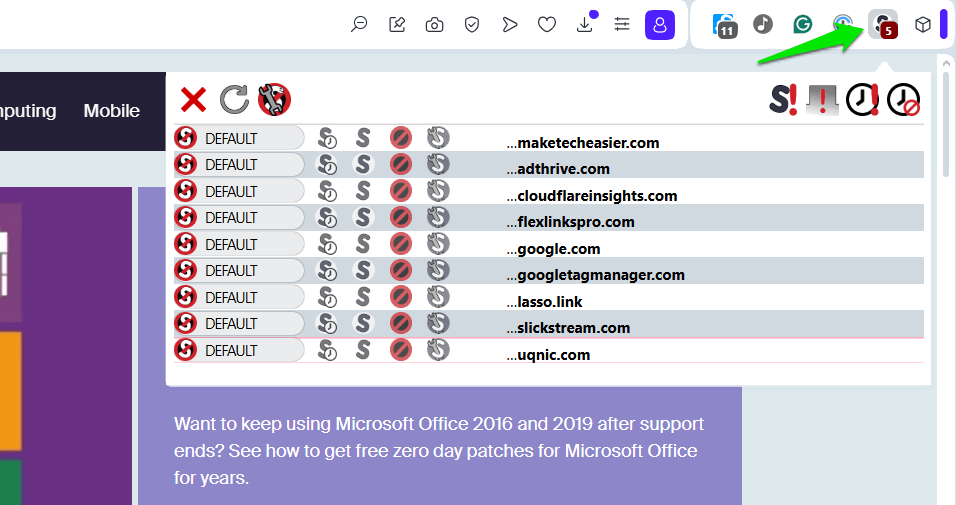

Gebruik een Script Blocker-extensie

De meeste van dergelijke aanvallen zijn sterk afhankelijk van de werking van scripts op de pagina. Daarom wordt het blokkeren van scripts beschouwd als een van de beste manieren om online veilig te blijven. Het simpelweg blokkeren van JavaScript is effectief voor deze aanval, maar we raden aan om voor de beste bescherming alle scripts op niet-vertrouwde domeinen te blokkeren.

NoScript is hiervoor een geweldige extensie, die voor beide beschikbaar isChroomEnFirefox. Standaard blokkeert het alle soorten actieve scripts, inclusief JavaScript, ingebedde objecten, media, enz. U kunt dan alleen scripts inschakelen op websites die u vertrouwt.

Bonus: goed beveiligde accounts

De beste bescherming tegen elke aanval waarbij inloggegevens worden gestolen, is het gebruik van een secundaire beveiligingsmethode die niet gemakkelijk kan worden gestolen. 2FA is de beste keuze, maar je hebt een betrouwbare 2FA-methode nodig; Sms-verificatie is niet voldoende. TOTP is een goed begin, maar zorg ervoor dat je de authenticator-app op een apart apparaat hebt staan. Bovendien is een toegangssleutel beter dan gewone 2FA, vooral als u een speciale hardwarebeveiligingssleutel gebruikt.

Om het aanvalsoppervlak te minimaliseren, moet u proberen te voorkomen dat u afhankelijk bent van automatische inlogoplossingen. Het kan enigszins lastig zijn om een of twee extra klikken te doen, maar het is de beveiliging waard. Dit is vooral belangrijk als u wachtwoordbeheerders gebruikt om alle gevoelige informatie op te slaan.