Azure Active Directory-passordpolicyen definerer passordkravene for leietakerbrukere, inkludert passordkompleksitet, lengde, passordutløp, kontosperreinnstillinger og noen andre parametere. I denne artikkelen skal vi ta en titt på hvordan du administrerer en passordpolicy i Azure AD.

Azure AD har en standard passordpolicy som brukes på alle kontoer som er opprettet i skyen (ikke synkronisert fra lokale Active Directory via Azure AD Connect).

Den definerer følgende innstillinger som ikke kan endres av Azure/Microsoft 365-leieadministratoren:

- Tillatte tegn:

A-Z,a-z,0-9,spaceog spesielle symboler@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Passordkompleksitet: minst 3 av 4 tegngrupper (store bokstaver, små bokstaver, tall og symboler)

- Passordlengde: minimum 8, maksimum 256 tegn

- Brukeren kan ikke bruke det forrige passordet

Innhold:

- Slik endrer du retningslinjer for passordutløp i Azure AD

- Kontosperreinnstillinger i Azure AD

- Forhindre bruk av svake og populære passord i Azure AD

Slik endrer du retningslinjer for passordutløp i Azure AD

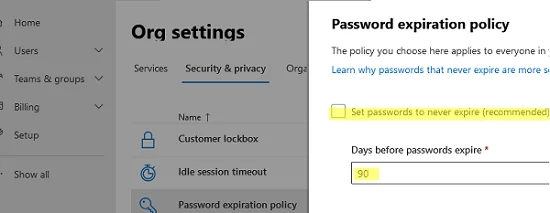

Som standard utløper aldri en brukers passord i Azure AD (Microsoft 365). Men du kan aktivere passordutløpet gjennom Microsoft 365 Admin Center:

- Gå tilMicrosoft 365 administrasjonssenter->Innstillinger->Sikkerhet og personvern->Utløpspolicy for passord;

- Deaktiver alternativetAngi passord til å aldri utløpe (anbefalt);

- I dette tilfellet:

Passordutløp satt til90 dager

Varselet om å endre passordet ditt vil begynne å vises14 dager førutløpsdatoen.

Microsoft anbefaler at du ikke aktiverer passordutløp hvis Azure-brukerne bruker Multi-Factor Authentication (MFA).

Du kan bruke MSOnline PowerShell-modulen til å endre utløpsinnstillinger for brukerpassord. Bare installer modulen (om nødvendig) og koble til din leietaker:

Install-Module MSOnline

Connect-MsolService

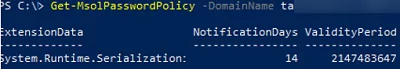

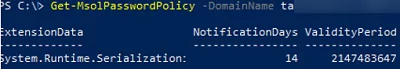

Sjekk de gjeldende innstillingene for passordutløpspolicy i Azure AD:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Du kan endre retningslinjer for passordutløp og varslingsinnstillinger i Azure AD med PowerShell:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Se også:Konfigurere RemoteApps hosted på Windows 10/11 (uten Windows Server)

Du kan administrere passordutløpsinnstillinger for en bestemt bruker ved å bruke Azure AD-modulen:

Connect-AzureAD

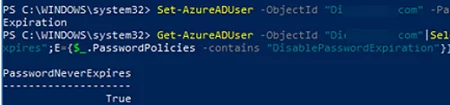

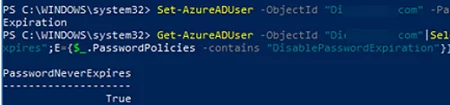

AktiverPassord utløper aldrialternativ for en bestemt bruker:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Se utløpsdatoen for brukerens passord:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Aktiver passordutløp for brukeren:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

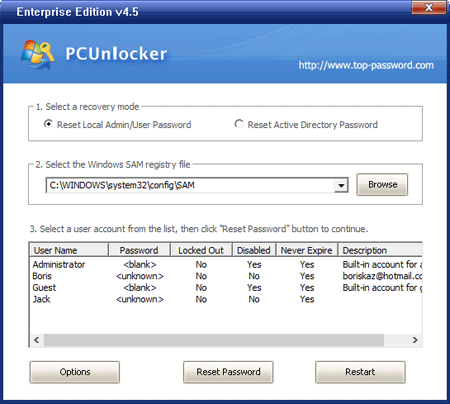

Kontosperreinnstillinger i Azure AD

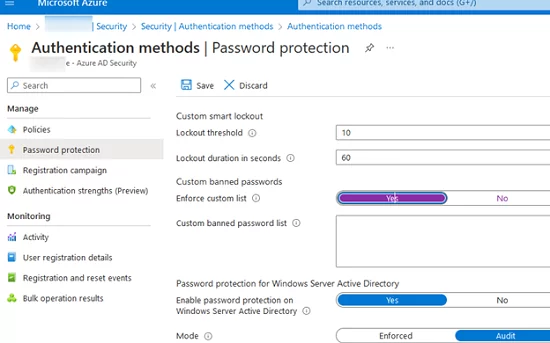

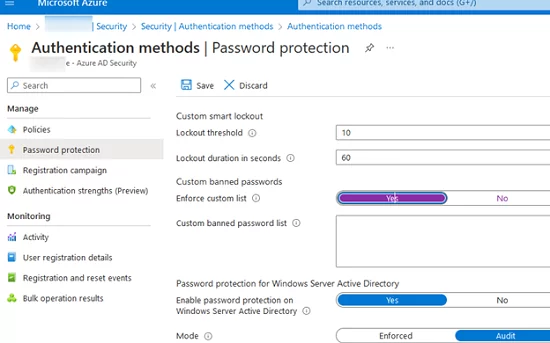

En annen parameter i Azure-passordpolicyen som er tilgjengelig for administratoren å konfigurere, er reglene for brukersperring i tilfelle feil passord skrives inn. Som standard er en konto låst i 1 minutt etter 10 mislykkede forsøk på autentisering med feil passord. Merk at sperretiden forlenges etter hvert neste mislykkede påloggingsforsøk.

Du kan konfigurere lockout-innstillingene i den følgende delen av Azure Portal ->Azure Active Directory->Sikkerhet->Autentiseringsmetoder —> Passordbeskyttelse.

Alternativene som er tilgjengelige for deg å endre er:

- Lockout-terskel– antall mislykkede påloggingsforsøk før kontoen låses ute (10 som standard);

- Lockout-varighet i sekunder– 60 sekunder som standard.

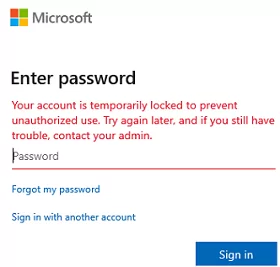

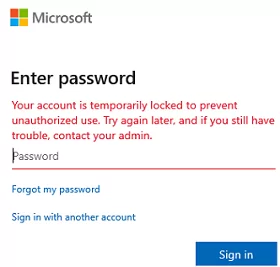

Hvis kontoen deres er låst ute, vil en Azure-bruker se følgende varsel:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Lær hvordan du sjekker brukerpåloggingslogger i Azure AD.

Forhindre bruk av svake og populære passord i Azure AD

Det er en egenAzure AD passordbeskyttelsefunksjon som lar deg blokkere bruken av svake og populære passord (som P@ssw0rd, Pa$$word, etc.).

Du kan bruke DSInternals PowerShell-modulen til å sjekke den lokale Active Directory for svake brukerpassord.

Du kan definere din egen liste over svake passord iAzure Active Directory->Sikkerhet->Autentiseringsmetoder —> Passordbeskyttelse. Aktiver alternativetHåndhev egendefinert listeog legg til en liste over passord du vil utestenge (opptil 1000 passord).

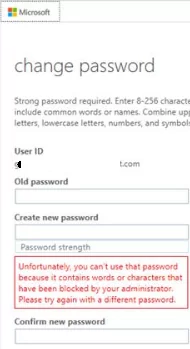

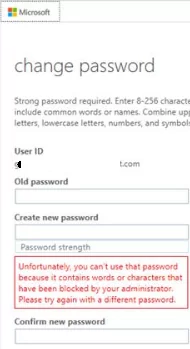

Når en Azure AD-bruker prøver å endre passordet sitt til en av de forbudte listene, vises et varsel:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Disse innstillingene brukes som standard bare for skybrukere i Azure.

Hvis du vil bruke en forbudt passordliste til de lokale Active Directory DS-brukerne, er dette hva du trenger å gjøre:

- Sørg for at du har Azure AD Premium P1- eller P2-abonnement;

- Aktiver alternativetAktiver passordbeskyttelse på Windows Server Active Directory;

- Standardkonfigurasjonen muliggjør bare revisjon av forbudt passordbruk. Så, etter testingen, byttModusmulighet tilHåndheves;

- Distribuer Azure AD Password Protection Proxy Service (

AzureADPasswordProtectionProxySetup.msi) på en av vertene på stedet; - Installer Azure AD Password Protection (

AzureADPasswordProtectionDCAgentSetup.msi) på alle ADDS-domenekontrollerne.

Hvis du vil at Azure-passordpolicyen skal brukes på brukere som er synkronisert fra AD DS via Azure AD Connect, må du aktivere alternativet EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Sørg for at du har konfigurert en tilstrekkelig sterk domenepassordpolicy i din lokale Active Directory. Ellers kan synkroniserte brukere angi hvilket som helst passord, inkludert de som er svake og usikre.

I dette tilfellet, når en brukers passord endres eller tilbakestilles i lokale Active Directory, sjekkes brukeren mot listen over forbudte passord i Azure.

Hvis du har aktivert Azure AD Connect-synkronisering, kan du bruke dine egne passordpolicyer fra lokale Active Directory for å gjelde skybrukere. For å gjøre dette, må du opprette en Fine Grained Security-passordpolicy i den lokale AD og koble den til en gruppe som inneholder brukerne som er synkronisert med skyen. I dette tilfellet vil Azure Active Directory følge passordpolicyen til ditt lokale domene.

![[5 påviste metoder] Hvordan gjenopprette bilder fra Snapchat på iPhone](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/11/recover-deleted-snapchat-photos.jpg)

![[Tips] Slik aktiverer/deaktiverer du nytt brukergrensesnitt for oppdatering i Google Chrome](https://media.askvg.com/articles/images8/Enable_Disable_Google_Chrome_2023_Design_Restore_Classic_UI.png)