W wielu środowiskach nie włączono jeszcze rozszerzonej ochrony w programie Exchange Server. Chociaż możliwe jest włączenie Ochrony rozszerzonej, nie są oni świadomi ani prawidłowo poinformowani, że powinni ją włączyć ze względów bezpieczeństwa. Warto wiedzieć, że Rozszerzona ochrona jest domyślnie włączona podczas instalacji Exchange Server 2019 CU14 (lub nowszego). W tym artykule dowiesz się jak skonfigurować Rozszerzoną Ochronę w Exchange Server.

Co to jest ochrona rozszerzona?

Rozszerzona ochrona systemu Windowsusprawnia istniejące uwierzytelnianie w systemie Windows Server i łagodzi ataki typu „man in the Middle” (MitM). To ograniczenie jest realizowane poprzez wykorzystanie informacji o zabezpieczeniach, które są implementowane poprzez informacje o powiązaniu kanału określone za pomocą tokenu powiązania kanału (CBT), który jest używany głównie w połączeniach SSL.

Chociaż rozszerzoną ochronę można włączyć ręcznie w każdym katalogu wirtualnym, firma Microsoft udostępniłaExchangeExtendedProtectionManagement.ps1Skrypt programu PowerShell, który pomaga w osiągnięciu tego zbiorczo.

Przed włączeniem Ochrony rozszerzonej na serwerze Exchange należy pamiętać o pewnych ograniczeniach. Dlatego należy zapoznać się zDokumentacja Microsoftu(który jest na bieżąco aktualizowany) i sprawdź, czy się kwalifikujesz.

Rozszerzona ochrona systemu Windows jest obsługiwana w poniższych wersjach serwera Exchange:

- Serwer Exchange 2013

- Serwer Exchange 2016

- Serwer Exchange 2019

Notatka:Potrzebujesz aktualizacji zabezpieczeń Exchange Server Security Update (SU) z sierpnia 2022 r. lub nowszej, zainstalowanej na serwerze Exchange.

Ważny:Pamiętaj, aby aktualizować serwer Exchange za pomocą najnowszej aktualizacji zbiorczej programu Exchange i aktualizacji zabezpieczeń programu Exchange. Zapisz się do newslettera i nie przegap aktualizacji Exchange Server.

Sprawdź stan rozszerzonej ochrony

Zalecamy dwie metody sprawdzania stanu Rozszerzonej ochrony na serwerze Exchange.

Metoda 1. Skrypt Exchange Health Checker

Uruchom skrypt Exchange Health Checker i utwórz raport Exchange Server Health Checker. Dzięki temu dowiesz się, czy na serwerze Exchange włączona jest ochrona rozszerzona.

Zmień katalog na folder skryptów.

cd C:scriptsUruchom poniższe polecenie.

Get-ExchangeServer | ?{$_.AdminDisplayVersion -Match "^Version 15"} | .HealthChecker.ps1; .HealthChecker.ps1 -BuildHtmlServersReport -HtmlReportFile "ExchangeAllServersReport.html"; .ExchangeAllServersReport.htmlRozszerzona ochrona nie jest włączona na serwerze Exchange i pokazuje luki w zabezpieczeniach:

Metoda 2. Skrypt PowerShell do zarządzania rozszerzoną ochroną Exchange

PobieraćExchangeExtendedProtectionManagement.ps1skrypt PowerShell i zapisz go w plikuC:skryptyfalcówka.

Uruchom Exchange Management Shell jako administrator i uruchom skrypt, w tym plik-Pokaż rozszerzoną ochronęparametr.

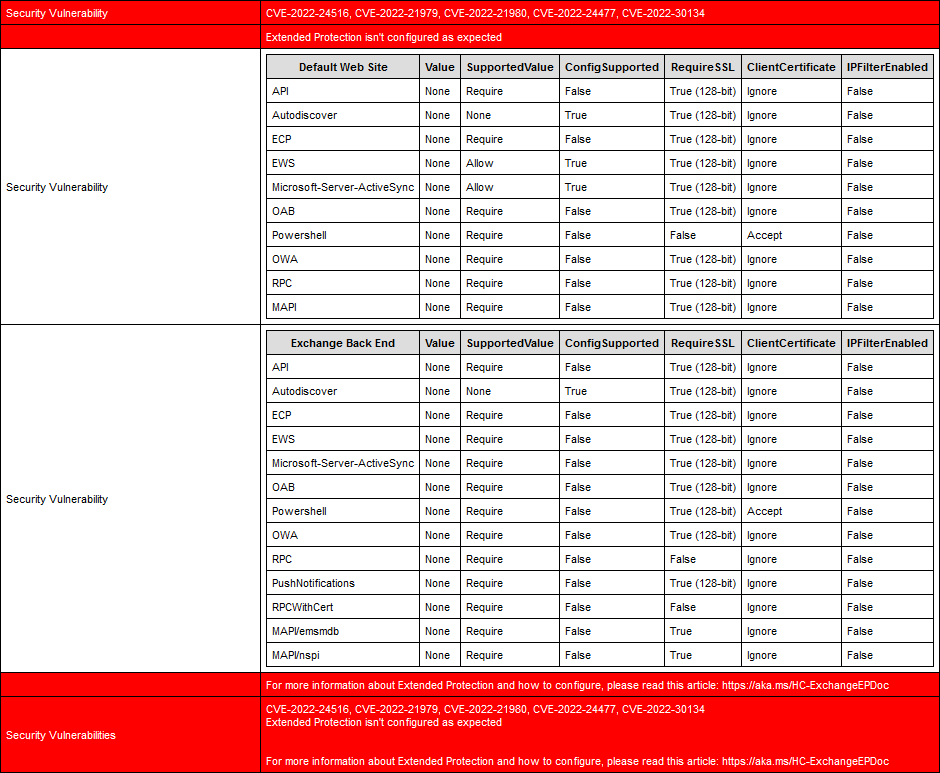

C:scripts.ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtectionTheWartośćIObsługiwana wartośćkolumny powinny mieć te same wartości.

W naszym przykładzieWartośćkolumna pokazujeNicdla wszystkich katalogów wirtualnych, co oznacza, że na serwerze Exchange nie jest włączona ochrona rozszerzona.

Przeczytaj więcej:Rozszerzona ochrona Exchange | Jak włączyć

Version 23.05.04.2151

Results for Server: EX01-2019

Default Web Site Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

---------------- ----- -------------- --------------- ---------- ----------------- ---------------

API None Require False True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP None Require False True (128-bit) Ignore False

EWS None Allow True True (128-bit) Ignore False

Microsoft-Server-ActiveSync None Allow True True (128-bit) Ignore False

OAB None Require False True (128-bit) Ignore False

Powershell None Require False False Accept False

OWA None Require False True (128-bit) Ignore False

RPC None Require False False Ignore False

MAPI None Require False True (128-bit) Ignore False

Exchange Back End Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

----------------- ----- -------------- --------------- ---------- ----------------- ---------------

API None Require False True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP None Require False True (128-bit) Ignore False

EWS None Require False True (128-bit) Ignore False

Microsoft-Server-ActiveSync None Require False True (128-bit) Ignore False

OAB None Require False True (128-bit) Ignore False

Powershell None Require False True (128-bit) Accept False

OWA None Require False True (128-bit) Ignore False

RPC None Require False False Ignore False

PushNotifications None Require False True (128-bit) Ignore False

RPCWithCert None Require False False Ignore False

MAPI/emsmdb None Require False True Ignore False

MAPI/nspi None Require False True Ignore FalseW kolejnym kroku włączymy Rozszerzoną Ochronę na serwerze Exchange.

Jak włączyć rozszerzoną ochronę serwera Exchange

Wykonaj poniższe kroki, aby włączyć rozszerzoną ochronę na serwerze Exchange.

Ważny:Wykonaj te kroki po godzinach pracy, nawet w przypadku konfiguracji DAG. Dzieje się tak, ponieważ musisz mieć pewność, że klienci programu Outlook będą mogli pomyślnie łączyć się po zmianie.

1.Zaktualizuj do najnowszej wersji Exchange Server CU/SU.

2.Skonfiguruj ustawienia TLS serwera Exchange.

3.Wyłącz odciążanie SSL dla programu Outlook w dowolnym miejscu.

Odciążanie protokołu SSL w programie Outlook Anywhere jest domyślnie włączone i należy je wyłączyć w przypadku Ochrony rozszerzonej.

Set-OutlookAnywhere "EX01-2019RPC (Default Web Site)" -SSLOffloading $false4.PobieraćExchangeExtendedProtectionManagement.ps1skrypt PowerShell i zapisz go w plikuC:skryptyfalcówka.

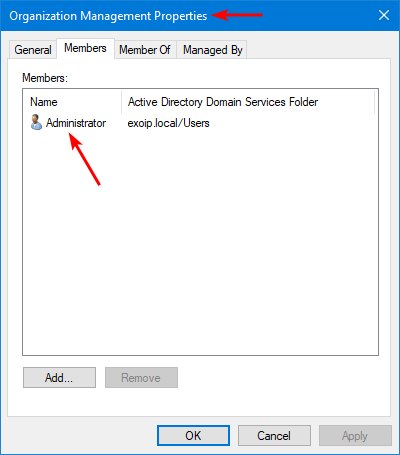

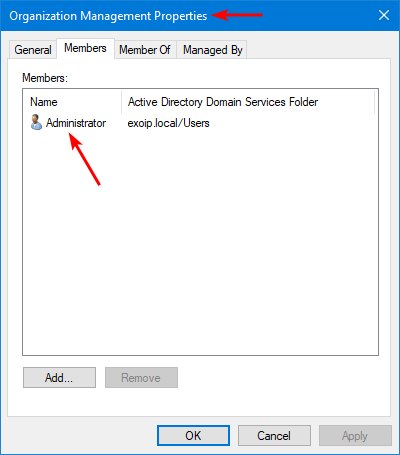

5.Upewnij się, że administrator jest dodany doZarządzanie organizacjągrupa.

Notatka:Użytkownik musi być w środkuZarządzanie organizacjąi musi uruchomić ten skrypt z wiersza poleceń Exchange Management Shell (EMS) z podwyższonym poziomem uprawnień. Po dodaniu użytkownika doZarządzanie organizacjągrupy, wyloguj się i zaloguj ponownie, aby zmiany zaczęły obowiązywać.

6.Zmień katalog ścieżki nafolder skryptówi uruchom skrypt PowerShell, aby włączyć rozszerzoną ochronę na serwerze Exchange.

C:scripts.ExchangeExtendedProtectionManagement.ps17.Dane wyjściowe pokażą informacje o włączeniu Ochrony rozszerzonej. NaciskaćIIWchodzić.

Notatka:Nie należy włączać ochrony rozszerzonej w katalogu wirtualnym frontonu EWS na serwerach Exchange publikowanych za pośrednictwem agenta hybrydowego (nowoczesna topologia hybrydowa Exchange). Przeczytaj więcej w artykule Napraw błąd: Sprawdź poprawność agenta hybrydowego pod kątem użycia Exchange.

Version 23.05.04.2151

Enabling Extended Protection

Extended Protection is recommended to be enabled for security reasons. Known Issues: Following scenarios will not work

when Extended Protection is enabled.

- SSL offloading or SSL termination via Layer 7 load balancing.

- Exchange Hybrid Features if using Modern Hybrid.

- Access to Public folders on Exchange 2013 Servers.

You can find more information on: https://aka.ms/ExchangeEPDoc. Do you want to proceed?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): Y8.Skrypt przetworzy zadania wstępne, utworzy kopię zapasowąaplikacjaHost.configi skonfiguruj Rozszerzoną ochronę.

The following servers have the TLS Configuration below

EX01-2019

RegistryName Location Value

------------ -------- -----

SchUseStrongCrypto SOFTWAREMicrosoft.NETFrameworkv2.0.50727 1

SystemTlsVersions SOFTWAREMicrosoft.NETFrameworkv2.0.50727 1

SchUseStrongCrypto SOFTWAREMicrosoft.NETFrameworkv4.0.30319 1

SystemTlsVersions SOFTWAREMicrosoft.NETFrameworkv4.0.30319 1

SchUseStrongCrypto SOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727 1

SystemTlsVersions SOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727 1

SchUseStrongCrypto SOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319 1

SystemTlsVersions SOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319 1

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Client 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Client 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Server 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Server 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Client 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Client 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Server 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Server 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client 0

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client 1

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server 0

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server 1

TLS prerequisites check successfully passed!

All servers that we are trying to currently configure for Extended Protection have RPC (Default Web Site) set to false for SSLOffloading.

EX01-2019: Backing up applicationHost.config.

EX01-2019: Successful backup to C:WindowsSystem32inetSrvconfigapplicationHost.cep.20230505220519.bak

EX01-2019: Successfully updated applicationHost.config.

Successfully enabled Extended Protection: EX01-2019

Do you have feedback regarding the script? Please email [email protected].Rozszerzona ochrona została pomyślnie włączona.

Sprawdź stan włączonej ochrony rozszerzonej

Upewnij się, że wszystko jest ustawione poprawnie i utwórz nowy raport kontroli stanu serwera Exchange.

Nie ma już luk w zabezpieczeniach Ochrony Rozszerzonej. To pokazujeWłączono rozszerzoną ochronę (dowolny VDir)z wartościąPRAWDA.

Innym sposobem jest sprawdzenie tego za pomocą skryptu PowerShell. Tak to wygląda.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtectionTheWartośćIObsługiwana wartośćkolumna pokazuje te same wartości. Oznacza to, że na serwerze Exchange włączona jest ochrona rozszerzona.

Version 23.05.04.2151

Results for Server: EX01-2019

Default Web Site Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

---------------- ----- -------------- --------------- ---------- ----------------- ---------------

API Require Require True True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP Require Require True True (128-bit) Ignore False

EWS Allow Allow True True (128-bit) Ignore False

Microsoft-Server-ActiveSync Allow Allow True True (128-bit) Ignore False

OAB Require Require True True (128-bit) Ignore False

Powershell Require Require True False Accept False

OWA Require Require True True (128-bit) Ignore False

RPC Require Require True True (128-bit) Ignore False

MAPI Require Require True True (128-bit) Ignore False

Exchange Back End Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

----------------- ----- -------------- --------------- ---------- ----------------- ---------------

API Require Require True True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP Require Require True True (128-bit) Ignore False

EWS Require Require True True (128-bit) Ignore False

Microsoft-Server-ActiveSync Require Require True True (128-bit) Ignore False

OAB Require Require True True (128-bit) Ignore False

Powershell Require Require True True (128-bit) Accept False

OWA Require Require True True (128-bit) Ignore False

RPC Require Require True True (128-bit) Ignore False

PushNotifications Require Require True True (128-bit) Ignore False

RPCWithCert Require Require True True (128-bit) Ignore False

MAPI/emsmdb Require Require True True (128-bit) Ignore False

MAPI/nspi Require Require True True (128-bit) Ignore False

Rozszerzona ochrona została pomyślnie skonfigurowana na serwerze Exchange.

Rozszerzona ochrona przy wycofaniu Exchange

Ta składnia przywraca konfigurację Rozszerzonej ochrony dla wszystkich serwerów Exchange znajdujących się w trybie online, na których wcześniej skonfigurowano Rozszerzoną ochronę.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreConfiguration"Ta składnia wycofuje ograniczenie ochrony IP związane z ochroną rozszerzoną dla katalogu wirtualnego zaplecza EWS wszystkich serwerów Exchange znajdujących się w trybie online, na których wcześniej skonfigurowano ochronę rozszerzoną.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestrictTypeEWSBackend"Ta składnia wyłączy konfigurację Rozszerzonej ochrony dla wszystkich serwerów Exchange, które są w trybie online, ustawiając wartość we wszystkich bieżących lokalizacjach konfiguracyjnych naNic.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtectionTo wszystko!

Wniosek

Dowiedziałeś się, jak skonfigurować rozszerzoną ochronę na serwerze Exchange. Najpierw upewnij się, że spełnione są wymagania wstępne. Następnie uruchom skrypt PowerShell. Skrypt poinformuje Cię, jeśli brakuje konfiguracji i zostanie przerwany. Jeśli wszystko wygląda dobrze, włączy Rozszerzoną ochronę wszystkich katalogów wirtualnych. Załóżmy, że masz problemy, łatwo jest przywrócić zmiany w ramach Ochrony rozszerzonej za pomocą skryptu PowerShell.

Czy podobał Ci się ten artykuł? Możesz także chcieć Ogranicz dostęp do/z portu 25 na serwerze Exchange. Nie zapomnij nas obserwować i udostępnić ten artykuł.

![[Poprawka] Problem „Bezpieczne połączenie” w przeglądarce internetowej Mozilla Firefox](https://media.askvg.com/articles/images6/Secure_Connection_Failed_Problem_Mozilla_Firefox.png)

![Jak korzystać z WhatsApp bez numeru telefonu [4 sposoby]](https://elsefix.com/images/5/2024/10/1728030782_use-whatsapp-without-phone-number.jpg)