Zasady haseł Azure Active Directory definiują wymagania dotyczące haseł dla użytkowników dzierżawy, w tym złożoność hasła, długość, wygaśnięcie hasła, ustawienia blokady konta i niektóre inne parametry. W tym artykule przyjrzymy się, jak zarządzać zasadami haseł w usłudze Azure AD.

Usługa Azure AD ma domyślne zasady haseł stosowane do wszystkich kont utworzonych w chmurze (nie synchronizowanych z lokalną usługą Active Directory za pośrednictwem Azure AD Connect).

Definiuje następujące ustawienia, których administrator dzierżawy Azure/Microsoft 365 nie może zmienić:

- Dozwolone znaki:

A-Z,a-z,0-9,spacei specjalne symbole@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Złożoność hasła: co najmniej 3 z 4 grup znaków (wielkie i małe litery, cyfry i symbole)

- Długość hasła: minimum 8, maksymalnie 256 znaków

- Użytkownik nie może użyć poprzedniego hasła

Zawartość:

- Jak zmienić zasady wygasania haseł w usłudze Azure AD

- Ustawienia blokady konta w usłudze Azure AD

- Zapobiegaj używaniu słabych i popularnych haseł w usłudze Azure AD

Jak zmienić zasady wygasania haseł w usłudze Azure AD

Domyślnie hasło użytkownika nigdy nie wygasa w usłudze Azure AD (Microsoft 365). Możesz jednak włączyć wygaśnięcie hasła za pośrednictwem Centrum administracyjnego Microsoft 365:

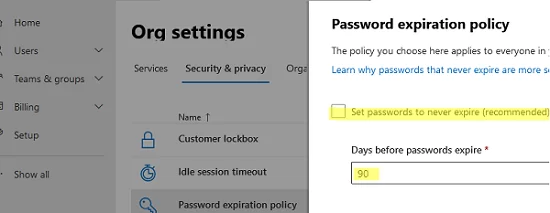

- Idź doCentrum administracyjne Microsoft 365->Ustawienia->Bezpieczeństwo i prywatność->Polityka wygaśnięcia hasła;

- Wyłącz opcjęUstaw hasło tak, aby nigdy nie wygasało (zalecane);

- W tym przypadku:

Termin ważności hasła ustawiony na90 dni

Zacznie się wyświetlać powiadomienie o konieczności zmiany hasła14 dni wcześniejdata ważności.

Firma Microsoft zaleca, aby nie włączać wygaśnięcia hasła, jeśli użytkownicy platformy Azure korzystają z uwierzytelniania wieloskładnikowego (MFA).

Do zmiany ustawień wygaśnięcia hasła użytkownika można użyć modułu MSOnline PowerShell. Wystarczy zainstalować moduł (jeśli jest potrzebny) i połączyć się ze swoim najemcą:

Install-Module MSOnline

Connect-MsolService

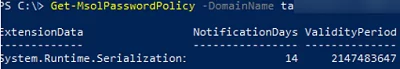

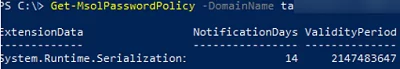

Sprawdź aktualne ustawienia zasad wygasania haseł w usłudze Azure AD:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Możesz zmienić zasady wygasania haseł i ustawienia powiadomień w usłudze Azure AD za pomocą programu PowerShell:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Zobacz także:Konfigurowanie programów RemoteApp hostowanych w systemie Windows 10/11 (bez systemu Windows Server)

Ustawieniami wygaśnięcia hasła dla konkretnego użytkownika możesz zarządzać za pomocą modułu Azure AD:

Connect-AzureAD

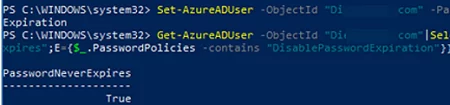

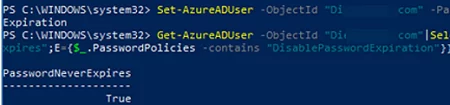

WłączHasło nigdy nie wygasaopcja dla konkretnego użytkownika:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Sprawdź datę ważności hasła użytkownika:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Włącz wygaśnięcie hasła dla użytkownika:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Ustawienia blokady konta w usłudze Azure AD

Jeszcze jednym parametrem polityki haseł Azure, który może skonfigurować administrator, są reguły blokowania użytkowników w przypadku wprowadzenia nieprawidłowego hasła. Domyślnie konto jest blokowane na 1 minutę po 10 nieudanych próbach uwierzytelnienia przy użyciu nieprawidłowego hasła. Należy pamiętać, że czas blokady wydłuża się po każdej kolejnej nieudanej próbie logowania.

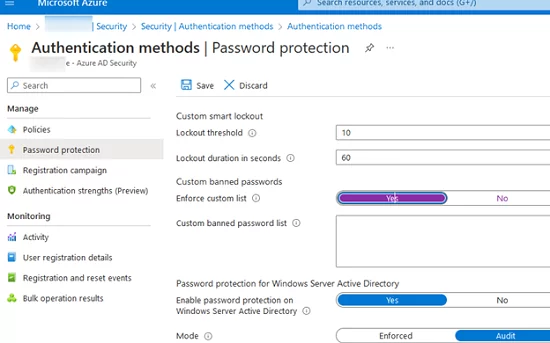

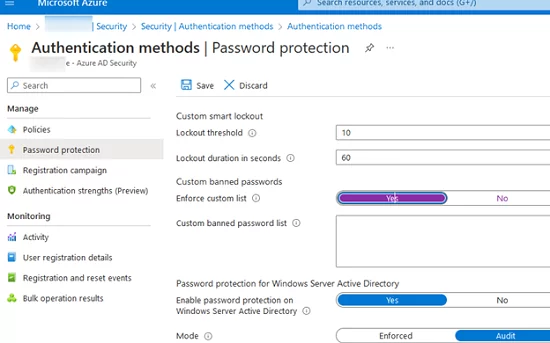

Możesz skonfigurować ustawienia blokady w poniższej sekcji Azure Portal ->Azure Active Directory->Bezpieczeństwo->Metody uwierzytelniania —> Ochrona hasłem.

Dostępne opcje zmiany to:

- Próg blokady– ilość nieudanych prób logowania zanim konto zostanie zablokowane (domyślnie 10);

- Czas trwania blokady w sekundach– domyślnie 60 sekund.

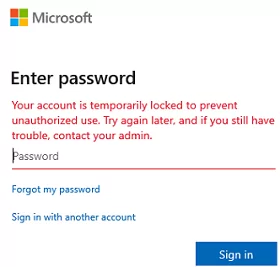

Jeśli jego konto zostanie zablokowane, użytkownik platformy Azure zobaczy następujące powiadomienie:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Dowiedz się, jak sprawdzić dzienniki logowania użytkowników w usłudze Azure AD.

Zapobiegaj używaniu słabych i popularnych haseł w usłudze Azure AD

Jest osobnyOchrona hasłem usługi Azure ADfunkcja umożliwiająca blokowanie używania słabych i popularnych haseł (takich jak P@ssw0rd, Pa$$word itp.).

Za pomocą modułu DSInternals PowerShell można sprawdzić lokalną usługę Active Directory pod kątem słabych haseł użytkowników.

Możesz zdefiniować własną listę słabych haseł wAzure Active Directory->Bezpieczeństwo->Metody uwierzytelniania —> Ochrona hasłem. Włącz opcjęWymuś listę niestandardowąi dodaj listę haseł, które chcesz zablokować (do 1000 haseł).

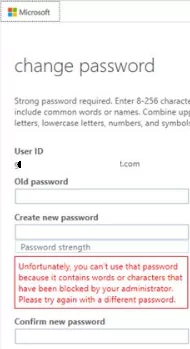

Gdy użytkownik usługi Azure AD spróbuje zmienić swoje hasło na jedną z list zakazanych, zostanie wyświetlone powiadomienie:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Te ustawienia są domyślnie stosowane tylko do użytkowników chmury na platformie Azure.

Jeśli chcesz zastosować listę zakazanych haseł do lokalnych użytkowników Active Directory DS, wykonaj następujące czynności:

- Upewnij się, że masz subskrypcję Azure AD Premium P1 lub P2;

- Włącz opcjęWłącz ochronę hasłem w Windows Server Active Directory;

- Domyślna konfiguracja umożliwia jedynie kontrolę użycia zabronionego hasła. Więc po testach zmieńTrybopcjaWymuszone;

- Wdróż usługę proxy ochrony hasłem usługi Azure AD (

AzureADPasswordProtectionProxySetup.msi) na jednym z hostów lokalnych; - Zainstaluj ochronę hasłem usługi Azure AD (

AzureADPasswordProtectionDCAgentSetup.msi) na wszystkich kontrolerach domeny ADDS.

Jeśli chcesz, aby zasady haseł platformy Azure były stosowane do użytkowników synchronizowanych z usług AD DS za pośrednictwem Azure AD Connect, musisz włączyć opcję EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Upewnij się, że w lokalnej usłudze Active Directory skonfigurowano wystarczająco silne zasady haseł domeny. W przeciwnym razie zsynchronizowani użytkownicy mogą ustawić dowolne hasło, także te słabe i niepewne.

W takim przypadku, gdy hasło użytkownika zostanie zmienione lub zresetowane w lokalnej usłudze Active Directory, użytkownik będzie sprawdzany na liście zakazanych haseł na platformie Azure.

Jeśli masz włączoną synchronizację Azure AD Connect, możesz użyć własnych zasad haseł z lokalnej usługi Active Directory, aby zastosować je do użytkowników w chmurze. Aby to zrobić, musisz utworzyć politykę haseł Fine Grained Security w lokalnej usłudze AD i połączyć ją z grupą zawierającą użytkowników zsynchronizowanych z chmurą. W takim przypadku Azure Active Directory będzie przestrzegać zasad haseł Twojej domeny lokalnej.