Zespół Daixin to grupa zajmująca się oprogramowaniem ransomware, która okazała się potężnym zagrożeniem, atakującym głównie sektor opieki zdrowotnej i powodującym znaczne zakłócenia od czerwca 2022 r. Szczególnie niebezpieczna jest ich metoda polegająca na wdrażaniu oprogramowania ransomware w celu szyfrowania kluczowych serwerów przechowujących poufne informacje, takie jak informacje o stanie zdrowia pacjenta (PHI). Szpitale, jako wrażliwe lokalizacje przechowujące krytyczne dane pacjentów, stają się głównymi celami. Osoby atakujące wykorzystują ilość poufnych informacji, szerokie wykorzystanie podłączonych urządzeń i potencjalne zakłócenia w kluczowych procesach leczenia jako dźwignię do żądania okupu. Ma to bezpośredni wpływ na opiekę nad pacjentami, co czyni sektor opieki zdrowotnej atrakcyjnym i lukratywnym celem. Motywacje grupy wykraczają poza zakłócenia, a informacje o zdrowiu pacjenta osiągają wysokie ceny w ciemnej sieci, zapewniając zespołowi Daixin dodatkowe źródło przychodów.

Eksperci SalvageData zalecają proaktywne środki bezpieczeństwa danych, takie jak regularne tworzenie kopii zapasowych, rygorystyczne praktyki cyberbezpieczeństwa i aktualizowanie oprogramowania, aby chronić przed atakami ransomware. I,w przypadku ataku oprogramowania ransomware natychmiast skontaktuj się z naszymi ekspertami w zakresie odzyskiwania oprogramowania ransomware.

Wszystko, co wiemy o Daixin Ransomware

Potwierdzona nazwa

- Wirus Daixin

Typ zagrożenia

Sugerowana lektura:Anonymous Sudan: Kompletny przewodnik po grupie hakerów

- Oprogramowanie ransomware

- Kryptowirus

- Szafka na pliki

- Podwójne wymuszenie

Czy dostępny jest darmowy deszyfrator?Nie, nie ma publicznego narzędzia deszyfrującego oprogramowanie ransomware Daixin.Metody dystrybucji

- E-maile phishingowe

- Wykorzystywanie luk w zabezpieczeniach

- Słabe lub domyślne hasła w protokole Remote Desktop Protocol (RDP)

Konsekwencje

- Pliki są szyfrowane i blokowane do czasu zapłaty okupu

- Wyciek danych

- Podwójne wymuszenie

Czym są IOC ransomware Daixin

Wskaźniki zagrożenia (IOC) to cyfrowe wskazówki, których używają specjaliści ds. cyberbezpieczeństwa do identyfikowania zagrożeń systemowych i złośliwych działań w sieci lub środowisku informatycznym. Po wykryciu IOC zespoły ds. bezpieczeństwa oceniają możliwe zagrożenia lub weryfikują jego autentyczność. IOC dostarczają również dowodów na to, do czego osoba atakująca miała dostęp, jeśli rzeczywiście przeniknęła do sieci. Są to zasadniczo cyfrowe wersje dowodów pozostawionych na miejscu zbrodni, a potencjalne IOC obejmują nietypowy ruch w sieci, loginy uprzywilejowanych użytkowników z zagranicy, dziwne żądania DNS, zmiany w plikach systemowych i nie tylko.

Notatka o okupie Daixina

W nocie okupu zespół Daixin grozi ofiarom opublikowaniem skradzionych danych w ciągu 5 dni, chyba że zapłacą żądanie okupu. Podają także ofierze osobisty kod PIN, za pomocą którego można skontaktować się z ugrupowaniami zagrażającymi.

Jeśli zorientujesz się, że jesteś ofiarą oprogramowania ransomware, skontaktuj się z ekspertami ds. usuwania oprogramowania ransomware SalvageData, aby uzyskać bezpieczną usługę odzyskiwania danych i usunięcia oprogramowania ransomware po ataku.

Jak działa ransomware Daixin

Sposób działania Daixin Team obejmuje wieloetapowy proces, zaczynający się od wykorzystania serwera wirtualnej sieci prywatnej (VPN) za pomocą różnych środków, w tym wiadomości e-mail typu phishing i wykorzystania luk w zabezpieczeniach infrastruktury VPN celu. Po wejściu do środka grupa wykorzystuje technologię Secure Shell (SSH) i protokół Remote Desktop Protocol (RDP) z oprogramowaniem opartym na kodzie źródłowym Babuk Locker, umożliwiając boczne przemieszczanie się w systemie. Konta uprzywilejowane są manipulowane w celu uzyskania dostępu do krytycznych serwerów, w tym Serwery VMware vCenter. Następnie napastnicy resetują hasła do kont serwerów ESXi, torując drogę do wdrożenia swojego oprogramowania ransomware. Przed zaszyfrowaniem systemu zespół Daixin strategicznie eksfiltruje dane osobowe (PII) i PHI, wykorzystując skradzione dane jako dodatkową dźwignię podczas negocjacji w sprawie okupu.

Jak poradzić sobie z atakiem ransomware Daixin

Pierwszym krokiem do odzyskania sił po ataku Daixin jest odizolowanie zainfekowanego komputera poprzez odłączenie go od Internetu i usunięcie wszelkich podłączonych urządzeń. Następnie należy skontaktować się z lokalnymi władzami. W przypadku mieszkańców i firm w USA jest toFBIiCentrum składania skarg dotyczących przestępstw internetowych (IC3).Aby zgłosić atak ransomware, musisz zebrać na jego temat wszelkie możliwe informacje, w tym:

- Zrzuty ekranu z żądaniem okupu

- Komunikacja z ugrupowaniami zagrażającymi (jeśli je posiadasz)

- Próbka zaszyfrowanego pliku

Jeśli jednak woliszskontaktuj się z profesjonalistami, to nie rób nic.Pozostaw każdą zainfekowaną maszynę taką, jaka jesti poproś ousługa awaryjnego usuwania oprogramowania ransomware. Ponowne uruchomienie lub zamknięcie systemu może zagrozić działaniu usługi odzyskiwania. Przechwycenie pamięci RAM działającego systemu może pomóc w zdobyciu klucza szyfrowania, a przechwycenie pliku droppera, tj. pliku wykonującego złośliwy ładunek (kod oprogramowania lub programy wykonujące nieautoryzowane działania w systemie docelowym), może zostać poddane inżynierii wstecznej i prowadzić do odszyfrowania danych lub poznania sposobu ich działania. Musisznie usuwaj oprogramowania ransomwarei zatrzymaj wszelkie dowody ataku. To ważne dlakryminalistyka cyfrowaaby eksperci mogli odnaleźć grupę hakerów i ją zidentyfikować. Władze mogą to zrobić wykorzystując dane znajdujące się w zainfekowanym systemiezbadaj atak i znajdź sprawcę.Dochodzenie w sprawie ataku cybernetycznego nie różni się od innych dochodzeń karnych: potrzebne są dowody, aby znaleźć napastników.

1. Skontaktuj się ze swoim dostawcą usług reagowania na incydenty

Reakcja na incydent cybernetyczny to proces reagowania na incydent cybernetyczny i zarządzania nim. Reagowanie na incydenty to umowa o świadczenie usług z dostawcą cyberbezpieczeństwa, która umożliwia organizacjom uzyskanie pomocy zewnętrznej w przypadku incydentów związanych z cyberbezpieczeństwem. Zapewnia organizacjom ustrukturyzowaną wiedzę specjalistyczną i wsparcie za pośrednictwem partnera ds. bezpieczeństwa, umożliwiając im szybką i skuteczną reakcję podczas incydentu cybernetycznego. Osoba zajmująca się reagowaniem na incydenty zapewnia organizacjom spokój ducha, oferując fachowe wsparcie przed i po incydencie cybernetycznym. Specyficzny charakter i struktura osoby odpowiedzialnej za reagowanie na incydenty będą się różnić w zależności od dostawcy i wymagań organizacji. Dobra osoba zajmująca się reagowaniem na incydenty powinna być solidna, ale elastyczna i zapewniać sprawdzone usługi poprawiające długoterminowy stan bezpieczeństwa organizacji.Jeśli skontaktujesz się ze swoim dostawcą usług IR, może on natychmiast przejąć kontrolę i poprowadzić Cię przez każdy etap odzyskiwania oprogramowania ransomware.Jeśli jednak zdecydujesz się samodzielnie usunąć oprogramowanie ransomware i odzyskać pliki wraz ze swoim zespołem IT, możesz wykonać kolejne kroki.

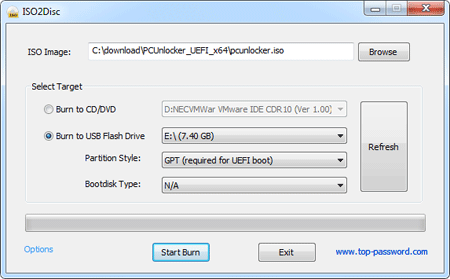

2. Zidentyfikuj infekcję ransomware

Zidentyfikowanie, które oprogramowanie ransomware zainfekowało Twój komputer, można przeprowadzić poprzez sprawdzenie rozszerzenia pliku (niektóre programy ransomware używają rozszerzenia pliku jako nazwy),za pomocą narzędzia do identyfikacji oprogramowania ransomwarelub będzie na nocie okupu. Dzięki tym informacjom możesz poszukać publicznego klucza deszyfrującego. Możesz także sprawdzić typ ransomware według jego IOC.

3. Usuń oprogramowanie ransomware i zestawy exploitów

Przed odzyskaniem danych musisz upewnić się, że Twoje urządzenie jest wolne od oprogramowania ransomware i że osoby atakujące nie będą mogły przeprowadzić nowego ataku przy użyciu zestawów exploitów lub innych luk w zabezpieczeniach. Usługa usuwania oprogramowania ransomware może usunąć oprogramowanie ransomware, utworzyć dokument kryminalistyczny do celów dochodzenia, wyeliminować luki w zabezpieczeniach i odzyskać dane.

4. Użyj kopii zapasowej, aby przywrócić dane

Nie można przecenić znaczenia tworzenia kopii zapasowych dla odzyskiwania danych, szczególnie w kontekście różnych potencjalnych ryzyk i zagrożeń dla integralności danych. Kopie zapasowe są kluczowym elementem kompleksowej strategii ochrony danych. Zapewniają środki do odzyskiwania danych po różnorodnych zagrożeniach, zapewniając ciągłość działania i zachowanie cennych informacji. W obliczu ataków typu ransomware, podczas których złośliwe oprogramowanie szyfruje Twoje dane i żąda zapłaty za ich uwolnienie, posiadanie kopii zapasowej pozwala przywrócić informacje bez ulegania żądaniom atakującego. Pamiętaj o regularnym testowaniu i aktualizowaniu procedur tworzenia kopii zapasowych, aby zwiększyć ich skuteczność w ochronie przed potencjalnymi scenariuszami utraty danych. Istnieje kilka sposobów tworzenia kopii zapasowych, dlatego należy wybrać odpowiedni nośnik kopii zapasowych i przechowywać co najmniej jedną kopię danych poza siedzibą firmy i offline.

5. Skontaktuj się z usługą odzyskiwania oprogramowania ransomware

Jeśli nie masz kopii zapasowej lub potrzebujesz pomocy w usunięciu oprogramowania ransomware i wyeliminowaniu luk, skontaktuj się z firmą zajmującą się odzyskiwaniem danych. Zapłata okupu nie gwarantuje, że Twoje dane zostaną zwrócone. Jedynym gwarantowanym sposobem na przywrócenie każdego pliku jest utworzenie kopii zapasowej. Jeśli tego nie zrobisz, usługi odzyskiwania danych ransomware mogą pomóc w odszyfrowaniu i odzyskaniu plików. Eksperci SalvageData mogą bezpiecznie przywrócić Twoje pliki i zapobiec ponownemu atakowi oprogramowania ransomware Daixin na Twoją sieć. Skontaktuj się z naszymi ekspertami ds. odzyskiwania danych 24 godziny na dobę, 7 dni w tygodniu.

Zapobiegnij atakowi oprogramowania ransomware Daixin

Najlepszym rozwiązaniem zapewniającym bezpieczeństwo danych jest zapobieganie oprogramowaniu ransomware. jest łatwiejsze i tańsze niż ich odzyskanie. Oprogramowanie ransomware Daixin może kosztować przyszłość Twojej firmy, a nawet zamknąć jej drzwi. Oto kilka wskazówek, dzięki którym możeszunikaj ataków ransomware:

- Aktualizuj oprogramowanie, aby zapobiec lukom w zabezpieczeniach, które mogą zostać wykorzystane przez oprogramowanie ransomware.

- Używaj silnych haseł i uwierzytelniania dwuskładnikowego, aby zapobiec nieautoryzowanemu dostępowi do systemów.

- Regularnie twórz kopie zapasowe ważnych plików i przechowuj je w bezpiecznym miejscu.

- Zachowaj ostrożność podczas otwierania załączników wiadomości e-mail lub klikania łączy z nieznanych źródeł.

- Używaj renomowanego oprogramowania antywirusowego i aktualizuj je.