Anonymous Sudan to grupa haktywistów znana zwłaszcza z przeprowadzania cyberatakówrozproszone ataki typu „odmowa usługi” (DDoS)., z powodów religijnych i politycznych. Ugrupowanie twierdzi, że ma siedzibę w Sudanie i często wyraża swój sprzeciw wobec działań postrzeganych jako antymuzułmańskie lub sprzeczne z interesami Sudanu. Niektórzybadacze zagrożeń zasugerowali możliwe powiązania z Rosją, zarówno pod względem logistycznym, jak i ideologicznym. Anonymous Sudan obrał za cel organizacje i osoby zaangażowane w działania uznane za obraźliwe dla islamu lub szkodliwe dla interesów grupy. Anonymous Sudan współpracował z innymi grupami haktywistów, takimi jak Killnet, i angażował się w kampanie przeciwko takim krajom jak Izrael, Australia, Indie i Stany Zjednoczone.

Eksperci SalvageData zalecają proaktywne środki bezpieczeństwa danych, takie jak regularne tworzenie kopii zapasowych, rygorystyczne praktyki cyberbezpieczeństwa i aktualizowanie oprogramowania, aby chronić przed atakami złośliwego oprogramowania. I,w przypadku ataku złośliwego oprogramowania natychmiast skontaktuj się z naszymi ekspertami ds. odzyskiwania złośliwego oprogramowania.

Anonimowy przegląd Sudanu

Organizacja Anonymous Sudan pojawiła się na początku 2023 r. i przyciągnęła uwagę dzięki swoim działaniom skierowanym do różnych krajów i organizacji.Grupa przeprowadziła ataki DDoS na podmiotyw Szwecji, Danii, Stanach Zjednoczonych, Australii i innych krajach. Anonymous Sudan twierdzi, że jest oddolną grupą haktywistów walczącą z postrzeganą niesprawiedliwością, ale jej rzeczywiste pochodzenie i motywy pozostają niejasne. Ataki zazwyczaj polegają na zalewaniu docelowych stron internetowych i infrastruktury internetowej złośliwym ruchem, czyniąc je niedostępnymi dla legalnych użytkowników. Grupa często publikuje publiczne ostrzeżenia i groźby przed rozpoczęciem ataków, wykorzystując do przekazywania swoich wiadomości platformy takie jak Telegram. Należy zauważyć, że Anonymous Sudan nie należy mylić z szerszym i luźno powiązanym kolektywem haktywistów znanym jako „Anonymous”, który ma inną strukturę i twierdzi, że nie ma bezpośredniego związku z grupą sudańską.

Metody i wykonanie anonimowych ataków w Sudanie

Anonymous Sudan jako główną metodę ataku wykorzystuje przede wszystkim ataki DDoS. Ataki DDoS zalewają witrynę lub infrastrukturę celu dużą ilością szkodliwego ruchu, czyniąc usługi niedostępnymi dla legalnych użytkowników. W swoich kampaniach DDoS grupa wykorzystuje różne wektory ataków, w tym ataki HTTP Flood, TCP Ack, TCP Syn i DNS Amp. Grupa haktywistów angażuje się w działania wymuszenia, grożąc organizacjom i zakłócając usługi. Publicznie komunikują swoje zamiary i groźby, często wykorzystując platformy takie jak Telegram do wysyłania ostrzeżeń przed rozpoczęciem ataków. Na przykład oniatakował firmę Microsoft za pomocą ataków DDoS warstwy 7 Web, wpływając na usługi takie jak Outlook i Teams.

Atak zalewowy HTTP

Zalew HTTP to rodzaj ataku DDoS, którego celem są serwery internetowe, przytłaczając je wieloma żądaniami HTTP. Celem tego ataku jest uniemożliwienie dostępu do serwera legalnym użytkownikom poprzez wykorzystanie wszystkich jego zasobów.

Atak TCP ACK

Jest to rodzaj ataku DDoS, którego celem jest protokół TCP poprzez zalanie serwera pakietami TCP ACK, czyli pakietami potwierdzającymi otrzymanie pakietu. TCP to skrót od Transmission Control Protocol, jednego z głównych protokołów pakietu protokołów internetowych. Zapewnia niezawodne, uporządkowane i sprawdzone pod względem błędów dostarczanie strumienia oktetów (bajtów) pomiędzy aplikacjami działającymi na hostach komunikujących się za pośrednictwem sieci IP. Celem tego ataku jest zużycie zasobów serwera, powodując jego przestanie odpowiadać lub awarię.

Atak TCP SYN

Jest to inny rodzaj ataku DDoS, którego celem jest protokół TCP poprzez zalewanie serwera pakietami TCP SYN. Pakiet SYN zawiera numer sekwencyjny używany do synchronizacji numerów sekwencyjnych pomiędzy klientem a serwerem. Celem tego ataku jest zużycie zasobów serwera poprzez wymuszenie na nim przetwarzania wielu pakietów.

Ataki DNS Amp

Jest to rodzaj ataku DDoS, którego celem są serwery DNS, wykorzystujące je do wzmocnienia rozmiaru ataku. Atakujący wysyłają kilka zapytań DNS, aby otworzyć programy rozpoznawania nazw DNS, które następnie odpowiadają znacznie większymi odpowiedziami. Fałszując źródłowy adres IP zapytań, napastnicy mogą skierować wzmocniony ruch na serwer docelowy, przytłaczając go i uniemożliwiając legalnym użytkownikomNie płać okupu!Kontakt z usługą odzyskiwania oprogramowania ransomware może przywrócić Twoje pliki i usunąć wszelkie potencjalne zagrożenia.

Wskaźniki kompromisu (IOC)

Wskaźniki zagrożenia (IOC) to artefakty obserwowane w sieci lub systemie operacyjnym, które z dużą pewnością wskazują na włamanie do komputera. IOC można wykorzystać do wczesnego wykrywania przyszłych prób ataków za pomocą systemów wykrywania włamań i oprogramowania antywirusowego. Są to zasadniczo cyfrowe wersje dowodów pozostawionych na miejscu przestępstwa, a potencjalne IOC obejmują nietypowy ruch sieciowy, loginy uprzywilejowanych użytkowników z zagranicy, dziwne żądania DNS, zmiany plików systemowych i nie tylko. Po wykryciu IOC zespoły ds. bezpieczeństwa oceniają możliwe zagrożenia lub weryfikują jego autentyczność. IOC dostarczają również dowodów na to, do czego osoba atakująca miała dostęp, jeśli rzeczywiście przeniknęła do sieci.

Jak poradzić sobie z atakiem Anonimowego Sudanu

Pierwszym krokiem do odzyskania sił po ataku Anonimowego Sudanu jest odizolowanie zainfekowanego komputera poprzez odłączenie go od Internetu i usunięcie wszelkich podłączonych urządzeń. Następnie należy skontaktować się z lokalnymi władzami. W przypadku mieszkańców i firm w USA jest toFBIiCentrum składania skarg dotyczących przestępstw internetowych (IC3).Aby zgłosić atak złośliwego oprogramowania, musisz zebrać na jego temat wszelkie możliwe informacje, w tym:

Jeśli jednak woliszskontaktuj się z profesjonalistami, wtedy najlepiejpozostaw każdą zainfekowaną maszynę taką, jaka jesti poproś ousługa awaryjnego usuwania oprogramowania ransomware. Specjaliści ci są wyposażeni do szybkiego łagodzenia szkód, gromadzenia dowodów, potencjalnego odwrócenia szyfrowania i przywrócenia systemu.

1. Skontaktuj się ze swoim dostawcą usług reagowania na incydenty

Reakcja na incydent cybernetyczny to proces reagowania na incydent cybernetyczny i zarządzania nim. Reagowanie na incydenty to umowa o świadczenie usług z dostawcą cyberbezpieczeństwa, która umożliwia organizacjom uzyskanie pomocy zewnętrznej w przypadku incydentów związanych z cyberbezpieczeństwem. Zapewnia organizacjom ustrukturyzowaną formę wiedzy specjalistycznej i wsparcia za pośrednictwem partnera ds. bezpieczeństwa, umożliwiając im szybką i skuteczną reakcję podczas incydentu cybernetycznego. Osoba zajmująca się reagowaniem na incydenty zapewnia organizacjom spokój ducha, oferując wsparcie eksperckie przed i po incydencie cybernetycznym. Specyficzny charakter i struktura osoby odpowiedzialnej za reagowanie na incydenty będą się różnić w zależności od dostawcy i wymagań organizacji. Dobra osoba zajmująca się reagowaniem na incydenty powinna być solidna, ale elastyczna i zapewniać sprawdzone usługi poprawiające długoterminowy stan bezpieczeństwa organizacji.Jeśli skontaktujesz się ze swoim dostawcą usług IR, może on natychmiast przejąć kontrolę i poprowadzić Cię przez każdy etap odzyskiwania oprogramowania ransomware.Jeśli jednak zdecydujesz się samodzielnie usunąć złośliwe oprogramowanie i odzyskać pliki wraz z zespołem IT, możesz wykonać kolejne kroki.

2. Zidentyfikuj infekcję złośliwym oprogramowaniem

Zidentyfikuj, czy to Anonymous Sudan zainfekował Twój komputer, korzystając z rozszerzenia pliku, lub sprawdź, czy jego nazwa znajduje się w treści żądania okupu. Ty też możeszużyj narzędzia do identyfikacji oprogramowania ransomware, wystarczy wprowadzić pewne informacje na temat ataku. Dzięki tym informacjom możesz poszukać publicznego klucza deszyfrującego.

3. Użyj kopii zapasowej, aby przywrócić dane

Nie można przecenić znaczenia tworzenia kopii zapasowych dla odzyskiwania danych, szczególnie w kontekście różnych potencjalnych ryzyk i zagrożeń dla integralności danych. Kopie zapasowe są kluczowym elementem kompleksowej strategii ochrony danych. Zapewniają środki do odzyskiwania danych po różnorodnych zagrożeniach, zapewniając ciągłość działania i zachowanie cennych informacji. W obliczu ataków typu ransomware, podczas których złośliwe oprogramowanie szyfruje Twoje dane i żąda zapłaty za ich uwolnienie, posiadanie kopii zapasowej pozwala przywrócić informacje bez ulegania żądaniom atakującego. Pamiętaj o regularnym testowaniu i aktualizowaniu procedur tworzenia kopii zapasowych, aby zwiększyć ich skuteczność w ochronie przed potencjalnymi scenariuszami utraty danych. Istnieje kilka sposobów tworzenia kopii zapasowych, dlatego należy wybrać odpowiedni nośnik kopii zapasowych i przechowywać co najmniej jedną kopię danych poza siedzibą firmy i offline.

4. Skontaktuj się z usługą odzyskiwania złośliwego oprogramowania

Jeśli nie masz kopii zapasowej lub potrzebujesz pomocy w usunięciu złośliwego oprogramowania i wyeliminowaniu luk, skontaktuj się z firmą zajmującą się odzyskiwaniem danych. Zapłata okupu nie gwarantuje, że Twoje dane zostaną zwrócone. Jedynym gwarantowanym sposobem na przywrócenie każdego pliku jest utworzenie kopii zapasowej. Jeśli tego nie zrobisz, usługi odzyskiwania danych ransomware mogą pomóc Ci odszyfrować i odzyskać pliki. Eksperci SalvageData mogą bezpiecznie przywrócić Twoje pliki i zapobiec ponownemu atakowi grupy Anonymous Sudan na Twoją sieć. Skontaktuj się z naszymi ekspertami ds. odzyskiwania danych 24 godziny na dobę, 7 dni w tygodniu.

Dowiedz się więcej:Jak skonfigurować anonimowy adres e-mail przekazujący SMTP

Czego nie robić w przypadku cyberataku

Ponowne uruchomienie lub zamknięcie systemu może zagrozić działaniu usługi odzyskiwania. Przechwycenie pamięci RAM działającego systemu może pomóc w zdobyciu klucza szyfrowania, a przechwycenie pliku droppera, tj. pliku wykonującego złośliwy ładunek, może zostać poddane inżynierii wstecznej i doprowadzić do odszyfrowania danych lub poznania sposobu ich działania. Musisznie usuwaj oprogramowania ransomwarei zatrzymaj wszelkie dowody ataku. To ważne dlakryminalistyka cyfrowaekspertom w celu wyśledzenia grupy hakerów i ich zidentyfikowania. Władze mogą to zrobić wykorzystując dane znajdujące się w zainfekowanym systemiezbadać atak.Dochodzenie w sprawie ataku cybernetycznego nie różni się od innych dochodzeń karnych: potrzebne są dowody, aby znaleźć napastników.

Zapobiegnij atakowi Anonimowego Sudanu

Najlepszym rozwiązaniem zapewniającym bezpieczeństwo danych jest zapobieganie złośliwemu oprogramowaniu. jest łatwiejsze i tańsze niż ich odzyskanie. Anonimowy atak hakerski z Sudanu może kosztować przyszłość Twojej firmy, a nawet zamknąć jej drzwi. Oto kilka wskazówek, dzięki którym możeszunikaj ataków złośliwego oprogramowania:

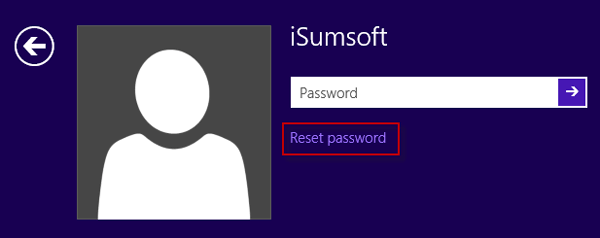

- Zachowaj swoje system operacyjny i oprogramowanie aktualnez najnowszymi poprawkami i aktualizacjami zabezpieczeń. Może to pomóc w zapobieganiu lukom, które mogą zostać wykorzystane przez osoby atakujące.

- Używaj silnych i unikalnych hasełdla wszystkich kont i w miarę możliwości włączaj uwierzytelnianie dwuskładnikowe. Może to pomóc uniemożliwić atakującym uzyskanie dostępu do Twoich kont.

- Zachowaj ostrożność w przypadku podejrzanych e-maili, łączy i załączników.Nie otwieraj wiadomości e-mail ani nie klikaj łączy lub załączników pochodzących z nieznanych lub podejrzanych źródeł.

- Korzystaj ze sprawdzonego oprogramowania antywirusowego i chroniącego przed złośliwym oprogramowaniemi bądź na bieżąco. Może to pomóc w wykryciu i usunięciu złośliwego oprogramowania, zanim wyrządzi szkody.

- Użyj zapory sieciowejaby zablokować nieautoryzowany dostęp do Twojej sieci i systemów.

- Segmentacja siecipodzielić większą sieć na mniejsze podsieci o ograniczonych wzajemnych połączeniach między nimi. Ogranicza boczne ruchy atakującego i uniemożliwia nieautoryzowanym użytkownikom dostęp do własności intelektualnej i danych organizacji.

- Ogranicz uprawnienia użytkownikaaby uniemożliwić atakującym uzyskanie dostępu do wrażliwych danych i systemów.

- Edukuj pracowników i personelo tym, jak rozpoznawać i unikać wiadomości phishingowych i innych ataków socjotechnicznych.

![System Windows utknął w trybie uruchamiania diagnostycznego [Napraw]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/12/Windows-stuck-in-Diagnostic-Startup-mode.jpg)