Ponieważ wielu z nas ma pewne aspekty życia online, takie jak media społecznościowe, praca, bankowość i nie tylko, ochrona Twoich informacji staje się jeszcze ważniejsza. Pomyśl, co mógłby zrobić haker, gdyby miał na przykład dostęp do Twojego telefonu. Mając to na uwadze, oto kilka wskazówek dotyczących zapobiegania włamaniom, dzięki którym Twoje urządzenia będą bezpieczniejsze.

Użyj silnego hasła

Co się stanie, jeśli złodziej uzyska dostęp do Twojego telefonu i portfela? Jeśli mają wiedzę technologiczną, mogą wykorzystać informacje z prawa jazdy do próby wprowadzenia hasła, a będziesz zaskoczony, jak często to działa – nierzadko ludzie używają swoich dat urodzenia lub części adresu jako hasła do swojego urządzenia. Choć łatwo to zapamiętać, hakerom bardzo łatwo jest to wykryć. ZDNet ma przewodnik, który może Ci pomócwybierz niestandardowe hasłobyłoby to znacznie trudniejsze do złamania w rękach hakerów.

Przeczytaj także:10 wskazówek, jak chronić swoje urządzenie RAID

Zdjęcie: Hopkins Bloomberg Public Health Magazine

Zadbaj o bezpieczeństwo swoich wiadomości

Dostępnych jest wiele programów do przesyłania wiadomości, takich jak WhatsApp, Signal, Wickr Me i iMessage, które korzystają z szyfrowania. Jednak w przypadku iMessage to, że jest on kompleksowo chroniony po Twojej stronie, nie gwarantuje, że odbiorca będzie miał takie same zabezpieczenia. To również może być problematyczne. Załóżmy, że udostępniasz współpracownikowi pracującemu zdalnie dokumenty zawierające wrażliwe dane. Jeśli odbiorca nie korzysta z zaszyfrowanej aplikacji, przesyłane informacje mogą zostać przechwycone.

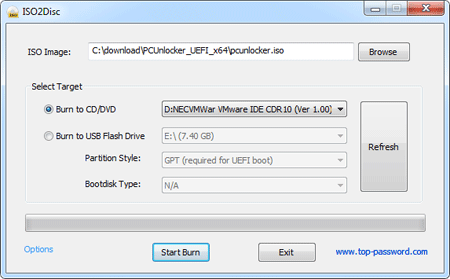

Eliminacja oprogramowania typu bloatware

Na wielu urządzeniach instalowane są programy typu bloatware, takie jak Flash firmy Adobe lub QuickTime firmy Apple. ZDNet zaleca usunięcie tych programów i zainstalowanie modułu blokującego reklamy, który uniemożliwia s używanie plików cookie do śledzenia Twojej aktywności w Internecie. Stosowanie się do tej prostej wskazówki dotyczącej zapobiegania atakom hakerskim może również zmniejszyć ryzyko otrzymania na komputerze złośliwego oprogramowania, co zdarza się regularnie, gdy reklamy wykorzystują śledzące pliki cookie.

Zdjęcie: Hacker 9

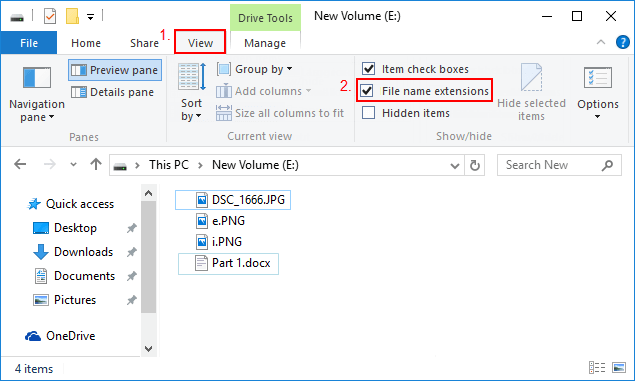

Zablokuj swoją przeglądarkę

W niektórych przypadkach Twoja przeglądarka internetowa jest bramą do wszystkich Twoich informacji. Rozumieją to hakerzy, dostawcy usług internetowych i inni; dlatego umieszczają śledzące pliki cookie w celu rejestrowania każdej odwiedzanej witryny. Istnieją różne sposoby ochrony zachowań związanych z przeglądaniem. Najlepiej jest używać bezpiecznej przeglądarki, takiej jak Tor. Tor daje Ci swobodę przeglądania Internetu bez wścibskich oczu śledzących każdy Twój krok. Jeśli pracujesz w branży, w której bezpieczeństwo informacji jest koniecznością, możesz przekonać się, jak korzystne może być korzystanie z tej przeglądarki. A jeśli planujesz przeglądać na urządzeniu mobilnym, możesz skorzystać z Tor Orbot i Onion, które są wersjami mobilnymi odpowiednio dla Androida i iOS.

Debata o VPN

Możesz także rozważyć skorzystanie z wirtualnej sieci prywatnej (VPN), która przekierowuje Twój ruch internetowy przez jeden z serwerów dostawcy. Utrudnia to innym śledzenie lub identyfikowanie Twoich zachowań online. Problem z serwerami VPN polega na tym, że dostawca ma wszystkie Twoje dane i co się stanie, jeśli haker będzie mógł uzyskać do nich dostęp? Chociaż sieci VPN oferują wiele korzyści, ważne jest, aby pamiętać również o związanym z nimi ryzyku. Tymczasem, jeśli doszło do naruszenia bezpieczeństwa danych na Twoim urządzeniu, wiedz, że są eksperci, którzy pomogą Ci szybko je odzyskać. Zespół Salvage Data pomaga firmom, agencjom rządowym i użytkownikom indywidualnym w odzyskaniu plików z powodu złośliwego oprogramowania i innych przyczyn. Przekonasz się, że nasze usługi są szybkie i wygodne. Skontaktuj się z nami już dziś, aby dowiedzieć się więcej.