Ao tentar associar um computador a um domínio do Active Directory, pode ocorrer um erro:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Esse comportamento é causado pelas atualizações do Windows lançadas em outubro de 2022 que melhoraram a segurança da reutilização de contas de computador existentes no Active Directory. Essas atualizações impedem que um dispositivo ingresse em um domínio do AD usando uma conta de computador existente (pré-criada) (para ajudar a proteger contra vulnerabilidades críticas).CVE-2022-38042). As exceções são os casos em que:

- A conta de usuário que criou o objeto de computador no AD é usada para realizar a adesão ao domínio.

- O computador foi criado por um membro do grupo Administradores de Domínio

- O usuário é membro dos Administradores de Domínio, Administradores Corporativos ou Administradores internos.

- Conta de usuário adicionada à opção GPOControlador de domínio: permitir a reutilização da conta do computador durante a adesão ao domínio(esta opção política foi introduzida em março de 2023)

Quando um computador ingressa em um domínio, uma série de verificações é executada para impedir o acesso ao objeto de computador existente no domínio se o usuário não atender às condições acima.

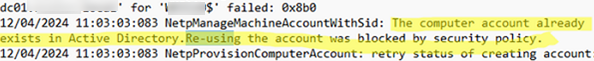

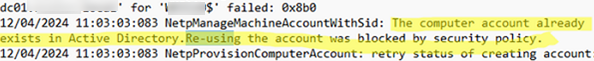

Verifique o log de ingresso no domínio no cliente (C:WindowsdebugNetSetup.LOG). Deve conter as seguintes linhas:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

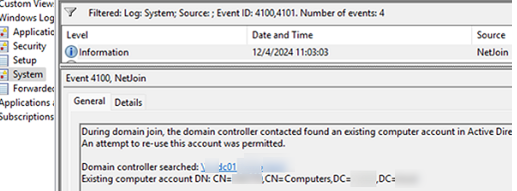

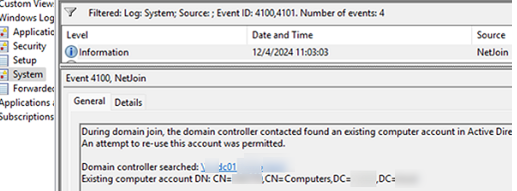

Um evento com ID de evento4100ou4101também deve aparecer no log do sistema no Visualizador de eventos:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

A solução mais simples é renomear o computador (nome do host) ou excluir a conta criada anteriormente com esse nome do AD. Nesse caso, você pode facilmente associar o computador ao domínio AD com um novo nome.

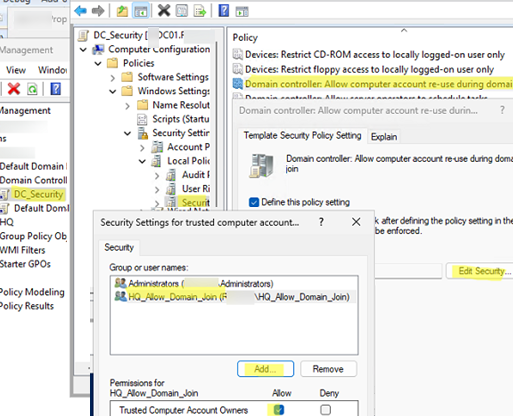

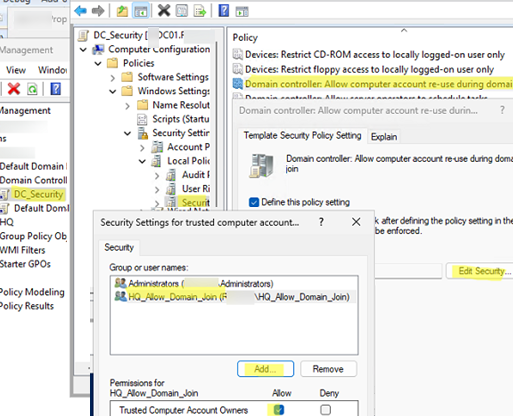

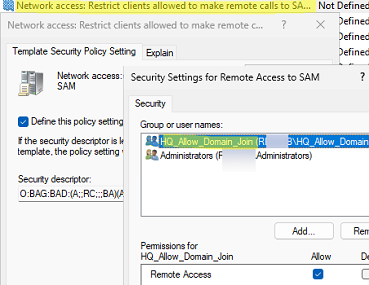

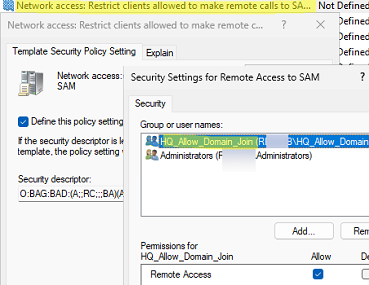

Se quiser permitir que alguns usuários não administradores ingressem computadores em contas existentes, você deverá configurar um GPO separado para controladores de domínio.

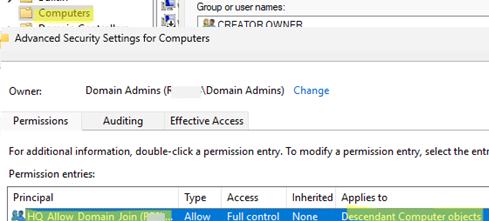

- Crie um grupo de segurança no domínio AD e adicione usuários que possam reutilizar contas de computador. Por exemplo, HQ_Allow_Domain_Join

- Abra o console de gerenciamento de políticas do domínio (

gpmc.msc), crie um novo GPO e vincule-o aoControladores de DomínioOU. - Abra o GPO e vá paraConfiguração do computador -> Políticas -> Configurações do Windows -> Configurações de segurança -> Políticas locais -> Opções de segurança

- Abra a políticaControlador de domínio: permitir a reutilização da conta do computador durante a adesão ao domínio.

- Habilite a política. Então cliqueEditar segurançae adicione o grupo criado anteriormente de usuários confiáveis que terão permissão para ingressar computadores no domínio

Para aumentar a segurança, reduza ao mínimo o número de membros deste grupo.

Para aumentar a segurança, reduza ao mínimo o número de membros deste grupo. - Aguarde até que as configurações do GPO sejam atualizadas no DC ou atualize-as imediatamente com o comando

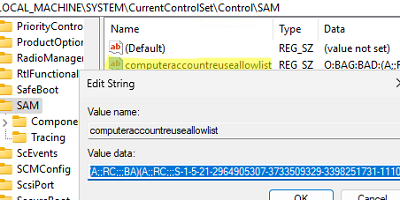

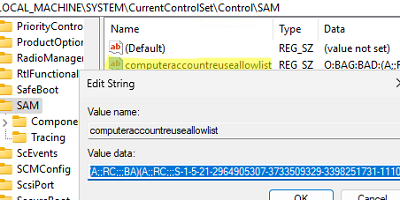

gpupdate /force - A política altera o valor dolista de permissões de reutilização de conta de computadorparâmetro no

HKLMSYSTEMCurrentControlSetControlSAMchave de registro no DC. Seu valor conterá uma lista dos grupos que você adicionou (em formato SDDL).

- Verifique se os membros deste grupo receberam permissões de AD para gerenciar contas de computador na UO de destino.

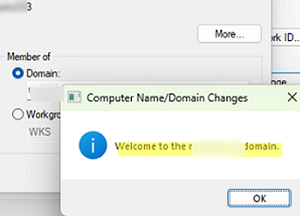

Agora, os usuários deste grupo podem usar contas de computador existentes ao ingressar dispositivos no domínio.

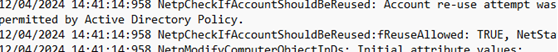

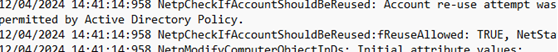

Verifique o log do NetSetup.LOG:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Se o usuário ainda não conseguir adicionar o computador ao domínio após aplicar as configurações especificadas, verifique o arquivo C:WindowsdebugNetSetup.LOG para obter a seguinte linha:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Isso indica que o usuário não tem permissão para se conectar remotamente ao controlador de domínio e verificar os registros no banco de dados SAM. Neste caso, você deve ativarAcesso à rede: Restringir clientes com permissão para fazer chamadas remotas para SAMpolítica de segurança para DC e adicione seu grupo de usuários a ela.

Anteriormente, a Microsoft permitia oNetJoinLegacyAccountReusechave de registro a ser usada para ignorar novas configurações de segurança que impedem a reutilização de contas de computador existentes.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Leitura sugerida:Como juntar o computador Windows 11 ao domínio

No entanto, o suporte para esta configuração de registro foi removido nas atualizações de agosto de 2024 e esta opção não funciona mais.

![Como assistir ao anime da sala de aula "assassinato" online [de graça]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/where-to-watch-assassination-classroom-free.jpg)

![[Correção do Windows 10] Mensagem de erro “Sua organização usou o controle de aplicativos do Windows Defender para bloquear este aplicativo”](https://media.askvg.com/articles/images6/Your_Organization_Used_Windows_Defender_Application_Control_To_Block_This_App.png)