Visto pela primeira vez em março de 2023, Akira é um ransomware direcionado a sistemas Windows e Linux. Surgiu rapidamente e fez diversas vítimas em organizações de diversos países. Akira também tem como alvo diferentes setores da indústria. É importante alertar que este Akira não tem nenhuma evidência conhecida de estar relacionado a outra cepa de ransomware com o mesmo nome de 2017. Especialistas encontraram semelhanças entre Akira e Conti ransomware, como a lista de exclusão de tipo de arquivo, lista de exclusão de diretório e estrutura final do arquivo. Isso sugere que os autores usaram o código-fonte do ransomware Conti que vazou. Em junho de 2023,Avast lançou um descriptografador Akira gratuito para Windowse está trabalhando no descriptografador de variante do Linux. No entanto, isso não significa que Akira não represente uma ameaça para empresas e organizações em todo o mundo. Isso ocorre porque os atores do ransomware Akira ameaçam vazar os dados que roubaram. Portanto, trabalhar na prevenção é a melhor solução contra o ransomware Akira.

Que tipo de malware é o Akira?

Akira ransomware é um ransomware Crypto que criptografa dados e modifica os nomes de todos os arquivos afetados, anexando a extensão “.akira”. É uma nova família de ransomware que foi usada pela primeira vez em ataques de crimes cibernéticos em março de 2023. Akira ransomware se espalha dentro de uma rede corporativa e tem como alvo vários dispositivos assim que obtém acesso. Antes de criptografar arquivos, o ransomware evita certas pastas, incluindo Lixeira, Informações de volume do sistema, Boot, ProgramData e Windows, bem como arquivos de sistema específicos do Windows com extensões .exe, .lnk, .dll, .msi e .sys. são muito semelhantes na forma como criptografam dispositivos, mas a versão Linux usa a biblioteca Crypto++ em vez do Windows CryptoAPI. Ele exfiltra os dados confidenciais e críticos das vítimas antes de criptografá-los e, em seguida, ameaça vazá-los, a menos que paguem o resgate. Essa tática conhecida como extorsão dupla é um método comum de lucro de hackers. Akira usa uma combinação de criptografia AES e RSA para bloquear os arquivos das vítimas. O Advanced Encryption Standard (AES) é uma criptografia forte usada também para segurança cibernética. O algoritmo de criptografia Rivest – Shamir – Adleman (RSA) é um algoritmo de criptografia assimétrica.

Tudo o que sabemos sobre o ransomware Akira

Esta lista contém informações básicas sobre a nova cepa de ransomware conhecida como Akira.Nome confirmado

- Vírus Akira

Tipo de ameaça

- Ransomware

- vírus criptográfico

- Armário de arquivos

- Dupla extorsão

Extensão de arquivos criptografados

- .akira

Mensagem exigindo resgate

- akira_readme.txt

Nomes de detecção

- AvastWin64:RansomX-gen [Resgate]

- MédiaWin64:RansomX-gen [Resgate]

- EmsisoftGen:Variante.Midie.124870 (B)

- KasperskyTrojan-Ransom.Win64.Akira.a

- MalwarebytesMalware.as.21800722

- MicrosoftResgate:Win64/Akira.GID!MTB

Família, tipo e variante de ransomware

- Akira ransomware é baseado no código-fonte vazado do Conti ransomware

- Este não é o mesmo ransomware Akira de 2017

Métodos de distribuição

- Troianos

- Credenciais fracas

- Ataques de downloads drive-by

- E-mails de phishing

- Sites maliciosos

Consequências

Leitura sugerida:BlackSuit Ransomware: o guia completo

- Exfiltração de dados

- Criptografia de arquivo

- O ransomware se espalha através do movimento lateral

Existe um descriptografador gratuito disponível?

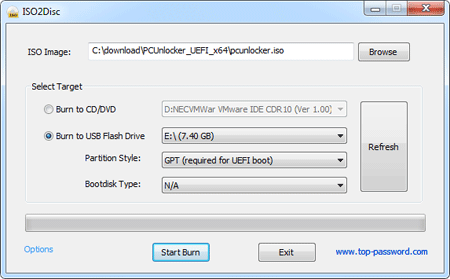

Sim. Embora Akira seja um malware recente (visto pela primeira vez em março de 2023), o Avast lançou em junho de 2023 umchave de descriptografia gratuitapara sistemas Windows de 64 e 32 bits. A Avast recomenda enfaticamente o uso doDescriptografador de 64 bits, já que o ransomware também é de 64 bits. No entanto, se o seu sistema não puder suportar isso, eles também lançaram umDescriptografador de 32 bits.

Sintomas do ransomware Akira

- Dados criptografados com a extensão .akira adicionados aos nomes de todos os arquivos afetados

- Uma nota de resgate aparece na área de trabalho e em todas as pastas, explicando com um tom condescendente que o caminho mais fácil para que a empresa volte a funcionar normalmente é pagar o resgate.

- A técnica de dupla extorsão em que os invasores exfiltram e criptografam os dados da vítima e ameaçam vender ou vazar os dados roubados na dark web se o resgate não for pago

- Infiltração de redes corporativas e propagação lateral para outros dispositivos

- Disfarçado de conteúdo legítimo, o que faz com que as próprias vítimas executem o malware sem saber

O que está na nota de resgate de Akira

A nota de resgate de Akira tem um tom condescendente e explica as etapas que as vítimas devem seguir para recuperar seus dados. Ele também possui uma senha exclusiva para cada vítima usar para negociar com o grupo de hackers. A nota afirma que o caminho mais fácil para que a empresa volte a funcionar normalmente é pagar o resgate.Não pague o resgate nem negocie com os atores da ameaça. Contate os especialistas da SalvageData imediatamente para restaurar seus arquivos e as autoridades locais para denunciar o ransomware.

Como o Akira infecta um computador ou rede

Akira ransomware é um malware perigoso que pode infectar um computador ou rede de várias maneiras, incluindo:

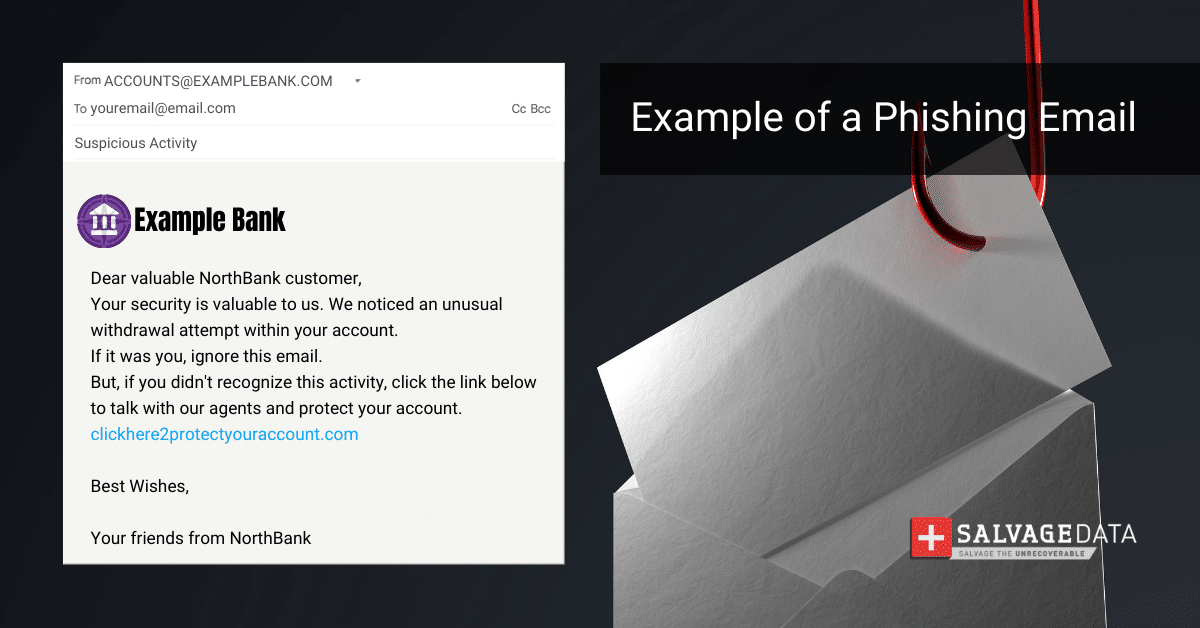

- E-mails de spam e phishing que fingem ser empresas legítimas. Os golpistas enviam e-mails que parecem ser de empresas legítimas, como PayPal, UPS, FedEx e outros. Esses e-mails contêm links ou anexos que colocam seus dados e sua rede em risco. Um clique em um link ou o download de um anexo pode bloquear o acesso de todos à sua rede.

- Troianos.Um trojan é um tipo de software que promete realizar uma tarefa, mas executa outra diferente, geralmente maliciosa. Eles assumem a forma de programas, anexos e outros tipos de arquivos falsos, enganando as vítimas.

- Rede infiltrada.O ransomware viola uma rede corporativa e se espalha lateralmente para outros dispositivos. Antes de criptografar arquivos, o ransomware evita certas pastas e arquivos específicos do sistema Windows com extensões .exe, .lnk, .dll, .msi e .sys.

- Sites maliciosos.Os sites infectados baixam automaticamente malware no computador ou na rede da vítima.

- Instalações de software crackeado.Os hackers usam tecnologia ofuscadora em combinação com outros métodos para infectar o dispositivo sem que o usuário perceba. Instalações de software crackeado permitem que arquivos maliciosos entrem no sistema.

Como funciona o ransomware Akira

Assim que o ransomware Akira obtiver acesso a um computador ou rede, ele criptografará os arquivos da vítima usando algoritmos de criptografia sofisticados. Os arquivos da vítima serão anexados à extensão .akira. O ransomware viola uma rede corporativa e se espalha lateralmente para outros dispositivos. Antes de criptografar os dados, Akiraransomware se espalhará pela redeusando protocolo de área de trabalho remota (RDP). É por isso que é crucial segmentar a rede e bloquear o acesso dos usuários aos dados que eles não precisam para realizar suas tarefas. Isso impedirá que ameaças se espalhem por meio de movimento lateral.Akira também exclui cópias de sombra e backups do sistema.O processo de ataque do ransomware Akira envolve dois estágios principais: exfiltração e criptografia. Aqui está um detalhamento do processo:

Exfiltração

Antes de acionar a rotina de criptografia do ransomware Akira e postar um pedido de resgate, os cibercriminosos exfiltram dados de redes corporativas hackeadas. O Akira ransomware normalmente utiliza os próprios recursos da máquina para realizar a exfiltração de dados, impondo assim uma carga pesada aos recursos do sistema. Depois que os invasores exfiltram os dados da vítima e ameaçam vender ou vazar os dados roubados na dark web se o resgate não for pago.

Criptografia

Antes de criptografar arquivos, o ransomware evita certas pastas, incluindo Lixeira, Informações de volume do sistema, Boot, ProgramData e Windows, bem como arquivos específicos do sistema Windows com extensões .exe, .lnk, .dll, .msi e .sys. O Akira ransomware criptografa os arquivos da vítima usando algoritmos de criptografia sofisticados, como AES-256. Assim que a criptografia for concluída, os arquivos da vítima serão bloqueados e não poderão ser acessados.

Como lidar com um ataque de ransomware Akira

O primeiro passo para se recuperar do ataque Akira é isolar o computador infectado, desconectando-o da Internet e removendo qualquer dispositivo conectado. Então, você deve entrar em contato com as autoridades locais. Para residentes e empresas dos EUA, é oescritório local do FBIe oCentro de denúncias de crimes na Internet (IC3).Para denunciar um ataque de ransomware, você deve coletar todas as informações possíveis sobre ele, incluindo:

- Capturas de tela da nota de resgate

- Comunicações com atores de Akira (se você os tiver)

- Uma amostra de um arquivo criptografado

Entretanto, se você preferirentre em contato com profissionais, então não faça nada.Deixe cada máquina infectada como estáe peça umserviço emergencial de remoção de ransomware. Reiniciar ou desligar o sistema pode comprometer o serviço de recuperação. A captura da RAM de um sistema ativo pode ajudar a obter a chave de criptografia, e a captura de um arquivo dropper pode sofrer engenharia reversa e levar à descriptografia dos dados ou à compreensão de como eles funcionam.não exclua o ransomwaree guarde todas as evidências do ataque. Isso é importante paraperícia digitalpara que os especialistas possam rastrear o grupo de hackers e identificá-los. É usando os dados do seu sistema infectado que as autoridades podeminvestigue o ataque e encontre o responsável.Uma investigação de ataque cibernético não é diferente de qualquer outra investigação criminal: necessita de provas para encontrar os atacantes.

1. Entre em contato com seu provedor de resposta a incidentes

Uma resposta a incidentes cibernéticos é o processo de resposta e gerenciamento de um incidente de segurança cibernética. Um Retentor de Resposta a Incidentes é um contrato de serviço com um provedor de segurança cibernética que permite às organizações obter ajuda externa com incidentes de segurança cibernética. Ele fornece às organizações uma forma estruturada de conhecimento e suporte por meio de um parceiro de segurança, permitindo-lhes responder de forma rápida e eficaz no caso de um incidente cibernético. Um retentor de resposta a incidentes oferece tranquilidade às organizações, oferecendo suporte especializado antes e depois de um incidente de segurança cibernética. A natureza e a estrutura específicas de um contrato de resposta a incidentes variam de acordo com o fornecedor e os requisitos da organização. Um bom retentor de resposta a incidentes deve ser robusto, mas flexível, fornecendo serviços comprovados para melhorar a postura de segurança de longo prazo de uma organização. Se você entrar em contato com seu provedor de serviços de RI, ele cuidará de todo o resto. No entanto, se você decidir remover o ransomware e recuperar os arquivos com sua equipe de TI, poderá seguir as próximas etapas.

2. Identifique a infecção por ransomware

Você podeidentificar qual ransomwareinfectou sua máquina pela extensão do arquivo (alguns ransomware usam a extensão do arquivo como nome) ou estará na nota de resgate. Com essas informações, você pode procurar uma chave de descriptografia pública. Você também pode verificar o tipo de ransomware por seus IOCs. Indicadores de comprometimento (IOCs) são pistas digitais que os profissionais de segurança cibernética usam para identificar comprometimentos de sistema e atividades maliciosas em uma rede ou ambiente de TI. Eles são essencialmente versões digitais de evidências deixadas na cena do crime, e possíveis IOCs incluem tráfego de rede incomum, logins de usuários privilegiados de países estrangeiros, solicitações estranhas de DNS, alterações em arquivos do sistema e muito mais. Quando um IOC é detectado, as equipes de segurança avaliam possíveis ameaças ou validam sua autenticidade. Os IOCs também fornecem evidências do que um invasor teria acesso caso se infiltrasse na rede.

IOCs do Akira Ransomware

Indicadores de comprometimento (IOCs) são artefatos observados em uma rede ou sistema operacional que indicam uma invasão de computador com alta confiança. Os IOCs podem ser usados para detecção precoce de futuras tentativas de ataque usando sistemas de detecção de intrusões e software antivírus.Versões do Windows

- 3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c

- 5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5

- 678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33

- 7b295a10d54c870d59fab3a83a8b983282f6250a0be9df581334eb93d53f3488

- 8631ac37f605daacf47095955837ec5abbd5e98c540ffd58bb9bf873b1685a50

- 1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc

- 9ca333b2e88ab35f608e447b0e3b821a6e04c4b0c76545177890fb16adcab163

- d0510e1d89640c9650782e882fe3b9afba00303b126ec38fdc5f1c1484341959

- 6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360

Versão Linux

- 1d3b5c650533d13c81e325972a912e3ff8776e36e18bca966dae50735f8ab296

3. Remova o ransomware e elimine kits de exploração

Antes de recuperar seus dados, você deve garantir que seu dispositivo esteja livre de ransomware e que os invasores não possam realizar um novo ataque através de kits de exploração ou outras vulnerabilidades. Um serviço de remoção de ransomware pode excluí-lo, criar um documento forense para investigação, eliminar vulnerabilidades e recuperar seus dados. Use software antimalware/antiransomware para colocar em quarentena e remover o software malicioso.

Importante:Ao entrar em contato com os serviços de remoção de ransomware, você pode garantir que sua máquina e rede não tenham nenhum vestígio do ransomware Akira. Além disso, esses serviços podem corrigir seu sistema, evitando novos ataques.

4. Use um backup para restaurar os dados

Os backups são a maneira mais eficiente de recuperar dados. Certifique-se de manter backups diários ou semanais, dependendo do uso de dados.

5. Contate um serviço de recuperação de ransomware

Se você não tiver um backup ou precisar de ajuda para remover o ransomware e eliminar vulnerabilidades, entre em contato com um serviço de recuperação de dados. Pagar o resgate não garante que seus dados serão devolvidos a você. A única maneira garantida de restaurar todos os arquivos é se você tiver um backup deles. Caso contrário, os serviços de recuperação de dados de ransomware podem ajudá-lo a descriptografar e recuperar os arquivos. Os especialistas em SalvageData podem restaurar seus arquivos com segurança e evitar que o ransomware Akira ataque sua rede novamente.relatório forense digitalque você pode usar para uma investigação mais aprofundada e para entender como o ataque cibernético aconteceu. Entre em contato com nossos especialistas 24 horas por dia, 7 dias por semana, para obter serviço de recuperação de emergência.

Prevenir o ataque do ransomware Akira

Prevenir ransomware é a melhor solução para segurança de dados. é mais fácil e mais barato do que recuperar deles. O ransomware Akira pode custar o futuro do seu negócio e até fechar suas portas. Estas são algumas dicas para garantir que você possaevite ataques de ransomware:

- Antivírus e antimalware

- Use soluções de segurança cibernética

- Use senhas fortes

- Software atualizado

- Sistema operacional (SO) atualizado

- Firewalls

- Tenha um plano de recuperação em mãos (veja como criar um plano de recuperação de dados com nosso guia detalhado)

- Agende backups regulares

- Não abra um anexo de e-mail de uma fonte desconhecida

- Não baixe arquivos de sites suspeitos

- Não clique em anúncios a menos que tenha certeza de que é seguro

- Acesse apenas sites de fontes confiáveis