Os efeitos de um ataque de ransomware a empresas ou dados pessoais são caros.Para evitar ataques de ransomware, os usuários devem melhorar suas medidas de segurança cibernética. Ransomware é um tipo de malware, um programa malicioso usado para infectar sistemas e roubar dados. A maioria dos ransomware criptografa os arquivos, exfiltra dados confidenciais e críticos e ameaça vazar ou destruir os dados, a menos que um resgate seja pago. Os hackers geralmente determinam um horário para as empresas entrarem em contato com eles. Se as vítimas não conseguirem contatá-los, os dados serão vazados. Apenas nos últimos anos, os ataques de ransomware aumentaram drasticamente em número e também se tornaram mais sofisticados. Com a maioria das pessoas trabalhando em casa, as empresas tiveram que melhorar suas soluções de segurança cibernética para evitar vulnerabilidades que os hackers exploram para roubar dados. Na nossa experiência especializada, o investimento em segurança e prevenção cibernética não se compara aos custos de trabalhar na remoção e recuperação de ransomware.

15 dicas para se manter protegido contra ataques de ransomware

Mantendo-se atualizado com as últimastendências de ransomware e inteligência sobre ameaças, você poderá entender melhor os riscos potenciais e desenvolver contramedidas eficazes, minimizando os danos e garantindo uma recuperação mais rápida em caso de ataque. Aqui está uma lista de soluções para proteger sua empresa contra ataques de ransomware:

1. Aplicar protocolos de segurança cibernética e treinar funcionários

Treinar os funcionários em segurança cibernética é essencial para prevenir ataques cibernéticos, incluindo ransomware. Invista na capacitação dos colaboradores e faça da conscientização sobre segurança cibernética uma prioridade na cultura da empresa. Ensine os funcionários a identificar e-mails de phishing, criar senhas fortes, saber quando e como denunciar uma violação de segurança e compreender as melhores práticas de segurança para estações de trabalho.

Use também software de segurança, como a instalação de bloqueadores de anúncios em todos os dispositivos e navegadores dos funcionários, para evitar marketing malicioso que pode induzir os usuários a baixar e instalar ransomware. Fortaleça os endpoints configurando controles de acesso e implementando autenticação multifatorial e requisitos de senha fortes. Além disso, segmente sua rede para limitar a propagação de ransomware. Não apenas isso, mas também use um firewall para proteger sua rede e monitore e corrija regularmente seus sistemas para garantir a segurança de sua rede.

2. Mantenha todos os sistemas e softwares atualizados

Muitos hackers e gangues de ransomware exploram vulnerabilidades conhecidas em software para infectar redes e roubar dados de empresas. Ao manter seu software e sistema operacional (SO) atualizados, você pode evitar esses tipos de ataques, conhecidos como ataques de dia zero.

3. Defina senhas exclusivas e autenticação multifator

As senhas devem ser exclusivas para cada conta e conter uma combinação de letras, números e caracteres especiais. Isso tornará difícil para os hackers adivinharem a senha e entrarem no sistema ou na conta. Além disso, senhas com 15 ou mais caracteres também aumentam a segurança, pois tornam mais difícil para os hackers adivinhá-las.ferramentas de gerenciamento de senhasão essenciais para mitigar os riscos de ataques cibernéticos e vazamentos de dados para pequenas e médias empresas. Um gerenciador de senhas é um programa de computador que permite aos usuários armazenar e gerenciar suas senhas para aplicativos locais ou serviços online, como aplicativos da web, lojas online ou mídias sociais. Os gerenciadores de senhas normalmente exigem que o usuário crie e lembre-se de uma senha “mestre” para desbloquear e acessar todas as senhas armazenadas.autenticação multifator (MFA)para todas as contas e conexões VPN. Isto impedirá o acesso não autorizado a eles, adicionando proteção extra contra ameaças cibernéticas.

4. Instale software antivírus e firewalls

Antivírus, antimalware e firewalls bloquearão o acesso não autorizado ao computador. Além disso, eles alertam possíveis sites maliciosos e anexos de e-mail. Além disso, esses programas de segurança podem colocar ameaças em quarentena e verificar a máquina em busca de arquivos maliciosos.

5. Instale apenas software ou aplicativos de fontes oficiais

Software eficiente e altamente seguro pode ser caro, devido à extensa pesquisa e desenvolvimento, bem como aos patches e atualizações de segurança regulares fornecidos. Isso ajuda a garantir que os hackers não possam explorar vulnerabilidades. No entanto, o uso de versões ilegais gratuitas coloca sua máquina em risco de ser hackeada. Também pode deixar backdoors abertos que os cibercriminosos exploram. Além disso, muitos ransomware são disfarçados de software pirata, então as vítimas os instalam sem saber.

6. Aplique segmentação de rede

O Princípio do Menor Privilégio (POLP) para todos os sistemas e serviços significa restringir os usuários a terem apenas o acesso necessário para realizar seus trabalhos. A segmentação da rede garante que apenas pessoal autorizado possa acessar dados específicos. Isso aumenta a segurança de dados confidenciais e críticos. Isso porque, no caso de um ataque de ransomware, ele não conseguirá se espalhar pela rede. A segmentação de rede é o processo de dividir uma rede maior em sub-redes menores com interconectividade limitada entre elas. Ao controlar os fluxos de tráfego entre várias sub-redes e ao restringir o movimento lateral do invasor, a segmentação da rede evita que usuários não autorizados acessem a propriedade intelectual e os dados da organização. Ao segmentar a rede, as empresas podem impedir que os invasores se movam lateralmente pela rede, limitando o impacto de um ataque de ransomware. Por exemplo, se um ataque de ransomware infectar um segmento da rede, poderá não ser capaz de se espalhar para outros segmentos, reduzindo o impacto geral do ataque.

7. Faça backup dos dados regularmente

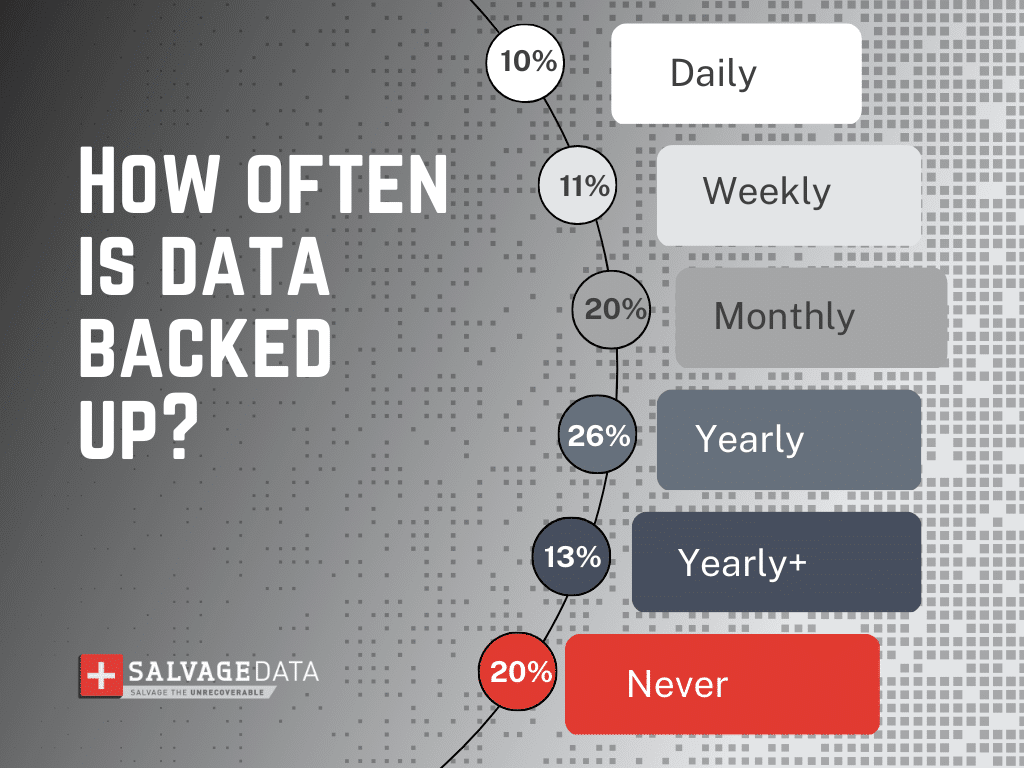

Fazer backup eficaz de seus arquivos significa essencialmente que você nunca precisará começar do zero no caso de uma violação de dados ou ataque de ransomware. Certifique-se de seguir a regra de backup 3-2-1, onde pelo menosuma cópia de backup criptografada é armazenada offline eexterno. Dessa forma, nenhum ciberataque violará seu backup com sucesso e você poderá usá-lo em caso de qualquer tipo de incidente ou desastre, incluindo ransomware. Além disso, você também deve tentar criar backups pelo menos uma vez por semana.

Fonte: Pesquisa de Backup de 2022 da Backblaze.

8. Use proteção de e-mail

Filtros de spam e software de proteção de e-mail podem impedir que e-mails de phishing cheguem aos seus funcionários. Para aplicar esta solução, instale e configure filtros de spam e software de proteção de e-mail em todos os dispositivos e redes. Por exemplo, filtros de conteúdo em servidores de e-mail podem reduzir o risco de spam com anexos maliciosos ou links infectados chegando à sua caixa de correio. Além disso, os bloqueadores de anúncios podem impedir o marketing malicioso que pode induzir os usuários a baixar e instalar ransomware.

Além disso, eduque os funcionários sobre os vários riscos associados aos ataques cibernéticos e como se proteger contra eles. Ensine os funcionários a identificar e-mails de phishing, criar senhas fortes, saber quando e como denunciar uma violação de segurança e compreender as melhores práticas de segurança para estações de trabalho.

9. Endpoints de proteção

Um terminal é um ponto de conexão em uma rede de comunicações que serve como um nó ou dispositivo que executa uma função específica. É um dispositivo autônomo que troca dados e recursos com outros terminais em uma rede. Os terminais podem ser computadores, servidores, laptops, smartphones, tablets ou qualquer outro dispositivo de computação usado para conectar-se e comunicar-se em uma rede.

- Proteção antivírus e malware

- Senhas seguras

- Restringindo o acesso à Internet

- Usando soluções de segurança de endpoint

- Habilitando verificações regulares

- Implementando Políticas de Restrição de Software (SRP)

- Manter todos os sistemas e software atualizados

10. Desenvolva planos e políticas de ransomware

O desenvolvimento de planos e políticas de ransomware é uma etapa crítica na prevenção de ataques de ransomware. Inclui o desenvolvimento de um plano de resposta a incidentes (IR) que orienta suas equipes de TI e segurança durante um evento de ransomware. Seu plano de RI deve incluir funções e comunicações. Que deve ser compartilhado durante um evento e uma lista de contatos (como parceiros ou fornecedores) que devem ser notificados. Além disso, adote uma abordagem de segurança em camadas, usando mais de uma ferramenta de segurança. Isso pode ser uma combinação de firewall, software antivírus, software antimalware, filtros de spam e prevenção contra perda de dados na nuvem.

11. Execute regularmente testes de vulnerabilidade e penetração

A melhor maneira de testar a segurança da sua empresa é tentar quebrá-laauditorias regulares de segurança e avaliações de vulnerabilidade.Isto pode ajudar a identificar quaisquer pontos fracos na infraestrutura de segurança da empresa e permitir que sejam tomadas medidas proativas para resolvê-los.antes que os invasores possam explorá-los.Um passo adiante é contratar umserviço de teste de penetração. Este é um ataque simulado realizado por especialistas em segurança que aplicam várias táticas semelhantes às dos hackers, a fim de descobrir possíveis pontos de entrada no sistema e determinar as melhores técnicas de mitigação.

12. Aplicar arquitetura Zero Trust

Zero Trust Architecture é um modelo de segurança que pode ajudar a prevenir ataques de ransomware. Esta abordagem baseia-se no princípio de “nunca confiar, sempre verificar”. Ele pressupõe que todos os dispositivos, usuários e aplicativos não são confiáveis e devem ser verificados antes de receberem acesso a dados confidenciais. Para aplicar a Arquitetura Zero Trust para prevenir ransomware, as organizações precisam adotar um modelo de segurança que possa acomodar uma força de trabalho distribuída e uma cultura de trabalho remoto. Este modelo deve proteger dispositivos, aplicações e dados, independentemente da sua localização. Os princípios orientadores da Arquitetura Zero Trust incluem:

- Verificação contínua

- Segmentação

- Acesso com privilégios mínimos

- Autenticação

- Monitoramento

Os dispositivos endpoint são monitorados continuamente em busca de atividades maliciosas, malware ou solicitações de acesso à redeiniciado a partir de um endpoint comprometido. Isso ajuda a detectar e prevenir ataques de ransomware antes que eles possam causar danos. Ao monitorar cuidadosamente todas as atividades da rede, as empresas podem detectar e responder a ataques de ransomware em tempo real. Isso pode ajudar a limitar os danos causados por um ataque. Um produto de gerenciamento de identidade e acesso (IAM) deve ser implementado para permitir que os usuários e seus direitos ou permissões sejam autenticados. Isso ajuda a garantir que apenas usuários autorizados tenham acesso a dados confidenciais.

13. Use infraestrutura como código (IaC)

Infraestrutura como Código (IaC) é um processo degerenciamento e provisionamento de infraestrutura de TI por meio de arquivos de definição legíveis por máquina, em vez de configuração física de hardware ou ferramentas de configuração interativas. A infraestrutura de TI gerenciada por esse processo compreende tanto equipamentos físicos, como servidores bare-metal, quanto máquinas virtuais e recursos de configuração associados. Isso envolve configurar e gerenciar a infraestrutura por meio de um modelo descritivo, tratar a configuração da infraestrutura e provisionar da mesma forma que o código-fonte do aplicativo. A infraestrutura como código (IaC) pode ser usada para prevenir ataques de ransomware, implantando e atualizando recursos de nuvem e mantendo backups. Para evitar ataques de ransomware, a colaboração entre as equipes de infraestrutura e segurança é crucial para garantir a prontidão de uma organização contra ataques de ransomware. Avaliar e melhorar conjuntamente os processos de segurança e recuperação pode melhorar a recuperabilidade de uma organização.

14. Atualize os recursos da nuvem

Atualizar os recursos da nuvem é uma das formas de prevenir ataques de ransomware. Isso ocorre porque os serviços em nuvem retêm versões anteriores dos arquivos, o que permite reverter para uma versão não criptografada em caso de ataque. Manter todos os sistemas e softwares atualizados, instalar software antivírus, manter seu firewall, ter segmentação de rede, proteção de e-mail, criptografia de dados, IAM e identificar configurações incorretas em seu ambiente de nuvem também são práticas recomendadas para evitar ataques de ransomware.

15. Controladores de domínio seguros (DCs)

Controladores de domínio seguros (DCs) são funções do Windows Server que hospedam os Serviços de Domínio Active Directory (AD DS). Eles são um alvo comum para invasores em ataques de ransomware ao Active Directory. Isso ocorre porque eles contêm o armazenamento de credenciais para todas as contas de usuário e de computador usadas para proteger os recursos em toda a empresa. Em um ataque típico de ransomware do Active Directory, os malfeitores tentam obter acesso à rede pescando credenciais de usuário, aumentando privilégios e movendo-se verticalmente para a rede do servidor. O objetivo final é obter direitos de acesso administrativo e comprometer um controlador de domínio. Se um invasor for bem-sucedido, ele essencialmente possuirá a rede e obterá acesso a todos os seus vários servidores e dados. Os controladores de domínio hospedam uma cópia dos Serviços de Domínio Active Directory (AD DS). Que é um esquema com todos os objetos para os quais o Active Directory armazena e fornece serviços de autorização e autenticação. Para proteger o Active Directory contra ataques de ransomware, as empresas podem evitar adicionar usuários de domínio ao grupo de administradores locais, proteger controladores de domínio e ativar a proteção estendida para autenticação (EPA).

Mais leitura:Uma nova campanha SamSam Ransomware ataca 67 empresas

Resumo

Dicas adicionais para prevenir ataques de ransomware incluem desabilitar macros em documentos do Office, limitar os direitos de acesso do usuário, implementar listas de permissões de aplicativos e monitorar e auditar regularmente sua rede. Também é crucial realizar avaliações de vulnerabilidade e testes de penetração. Além de manter-se informado sobre ameaças emergentes, use um serviço DNS seguro e criptografe dados confidenciais. Estas medidas ajudam a minimizar o risco de infecção por ransomware. Além disso, tornam mais difícil para os invasores explorarem qualquer informação acessada.

Desenvolver um plano de resposta a incidentes e promover uma cultura consciente da segurançadentro da empresa são etapas essenciais na prevenção de ransomware. Incentive os funcionários a relatar atividades suspeitas e promova uma mentalidade preocupada com a segurança em toda a organização. Recomendamos a criação de um Retentor de Resposta a Incidentes com um fornecedor confiável, como SalvageData. Este é um contrato de serviço com um fornecedor de segurança cibernética que permite às organizações obter ajuda externa com incidentes de segurança cibernética. Fornece às organizações uma forma estruturada de conhecimento e suporte através de um parceiro de segurança, permitindo-lhes responder de forma rápida e eficaz no caso de um incidente cibernético.

![[Opera Beta / Atualização do desenvolvedor] Opera 117 Developer lançado](https://media.askvg.com/articles/images8/Opera_One_R2_Web_Browser_Main_UI_Screen.png)

![[Dica] Habilite o modo escuro em todos os lugares no Mozilla Firefox](https://media.askvg.com/articles/images7/Dark_Theme_Mode_Support_Options_Page_Mozilla_Firefox.png)