În acest articol, vom analiza două moduri de a organiza rezoluția condiționată a numelor pe un server DNS pe Windows Server 2016/2019/2022:Redirecționare condiționată DNSşiPolitici DNS. Aceste tehnologii vă permit să configurați rezoluția condiționată a numelui DNS în funcție de numele solicitat, adresa IP, locația clientului, ora din zi etc.

Continut:

- Cum se configurează Forwarderul condiționat DNS pe Windows Server?

- Configurați redirecționarea condiționată DNS cu PowerShell

- Filtrați interogările DNS cu politicile DNS Windows Server

Redirecționare condiționată DNSpermite trimiterea cererilor DNS despre un anumit domeniu către anumite servere DNS. De obicei, redirecționatorii condiționati sunt utilizați atunci când doriți să configurați rezoluția rapidă a numelor între mai multe domenii interne private sau dacă nu doriți ca cererile DNS de la serverul dvs. să fie trimise prin Internet. În acest caz, puteți crea o regulă pe serverul dvs. DNS pentru a redirecționa cererile DNS pentru o anumită zonă de domeniu (numai!!!) către un server DNS specificat.

Cum se configurează Forwarderul condiționat DNS pe Windows Server?

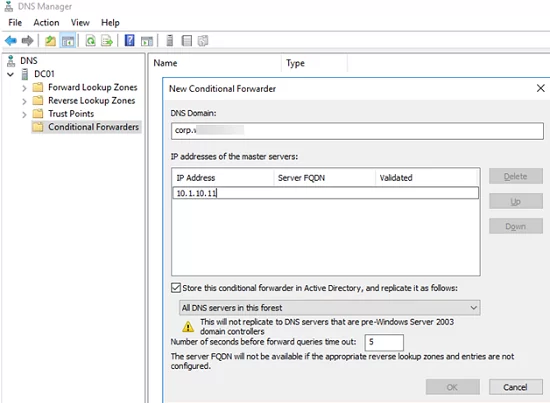

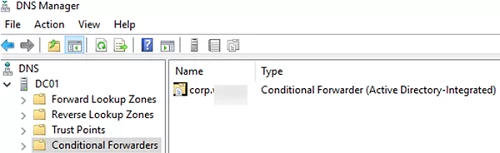

Să încercăm să configuram redirecționarea condiționată DNS pentru o anumită zonă de domeniu pe Windows Server 2019. De exemplu, toate solicitările DNS cătrecorp.woshub.comzona ar trebui redirecționată către serverul DNS10.1.10.11.

Citeşte mai mult:Configurarea aplicațiilor de la distanță găzduite pe Windows 10/11 (fără Windows Server)

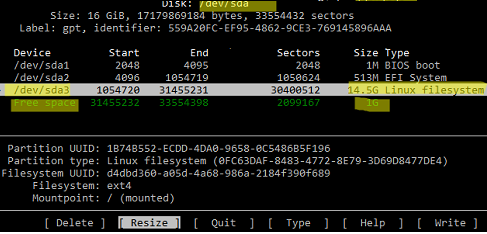

- Deschideți consola de management DNS (

dnsmgmt.msc); - Extindeți-vă serverul DNS, faceți clic dreaptaExpeditori condiționati, și selectațiNoul expeditor condiționat;

- Introduceți FQDN-ul domeniului pentru care doriți să activați redirecționarea condiționată îndomeniu DNSdomeniu;

- Specificați adresa IP a serverului DNS către care trebuie redirecționate toate cererile pentru spațiul de nume specificat înAdresele IP ale serverelor masterdomeniu;

- Dacă doriți să stocați o regulă de redirecționare condiționată pe mai mult decât pe acest server DNS, o puteți integra cu AD. Verificați opțiuneaStocați acest forwarder condiționat în Active Directory;

- Configurați opțiunea de replicare a redirecționării condiționate (Toate serverele DNS din această pădure,Toate serverele DNS din acest domeniu, sauToți controlorii de domeniu din acest domeniu).

Configurați redirecționarea condiționată DNS cu PowerShell

Puteți crea o regulă de redirecționare condiționată pentru o zonă DNS folosind PowerShell. UtilizațiAdd-DnsServerConditionalForwarderZonecmdlet:

Add-DnsServerConditionalForwarderZone -Name dmz.woshub.com -MasterServers 192.168.1.11,192.168.101.11 -ReplicationScope Forest

Aflați mai multe despre gestionarea serverelor DNS folosind PowerShell.

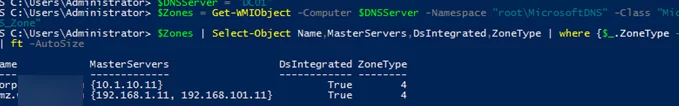

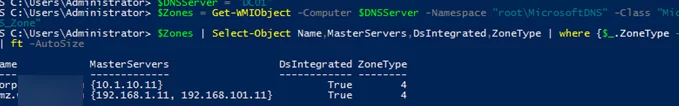

Rulați următorul script PowerShell pentru a lista redirecționatorii condiționati DNS pe un anumit server:

$DNSServer = "DC01"

$Zones = Get-WMIObject -Computer $DNSServer -Namespace "rootMicrosoftDNS" -Class "MicrosoftDNS_Zone"

$Zones | Select-Object Name,MasterServers,DsIntegrated,ZoneType | where {$_.ZoneType -eq "4"} | ft -AutoSize

Filtrați interogările DNS cu politicile DNS Windows Server

Windows Server 2016 adaugă unPolitica DNScaracteristică către serverul DNS. Politicile DNS vă permit să configurați serverul DNS pentru a returna răspunsuri diferite la interogările DNS, în funcție de locul în care vă aflați (în funcție de adresa IP sau subrețeaua de la care a fost trimisă cererea), de interfața serverului DNS, de ora din zi, de tipul de înregistrare solicitată (A, CNAME, PTR, MX), etc. Politicile DNS din Windows Server vă permit să implementați echilibrarea încărcăturii de trafic, DNS, adresa geografică de returnare a traficului, DNS. și alte scenarii complexe.

Puteți crea o politică la nivelul unui server DNS sau al unei anumite zone de domeniu. Configurarea politicilor DNS în Windows Server se poate face numai din linia de comandă PowerShell.

Să încercăm să creăm o politică simplă care returnează un răspuns diferit la o interogare DNS, în funcție de locația unui client. Să presupunem că doriți ca clienții din fiecare ramură să-și folosească serverul proxy local pe un site.

Ați creat un GPO pentru a configura setările proxy în domeniu (proxy.woshub.com va fi specificat pentru toți clienții). Cu toate acestea, pentru a-și utiliza serverul proxy local, clienții din diferite birouri trebuie să rezolve acest FQDN în mod diferit.

Am creat 3 subrețele pentru sucursalele companiei:Add-DnsServerClientSubnet -Name "BER_DNS_Subnet" -IPv4Subnet "192.168.1.0/24"

Add-DnsServerClientSubnet -Name "HH_DNS_Subnet" -IPv4Subnet "192.168.11.0/24"

Add-DnsServerClientSubnet -Name "MCH_DNS_Subnet" -IPv4Subnet "192.168.21.0/24"

Trebuie să rulați aceste comenzi pe toate DC-urile pe care doriți să activați politica DNS condiționată. Aceste setări nu sunt replicate în DNS și sunt stocate local în registrul serverului DNS. Puteți specifica un nume de server utilizând-ComputerName dc01opţiune.

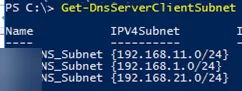

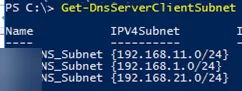

Listați toate subrețelele IP disponibile pe serverul DNS:

Get-DnsServerClientSubnet

Acum trebuie să creați o zonă DNS separată pentru fiecare birou:

Add-DnsServerZoneScope -ZoneName "woshub.com" -Name "BERZoneScope"

Add-DnsServerZoneScope -ZoneName "woshub.com" -Name "HHZoneScope"

Add-DnsServerZoneScope -ZoneName "woshub.com" -Name "MCHZoneScope"

Următoarele comenzi vor adăuga 3 înregistrări DNS cu același nume, indicând adrese IP diferite în zone DNS diferite:

Add-DnsServerResourceRecord -ZoneName "woshub.com" -A -Name proxy -IPv4Address "192.168.1.10" -ZoneScope "BERZoneScope"

Add-DnsServerResourceRecord -ZoneName "woshub.com" -A -Name proxy -IPv4Address "192.168.11.10" -ZoneScope "HHZoneScope"

Add-DnsServerResourceRecord -ZoneName "woshub.com" -A -Name proxy -IPv4Address "192.168.21.10" -ZoneScope "MCHZoneScope"

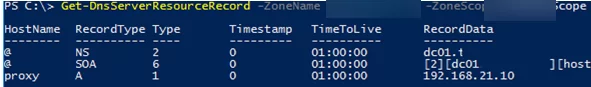

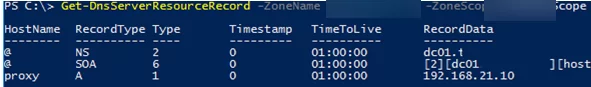

Puteți enumera toate înregistrările de resurse DNS dintr-o zonă folosind comanda de mai jos:

Get-DnsServerResourceRecord -ZoneName "woshub.com" -ZoneScope BERZoneScope

Apoi creați politici DNS care leagă subrețele IP, zonele DNS și înregistrările A.

Add-DnsServerQueryResolutionPolicy -Name BERResolutionPolicy -Action ALLOW -ClientSubnet "eq,BER_DNS_Subnet" -ZoneScope "BERZoneScope,1" -ZoneName woshub.com –PassThru

Add-DnsServerQueryResolutionPolicy -Name HHResolutionPolicy -Action ALLOW -ClientSubnet "eq,HH_DNS_Subnet" -ZoneScope "HHZoneScope,1" -ZoneName woshub.com -PassThru

Add-DnsServerQueryResolutionPolicy -Name MCHResolutionPolicy -Action ALLOW -ClientSubnet "eq,MCH_DNS_Subnet" -ZoneScope "MCHZoneScope,1" -ZoneName woshub.com –PassThru

Următoarele acțiuni sunt disponibile în politicile DNS:

-Action ALLOW-Action DENY-Action IGNORE

Puteți utiliza următoarele opțiuni în filtrele DNS:

-InternetProtocol "EQ,IPv4,NE,IPv6"

-TransportProtocol "EQ,UDP,TCP"

-ServerInterfaceIP "EQ,192.168.1.21"

-QType "EQ,A,AAAA,NE,PTR"

-TimeOfDay "EQ,9:00-18:00"

Puteți afișa o listă de politici DNS pentru o zonă DNS pe server:

Get-DnsServerQueryResolutionPolicy -ZoneName woshub.com

Acum verificați dacă serverul DNS returnează adrese IP proxy diferite pentru aceeași cerere trimisă de la dispozitive din birouri diferite:

nslookup proxy.woshub.com

Puteți împiedica serverul DNS să returneze adrese DNS pentru un spațiu de nume (domeniu):

Add-DnsServerQueryResolutionPolicy -Name 'BlockDNSQuery' -Action IGNORE -FQDN "EQ,*.spamorg.org"