Daixin-teamet är en ransomware-grupp som växte fram som ett formidabelt hot, som främst riktar sig mot sjukvårdssektorn och orsakat betydande störningar sedan juni 2022. Särskilt farlig, deras metod involverar utplacering av ransomware för att kryptera viktiga servrar som är värd för känslig information, såsom patienthälsoinformation (PHI). Angriparna utnyttjar mängden känslig information, den omfattande användningen av anslutna enheter och de potentiella störningarna av avgörande behandlingar som hävstång för krav på lösen. Patientvården påverkas direkt, vilket gör sjukvårdssektorn till ett attraktivt och lukrativt mål. Gruppens motiv sträcker sig bortom störningar, med patienthälsoinformation som ger höga priser på den mörka webben, vilket ger Daixin Team en extra intäktsström.

SalvageData-experter rekommenderar proaktiva datasäkerhetsåtgärder, såsom regelbundna säkerhetskopieringar, starka cybersäkerhetsmetoder och att hålla programvaran uppdaterad, för att skydda mot ransomware-attacker. Och,i händelse av en ransomware-attack, kontakta våra ransomware-experter omedelbart.

Allt vi vet om Daixin Ransomware

Bekräftat namn

- Daixin-virus

Hottyp

Rekommenderad läsning:Anonym Sudan: Komplett guide till hackergruppen

- Ransomware

- Kryptovirus

- Arkivskåp

- Dubbel utpressning

Finns det en gratis dekryptering tillgänglig?Nej, det finns ingen offentlig dekryptering för Daixin ransomware.Distributionsmetoder

- Nätfiske-e-post

- Utnyttja sårbarheter

- Svaga eller standardlösenord på Remote Desktop Protocol (RDP)

Konsekvenser

- Filer är krypterade och låsta tills lösen betalas

- Dataläcka

- Dubbel utpressning

Vad är Daixin ransomware IOCs

Indicators of Compromise (IOC) är digitala ledtrådar som cybersäkerhetsproffs använder för att identifiera systemkompromisser och skadliga aktiviteter inom ett nätverk eller en IT-miljö. När en IOC upptäcks utvärderar säkerhetsteam möjliga hot eller validerar dess äkthet. IOC ger också bevis på vad en angripare hade tillgång till om de infiltrerade nätverket. De är i huvudsak digitala versioner av bevis som lämnats på en brottsplats, och potentiella IOC inkluderar ovanlig nätverkstrafik, privilegierade användarinloggningar från främmande länder, konstiga DNS-förfrågningar, systemfiländringar och mer.

Daixin lösensumma

I lösennotan hotar Daixin-teamet offer att publicera de stulna uppgifterna inom 5 dagar om de inte betalar lösensumman. De ger också offret en personlig PIN-kod som ska användas för att kontakta hotaktörerna.

Om du inser att du är ett offer för ransomware, kontakta SalvageData ransomware-experter för att ge dig en säker dataåterställningstjänst och ransomware-borttagning efter en attack.

Hur fungerar Daixin ransomware

Daixin Teams arbetssätt involverar en process i flera steg, som börjar med utnyttjandet av en VPN-server (Virtual Private Network) på olika sätt, inklusive nätfiske-e-post och utnyttjande av sårbarheter i målets VPN-infrastruktur. Väl inne använder gruppen Secure Shell (SSH) och Remote Desktop Protocol (RDP) med programvara baserad på Ba enlateral Locker-källkod, Ba enbuka Locker. system.Privilegerade konton manipuleras för att få åtkomst till kritiska servrar, inklusive VMware vCenter-servrar. Därefter återställer angriparna kontolösenord för ESXi-servrar, vilket banar väg för distributionen av deras ransomware. Innan systemet krypterar, exfiltrerar Daixin-teamet strategiskt personligt identifierbar information (PII) och PHI, och använder den stulna informationen som ytterligare hävstång under lösenförhandlingar.

Hur man hanterar en Daixin ransomware-attack

Det första steget för att återhämta sig från en Daixin-attack är att isolera den infekterade datorn genom att koppla bort den från internet och ta bort alla anslutna enheter. Då måste du kontakta lokala myndigheter. När det gäller invånare i USA och företag är detFBIoch denInternet Crime Complaint Center (IC3).För att rapportera en ransomware-attack måste du samla all information du kan om den, inklusive:

- Skärmdumpar av lösensumman

- Kommunikation med hotaktörer (om du har dem)

- Ett exempel på en krypterad fil

Men om du föredrar detkontakta proffs, gör sedan ingenting.Lämna varje infekterad maskin som den äroch be om ennödtjänst för borttagning av ransomware. Omstart eller avstängning av systemet kan äventyra återställningstjänsten. Att fånga RAM-minnet i ett livesystem kan hjälpa till att få krypteringsnyckeln och att fånga en dropper-fil, det vill säga fil som exekverar den skadliga nyttolasten (en mjukvarukod eller program som utför obehöriga åtgärder på ett målsystem), kan vara omvänd konstruerad och leda till dekryptering av data eller förståelse av hur den fungerar. Du måsteinte ta bort ransomwareoch behålla alla bevis på attacken. Det är viktigt fördigital kriminalteknikså att experter kan spåra tillbaka till hackergruppen och identifiera dem. Det är genom att använda data på ditt infekterade system som myndigheter kanundersöka attacken och hitta den ansvarige.En cyberattacksutredning skiljer sig inte från någon annan brottsutredning: den behöver bevis för att hitta angriparna.

1. Kontakta din Incident Response-leverantör

En cyberincidentrespons är processen att reagera på och hantera en cybersäkerhetsincident. An Incident Response Retainer är ett serviceavtal med en cybersäkerhetsleverantör som tillåter organisationer att få extern hjälp med cybersäkerhetsincidenter. Det ger organisationer strukturerad expertis och stöd genom en säkerhetspartner, vilket gör det möjligt för dem att reagera snabbt och effektivt under en cyberincident. En incidentresponsretainer ger organisationer sinnesro och erbjuder expertstöd före och i efterdyningarna av en cybersäkerhetsincident. En incidentresponsretainers specifika karaktär och struktur kommer att variera beroende på leverantören och organisationens krav. En bra hantering av incidenter bör vara robust men flexibel och tillhandahålla beprövade tjänster för att förbättra en organisations långsiktiga säkerhetsställning.Om du kontaktar din IR-tjänstleverantör kan de ta över omedelbart och guida dig genom varje steg i återställningen av ransomware.Men om du bestämmer dig för att ta bort ransomware själv och återställa filerna med ditt IT-team, kan du följa nästa steg.

2. Identifiera ransomware-infektionen

Att identifiera vilken ransomware som infekterade din maskin kan göras genom att kontrollera filtillägget (vissa ransomware använder filtillägget som sitt namn),använder ett ransomware-ID-verktyg, annars kommer det att stå på lösensumman. Med denna information kan du leta efter en offentlig dekrypteringsnyckel. Du kan också kontrollera ransomware-typen efter dess IOC.

3. Ta bort ransomware och eliminera exploateringssatser

Innan du återställer din data måste du garantera att din enhet är fri från ransomware och att angriparna inte kan göra en ny attack genom exploateringssatser eller andra sårbarheter. En tjänst för borttagning av ransomware kan ta bort ransomware, skapa ett kriminaltekniskt dokument för undersökning, eliminera sårbarheter och återställa dina data.

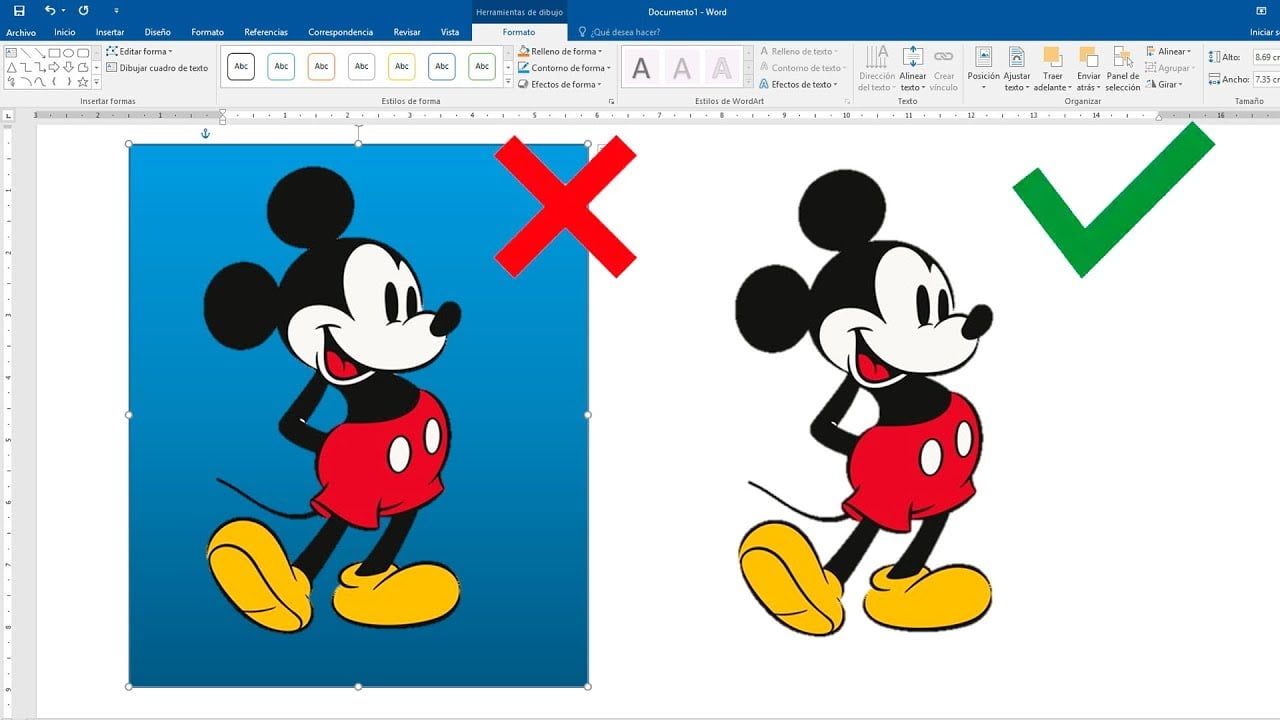

4. Använd en säkerhetskopia för att återställa data

Vikten av säkerhetskopiering för dataåterställning kan inte överskattas, särskilt i samband med olika potentiella risker och hot mot dataintegriteten. Säkerhetskopiering är en kritisk komponent i en omfattande dataskyddsstrategi. De tillhandahåller ett sätt att återhämta sig från en mängd olika hot, säkerställa kontinuiteten i verksamheten och bevara värdefull information. Inför ransomware-attacker, där skadlig programvara krypterar dina data och kräver betalning för att de släpps, kan du med en säkerhetskopia återställa din information utan att ge efter för angriparens krav. Se till att regelbundet testa och uppdatera dina säkerhetskopieringsprocedurer för att förbättra deras effektivitet när det gäller att skydda mot potentiella dataförlustscenarier. Det finns flera sätt att göra en säkerhetskopia, så du måste välja rätt backupmedium och ha minst en kopia av din data lagrad offsite och offline.

5. Kontakta en ransomware-återställningstjänst

Om du inte har en säkerhetskopia eller behöver hjälp med att ta bort ransomware och eliminera sårbarheter, kontakta en dataåterställningstjänst. Att betala lösensumman garanterar inte att din data kommer att returneras till dig. Det enda garanterade sättet att återställa varje fil är om du har en säkerhetskopia. Om du inte gör det kan ransomware-dataåterställningstjänster hjälpa dig att dekryptera och återställa filerna.SalvageData-experter kan säkert återställa dina filer och förhindra Daixin ransomware från att attackera ditt nätverk igen, kontakta våra återställningsexperter dygnet runt.

Förhindra Daixin ransomware-attacken

Att förhindra ransomware är den bästa lösningen för datasäkerhet. är lättare och billigare än att återhämta sig från dem. Daixin ransomware kan kosta ditt företags framtid och till och med stänga dess dörrar. Det här är några tips för att säkerställa att du kanundvika ransomware-attacker:

- Håll programvaran uppdaterad för att förhindra sårbarheter som kan utnyttjas av ransomware.

- Använd starka lösenord och tvåfaktorsautentisering för att förhindra obehörig åtkomst till system.

- Säkerhetskopiera viktiga filer regelbundet och lagra dem på en säker plats.

- Var försiktig när du öppnar e-postbilagor eller klickar på länkar från okända källor.

- Använd ett välrenommerat antivirusprogram och håll det uppdaterat.