¿Qué tan posible es hackearte si simplemente abres un correo electrónico?

En el pasado, los atacantes utilizaban píxeles de seguimiento o scripts ocultos para recopilar sus datos y explotar fallas de software al abrir correos electrónicos.

Pero estos días,simplemente abrir un correo electrónico no es suficiente para que te hackeen. Las aplicaciones de correo electrónico modernas como Gmail o Apple Mail bloquean contenido peligroso de forma predeterminada, incluidos scripts de ejecución automática e imágenes remotas.

Entonces, ¿te pueden hackear abriendo un correo electrónico? Probablemente no. Pero puedes ser pirateado haciendo clic en un enlace dentro del correo electrónico. Y si ya hizo clic en un enlace malicioso, debe escanear su dispositivo en busca de software malicioso.

Aquí se explica cómo escanear su Android con Clario Anti Spy:

- Abrir Clario Anti Espíay crear una cuenta.

- PrensaEscanearbajoEscaneo de software espíay siga las instrucciones para eliminar aplicaciones sospechosas.

Pasos 1 y 2: abra Clario Anti Spy y presione Escanear debajo de Escaneo de software espía, luego siga las instrucciones para eliminar aplicaciones sospechosas.

Pasos 1 y 2: abra Clario Anti Spy y presione Escanear debajo de Escaneo de software espía, luego siga las instrucciones para eliminar aplicaciones sospechosas.Los archivos adjuntos de correo electrónico más peligrosos y cómo funcionan

Los archivos adjuntos de correo electrónico son una de las formas más comunes en que los piratas informáticos distribuyen malware. Algunos archivos ejecutan código en el momento en que los abres, mientras que otros te engañan para que habilites funciones peligrosas.

Las amenazas más comunes incluyenarchivos ejecutables, documentos de Office con macros, archivos PDF maliciosos y carpetas comprimidas que ocultan malware. Los piratas informáticos también utilizan trucos de enmascaramiento de archivos para disfrazar archivos peligrosos como inofensivos.

A continuación te explicamos cómo puedes ser pirateado haciendo clic en un archivo adjunto de correo electrónico y qué debes tener en cuenta:

1. Archivos ejecutables (.exe, .bat, .js)

Los archivos ejecutables ejecutan código en el momento en que los abres. Los piratas informáticos suelen enviarles correos electrónicos como algo inofensivo, como "Invoice_4.exe". Parece una factura normal, pero ese ".exe" significa que podría instalar software espía, un registrador de pulsaciones de teclas o darle a alguien acceso remoto a su dispositivo.

2. Documentos de Microsoft Office con macros

Los piratas informáticos pueden ocultar malware dentro de archivos de Word o Excel con macros, que son pequeños scripts que se ejecutan cuando habilita la edición. Es posible que reciba un archivo como "Payment_Details.xls" con un mensaje que dice:“Habilitar contenido para ver.”Cuando eso sucede, la macro se ejecuta silenciosamente e instala malware.

3. Archivos PDF con scripts incrustados

De manera similar, los piratas informáticos pueden ocultar scripts maliciosos dentro de los archivos PDF. Estos archivos no parecen sospechosos, pero abrirlos en un lector desactualizado puede activar código oculto. Algunos scripts te redireccionan a páginas de inicio de sesión falsas; otros instalan software espía en segundo plano.

4. ZIP, RAR, ISO, IMG y otros formatos comprimidos

Estos formatos comprimidos son tipos de archivos especiales que "agrupan" otros archivos en una carpeta. Los piratas informáticos suelen utilizarlos para ocultar programas dañinos, ya que reducen el tamaño de la descarga. Pero cuando extraes lo que hay en la carpeta, es posible que se instalen programas maliciosos ocultos en tu dispositivo.

5. Trucos de suplantación y enmascaramiento de extensiones de archivos

Los piratas informáticos pueden cambiar el tipo de archivo o utilizar iconos falsos para hacer que algo peligroso parezca un archivo inofensivo. A menudo no verás la extensión completa del archivo en tu teléfono o computadora, por lo que es fácil confundir un archivo dañino con algo seguro. Si algo en el archivo adjunto no se siente bien, especialmente si surgió de la nada, no lo abra.

Cómo manejar de forma segura los correos electrónicos sospechosos

Es importante tener cuidado al tratar con correos electrónicos extraños. Si no reconoce al remitente o el mensaje parece insistente, urgente o demasiado bueno para ser verdad, tómese su tiempo y vuelva a verificar que sea legítimo.

A continuación se explica cómo comprobar un correo electrónico sospechoso sin exponerse a riesgos:

- Usar el modo de vista previa:Si tu aplicación de correo electrónico lo permite, lee el mensaje sin abrirlo. Esto evitará que la aplicación envíe contenido de correo electrónico riesgoso.

- Desactivar la carga automática de imágenes:Algunos correos electrónicos incluyen píxeles de seguimiento ocultos que le indican al remitente que ha abierto un correo electrónico. Deshabilitar imágenes evita esto.

- No haga clic en enlaces ni descargue archivos adjuntos:Incluso si parecen normales, evita los enlaces enviados a menos que estés absolutamente seguro de que el correo electrónico es seguro.

- Nunca responda ni ingrese información personal:Las empresas legítimas no solicitarán información por correo electrónico. Si ve solicitudes como esta, probablemente sea un estafador.

Si el mensaje es inesperado, urgente o está lleno de errores tipográficos, será mejor que lo elimines sin abrir nada.

Cómo evitar que te hackeen el correo electrónico

Evitar hackeos de correo electrónico requiere buenos hábitos de ciberseguridad. Necesita saber qué buscar, cómo verificar el contenido del correo electrónico y qué hacer si su correo electrónico es pirateado. Mantener su software actualizado y saber cómo utilizar las herramientas de escaneo garantizará que sus correos electrónicos estén seguros.

Aquí hay siete formas de evitar infectarse a través del correo electrónico:

1. No hagas clic en enlaces o archivos adjuntos sospechosos

Evite hacer clic en enlaces a menos que esté seguro de que son seguros. Antes de abrir cualquier enlace, coloque el cursor sobre él para obtener una vista previa de la URL de destino. En dispositivos móviles, copie y pegue el enlace en un escáner como Google Safe Browsing.

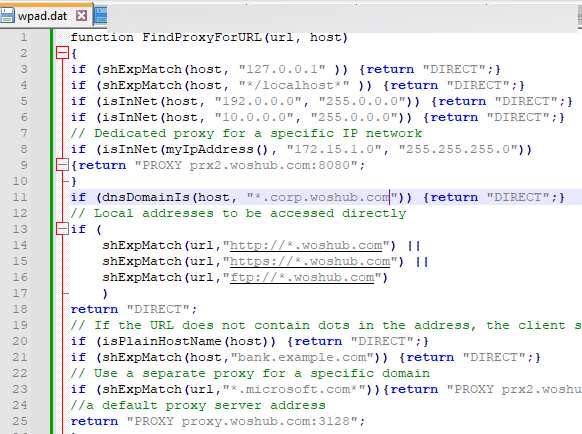

Esté atento a estas señales de advertencia:

- Mala ortografía en el texto (por ejemplo, paypa1.com en lugar de paypal.com)

- Subdominios desconocidos (por ejemplo, login.bank.example.ru)

- Acortadores de URL que ocultan el verdadero destino

Los estafadores se han hecho pasar por el Servicio Postal de EE. UU. con correos electrónicos que dicen: "Error en la entrega del paquete; haga clic aquí para reprogramar". El enlace parecía legítimo pero conducía a una página de inicio de sesión de USPS falsa diseñada para robar credenciales.

2. Verifique la dirección del remitente y el contenido del correo electrónico

Los estafadores disfrazan los correos electrónicos maliciosos para que parezcan de personas en las que usted confía. Siempre verifique la fuente completa de la dirección de correo electrónico, no solo el nombre para mostrar.

El nombre del remitente puede decir "Soporte de Amazon", pero la dirección de correo electrónico real podría ser[correo electrónico protegido].

Esté atento a estas señales:

- Errores gramaticales y ortográficos en el dominio.

- Saludos genéricos como "Estimado cliente" en lugar de su nombre

- Solicitudes de información personal o financiera

Si algo contenido en la dirección o el tono del remitente le parece mal, no interactúe. En caso de duda, póngase en contacto directamente con la empresa.

3. Aprenda a detectar tácticas de phishing comunes

Los correos electrónicos de phishing lo engañan para que proporcione información personal, descargue malware o haga clic en enlaces falsos. Los spammers se harán pasar por marcas o bancos conocidos y utilizarán el miedo o la urgencia para presionarlo para que actúe sin pensar.

Además de los archivos adjuntos maliciosos y las direcciones de remitentes falsificadas, esté atento a:

- Páginas de inicio de sesión falsas:Recibes un correo electrónico con un enlace para "verificar" tu cuenta, pero te lleva a un sitio que parece real pero roba tu nombre de usuario y contraseña.

- Alertas de seguridad urgentes:Una advertencia dice que su cuenta ha sido comprometida o será bloqueada a menos que actúe rápido. El objetivo es causarle pánico y hacer clic.

- Ofertas demasiado buenas para ser verdad:Se le promete un reembolso o un premio por completar un formulario, pero en su lugar roba su información personal.

4. Instale y actualice periódicamente el software antivirus.

El software antivirus detecta las amenazas antes de que consigan dañar su dispositivo. Es una de las mejores formas de proteger su cuenta de correo electrónico de los piratas informáticos.

Analizará todos los archivos que reciba por correo electrónico y bloqueará cualquier malware que detecte antes de que sea demasiado tarde. Esto es especialmente importante si accidentalmente abre un archivo adjunto incorrecto o hace clic en un enlace de phishing, como el phishing.

Para el software espía específicamente,Clario Anti Espíadetecta aplicaciones de seguimiento ocultas, registradores de pulsaciones de teclas y software de vigilancia. Utilice elAnálisis de software espía en Android o análisis de aplicaciones ocultas en iOSpara revisar tu dispositivo, por si acaso.

Ver también:¿Cómo sé si mi correo electrónico ha sido pirateado?

5. Tenga cuidado con los archivos adjuntos desconocidos, incluso de contactos conocidos

Si un pirata informático compromete el correo electrónico de un amigo, los atacantes pueden enviar malware desde su bandeja de entrada. Un truco común es responder a un hilo existente con una línea vaga como "Ver adjunto" y un archivo que parezca relacionado con el trabajo.

En lugar de abrirlo, comprueba el tono y el contexto: ¿el mensaje les suena a ellos? ¿Hubo algún motivo para que enviaran un archivo? Si no, llámalos o envíales un mensaje directamente. No confíe únicamente en el correo electrónico para confirmar que es real.

6. Actualice su lector de PDF y cliente de correo electrónico

El software obsoleto es un objetivo común para los ciberatacantes. Los lectores de PDF y las aplicaciones de correo electrónico antiguos tendrán fallas de seguridad que los piratas informáticos pueden explotar con archivos maliciosos. Para reducir el riesgo, active las actualizaciones automáticas y busque nuevas versiones con regularidad.

7. Habilite herramientas de escaneo de correo electrónico o filtros de seguridad.

Los filtros de seguridad integrados detectan las amenazas antes de que lleguen a su bandeja de entrada. Los servicios de correo electrónico más grandes, como Gmail o Outlook, analizan automáticamente los mensajes en busca de enlaces de phishing y software malicioso conocido. Asegúrate de activar estas funciones. Y, para una protección más sólida, considere agregar una herramienta de seguridad de correo electrónico dedicada que señale contenido de alto riesgo en tiempo real.

Si aún no estás seguro, averigua: ¿puedes contraer un virus al abrir un correo electrónico en Gmail?

Conclusión

Abrir un correo electrónico probablemente no lo expondrá a peligros, pero hacer clic en lo que hay dentro sí puede hacerlo. Detecte las señales de advertencia, cuestione los archivos adjuntos inesperados de los correos electrónicos y mantenga sus aplicaciones actualizadas para protegerse de los piratas informáticos.

¿Crees que tu dispositivo ya podría estar comprometido? Ejecute un escaneo conEscaneo de software espíaen Android oAplicaciones ocultasEscanee en iOS para descubrir amenazas rápidamente.

![[Actualización] Microsoft PowerToys 0.87.0 lanzado para Windows 10/11](https://media.askvg.com/articles/images7/Windows_10_PowerToys.png)