El ransomware Cuba ha estado atacando empresas desde 2021. Su principal técnica de propagación es a través de vulnerabilidades de software conocidas que aún deben corregirse. El ransomware Cuba también se distribuye a través de correos electrónicos de phishing y técnicas de ingeniería social, y una vez que infecta un sistema, puede causar daños importantes e interrupciones en las operaciones. El ransomware ha seguido evolucionando y adaptándose con el tiempo, con la capacidad de eludir las medidas de seguridad y cifrar archivos en sistemas infectados. Este artículo analizará más de cerca el ransomware Cuba, sus métodos de ataque y las estrategias recomendadas de prevención y mitigación.

¿Qué tipo de malware es Cuba?

Cuba es ransomware, que es un tipo de malware. A pesar de su nombre, el ransomware no tiene relaciones conocidas con la República de Cuba. Una vez que Cuba infecta una máquina, cifra los archivos y les agrega la extensión de archivo .cuba. Luego, deja caer una nota de rescate amenazando a la víctima indicando que la única forma de restaurar los archivos es pagando el rescate. Como ocurre con la mayoría de los ransomware actuales, los actores de amenazas de Cuba utilizan eldoble extorsióntécnica en la que también amenazan con filtrar los datos robados si no se paga el rescate.

Todo lo que sabemos sobre el ransomware Cuba

Esta lista contiene la información básica sobre la nueva cepa de ransomware conocida como Cuba publicada porCISA.Nombre confirmado

- Cuba ransomware

Tipo de amenaza

- ransomware

- Virus criptográfico

- casillero de archivos

- Doble extorsión

Extensión de archivos cifrados

- .cuba

Mensaje exigente de rescate

- !!Preguntas frecuentes sobre el descifrado!!.txt

Nombres de detección

- avastWin32: generación de malware

- AVGWin32: generación de malware

- EmsisoftTrojan.GenericKD.46283436 (B)

- KasperskyTrojan-Ransom.Win32.Cuba.h

- MalwarebytesMalware.a.13420475817581

- microsoftRescate: MacOS/Filecoder

Familia, tipo y variante de ransomwareCuba es una familia de ransomware con variantes que tienen su propio cifrado de archivos. Se cree que Cuba es ransomware como servicio.Métodos de distribución

- Vulnerabilidades de software

- Vulnerabilidad de día cero

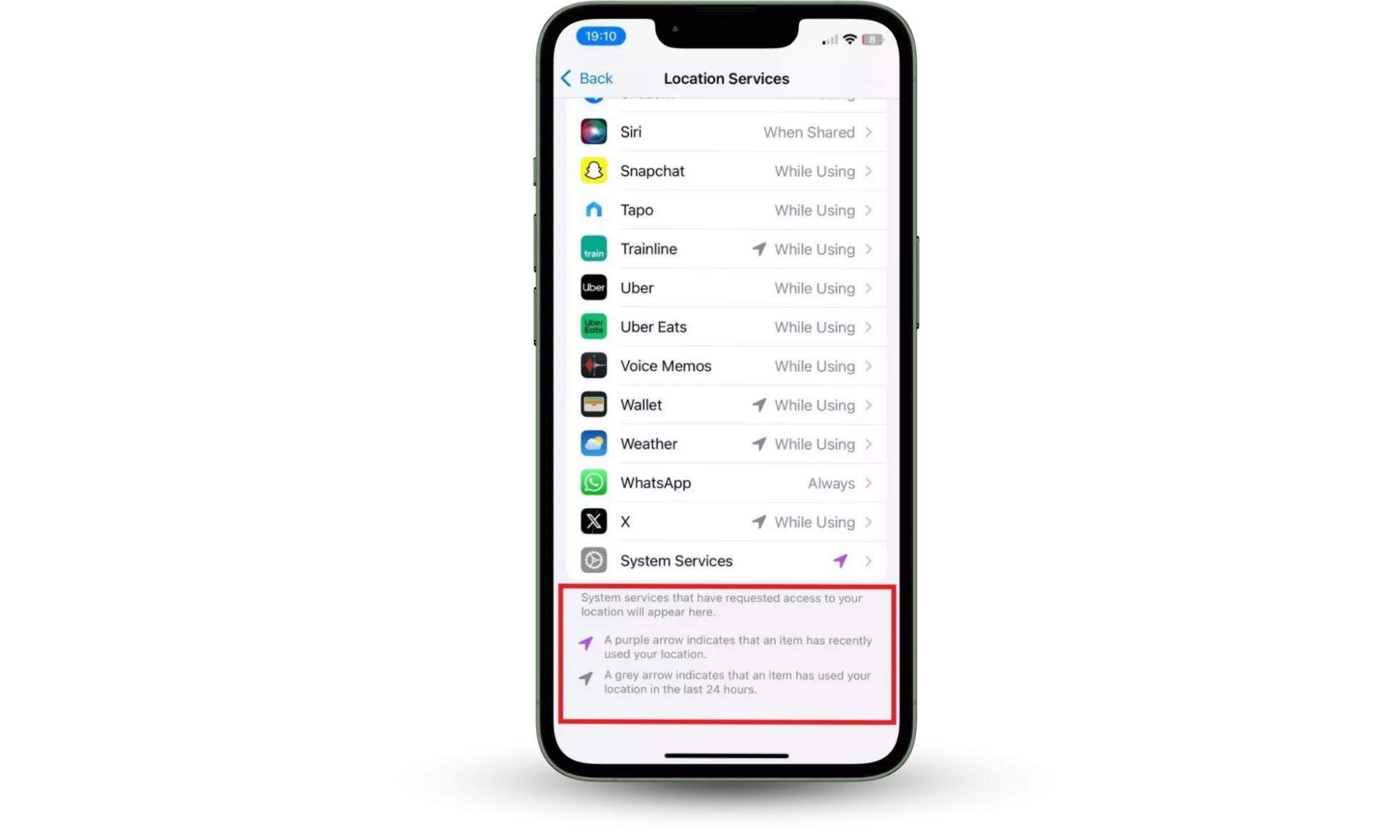

- Correos electrónicos de phishing

- Archivos adjuntos de correo electrónico maliciosos

- Ingeniería social

Consecuencias

- Exfiltración de datos

- Cifrado de archivos

¿Existe un descifrador gratuito disponible?

No.No existe ningún descifrador público conocido para el ransomware Cuba disponible en este momento.

Los indicadores de compromiso (IOC) son artefactos observados en una red o en un sistema operativo que indican una intrusión informática con alta confianza. Los IOC se pueden utilizar para la detección temprana de futuros intentos de ataque utilizando sistemas de detección de intrusiones y software antivirus.conocidos COI del ransomware Cubaincluir:

- Archivos con extensión .cuba. A los archivos cifrados se les agregará una extensión .cuba a su nombre de archivo original.

- Nota de rescate. El atacante normalmente dejará una nota de rescate que explica lo sucedido y exige el pago a cambio de la clave de descifrado.

- Incapacidad para abrir archivos. No se podrá abrir ni acceder a los archivos cifrados, ya que están bloqueados por el malware.

- Mensajes emergentes.El atacante puede mostrar mensajes emergentes o ventanas de advertencia que indiquen que los archivos de la víctima han sido cifrados y exijan un pago.

¿Cómo se encuentra la nota de rescate del ransomware Cuba?

La nota de rescate de Cuba es breve y explica los pasos que deben seguir las víctimas para recuperar sus datos. La nota indica que el camino más fácil para que la empresa vuelva a funcionar normalmente es pagar el rescate.No pague el rescate ni negocie con los actores de la amenaza.. Comuníquese con los expertos de SalvageData de inmediato para restaurar sus archivos y con las autoridades locales para informar sobre el ransomware. Ejemplo de la nota de rescate del ransomware Cuba:

¿Cómo infecta el ransomware Cuba una computadora o red?

Cuba ransomware es un malware peligroso que puede infectar una computadora o red de varias maneras, que incluyen:

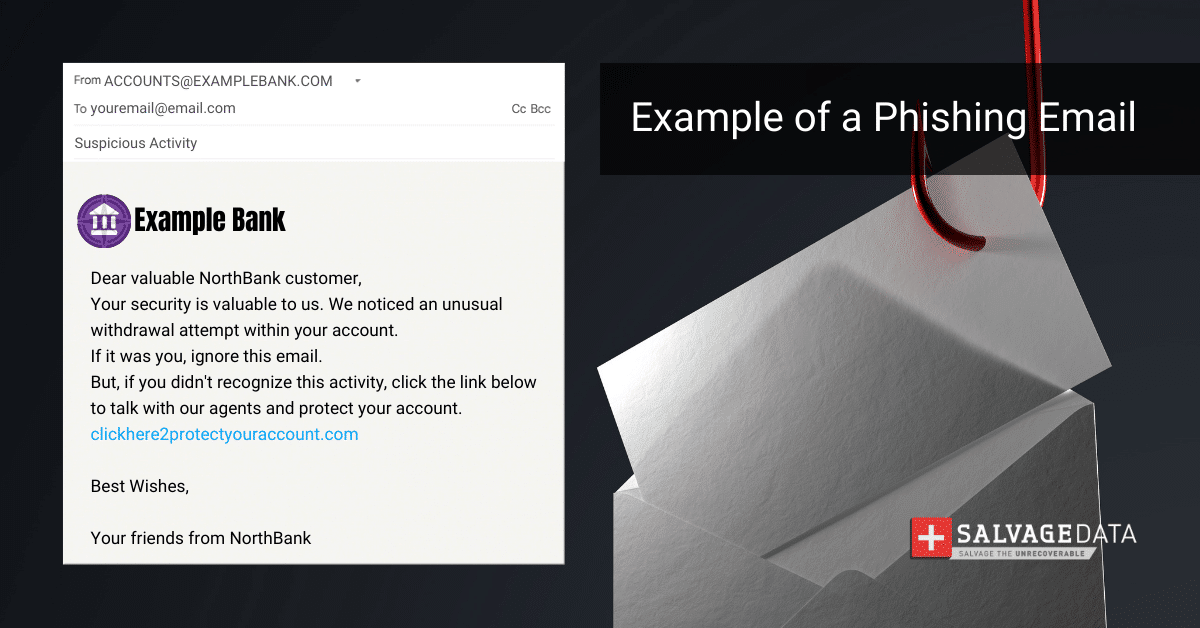

Correos electrónicos spam y phishing que pretenden ser empresas legítimas

Los estafadores envían correos electrónicos que parecen provenir de empresas legítimas, como PayPal, UPS, FedEx y otras. Estos correos electrónicos contienen enlaces o archivos adjuntos que ponen en riesgo sus datos y su red. Un clic en un enlace o una descarga de un archivo adjunto puede bloquear a todos los usuarios de su red.

Ingeniería social

Es un tipo de ciberataque que se basa en la interacción humana para engañar a las víctimas para que divulguen información confidencial, hagan clic en enlaces o archivos adjuntos o tomen otras acciones que comprometan la seguridad. El objetivo de los ataques de ingeniería social es explotar la psicología y el comportamiento humanos para obtener acceso a información o sistemas confidenciales. Los atacantes pueden hacerse pasar por una figura de autoridad confiable, como un representante bancario o un técnico de TI, o crear una sensación de urgencia o miedo para presionar a la víctima a tomar medidas.

Ataque de día cero

Se refiere a ataques de ciberseguridad que aprovechan una vulnerabilidad previamente desconocida en software o hardware. Estas vulnerabilidades se denominan "día cero" porque los desarrolladores del software o hardware no han tenido tiempo de corregir la falla o crear una actualización de seguridad, dejando a los usuarios sin ninguna protección.

Vulnerabilidad del software

Se trata de una falla en el código de software que los atacantes pueden aprovechar para comprometer la seguridad de un sistema. Las vulnerabilidades pueden ocurrir en cualquier etapa del ciclo de vida del desarrollo de software, incluido el diseño, la codificación, las pruebas y la implementación.

¿Cómo funciona el ransomware Cuba?

Cuba ransomware es un tipo de malware que cifra archivos en la computadora de la víctima y exige un pago a cambio de la clave de descifrado. Así es como funciona Cuba ransomware:

- Comunicación con servidores de mando y control.Cuba ransomware se comunica con servidores de comando y control (C2) a través del malware SystemBC que utiliza conexiones SOCKS5.

- Buscando redes disponibles.El ransomware Cuba escanea las redes conectadas y compartidas cuando se proporciona "-netscan" como argumento durante la ejecución.

- Cifrado de archivos.Cuba ransomware cifra archivos personales en la máquina de la víctima utilizando una combinación de algoritmos de cifrado simétricos y asimétricos. Los archivos cifrados tienen una extensión ".cuba".

- Exfiltración de datos.Se refiere a la copia, transferencia o extracción no autorizada de datos de un sistema o red. Los actores de amenazas cubanos extraen información confidencial como propiedad intelectual, registros financieros, información de identificación personal (PII) u otros tipos de datos.

- Entrega la nota de rescate.Cuba ransomware muestra una nota de rescate, que explica lo sucedido y exige el pago a cambio de la clave de descifrado. Normalmente el pago se exige en Bitcoin u otra criptomoneda.

- Doble extorsión.Como muchas variantes modernas de ransomware, el ransomware Cuba también puede amenazar con revelar datos robados si la víctima no paga el rescate.

Si una víctima no tiene una copia de seguridad de sus archivos cifrados, puede sentir que pagar el rescate es la única forma de recuperar sus datos. Sin embargo, nuestros expertos desaconsejan el pago de rescates, ya que esto sólo puede alentar a los atacantes a continuar atacando a las víctimas con ataques de ransomware y es posible que no proporcionen la clave de descifrado.

Cómo manejar un ataque de ransomware en Cuba

El primer paso para recuperarse del ataque del ransomware Cuba es aislar la computadora infectada desconectándola de Internet y eliminando cualquier dispositivo conectado. Luego, debes contactar a las autoridades locales. Para los residentes y empresas de EE. UU., es eloficina local del FBIy elCentro de denuncias de delitos en Internet (IC3).Para informar un ataque de ransomware, debe recopilar toda la información que pueda al respecto, incluida:

- Capturas de pantalla de la nota de rescate

- Comunicaciones con actores de ransomware Cuba (si los tiene)

- Una muestra de un archivo cifrado

Sin embargo, si prefierespóngase en contacto con profesionales de eliminación y recuperación de ransomware, entonces no hagas nada.Deje cada máquina infectada como estáy llamar a unservicio de eliminación de ransomware de emergencia. Reiniciar o apagar el sistema puede comprometer el servicio de recuperación. Capturar la RAM de un sistema activo puede ayudar a obtener la clave de cifrado, y capturar un archivo dropper puede sufrir ingeniería inversa y conducir al descifrado de los datos o a la comprensión de cómo funciona.no eliminar el ransomwarey conservar todas las pruebas del ataque. Eso es importante paraforense digitalpara que los expertos puedan rastrear hasta el grupo de piratas informáticos e identificarlos. Es utilizando los datos de su sistema infectado que las autoridades puedenInvestigar el ataque y encontrar al responsable.Una investigación de un ciberataque no se diferencia de cualquier otra investigación criminal: necesita pruebas para encontrar a los atacantes.

1. Comuníquese con su proveedor de respuesta a incidentes

Una respuesta a un incidente cibernético es el proceso de responder y gestionar un incidente de ciberseguridad. Un anticipo de respuesta a incidentes es un acuerdo de servicio con un proveedor de ciberseguridad que permite a las organizaciones obtener ayuda externa con incidentes de ciberseguridad. Proporciona a las organizaciones una forma estructurada de experiencia y soporte a través de un socio de seguridad, lo que les permite responder de manera rápida y efectiva en caso de un incidente cibernético. Un anticipo de respuesta a incidentes ofrece tranquilidad a las organizaciones, ofreciendo soporte experto antes y después de un incidente de seguridad cibernética. La naturaleza y estructura específicas de un contrato de respuesta a incidentes variarán según el proveedor y los requisitos de la organización. Un buen contrato de respuesta a incidentes debe ser sólido pero flexible y brindar servicios probados para mejorar la postura de seguridad a largo plazo de una organización. Si se comunica con su proveedor de servicios de IR, él se encargará de todo lo demás. Sin embargo, si decide eliminar el ransomware y recuperar los archivos con su equipo de TI, puede seguir los siguientes pasos.

2. Identificar la infección ransomware

No se debe omitir este paso, ya que la identificación errónea del tipo de ransomware puede dar lugar a estrategias de respuesta incorrectas y potencialmente dañinas. Por ejemplo, intentar eliminar el ransomware sin los conocimientos adecuados podría provocar una pérdida permanente de datos. Por lo tanto, es fundamental identificar correctamente el malware que ha infectado un sistema antes de realizar cualquier acción. Puede utilizar cualquier información que tenga a mano e ingresarla en unherramienta de identificación de ransomware. Luego, puedes buscar una clave de descifrado pública. En el caso del ransomware Cuba, puede ver la extensión de archivo .cuba al final del nombre de su archivo. Este es uno de sus IOC. Los indicadores de compromiso (IOC) son pistas digitales que los profesionales de la ciberseguridad utilizan para identificar compromisos del sistema y actividades maliciosas dentro de una red o entorno de TI. Además de la extensión del archivo, Cuba ransomware tiene la capacidad de escanear redes conectadas y compartidas cuando se proporciona "-netscan" como argumento. Esto le permite propagarse más ampliamente dentro de un sistema infectado.

Lectura sugerida:Pysa ransomware: guía completa

3. Eliminar el ransomware y eliminar los kits de exploits

Antes de recuperar sus datos, debe garantizar que su dispositivo esté libre de ransomware y que los atacantes no puedan realizar un nuevo ataque a través de kits de exploits u otras vulnerabilidades. Un servicio de eliminación de ransomware puede eliminar el ransomware, crear un documento forense para investigación, eliminar vulnerabilidades y recuperar sus datos. Utilice software antimalware/antiransomware para poner en cuarentena y eliminar el software malicioso.

Importante:Al ponerse en contacto con los servicios de eliminación de ransomware, puede asegurarse de que su máquina y su red no tengan rastros del ransomware Cuba. Además, estos servicios pueden parchear su sistema, evitando nuevos ataques.

4. Utilice una copia de seguridad para restaurar los datos.

Las copias de seguridad son la forma más eficiente de recuperar datos. Asegúrese de realizar copias de seguridad diarias o semanales, según su uso de datos. Entonces, sin importar el desastre, puedes estar seguro de que siempre tendrás tus datos.

5. Póngase en contacto con un servicio de recuperación de ransomware

Si no tiene una copia de seguridad o necesita ayuda para eliminar el ransomware y eliminar las vulnerabilidades, debe comunicarse con un servicio de recuperación de datos. Esto se debe a que pagar el rescate no garantiza que se le devolverán sus datos y también tiene grandes problemas legales y éticos. La única forma garantizada de restaurar todos los archivos y evitar pérdidas financieras y de reputación es tener una copia de seguridad del mismo. Si no lo hace, los servicios de recuperación de datos de ransomware pueden ayudarlo a descifrar y recuperar los archivos y proteger su negocio de posibles ataques futuros. Los expertos de SalvageData pueden restaurar sus archivos de manera segura y evitar que el ransomware Cuba ataque su red nuevamente. Además, ofrecemos uninforme forense digitalque puede utilizar para realizar más investigaciones y comprender cómo ocurrió el ciberataque.

Prevenir un ataque de ransomware en Cuba

Prevenir los ataques de ransomware es la mejor solución para la seguridad de los datos, ya que es más fácil y económico que recuperarse de ellos. El ransomware Cuba puede costarle el futuro a su empresa e incluso cerrarle las puertas. Estos son algunos consejos para asegurarse de que puedaevitar ataques de ransomware:

- Utilice software antivirus y antimalware

- Implementar contraseñas seguras

- Mantenga su software y sistema operativo actualizados

- Utilice firewalls para mayor protección

- Crear un plan de recuperación de datos

- Programe copias de seguridad periódicamente para salvaguardar sus datos

- Tenga cuidado con los archivos adjuntos de correo electrónico de fuentes desconocidas

- Evite descargar archivos de sitios web sospechosos

- Tenga cuidado al hacer clic en anuncios

- Visite únicamente sitios web de fuentes confiables.