¿Qué es el ciberespionaje?

El ciberespionaje significa un delito cibernético en el que los piratas informáticos obtienen información confidencial de dispositivos digitales, como computadoras, teléfonos y servidores de red. Estos ataques, a menudo llevados a cabo por individuos o grupos organizados patrocinados por el Estado, generalmente tienen como objetivo personas, corporaciones o agencias gubernamentales clave y pueden representar una amenaza significativa para la seguridad nacional, la estabilidad económica y la privacidad individual.

Si me preguntaran qué es el delito cibernético, normalmente pienso en ataques cibernéticos comunes que involucran virus informáticos y ransomware que los delincuentes utilizan para obtener ganancias financieras. Sin embargo, a diferencia de estas amenazas, que normalmente se dirigen a individuos u organizaciones en masa, el ciberespionaje se centra específicamente en quienes poseen secretos de estado, planes militares, secretos comerciales y otro material confidencial.

El ciberespionaje moderno comenzó en la década de 1990, y algunas de las primeras operaciones fueron realizadas por China.Laberinto de luz de luna” infiltración del gobierno de EE. UU. y los sistemas de defensa de 1996 a 1999. Otro ejemplo temprano de ciberespionaje es “Lluvia de titanes”, un segundo ataque chino a sistemas estadounidenses a principios de la década de 2000.

En los ataques de Moonlight Maze, los piratas informáticos utilizaron una combinación de scripts personalizados, kits de herramientas y servidores pirateados para monitorear y extraer datos valiosos. Cuando se ejecutaron los ataques de Titan Rain, se habían implementado métodos de infiltración más modernos, incluidos phishing, vulnerabilidades y registradores de pulsaciones.

Tácticas y técnicas utilizadas en el ciberespionaje

Quienes llevan a cabo ciberespionaje dependen deAmenazas persistentes avanzadas (APT)para acceder de forma remota a sistemas seguros. Las APT pueden incluir diversas tácticas y técnicas, como malware y spyware personalizados, exploits de software de día cero, ataques de phishing e ingeniería social en personas clave.

Más lectura:Estadísticas de ataques cibernéticos

Echemos un vistazo más de cerca a las tácticas comunes que se incluyen en una APT para comprenderlas mejor:

- Malware y spyware personalizados:Las APT se basan en malware y spyware sofisticados que los programas antivirus desconocen y cuyo objetivo es evitar la detección durante largos períodos de tiempo. Una vez que se ejecutan en un dispositivo de destino, estas herramientas recopilan información, monitorean a los usuarios y obtienen acceso a redes seguras.

- Explotaciones de software de día cero:Las vulnerabilidades de día cero son fallas en el software, como un sistema operativo o una aplicación, que su desarrollador desconoce. Al explotar estas vulnerabilidades mediante ataques personalizados, los ciberespías pueden vulnerar el software y obtener acceso a un sistema informático.

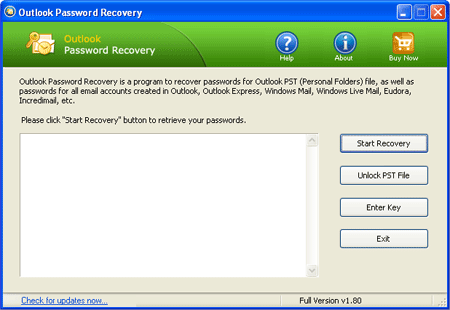

- Ataques de phishing:Uno de los trucos más comunes que utilizan los ciberdelincuentes en la actualidad es el phishing, que consiste en hacerse pasar por organizaciones confiables o personas reconocibles, como Apple y Microsoft, para obtener información confidencial. El ciberespionaje también utiliza estas tácticas para engañar a los objetivos y conseguir que proporcionen credenciales confidenciales.

- Ingeniería social:Algo similar al phishing, la ingeniería social es una técnica más profunda. En lugar de esperar engañar a las víctimas con un correo electrónico aleatorio que parece provenir de una empresa acreditada, la ingeniería social recurre a tácticas de manipulación más sofisticadas. Por ejemplo, los piratas informáticos pueden establecer confianza con una víctima con el tiempo, quizás haciéndose amigos de ella, y luego convencerla gradualmente de que revele información valiosa.

Si alguna vez se ha preguntado cómo nos espía el gobierno, probablemente no le sorprenderá saber que muchas agencias federales y policiales emplean métodos similares para obtener acceso a dispositivos sospechosos. Es por eso que siempre recomendamos a los lectores que estén al tanto de estas actividades y se protejan contra ellas.

¿Quiénes son los objetivos del ciberespionaje?

Los principales objetivos del ciberespionaje suelen serindividuos y organizaciones de alto perfil que poseen material valioso.Esto incluye cualquier información que pueda proporcionarle a una entidad, como por ejemploun gobierno, una corporación o una institución de investigación—una ventaja competitiva o estratégica sobre otros.

Por ejemplo, algunas naciones utilizan el ciberespionaje contra otras para conocer sus capacidades militares y planes tácticos. Una corporación podría utilizar trucos similares contra un rival importante para robar propiedad intelectual y secretos comerciales. Las instituciones académicas y de investigación son el objetivo, ya que poseen conocimientos valiosos en una amplia gama de campos que podrían proporcionar una ventaja competitiva.

Por supuesto, no son sólo las grandes organizaciones y los gobiernos los que tienen que protegerse contra el ciberespionaje. También hemos oído hablar de celebridades, políticos y otras figuras públicas que han sido víctimas de ciberdelincuentes que utilizan el espionaje para obtener información y material que pueden vender o intercambiar. Cuando analizamos lo que significa piratería, descubrimos que casi cualquier persona con un dispositivo digital es un objetivo.

¿Le preocupa que los ciberatacantes puedan atacar sus dispositivos? Cuando se trata de mantener los dispositivos Android e iOS libres de software espía, creemos que la mejor solución esClario Anti Espía. Su análisis de aplicaciones ocultas identifica aplicaciones que utilizan permisos sospechosos, una señal reveladora de que te están espiando. También le ayuda a encontrar posibles herramientas de vigilancia que intentan pasar desapercibidas.

Cómo utilizar el análisis de aplicaciones ocultas de Clario Anti Spy:

- Descargar Clario Anti Espía.

- Abiertoantiespía,luego toque elEscanearbotón debajoEscaneo de aplicaciones ocultas.

- Una vez que se complete el proceso, verá si hay aplicaciones ocultas en su iPhone. Recomendamos eliminar aplicaciones que no hayas instalado tú mismo.

Toque Escanear en Escaneo de aplicaciones ocultas para encontrar aplicaciones ocultas

Toque Escanear en Escaneo de aplicaciones ocultas para encontrar aplicaciones ocultasCómo detectar señales de ciberespionaje

No es necesario ser un funcionario gubernamental, una celebridad conocida o el director ejecutivo de una empresa Fortune 500 para ser víctima de un ciberespionaje, por lo que creemos que es importante estar atento a las señales que indican que su sistema está bajo vigilancia.Esto es lo que siempre buscamos:

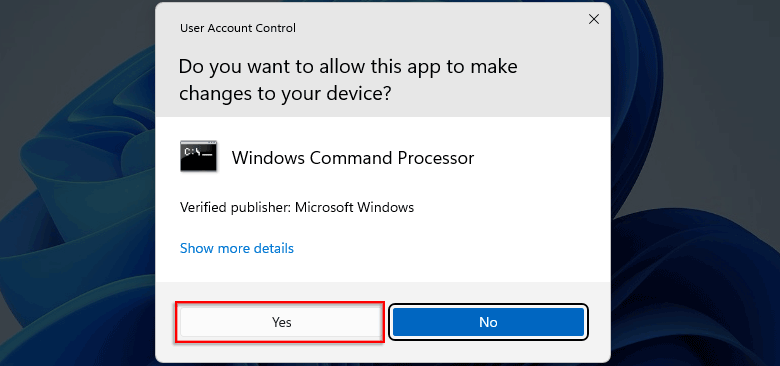

- Verifique el acceso no autorizado al dispositivo:Si alguno de sus dispositivos le permite ver los intentos de inicio de sesión recientes, le recomendamos verificarlos con frecuencia para detectar accesos no autorizados. Esto incluye intentos fallidos de inicio de sesión en los que alguien intentó adivinar su contraseña e intentos exitosos cuando no estaba usando el dispositivo.

- Supervise la actividad inusual de la red:La mayoría de los dispositivos le permiten monitorear la actividad de la red utilizando herramientas integradas, como Activity Monitor en Mac, o programas de terceros. Aconsejamos a los lectores que los utilicen con frecuencia para ver no sólo el volumen de datos que envía y recibe su dispositivo, sino también los programas y procesos que utilizan la red. Son motivo de preocupación las grandes cantidades de datos que se envían desde su máquina y el acceso a la red desde aplicaciones no reconocidas.

- Esté atento al comportamiento del sistema:Debe tener en cuenta no sólo la actividad inusual de la red. Descubrimos que una caída inexplicable en el rendimiento del sistema, un mayor consumo de batería y aumentos frecuentes en la temperatura del dispositivo indican que algo está presionando con fuerza su dispositivo. Si no es un programa que usted mismo está utilizando, es probable que esté experimentando una infección de software espía.

Como las amenazas cibernéticas son tan comunes hoy en día, recomendamos encarecidamente que todos los clientes se familiaricen con cómo saber si alguien está espiando su computadora portátil. Una vez que conozca los síntomas de una amenaza a la seguridad, podrá identificarlos más rápidamente y tomar las medidas necesarias para bloquear y eliminar infecciones.

Cómo protegerse contra el ciberespionaje

Las medidas de seguridad sólidas son esenciales para protegerse contra el ciberespionaje, ya sea que esté cuidando una organización completa con una flota de sistemas o solo sus dispositivos personales.Estos son los pasos para minimizar el riesgo de ataque:

- Utilice la seguridad del dispositivo:Recomendamos que cualquier dispositivo que contenga datos confidenciales (probablemente todos los dispositivos que utilice) también ejecute el software de seguridad adecuado para protegerlo. Esto incluye un potente antivirus para computadoras Mac y Windows, y una aplicación comoClario Anti Espíaen Android e iOS.

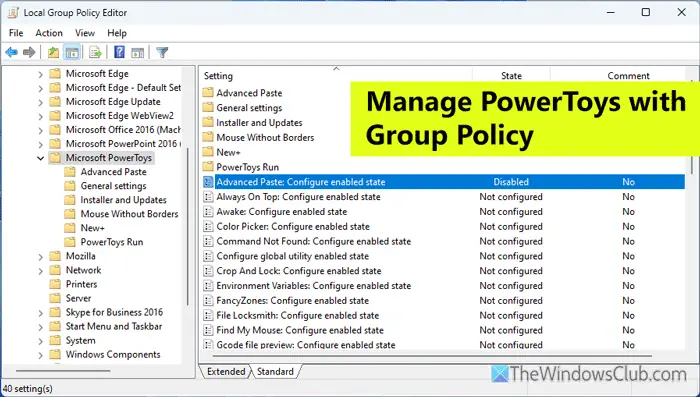

- Mantenga el software actualizado:Actualice sus dispositivos cada vez que haya nuevas versiones de software disponibles para garantizar que tengan los últimos parches de seguridad y protecciones.

- Habilite la autenticación de dos factores (2FA):Casi todas las cuentas en línea ofrecen algún tipo de 2FA hoy en día y debes habilitarla donde esté disponible. 2FA garantiza que incluso si otra persona obtiene una contraseña de cuenta, no podrá iniciar sesión sin un código único.

- Activar la seguridad de la red:Es sorprendente cuántas personas todavía no utilizan contraseñas en sus redes Wi-Fi. Active la mejor protección que ofrece su enrutador (generalmente WPA2 o WPA3) para evitar el acceso no autorizado por parte de piratas informáticos que pueden explotar los dispositivos de su red.

- Hacer cumplir la capacitación periódica en materia de seguridad:Si es responsable de la TI de una organización, introduzca capacitación periódica en ciberseguridad. Hemos descubierto que la mitad de la batalla para proteger los dispositivos empresariales es garantizar que todos los empleados conozcan los riesgos de seguridad actuales y cómo evitarlos.

Conclusión

Si bien el ciberespionaje se asocia más comúnmente con agencias gubernamentales, organizaciones militares y grandes corporaciones, la aterradora verdad es que todos nuestros dispositivos contienen información confidencial que los atacantes pueden utilizar en su beneficio. Si bien quienes trabajan para estas entidades son ciertamente objetivos más valiosos, todos deberían tomar medidas para proteger sus dispositivos y sus datos de los ciberdelincuentes.

La forma más eficaz de mantener su teléfono inteligente libre de software espía y aplicaciones invasivas es utilizarClario Anti Espía. EsEscaneo de aplicaciones ocultaselimina todas las aplicaciones que acceden a permisos que probablemente no necesiten y descubre riesgos potenciales que son difíciles de encontrar manualmente.