Por qué es importante la seguridad en los teléfonos inteligentes

Si su teléfono inteligente tiene configuraciones de seguridad débiles, sus datos pueden estar sujetos a vigilancia gubernamental, software malicioso y ataques de piratas informáticos. Los actores de amenazas pueden aprovechar las vulnerabilidades de su sistema operativo para instalar software espía y robar su información personal, incluidas las contraseñas de sus cuentas en línea, o incluso tomar el control total de su dispositivo móvil. Este tipo de violación de la seguridad puede provocar robo de dinero, fraude de identidad y espionaje corporativo.

En 2024,Los dispositivos móviles sufrieron aproximadamente 2,8 millones de ciberataques.por mes. En un entorno tan hostil, elegir el mejor teléfono de seguridad puede no ser suficiente. Necesita una aplicación antispyware confiable para proteger sus datos.

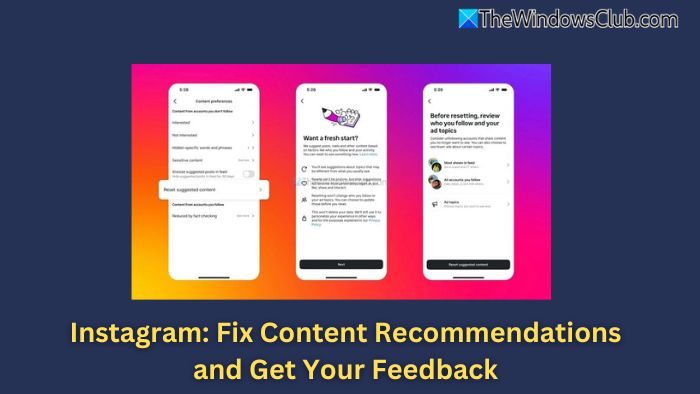

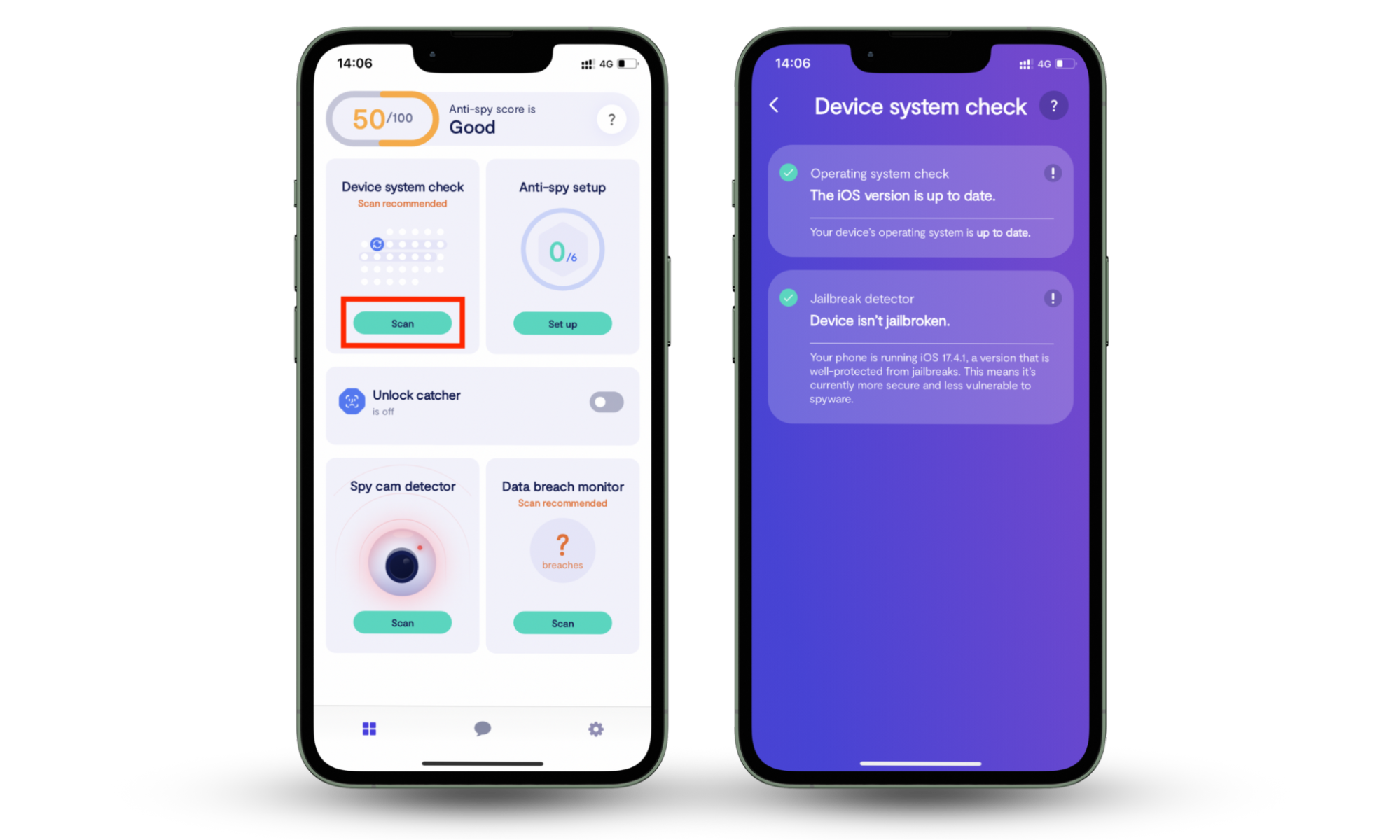

Clario Anti Espíaofrece potentes funciones para proteger sus llamadas, mensajes, ubicación, lista de contactos, fotos y videos, y más, contra el acceso no autorizado. Si eres usuario de iPhone, nuestroVerificación del sistema del dispositivoLa función analizará su sistema operativo en busca de las últimas actualizaciones de seguridad. Es importante destacar que escaneará su dispositivo en busca de signos de jailbreak, que es una de las amenazas de seguridad más peligrosas para los iPhone.

Mira, cuando tu iPhone ha sido liberado, los actores maliciosos pueden eludir la política de seguridad de Apple y obtener acceso no autorizado a tu teléfono.La función de verificación del sistema del dispositivoLe alertará si detecta signos de manipulación o un sistema operativo desactualizado.

A continuación se explica cómo utilizar la verificación del sistema del dispositivo de Clario Anti Spy:

- Descargar Clario Anti Espíay configurar una cuenta.

- Localice elVerificación del sistema del dispositivocaracterística.

- GrifoEscanear, luego espere los resultados.

Paso 1-3. Clario Anty Spy > Verificación del sistema del dispositivo > Escanear.

Paso 1-3. Clario Anty Spy > Verificación del sistema del dispositivo > Escanear.Tanto para propietarios de Android como de iPhone,Clario Anti Espíacreó elaplicación ocultafunción de escaneo para ayudar a los usuarios a localizar y eliminar aplicaciones peligrosas. ElEscaneo de aplicaciones ocultasrealiza comprobaciones en su dispositivo móvil en busca de signos de software espía o aplicaciones de control parental que puedan descargarse sin su conocimiento. Además, verifica los permisos solicitados de la aplicación, lo que le permite identificar cualquier actividad sospechosa.

A continuación se explica cómo utilizar el análisis de aplicaciones ocultas de Clario Anti Spy:

- Descargar Clario Anti Espíaa su dispositivo móvil.

- Crea una cuenta.

- Ir aEscaneo de aplicaciones ocultasy toqueEscanear.

- Espere los resultados.

Paso 1-3. Clario Anty Spy > Escaneo de aplicaciones ocultas > Escanear.

Paso 1-3. Clario Anty Spy > Escaneo de aplicaciones ocultas > Escanear.Los mejores teléfonos para seguridad y privacidad

El mejor teléfono para la privacidad debe incorporar cifrado de extremo a extremo para mensajes de texto y llamadas, utilizar un sistema operativo reforzado y tener un sistema de arranque seguro.

Algunos de los teléfonos más seguros del mercado incluyen Blackphone PRIVY 2.0, Bittium Tough Mobile 2C y Purism Librem 5, así como teléfonos convencionales como el Samsung Galaxy con Knox, el iPhone con Secure Enclave y los teléfonos Pixel con GrapheneOS.

1. Teléfonos cifrados especializados y de nicho

Estos dispositivos, como Purism Librem, Blackphone PRIVY 2.0 y Bittium Tough Mobile 2C, se centran en la seguridad y la comodidad para los usuarios que trabajan con materiales particularmente sensibles o pueden encontrarse en situaciones con riesgos considerables para la privacidad (periodistas, funcionarios estatales, etc.). Sin embargo, este tipo de teléfono suele ofrecer menos comodidad y es más caro que un dispositivo convencional.

1.1 Teléfono negro de Silent Circle

Los dispositivos Blackphone PRIVY 2.0 están diseñados para ejecutivos de primer nivel, funcionarios gubernamentales, analistas de información clasificada y periodistas. Utiliza el sistema operativo silencioso Android personalizado, que bloquea completamente los servicios de Google. Esto permite llamadas, mensajes y transferencias de archivos seguros con una exposición mínima de metadatos.

Nota

El Blackphone Privy 2.0 cuenta con una tarjeta SIM solo de datos, lo que permite conectividad multiroaming. Además, sólo puede intercambiar archivos con usuarios cuyos dispositivos también utilicen Sinent OS. Además, Blackphone Privy 2.0 cuenta con PRIVY Vault y PRIVY Chat, que brindan soporte integrado de cifrado de extremo a extremo. Todo esto combinado lo convierte en el teléfono más seguro del mundo.

1.2 Serie móvil resistente Bittium

Bittium Tough Mobile 2C, de fabricación finlandesa, proporciona entornos de arranque dual que separan los datos personales y laborales. Está diseñado para cumplir con los estándares militares sobre arranque seguro, cifrado a nivel gubernamental y hardware resistente a manipulaciones.

El teléfono inteligente está equipado con sistemas operativos duales, una versión fortificada de Android 11 y el sistema operativo seguro personalizado de Bittium. Las características de seguridad incluyen cifrado AES con chips de elementos seguros, interfaz de token NFC YubiKey 5 y llamadas cifradas de extremo a extremo Secure Suite Bittium.

1.3 Purism Librem

Si se pregunta cómo hacer que su teléfono sea imposible de rastrear, Librem 5 lo hace realidad debido a su naturaleza de código abierto. Al ejecutarse en PureOS personalizado, Librem 5 de Purism promueve la transparencia y el control total del usuario sobre los datos y el software.

El módem celular del teléfono está separado de la CPU principal y de la memoria de acceso aleatorio. Esto evita que los piratas informáticos obtengan acceso a los datos del dispositivo a través de ataques a la red celular. Los interruptores de apagado de Librem 5 hacen imposible monitorear a los usuarios de manera encubierta (debido a espacios de aire) o volver a encender los interruptores sin su conocimiento.

Lectura sugerida:Rastrear el número de teléfono celular: cómo rastrear la ubicación de alguien con el número de teléfono [gratuita y legalmente]

1.4 K‑iPhone / CryptAll / iPhones personalizados seguros

K-iPhone de KryptAll adopta un enfoque único para satisfacer las necesidades de los clientes que requieren comunicaciones móviles seguras sin perder la simplicidad del iPhone estándar. KryptAll emplea aplicaciones VoIP para cifrar llamadas y desactivar la telemetría, proporcionando hardware Apple ultraprivado a sus clientes, que a menudo incluyen funcionarios gubernamentales, ejecutivos de empresas y profesionales del derecho.

2. Teléfonos convencionales con seguridad reforzada

Los teléfonos convencionales vienen con ciertas mejoras de seguridad, pero su enfoque principal sigue siendo la interfaz de usuario y la comodidad del usuario. Aún así, la seguridad de los dispositivos de marcas emblemáticas es cada vez más fuerte y, a diferencia de algunos dispositivos pirateables, los teléfonos convencionales pueden ser difíciles de piratear.

2.1 Samsung Galaxy (Knox, bóvedas seguras)

Los dispositivos Samsung Galaxy vienen con un sistema de seguridad Knox integrado, que ofrece una defensa de múltiples capas. Knox es conocido por su cifrado a nivel de hardware y software con un procesador de zona de confianza especial. El sistema refuerza la protección con datos biométricos, verificación de arranque seguro, bóvedas cifradas y consola de administración Knox. La consola permite a los usuarios modificar la configuración y las políticas de seguridad según sus necesidades.

Si se pregunta cómo proteger su teléfono Android,actualizaciones periódicas de softwareson tu respuesta. Aquí es donde Samsung Galaxy se superó a sí mismo. Se ejecuta en la última versión One UI 6.1 basada en Android 14, que recibirá siete años de actualizaciones del sistema operativo, lo que lo convierte en uno de los teléfonos más seguros disponibles.

2.2 Apple iPhone (enclave seguro, zona de pruebas de iOS)

La seguridad es una parte integral de la arquitectura iOS de Apple. La propia Apple no posee los medios para desbloquear un dispositivo sin un código de acceso, gracias a los identificadores de hardware específicos del dispositivo. El hardware cifrado está protegido por claves de descifrado que se almacenan dentro del dispositivo. Además, los datos de las aplicaciones y los recursos del sistema están aislados, lo que significa que las aplicaciones no pueden acceder a datos de otras aplicaciones o recursos del sistema, ni recuperar datos sin el permiso explícito del usuario.

Secure Enclave a menudo se compara con Knox en el contexto de la seguridad de iOS frente a Android, y cuál es mejor. Secure Enclave y Knox son potentes sistemas de seguridad. Sin embargo, iOS tiende a ser más seguro debido a su naturaleza cerrada. El coprocesador Secure Enclave de Apple gestiona y protege sus datos biométricos y otros datos confidenciales mientras realiza otras tareas altamente confidenciales por separado del procesador principal. Todo esto, combinado con el ecosistema cerrado de iOS, hace que el iPhone sea el mejor teléfono en cuanto a seguridad y privacidad entre las opciones principales.

Dispositivos 2.3 Pixel/Android que ejecutan GrapheneOS/ROM personalizados

Los dispositivos Google Pixel tienen la seguridad adicional de un chip de seguridad Titan M2. En combinación con el núcleo de seguridad de Google Tensor, forma una protección de múltiples capas contra ataques de hardware/software, manteniendo sus datos sanos y salvos. Los Android basados en GrapheneOS o las ROM personalizadas permiten a los usuarios crear sus versiones de un sistema operativo Android seguro.

Nota

A diferencia de algunos dispositivos pirateables, los dispositivos móviles convencionales siguen siendo más difíciles de piratear. Esto se debe a que la mayoría de los teléfonos inteligentes convencionales vienen con cifrado incorporado para el almacenamiento. Protege sus archivos, pero no siempre extiende su protección a las comunicaciones, como mensajes de texto o mensajes. Es por eso que una de las características emblemáticas de los teléfonos cifrados especializados es la comunicación segura.

Funciones y criterios de seguridad clave para teléfonos

Los mejores teléfonos de seguridad deben contar con componentes de hardware que incluyan chips de seguridad (como Secure Enclave de Apple o Titan M2 de Google), interruptores de apagado para cámaras y micrófonos y carcasas a prueba de manipulaciones que protejan los dispositivos de entornos extremos. Algunas características de seguridad incluyen arranque seguro, zona de pruebas de aplicaciones y un sistema operativo de código abierto. Otras características imprescindibles del mejor teléfono para la privacidad incluyen cifrado de extremo a extremo, cifrado de disco completo, capacidades VPN y autenticación multinivel.

Las características de hardware y software de los teléfonos seguros incluyen:

- chips de seguridad

- interruptores de hardware

- sistema de arranque dual

- SO reforzado

- cifrado de extremo a extremo

- cifrado de disco completo

- Capacidades de VPN

- autenticación multinivel

- controles de permisos granulares

¿Qué es un teléfono seguro?

El teléfono más seguro del mundo no es un dispositivo específico, sino aquel que mejor se adapta a tus necesidades específicas como usuario. ElTeléfono privado PRIVADO 2.0es extremadamente competente en comunicaciones cifradas, elBittio móvil resistente 2Ces de grado militar, y elPurism Librem 5Es ideal para usuarios que priorizan la privacidad. ElK-iPhonees de doble uso: para personas que necesitan llamadas telefónicas cifradas dentro del ecosistema compatible con iOS y para amenazas móviles de alta confidencialidad. El cifrado de voz de grado militar y la producción limitada de las unidades pueden justificar su costo.

Proteger la privacidad digital, prevenir la fuga de datos personales y mitigar las amenazas de software espía y malware se han vuelto de suma importancia para los usuarios de dispositivos móviles modernos. Pero simplemente elegir un dispositivo seguro no es suficiente: es necesario utilizar aplicaciones de ciberseguridad confiables.Clario Anti EspíaFunción de escaneo de aplicaciones ocultaspuede identificar y eliminar aplicaciones maliciosas de su Android o iPhone, mientras que elFunción de verificación del sistema del dispositivoescaneará su iPhone en busca de signos de jailbreak.

![[Windows 11] Un tutorial integral sobre copia de seguridad del sistema](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/a-comprehensive-tutorial-on-system-backup-in-windows-11.webp.webp.webp)