NOOSE ransomware es una variante de la familia de ransomware Chaos. Al igual que otros ransomware, NOOSE cifra los archivos de los ordenadores infectados, haciéndolos inaccesibles para los usuarios. En esta guía, podrá aprender cómo el ransomware Noose se propaga e infecta dispositivos, cómo tomar medidas de prevención proactivas y qué hacer en caso de un ataque exitoso.

Los expertos de SalvageData recomiendan medidas proactivas de seguridad de datos, como copias de seguridad periódicas, sólidas prácticas de ciberseguridad y mantener el software actualizado, para protegerse contra ataques de malware. Y,En caso de un ciberataque, comuníquese con nuestros expertos en recuperación de malware de inmediato.

NOOSE ransomware; Basado en el ransomware Chaos; Extensión: .NOOSE; Nota de rescate: OPEN_ME.txt; Cambia el fondo de pantalla del escritoriohttps://t.co/ODn14msw9t@LawrenceAbrams @demonslay335 @struppigel @JakubKroustek

-PCrisk (@pcrisk)29 de enero de 2024

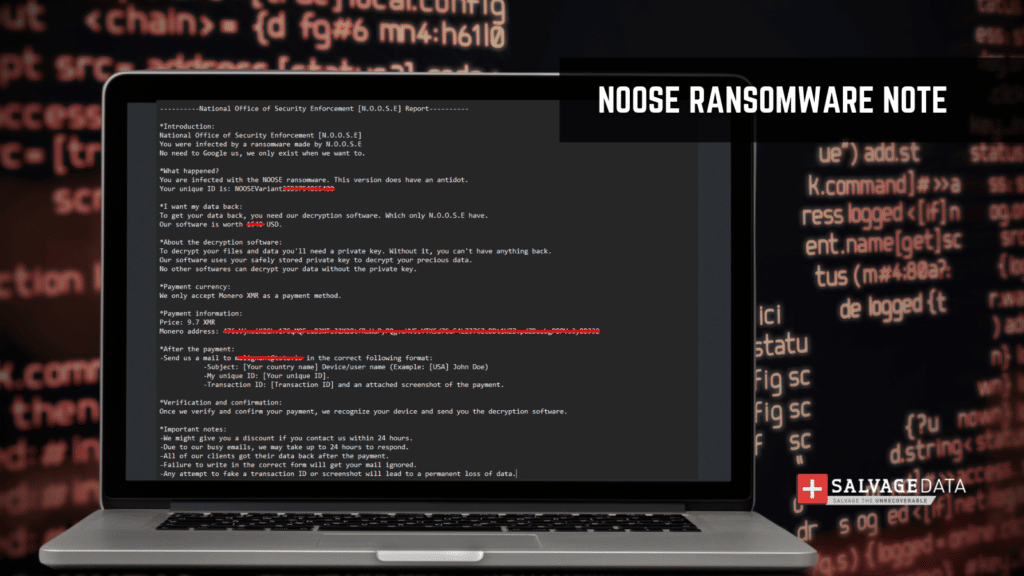

NOOSE es una nueva variante de ransomware basada en el ransomware Chaos y plantea riesgos importantes para personas y empresas. Agrega la extensión ".NOOSE" a los archivos cifrados y cambia el fondo de pantalla del escritorio. PCrisk lo informó por primera vez a fines de enero de 2024, en X. Además, NOOSE crea una nota de rescate llamada “OPEN_ME.txt”, que instruye a las víctimas sobre cómo pagar un rescate, generalmente exigido en forma de criptomoneda Monero, para recibir software de descifrado. La nota de rescate a menudo incluye amenazas y promesas de descifrado tras la verificación del pago. El ransomware se propaga a través de varios métodos, incluidos archivos adjuntos de correo electrónico infectados, sitios web maliciosos y software pirateado. Por eso es tan importante emplear medidas de prevención, como actualizar el software, evitar enlaces y archivos adjuntos sospechosos y mantener copias de seguridad de los datos importantes.

Todo lo que sabemos sobre el ransomware NOOSE

Nombre confirmado

- virus de la soga

Descifrador de ransomware NOOSE

- En el momento de la publicación de este artículo, no existe ningún descifrador público de ransomware NOOSE.

Tipo de amenaza

Lectura sugerida:Cómo eliminar Royal ransomware

- ransomware

- virus criptográfico

- casillero de archivos

- Fuga de datos

Extensión de archivo cifrado

- .NUDO CORREDIZO

Nombre del archivo de la nota de rescate

- OPEN_ME.txt

Nombres de detección

- avastWin32: RansomX-gen [Rescate]

- EmsisoftRescate.genérico.HydraCrypt.79E3A884 (B)

- KasperskyTIEMPO:Trojan-Ransom.MSIL.Agent.gen

- MalwarebytesGeneric.Malware.AI.DDS

- microsoftRescate:MSIL/FileCoder.AD!MTB

- SofosTroj/Ransom-GWT

Métodos de distribución

- Correos electrónicos de phishing

- kits de explotación

- Redes de igual a igual

- troyanos

- Actualizadores de software falsos

Métodos de infección y ejecución de NOOSE ransomware

NOOSE ransomware es una peligrosa amenaza cibernética que explota las vulnerabilidades de los sistemas y las máquinas para obtener acceso y propagarse por la red. A continuación se muestra un desglose de cómo funciona.

Acceso inicial

NOOSE ransomware obtiene acceso inicial a un sistema a través de varios medios, como archivos adjuntos de correo electrónico infectados que contienen cargas útiles o enlaces maliciosos. También explota vulnerabilidades en software o sistemas operativos sin parches. También se sabe que este ransomware utiliza ingeniería social, que es una técnica que engaña a los usuarios para que descarguen y ejecuten el malware. Un ejemplo de ingeniería social son los ataques de phishing por correo electrónico que también engañan a las víctimas cuando el actor de la amenaza se hace pasar por empresas legítimas.

Movimiento lateral

Una vez dentro de un sistema, NOOSE ransomware intentará moverse lateralmente a través de la red para infectar otros dispositivos o sistemas conectados a la misma red. Para ello, explota vulnerabilidades dentro de los protocolos de red o configuraciones de seguridad débiles.

Cifrado de datos

El ransomware NOOSE cifra los archivos en el dispositivo infectado utilizando potentes algoritmos de cifrado para bloquear los archivos, añadiendo la extensión de archivos ".NOOSE" para indicar que son inaccesibles para el usuario.

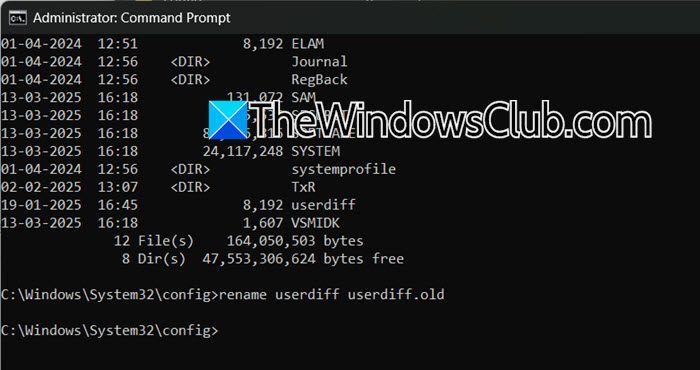

Entrega de notas de rescate

Al completar el proceso de cifrado, NOOSE ransomware coloca una nota de rescate normalmente denominada "OPEN_ME.txt" en el escritorio de la víctima y en las carpetas que contienen archivos cifrados. También cambia el fondo de pantalla del escritorio. La nota de rescate contiene instrucciones de los atacantes, que detallan cómo la víctima puede pagar un rescate (generalmente en criptomonedas como Monero) para recibir una clave de descifrado.

¡No pagues el rescate!Ponerse en contacto con un servicio de recuperación de ransomware puede restaurar sus archivos y eliminar cualquier amenaza potencial.

Indicadores de compromiso (IOC) del ransomware NOOSE

Los indicadores de compromiso (IOC) son artefactos observados en una red o en un sistema operativo que indican una intrusión informática con alta confianza. Los IOC se pueden utilizar para la detección temprana de futuros intentos de ataque utilizando sistemas de detección de intrusiones y software antivirus. Son esencialmente versiones digitales de evidencia dejada en la escena del crimen, y los IOC potenciales incluyen tráfico de red inusual, inicios de sesión de usuarios privilegiados de países extranjeros, solicitudes de DNS extrañas, cambios en los archivos del sistema y más. Cuando se detecta un COI, los equipos de seguridad evalúan posibles amenazas o validan su autenticidad. Los IOC también proporcionan evidencia de a qué tenía acceso un atacante si se infiltraba en la red.

COI específico del ransomware NOOSE

- Extensiones de archivo: .NOOSE

- Nombre de archivo de la nota de rescate: OPEN_ME.txt

- Contacto cibercriminal: malignant@tuta[.]io

Cómo manejar un ataque de ransomware NOOSE

El primer paso para recuperarse de un ataque de ransomware NOOSE es aislar la computadora infectada desconectándola de Internet y eliminando cualquier dispositivo conectado. Luego, debes contactar a las autoridades locales. Para los residentes y empresas de EE. UU., es elFBIy elCentro de denuncias de delitos en Internet (IC3).Para informar un ataque de malware, debe recopilar toda la información que pueda al respecto, incluida:

- Capturas de pantalla de la nota de rescate

- Comunicaciones con actores de amenazas (si los tiene)

- Una muestra de un archivo cifrado

Sin embargo, si prefierescontactar profesionales, entonces lo mejor esdejar cada máquina infectada como estáy pide unservicio de eliminación de ransomware de emergencia. Estos profesionales están equipados para mitigar rápidamente el daño, recopilar pruebas, potencialmente revertir el cifrado y restaurar el sistema.

Reiniciar o apagar el sistema puede comprometer el servicio de recuperación. Capturar la RAM de un sistema activo puede ayudar a obtener la clave de cifrado, y capturar un archivo dropper, es decir, un archivo que ejecuta la carga maliciosa, podría sufrir ingeniería inversa y conducir al descifrado de los datos o a comprender cómo funciona.no eliminar el ransomwarey conservar todas las pruebas del ataque. Eso es importante paraforense digitalexpertos para rastrear hasta el grupo de hackers e identificarlos. Es utilizando los datos de su sistema infectado que las autoridades puedeninvestigar el ataque.Una investigación de un ciberataque no se diferencia de cualquier otra investigación criminal: necesita pruebas para encontrar a los atacantes.

1. Comuníquese con su proveedor de respuesta a incidentes

Una respuesta a un incidente cibernético es el proceso de responder y gestionar un incidente de ciberseguridad. Un anticipo de respuesta a incidentes es un acuerdo de servicio con un proveedor de ciberseguridad que permite a las organizaciones obtener ayuda externa con incidentes de ciberseguridad. Proporciona a las organizaciones una forma estructurada de experiencia y soporte a través de un socio de seguridad, lo que les permite responder de forma rápida y eficaz durante un incidente cibernético. Un anticipo de respuesta a incidentes ofrece tranquilidad a las organizaciones, ofreciendo soporte experto antes y después de un incidente de ciberseguridad. La naturaleza y estructura específicas de un contrato de respuesta a incidentes variarán según el proveedor y los requisitos de la organización. Un buen contrato de respuesta a incidentes debe ser sólido pero flexible y brindar servicios probados para mejorar la postura de seguridad a largo plazo de una organización.Si se comunica con su proveedor de servicios de IR, él puede hacerse cargo de inmediato y guiarlo en cada paso de la recuperación del ransomware.Sin embargo, si decide eliminar el malware usted mismo y recuperar los archivos con su equipo de TI, puede seguir los siguientes pasos.

2. Utilice una copia de seguridad para restaurar los datos.

No se puede subestimar la importancia de la copia de seguridad para la recuperación de datos, especialmente en el contexto de diversos riesgos y amenazas potenciales a la integridad de los datos. Las copias de seguridad son un componente crítico de una estrategia integral de protección de datos. Proporcionan un medio para recuperarse de una variedad de amenazas, asegurando la continuidad de las operaciones y preservando información valiosa. Frente a los ataques de ransomware, en los que el software malicioso cifra sus datos y exige un pago por su liberación, tener una copia de seguridad le permite restaurar su información sin sucumbir a las demandas del atacante. Asegúrese de probar y actualizar periódicamente sus procedimientos de copia de seguridad para mejorar su eficacia a la hora de protegerse contra posibles escenarios de pérdida de datos. Hay varias formas de hacer una copia de seguridad, por lo que debes elegir el medio de copia de seguridad adecuado y tener al menos una copia de tus datos almacenada fuera del sitio y sin conexión.

3. Póngase en contacto con un servicio de recuperación de malware

Si no tiene una copia de seguridad o necesita ayuda para eliminar el malware y las vulnerabilidades, comuníquese con un servicio de recuperación de datos. Pagar el rescate no garantiza que se le devolverán sus datos. La única forma garantizada de restaurar todos los archivos es tener una copia de seguridad. Si no lo hace, los servicios de recuperación de datos de ransomware pueden ayudarlo a descifrar y recuperar los archivos. Los expertos de SalvageData pueden restaurar sus archivos de manera segura y evitar que NOOSE ransomware ataque su red nuevamente; comuníquese con nuestros expertos en recuperación las 24 horas, los 7 días de la semana.

Prevenga el ataque del ransomware NOOSE

Prevenir el malware es la mejor solución para la seguridad de los datos. es más fácil y económico que recuperarse de ellos. NOOSE Ransomware puede costarle el futuro a su empresa e incluso cerrarle las puertas. Estos son algunos consejos para asegurarse de que puedaevitar ataques de malware:

- Mantén tu sistema operativo y software actualizadoscon los últimos parches y actualizaciones de seguridad. Esto puede ayudar a prevenir vulnerabilidades que los atacantes pueden aprovechar.

- Utilice contraseñas seguras y únicaspara todas las cuentas y habilite la autenticación de dos factores siempre que sea posible. Esto puede ayudar a evitar que los atacantes obtengan acceso a sus cuentas.

- Tenga cuidado con los correos electrónicos, enlaces y archivos adjuntos sospechosos.No abra correos electrónicos ni haga clic en enlaces o archivos adjuntos de fuentes desconocidas o sospechosas..

- Utilice software antivirus y antimalware de buena reputacióny mantenerlo actualizado. Esto puede ayudar a detectar y eliminar malware antes de que pueda causar daños.

- Utilice un cortafuegospara bloquear el acceso no autorizado a su red y sistemas.

- Segmentación de reddividir una red más grande en subredes más pequeñas con interconectividad limitada entre ellas. Restringe el movimiento lateral del atacante y evita que usuarios no autorizados accedan a la propiedad intelectual y a los datos de la organización.

- Limitar los privilegios de usuariopara evitar que los atacantes obtengan acceso a datos y sistemas confidenciales.

- Educar a los empleados y al personalsobre cómo reconocer y evitar correos electrónicos de phishing y otros ataques de ingeniería social.