Stormous es un grupo de ransomware que se dirige a varias entidades, incluidos sitios web, empresas y organizaciones en Estados Unidos y Ucrania. Se han atribuido la responsabilidad de los ciberataques a importantes marcas estadounidenses comoCoca-Cola, Mattel y Danaher. También atacaron al Ministerio de Asuntos Exteriores de Ucrania y obtuvieron información sensible.

Stormous ha proclamado su apoyo a Rusia en su guerra con Ucrania. Han capitalizado las crecientes tensiones entre los dos países para hacerse un nombre. Sin embargo, existe un debate entre los expertos sobre si sus afirmaciones tienen motivaciones políticas o están impulsadas por ganancias financieras.

Stormous ha participado en operaciones de ransomware, cifrando los datos de las víctimas y exigiendo un pago por su liberación. También han afirmado que filtran datos de organizaciones específicas si no se cumplen sus demandas de rescate. En algunos casos, han publicado información sensible para dañar aún más la reputación de sus víctimas.

Los expertos de SalvageData recomiendan medidas proactivas de seguridad de datos, como copias de seguridad periódicas, prácticas sólidas de ciberseguridad y mantener el software actualizado, para protegerse contra ataques de ransomware. Y, en caso de un ataque de ransomware, comuníquese con nuestros expertos en recuperación de ransomware de inmediato.

¿Qué tipo de malware es Stormous?

Stormous es un ransomware, un tipo de malware que cifra y bloquea los archivos de las víctimas y luego solicita un rescate a cambio de la clave de descifrado.

El grupo de ransomware Stormous ha estado activo desde 2021 y se declaran como un grupo de hackers de habla árabe. Declararon que apoyan al gobierno ruso en su guerra contra Ucrania. El grupo de hackers es conocido por la desfiguración de sitios web y el robo de información.

Todo lo que sabemos sobre Stormous Ransomware

Nombre confirmado

Más lectura:Cuba Ransomware: Guía completa

- Virus tormentoso

Tipo de amenaza

- ransomware

- Virus criptográfico

- casillero de archivos

- Doble extorsión

Extensión de archivos cifrados

- No se lanzó ninguna extensión de archivo relacionada con el ransomware Stormous

¿Existe un descifrador gratuito disponible?

No, Stormous ransomware no tiene descifrador

Nombres de detección

- avastOtro: generación de malware [Trj]

- AVGOtro: generación de malware [Trj]

- EmsisoftTrojan.Ransom.PHP (B)

- KasperskyTrojan-Ransom.PHP.Stormous.a

- SofosPHP/Ransom-EUL

- microsoftTroyano:Script/Malgent!MSR

Métodos de distribución

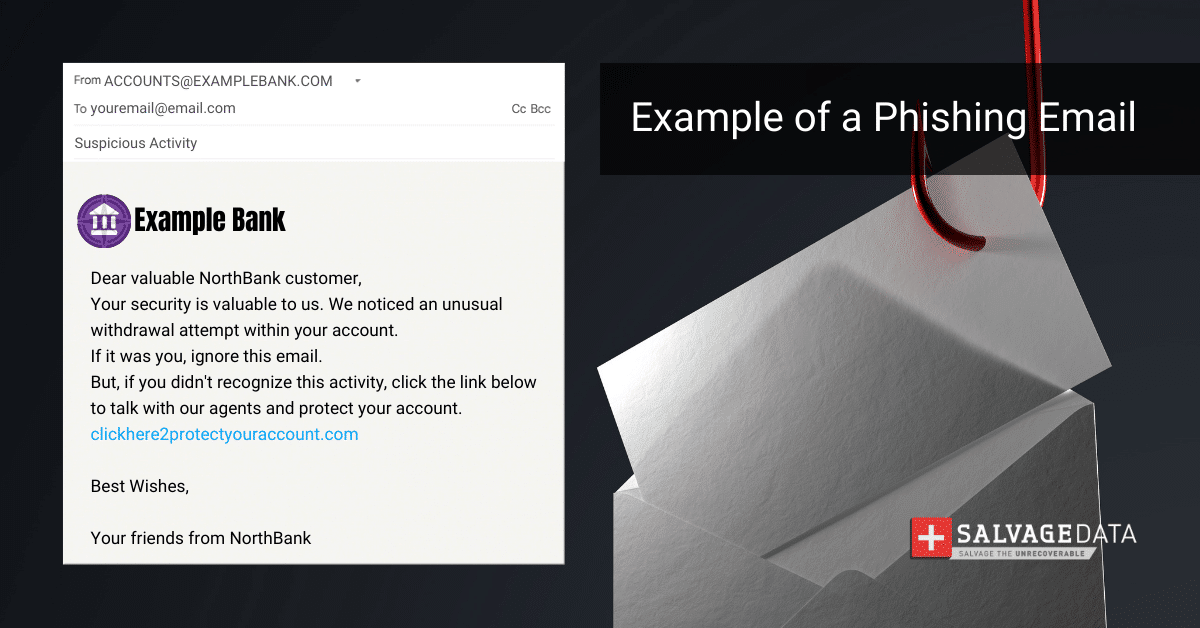

- Correos electrónicos de phishing

- Explotación de vulnerabilidades

- Protocolo de escritorio remoto (RDP)

- Anuncios y ventanas emergentes

- Abuso de credenciales

Consecuencias

- Los archivos se cifran y bloquean hasta el pago del rescate.

- Fuga de datos

- Doble extorsión

¿Qué hay en la nota de rescate de Stormous?

La nota de rescate de Stormous está escrita en árabe. Sin embargo, se desconoce su contenido específico. Los investigadores creen firmemente que Stormous es una estafa y que el grupo está tratando de captar la atención.

Si se da cuenta de que es víctima de ransomware, ponerse en contacto con los expertos en eliminación de ransomware de SalvageData le proporcionará un servicio seguro de recuperación de datos y eliminación de ransomware después de un ataque.

¿Cómo infecta Stormous un sistema?

Stormous ransomware obtiene acceso a los sistemas a través de varios vectores de infección, que incluyen:

- Correos electrónicos de phishing. Los correos electrónicos de phishing son uno de los vectores de infección más comunes utilizados por ransomware, incluido Stormous. Estos correos electrónicos pueden contener archivos adjuntos o enlaces maliciosos que, al hacer clic en ellos, descargan y ejecutan el ransomware. En el caso de Stormous, estos correos electrónicos contienen mensajes que se hacen pasar por organizaciones que ayudan a las víctimas de la guerra en Ucrania.

- Explotación de vulnerabilidades. Stormous puede explotar vulnerabilidades en software o sistemas operativos para obtener acceso a los sistemas. Esto puede incluir sistemas, sitios web y servidores VPN sin parches.

- Protocolo de escritorio remoto (RDP). RDP es un protocolo que permite a los usuarios acceder de forma remota a una computadora o servidor. Si RDP no está protegido adecuadamente, puede usarse como punto de entrada para ataques de ransomware, incluido Stormous.

- Anuncios y ventanas emergentes. Los anuncios y ventanas emergentes en sitios web también pueden usarse como vector de infección para ransomware, incluido Stormous.

- Abuso de credenciales. El abuso de credenciales implica el uso de credenciales de inicio de sesión débiles o robadas para obtener acceso a los sistemas.

¿Cómo funciona el ransomware Stormous?

Stormous ransomware funciona siguiendo un patrón de ataque típico de ransomware. Si bien los detalles específicos sobre Stormous ransomware son limitados, podemos inferir cómo funciona basándonos en el conocimiento general sobre los ataques de ransomware.

1. Infección inicial

Stormous ransomware obtiene acceso a una computadora o red a través de varios métodos, como explotar vulnerabilidades de software, correos electrónicos de phishing o ataques de Protocolo de escritorio remoto (RDP).

2. Cifrado de archivos

Una vez dentro del sistema, Stormous ransomware comienza a cifrar archivos en la máquina infectada y potencialmente en las unidades de red conectadas.

3. Pago de rescate

La nota de rescate exige el pago a cambio de la clave de descifrado y no filtrar los datos robados. Los atacantes suelen exigir el pago en criptomonedas como Bitcoin para dificultar el seguimiento de las transacciones.

¡No pagues el rescate!Ponerse en contacto con un servicio de eliminación de ransomware no sólo puede restaurar sus archivos sino también eliminar cualquier amenaza potencial.

Cómo manejar un ataque de ransomware Stormous

El primer paso para recuperarse de un ataque Stormous es aislar la computadora infectada desconectándola de Internet y eliminando cualquier dispositivo conectado. Luego, debes contactar a las autoridades locales. En el caso de los residentes y empresas estadounidenses, es eloficina local del FBIy elCentro de denuncias de delitos en Internet (IC3).Para informar un ataque de ransomware, debe recopilar toda la información que pueda al respecto, incluida:

- Capturas de pantalla de la nota de rescate

- Comunicaciones con actores de amenazas (si los tiene)

- Una muestra de un archivo cifrado

Sin embargo, si prefierescontactar profesionales, entonces no hagas nada.Deje cada máquina infectada como estáy pide unservicio de eliminación de ransomware de emergencia. Reiniciar o apagar el sistema puede comprometer el servicio de recuperación. Capturar la RAM de un sistema activo puede ayudar a obtener la clave de cifrado, y capturar un archivo dropper, es decir, un archivo que ejecuta la carga maliciosa, podría sufrir ingeniería inversa y conducir al descifrado de los datos o a comprender cómo funciona.

Usted debeno eliminar el ransomwarey conservar todas las pruebas del ataque. Eso es importante paraforense digitalpara que los expertos puedan rastrear hasta el grupo de piratas informáticos e identificarlos. Es utilizando los datos de su sistema infectado que las autoridades puedenInvestigar el ataque y encontrar al responsable.Una investigación de un ciberataque no se diferencia de cualquier otra investigación criminal: necesita pruebas para encontrar a los atacantes.

1. Comuníquese con su proveedor de respuesta a incidentes

Una respuesta a un incidente cibernético es el proceso de responder y gestionar un incidente de ciberseguridad. Un anticipo de respuesta a incidentes es un acuerdo de servicio con un proveedor de ciberseguridad que permite a las organizaciones obtener ayuda externa con incidentes de ciberseguridad. Proporciona a las organizaciones una forma estructurada de experiencia y soporte a través de un socio de seguridad, lo que les permite responder de manera rápida y efectiva durante un incidente cibernético. Un anticipo de respuesta a incidentes ofrece tranquilidad a las organizaciones, ofreciendo soporte experto antes y después de un incidente de ciberseguridad. La naturaleza y estructura específicas de un contrato de respuesta a incidentes variarán según el proveedor y los requisitos de la organización. Un buen contrato de respuesta a incidentes debe ser sólido pero flexible y brindar servicios probados para mejorar la postura de seguridad a largo plazo de una organización.

Si se comunica con su proveedor de servicios de IR, él se encargará de todo lo demás.Sin embargo, si decide eliminar el ransomware y recuperar los archivos con su equipo de TI, puede seguir los siguientes pasos.

2. Identificar la infección ransomware

Puede identificar qué ransomware infectó su máquina por la extensión del archivo (algunos ransomware usan la extensión del archivo como nombre),usando una herramienta de identificación de ransomware, o estará en la nota de rescate. Con esta información, puede buscar una clave de descifrado pública. También puede verificar el tipo de ransomware por sus IOC. Los indicadores de compromiso (IOC) son pistas digitales que los profesionales de la ciberseguridad utilizan para identificar compromisos del sistema y actividades maliciosas dentro de una red o entorno de TI. Son esencialmente versiones digitales de evidencia dejada en la escena del crimen, y los IOC potenciales incluyen tráfico de red inusual, inicios de sesión de usuarios privilegiados de países extranjeros, solicitudes DNS extrañas, cambios en los archivos del sistema y más. Cuando se detecta un COI, los equipos de seguridad evalúan posibles amenazas o validan su autenticidad. Los IOC también proporcionan evidencia de a qué tenía acceso un atacante si se infiltraba en la red.

Hashes de archivos de ransomware tormentosos

- 96ba3ba94db07e895090cdaca701a922523649cf6d6801b358c5ff62416be9fa

- b7863120606168b3731395d9850bbf25661d05c6e094c032fc486e15daeb5666

3. Eliminar el ransomware y eliminar los kits de exploits

Antes de recuperar sus datos, debe garantizar que su dispositivo esté libre de ransomware y que los atacantes no puedan realizar un nuevo ataque a través de kits de exploits u otras vulnerabilidades. Un servicio de eliminación de ransomware puede eliminar el ransomware, crear un documento forense para su investigación, eliminar vulnerabilidades y recuperar sus datos.

4. Utilice una copia de seguridad para restaurar los datos.

Las copias de seguridad son la forma más eficiente de recuperar datos. Asegúrese de realizar copias de seguridad diarias o semanales, según su uso de datos.

5. Póngase en contacto con un servicio de recuperación de ransomware

Si no tiene una copia de seguridad o necesita ayuda para eliminar el ransomware y eliminar las vulnerabilidades, comuníquese con un servicio de recuperación de datos. Pagar el rescate no garantiza que se le devolverán sus datos. La única forma garantizada de restaurar cada archivo es si tiene una copia de seguridad del mismo. Si no lo hace, los servicios de recuperación de datos de ransomware pueden ayudarlo a descifrar y recuperar los archivos. Los expertos de SalvageData pueden restaurar sus archivos de manera segura y evitar que Stormous ransomware ataque su red nuevamente. Comuníquese con nuestros expertos las 24 horas, los 7 días de la semana para obtener un servicio de recuperación de emergencia.

Prevenga el ataque del ransomware Stormous

Prevenir el ransomware es la mejor solución para la seguridad de los datos. es más fácil y económico que recuperarse de ellos. Stormous ransomware puede costarle el futuro a su empresa e incluso cerrarle las puertas. Estos son algunos consejos para asegurarse de que puedaevitar ataques de ransomware:

- Antivirus y antimalware

- Utilice soluciones de ciberseguridad

- Utilice contraseñas seguras

- Software actualizado

- Sistema operativo (SO) actualizado

- Cortafuegos

- Tenga un plan de recuperación a mano (vea cómo crear un plan de recuperación de datos con nuestra guía detallada)

- Programe copias de seguridad periódicas

- No abra un archivo adjunto de correo electrónico de una fuente desconocida

- No descargue archivos de sitios web sospechosos

- No haga clic en anuncios a menos que esté seguro de que es seguro

- Acceda únicamente a sitios web de fuentes confiables