Trigona es un ransomware que cifra archivos y les agrega la extensión ._locked, p. photo1.jpg pasa a llamarse photo1.jpg._locked. Está dirigido a usuarios de Microsoft Windows, especialmente servidores SQL. Esta variante de ransomware se vio por primera vez en octubre de 2022. Trigona ransomware utiliza la táctica de doble extorsión en la que el ransomware primero extrae los datos del servidor y luego los cifra. Luego, los atacantes amenazan con filtrar la información exfiltrada, generalmente datos sensibles y críticos, a menos que la víctima pague el rescate que exigen.

¿Qué tipo de malware es Trigona?

Trigona es un ransomware, un tipo de malware que cifra y bloquea los archivos de las víctimas y luego solicita un rescate a cambio de la clave de descifrado. Esta es una familia de ransomware y está escrita en el lenguaje de programación Delphi. Dado que Trigona utiliza criptografía simétrica o asimétrica, recuperar los archivos sin una copia de seguridad es extremadamente difícil. Pero no imposible. Los expertos en recuperación de ransomware de SalvageData pueden trabajar con sus datos y restaurarlos de forma segura.

Todo lo que sabemos sobre Trigona Ransomware

Nombre confirmado

- virus trigona

Tipo de amenaza

Más información:Cactus ransomware: guía completa

- ransomware

- Virus criptográfico

- casillero de archivos

Extensión de archivos cifrados

- ._bloqueado

Mensaje exigente de rescate

- cómo_descifrar.hta

¿Existe un descifrador gratuito disponible?No, Trigona ransomware no tiene descifradorNombres de detección

- avastWin32: RansomX-gen [Rescate]

- AVGWin32: RansomX-gen [Rescate]

- EmsisoftRescate.genérico.Trigona.A.A4161FC2 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRescate.CryLocker

- microsoftRescate:Win32/Trigona.SA!MTB

Familia, tipo y variante de ransomware

- Trigona es una familia de ransomware

- Tiene tácticas y herramientas similares al ransomware CryLock

- También está vinculado al grupo ALPHV (BlackCat)

Métodos de distribución

- Servidores Microsoft SQL (MS-SQL) mal protegidos y expuestos a Internet

- Credenciales robadas

- PDR vulnerable

- Archivos adjuntos de correo electrónico infectados (correos electrónicos de phishing)

Consecuencias

- Los archivos se cifran y bloquean hasta el pago del rescate.

- robo de contraseñas

- Se puede instalar malware adicional

- Fuga de datos

Dominios trigona (navegador TOR)

- hxxp://3x55o3u2b7cjs54eifja5m3ottxntlubhjzt6k6htp5nrocjmsxxh7ad[.]cebolla

- 45.227.253[.]99

Síntomas del ransomware Trigona

- No puedo abrir archivos almacenados en la computadora

- Carta de demanda de rescate en el escritorio y en cada carpeta

- Los archivos tienen una nueva extensión (por ejemplo, nombre de archivo1._bloqueado)

- Aparece una nota con instrucciones cuando la víctima intenta abrir un archivo cifrado

Logotipo relacionado con el ransomware Trigona

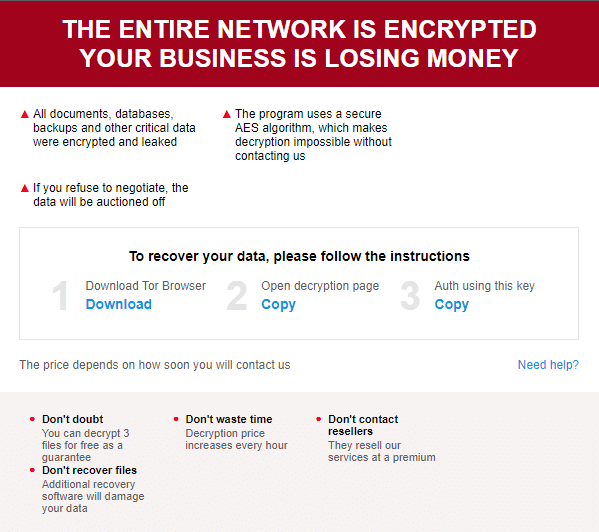

¿Qué hay en la nota de rescate de Trigona?

Esta es una muestra de la nota de rescate de Trigona:

Ejemplo de la nota de rescate del ransomware Trigona

¿Cómo infecta Trigona un sistema?

Trigona ransomware explota servidores Microsoft SQL (MS-SQL) expuestos a Internet mal protegidos. Encuentra su camino hacia su computadora o red por fuerza bruta o aprovechando cuentas de credenciales débiles y fáciles de adivinar. Los atacantes explotarán herramientas de control remoto cuyas credenciales son conocidas, reutilizadas, débiles o reformuladas para obtener acceso a las redes de las empresas y filtrar datos. Los piratas informáticos también utilizan software con vulnerabilidades conocidas para atacar a las empresas. Por eso es muy importante mantener actualizado todo el software y proteger las herramientas de administración remota como RDP.

¿Cómo funciona Trigona?

Trigona ransomware ataca las defensas de Windows e intenta deshabilitar Windows Defender y eliminar Microsoft Security Essentials. Por eso, mantener actualizado el sistema operativo Windows también es muy importante para la ciberseguridad. Las nuevas actualizaciones pueden tener capas de protección mejoradas contra ransomware como Trigona. Además, Trigona ransomware se dirige a empresas y empresas que buscan sus registros financieros, correos electrónicos e incluso copias de seguridad. Por lo tanto, mantenga siempre al menos una copia de seguridad actualizada fuera de línea para evitar que los ciberdelincuentes roben los datos. Trigona utiliza una combinación de un algoritmo de cifrado asimétrico, el RSA (Rivest–Shamir–Adleman), y un algoritmo de cifrado simétrico, el AES (Estándar de cifrado avanzado). Recientemente, el ransomware Trigona agregó la funcionalidad de limpieza de datos. Se activa mediante la línea de comando /erase y tiene la capacidad de sobrescribir archivos con bytes NULL. Contactar a un servicio de eliminación de ransomware no solo puede restaurar sus archivos sino también eliminar cualquier amenaza potencial.

Cómo manejar un ataque de ransomware Trigona

El primer paso para recuperarse del ataque de Trigona es aislar la computadora infectada desconectándola de Internet y eliminando cualquier dispositivo conectado. Luego, debes contactar a las autoridades locales. En el caso de los residentes y empresas estadounidenses, es eloficina local del FBIy elCentro de denuncias de delitos en Internet (IC3).Para informar un ataque de ransomware, debe recopilar toda la información que pueda al respecto, incluida:

- Capturas de pantalla de la nota de rescate

- Comunicaciones con actores de Trigona (si las tienes)

- Una muestra de un archivo cifrado

Sin embargo, si prefierescontactar profesionales, entonces no hagas nada.Deje cada máquina infectada como estáy pide unservicio de eliminación de ransomware de emergencia. Reiniciar o apagar el sistema puede comprometer el servicio de recuperación. Capturar la RAM de un sistema activo puede ayudar a obtener la clave de cifrado, y capturar un archivo dropper, es decir, un archivo que ejecuta la carga maliciosa, podría sufrir ingeniería inversa y conducir al descifrado de los datos o a comprender cómo funciona.no eliminar el ransomwarey conservar todas las pruebas del ataque. Eso es importante paraforense digitalpara que los expertos puedan rastrear hasta el grupo de piratas informáticos e identificarlos. Es utilizando los datos de su sistema infectado que las autoridades puedenInvestigar el ataque y encontrar al responsable.Una investigación de un ciberataque no se diferencia de cualquier otra investigación criminal: necesita pruebas para encontrar a los atacantes.

1. Comuníquese con su proveedor de respuesta a incidentes

Una respuesta a un incidente cibernético es el proceso de responder y gestionar un incidente de ciberseguridad. Un anticipo de respuesta a incidentes es un acuerdo de servicio con un proveedor de ciberseguridad que permite a las organizaciones obtener ayuda externa con incidentes de ciberseguridad. Proporciona a las organizaciones una forma estructurada de experiencia y soporte a través de un socio de seguridad, lo que les permite responder de manera rápida y efectiva en caso de un incidente cibernético. Un anticipo de respuesta a incidentes ofrece tranquilidad a las organizaciones, ofreciendo soporte experto antes y después de un incidente de seguridad cibernética. La naturaleza y estructura específicas de un contrato de respuesta a incidentes variarán según el proveedor y los requisitos de la organización. Un buen contrato de respuesta a incidentes debe ser sólido pero flexible y brindar servicios probados para mejorar la postura de seguridad a largo plazo de una organización. Si se comunica con su proveedor de servicios de IR, él se encargará de todo lo demás. Sin embargo, si decide eliminar el ransomware y recuperar los archivos con su equipo de TI, puede seguir los siguientes pasos.

2. Identificar la infección ransomware

Puedeidentificar qué ransomwareinfectó su máquina por la extensión del archivo (algunos ransomware usan la extensión del archivo como nombre), o estará en la nota de rescate. Con esta información, puede buscar una clave de descifrado pública. También puede verificar el tipo de ransomware por sus IOC. Los indicadores de compromiso (IOC) son pistas digitales que los profesionales de la ciberseguridad utilizan para identificar compromisos del sistema y actividades maliciosas dentro de una red o entorno de TI. Son esencialmente versiones digitales de evidencia dejada en la escena del crimen, y los IOC potenciales incluyen tráfico de red inusual, inicios de sesión de usuarios privilegiados de países extranjeros, solicitudes DNS extrañas, cambios en los archivos del sistema y más. Cuando se detecta un COI, los equipos de seguridad evalúan posibles amenazas o validan su autenticidad. Los IOC también proporcionan evidencia de a qué tenía acceso un atacante si se infiltraba en la red.

COI de Trigona Ransomware

Los indicadores de compromiso (IOC) son artefactos observados en una red o en un sistema operativo que indican una intrusión informática con alta confianza. Los IOC se pueden utilizar para la detección temprana de futuros intentos de ataque utilizando sistemas de detección de intrusos y software antivirus. Los hashes de droppers son identificadores únicos de archivos de malware que se utilizan para detectar y analizar actividad maliciosa. Estos son los hashes de droppers de Trigona:

- 248e7d2463bbfee6e3141b7e55fa87d73eba50a7daa25bed40a03ee82e93d7db

- 596cf4cc2bbe87d5f19cca11561a93785b6f0e8fa51989bf7db7619582f25864

- 704f1655ce9127d7aab6d82660b48a127b5f00cadd7282acb03c440f21dae5e2

- 859e62c87826a759dbff2594927ead2b5fd23031b37b53233062f68549222311

- 8f8d01131ef7a66fd220dc91388e3c21988d975d54b6e69befd06ad7de9f6079

- 97c79199c2f3f2edf2fdc8c59c8770e1cb8726e7e441da2c4162470a710b35f5

- a86ed15ca8d1da51ca14e55d12b4965fb352b80e75d064df9413954f4e1be0a7

- accd5bcf57e8f9ef803079396f525955d2cfffbf5fe8279f744ee17a7c7b9aac

- da32b322268455757a4ef22bdeb009c58eaca9717113f1597675c50e6a36960a

- e7c9ec3048d3ea5b16dce31ec01fd0f1a965f5ae1cbc1276d35e224831d307fc

- e97de28072dd10cde0e778604762aa26ebcb4cef505000d95b4fb95872ad741b

- f29b948905449f330d2e5070d767d0dac4837d0b566eee28282dc78749083684

- fa6f869798d289ee7b70d00a649145b01a93f425257c05394663ff48c7877b0d

- fbba6f4fd457dec3e85be2a628e31378dc8d395ae8a927b2dde40880701879f2

- fd25d5aca273485dec73260bdee67e5ff876eaa687b157250dfa792892f6a1b6

3. Eliminar el ransomware y eliminar los kits de exploits

Antes de recuperar sus datos, debe garantizar que su dispositivo esté libre de ransomware y que los atacantes no puedan realizar un nuevo ataque a través de kits de exploits u otras vulnerabilidades. Un servicio de eliminación de ransomware puede eliminar el ransomware, crear un documento forense para su investigación, eliminar vulnerabilidades y recuperar sus datos.

4. Utilice una copia de seguridad para restaurar los datos.

Las copias de seguridad son la forma más eficiente de recuperar datos. Asegúrese de realizar copias de seguridad diarias o semanales, según su uso de datos.

5. Póngase en contacto con un servicio de recuperación de ransomware

Si no tiene una copia de seguridad o necesita ayuda para eliminar el ransomware y eliminar las vulnerabilidades, debe comunicarse con un servicio de recuperación de datos. Pagar el rescate no garantiza que se le devolverán sus datos. La única forma garantizada de restaurar cada archivo es si tiene una copia de seguridad del mismo. Si no lo hace, los servicios de recuperación de datos de ransomware pueden ayudarlo a descifrar y recuperar los archivos. Los expertos de SalvageData pueden restaurar sus archivos de manera segura y garantizar que Trigona ransomware no vuelva a atacar su red. Comuníquese con nuestros expertos las 24 horas del día, los 7 días de la semana para obtener un servicio de recuperación de emergencia o encuentre un centro de recuperación cerca de usted.

Prevenir el ataque del ransomware Trigona

Prevenir el ransomware es la mejor solución para la seguridad de los datos. es más fácil y económico que recuperarse de ellos. El ransomware Trigona puede costarle el futuro a su empresa e incluso cerrarle las puertas. Estos son algunos consejos para asegurarse de que puedaevitar ataques de ransomware:

- Antivirus y antimalware

- Utilice soluciones de ciberseguridad

- Utilice contraseñas seguras

- Software actualizado

- Sistema operativo (SO) actualizado

- Cortafuegos

- Tenga un plan de recuperación a mano (vea cómo crear un plan de recuperación de datos con nuestra guía detallada)

- Programe copias de seguridad periódicas

- No abra un archivo adjunto de correo electrónico de una fuente desconocida

- No descargue archivos de sitios web sospechosos

- No haga clic en anuncios a menos que esté seguro de que es seguro

- Acceda únicamente a sitios web de fuentes confiables