Las campañas de malware dominaron el panorama de amenazas el año pasado. La tendencia parece continuar este año, aunque de forma más virulenta. Una observación común de varios investigadores de seguridad líderes revela que la mayoría de los autores de malware dependen del ransomware para generar la mayor parte de sus ingresos. También hubo un aumento en el fraude publicitario. Los dispositivos habilitados para Internet, más conocidos como IoT, también demostraron ser una fruta al alcance de la mano que los actores de amenazas buscaban ampliamente.

A menos que tengamos leyes importantes e instituciones para hacerlas cumplir, es probable que estos ataques aumenten y representen una amenaza aún más grave para Internet. Por lo tanto, lo único que podemos esperar es que el malware se vuelva más agresivo y tenga un impacto directo en nuestras vidas.Mapas de seguimiento de malwarepuede revelar información sobre malware desagradable activo en Internet y tomar medidas de precaución de antemano.

Esta publicación enumera algunos de los mapas de seguimiento de malware útiles que resultan útiles en el escenario actual de amenazas cibernéticas.

1] Amenaza

Este mapa de seguimiento de malware muestra los ciberataques globales que ocurren en tiempo real y muestra tanto las IP atacantes como las dirigidas. Threatbutt emplea la tecnología Clown Strike para aprovechar el poder bruto del sistema de nube privada, híbrida, pública y cúmulo para llevar inteligencia sobre amenazas de nivel Viking a cualquier empresa.Haga clic aquí.

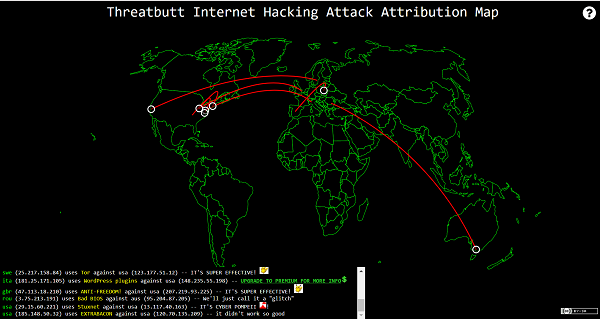

2]Mapa de amenazas de Fortinet

Fortinet Threat Map le permite observar los ciberataques en tiempo real. Su consola muestra la actividad de la red por región geográfica. Por lo tanto, las amenazas de varios destinos internacionales están disponibles para su vista. Además, se puede colocar el cursor del mouse sobre la ubicación de FortiGate para mostrar el nombre del dispositivo, la dirección IP y el nombre/ubicación de la ciudad. Para saber qué países están enviando amenazas más graves a su región/ubicación, consulte el lugar de origen de los dardos rojos o consulte las listas visuales de amenazas en la parte inferior. A diferencia de otras consolas FortiView, esta consola no tiene opciones de filtrado. Sin embargo, puede hacer clic en cualquier país para profundizar en mayores detalles (filtrados).Ve aquí.

En la parte inferior se muestra una lista visual de amenazas, que muestra lo siguiente:

- Ubicación

- Gravedad

- Naturaleza de los ataques

El degradado de color de los dardos en el mapa indica el riesgo de tráfico, mientras que el rojo indica el riesgo más crítico.

3]ESG MalwareTracker

![]()

Le permite ver las últimas tendencias de infección de malware en tiempo real y comprobar los brotes de malware en su localidad específica a través de Google Maps. La herramienta también muestra datos de infecciones de malware recopilados a través de los registros de informes de diagnóstico de las computadoras analizadas por su SpyHunter Spyware Scanner. El escáner, tras un análisis exhaustivo, genera una cobertura gráfica en directo de las infecciones sospechadas y confirmadas en todo el mundo. Indica la tendencia predominante de infecciones de malware que atacan a las PC mensual y diariamente.¡Está aquí!

4] Mapa de ciberataques en vivo de CheckPoint

El mapa funciona con la inteligencia ThreatCloud del proveedor, una red colaborativa para luchar contra el ciberdelito. Es capaz de entregar datos de amenazas y tendencias de ataques desde una red global de sensores de amenazas. Una vez recopilada, la información sobre el ciberataque se distribuye a las puertas de enlace de los clientes, proporcionándoles información sobre amenazas en tiempo real y tendencias de ataque para ayudar a reforzar la protección contra bots, amenazas persistentes avanzadas y otras formas sofisticadas de malware.Visita el sitio web.

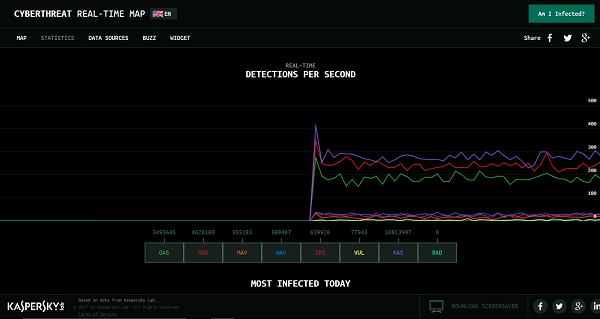

5]Mapa en tiempo real de Kaspersky Cyberthreat

Si no está seguro de si está sufriendo un ciberataque o no, visite el mapa cibernético en tiempo real de Kaspersky Cyberthreat. La página muestra los ataques en tiempo real detectados por sus diversos sistemas de origen. Cuenta con lo siguiente,

- Antivirus web

- Acceso desde el escáner

- Escáner bajo demanda

- Sistema de detección de intrusiones

- Antivirus de correo

- Exploración de vulnerabilidades

- Detección de actividad de botnets

- Kaspersky Antispam

El mapa interactivo le permite personalizar su diseño filtrando ciertos tipos de amenazas maliciosas, como las mencionadas anteriormente. Entonces, ya sea que esté interesado en rastrear los lugares de origen de los ataques cibernéticos, los que ocurren en tiempo real o simplemente buscar una manera de visualizar el nivel de amenaza de su área, el mapa interactivo en tiempo real de ciberamenazas de Kaspersky le muestra incidentes en todo el mundo.¡Échale un vistazo!.

6]Mapa de malware de Norse Corp

![]()

Norse parece ser una fuente confiable cuando se trata de ofrecer soluciones de seguridad proactivas. Su método de mapeo de malware se basa en una plataforma de “inteligencia oscura”, que proporciona una sólida defensa contra las amenazas avanzadas actuales. Tenga en cuenta que el sitio requiere JavaScript para funcionar correctamente, con JavaScript habilitado.

7]Mapa de amenazas cibernéticas de FireEye

Una característica única de FireEye Cyber Threat Map es que, además de ver los ciberataques globales recientes en FireEye Cyber Threat Map, puede registrarse para recibir alertas cuando se descubran ataques y mantener seguros los datos de su organización. El mapa se basa en un subconjunto de datos de ataques reales, optimizado para una presentación visual mejorada.

8]Mapa en vivo de Malwaretech

![]()

Este mapa, disponible en https://intel.malwaretech.com/pewpew.html, muestra la distribución geográfica de las infecciones de malware y gráficos de series temporales de bots en línea y recientemente descubiertos.

¡Espero que encuentres útil la publicación!

![Windows 11 apagado automático después de la inactividad cuando está inactivo [FIJAR]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/windows-auto-shutdown.jpg)