Estará de acuerdo en que la función principal de un sistema operativo es proporcionar un entorno de ejecución seguro donde diferentes aplicaciones puedan ejecutarse de forma segura. Esto requiere el requisito de un marco básico para la ejecución uniforme del programa para utilizar el hardware y acceder a los recursos del sistema de forma segura. Elproporciona este servicio básico en todos los sistemas operativos excepto en los más simples. Varias partes del sistema operativo se inicializan y ejecutan en el momento del arranque del sistema para habilitar estas capacidades fundamentales para el sistema operativo.

Además de esto, otras características son capaces de ofrecer una protección inicial. Estos incluyen:

- ofrece protección integral para su sistema, archivos y actividades en línea contra malware y otras amenazas. La herramienta utiliza firmas para detectar y poner en cuarentena aplicaciones que son de naturaleza maliciosa.

- emite advertencias a los usuarios antes de permitirles ejecutar una aplicación no confiable. Aquí es importante recordar que estas funciones pueden ofrecer protección sólo después de que se inicia Windows. La mayoría del malware moderno, y los bootkits en particular, pueden ejecutarse incluso antes de que se inicie Windows, por lo que permanecen ocultos y eluden por completo la seguridad del sistema operativo.

Afortunadamente, Windows 11/10 brinda protección incluso durante el inicio. ¿Cómo? Bueno, para esto primero necesitamos entender quéson y como funcionan. A partir de entonces podremos profundizar más en el tema y descubrir cómo funciona el sistema de protección de Windows.

rootkits

Los rootkits son un conjunto de herramientas utilizadas por los crackers para piratear un dispositivo. El cracker intenta instalar un rootkit en una computadora primero obteniendo acceso a nivel de usuario, ya sea explotando una vulnerabilidad conocida o descifrando una contraseña, y luego recuperando la información requerida. El rootkit oculta el hecho de que un sistema operativo se ha visto comprometido al reemplazar ejecutables vitales.

Se ejecutan diferentes tipos de rootkits durante las diferentes fases del proceso de inicio. Estos incluyen,

- rootkits del núcleo– Desarrollados como controladores de dispositivos o módulos cargables, estos kits pueden reemplazar una parte del kernel del sistema operativo para que el rootkit pueda iniciarse automáticamente cuando se carga el sistema operativo.

- rootkits de firmware– Estos kits sobrescriben el firmware del sistema básico de entrada/salida de la PC u otro hardware para que el rootkit pueda activarse antes de que Windows se active.

- Controladores de rootkits –A nivel de controlador, las aplicaciones pueden acceder completamente al hardware del sistema. Por lo tanto, este kit pretende ser uno de los controladores confiables que utiliza Windows para comunicarse con el hardware de la PC.

- kits de arranque– Es una forma avanzada de rootkit que toma la funcionalidad básica de un rootkit y la amplía con la capacidad de infectar el Master Boot Record (MBR). Reemplaza el gestor de arranque del sistema operativo para que la PC cargue el Bootkit antes que el sistema operativo.

Windows 11/10 tiene cuatro características que aseguran ely evitar estas amenazas.

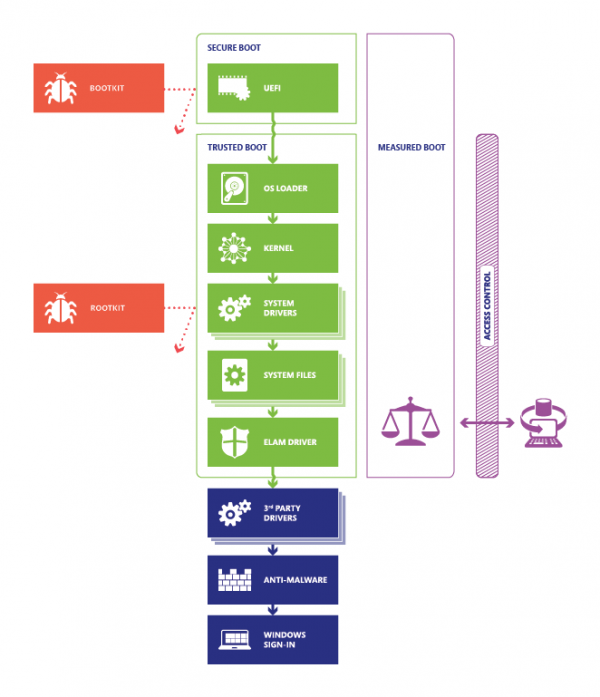

Arranque seguro

es un estándar de seguridad desarrollado por miembros de la industria de las PC para ayudarlo a proteger su sistema de programas maliciosos al no permitir que se ejecute ninguna aplicación no autorizada durante el proceso de inicio del sistema. La función garantiza que el arranque de su PC utilice únicamente software en el que confíe el fabricante de la PC. Por lo tanto, cada vez que se inicia su PC, el firmware verifica la firma de cada pieza de software de inicio, incluidos los controladores de firmware (ROM opcionales) y el sistema operativo. Si se verifican las firmas, la PC arranca y el firmware le da control al sistema operativo.

Arranque confiable

Este gestor de arranque utiliza el Módulo de plataforma confiable virtual (VTPM) para verificar la firma digital del kernel de Windows 10 antes de cargarlo, lo que, a su vez, verifica todos los demás componentes del proceso de inicio de Windows, incluidos los controladores de arranque, los archivos de inicio y ELAM. Si un archivo ha sido alterado o cambiado en algún grado, el gestor de arranque lo detecta y se niega a cargarlo al reconocerlo como un componente dañado. En resumen, proporciona una cadena de confianza para todos los componentes durante el arranque.

Antimalware de lanzamiento anticipado

(ELAM) protege las computadoras presentes en una red cuando se inician y antes de que se inicialicen los controladores de terceros. Una vez que Secure Boot ha logrado proteger con éxito el gestor de arranque y Trusted Boot ha finalizado/completado la tarea de salvaguardar el kernel de Windows, comienza la función de ELAM. Cierra cualquier laguna que pueda existir para que el malware inicie o inicie una infección al infectar un controlador de arranque que no sea de Microsoft. La función carga inmediatamente un antimalware de Microsoft o que no sea de Microsoft. Esto ayuda a establecer una cadena continua de confianza establecida anteriormente mediante Secure Boot y Trusted Boot.

Bota medida

Se ha observado que los PC infectados con rootkits siguen teniendo un aspecto saludable, incluso con el antimalware en ejecución. Estas PC infectadas, si están conectadas a una red en una empresa, representan un riesgo grave para otros sistemas al abrir rutas para que los rootkits accedan a grandes cantidades de datos confidenciales.en Windows permite que un servidor confiable en la red verifique la integridad del proceso de inicio de Windows mediante el uso de los siguientes procesos.

- Ejecutar un cliente de certificación remota que no es de Microsoft: el servidor de certificación confiable envía al cliente una clave única al final de cada proceso de inicio.

- El firmware UEFI de la PC almacena en el TPM un hash del firmware, el gestor de arranque, los controladores de arranque y todo lo que se cargará antes de la aplicación antimalware.

- El TPM utiliza la clave única para firmar digitalmente el registro registrado por la UEFI. Luego, el cliente envía el registro al servidor, posiblemente con otra información de seguridad.

Con toda esta información a mano, el servidor ahora puede determinar si el cliente está en buen estado y otorgarle acceso a una red de cuarentena limitada o a la red completa.

Lea todos los detalles enmicrosoft.

![Instale el controlador para mostrar hardware al instalar Windows 11 [FIX]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/Install-driver-to-show-hardware.png)