Ключові висновки:

- У липні 2025 року програма-вимагач Interlock зламала Сент-Пол, штат Міннесота, викравши 43 ГБ даних міських службовців і порушивши роботу муніципальних служб, зокрема комунальних послуг і бібліотек.

- Програмне забезпечення-вимагач Interlock використовує подвійне вимагання, крадіжку даних, шифрування файлів і погрози опублікувати викрадену інформацію, якщо жертви відмовляться платити.

- Зловмисники використовують тактику соціальної інженерії «ClickFix», щоб обманом змусити жертв виконати зловмисні команди за допомогою підроблених спливаючих вікон системних сповіщень.

Вперше спостерігався ввересень 2024 р, Interlock швидко здобув репутацію завдяки своїй хитрій тактиці та потужним атакам на критичні сектори, окрім стратегії «подвійного вимагання», за якої кіберзлочинці зламують мережу й тихо викрадають великі обсяги конфіденційних даних, а потім шифрують вихідні файли, роблячи їх марними. Група вимагає значний викуп, як правило, у біткойнах, а потім погрожує опублікувати викрадену інформацію у своєму темному веб-блозі під назвою «Worldwide Secrets», якщо жертва не заплатить.

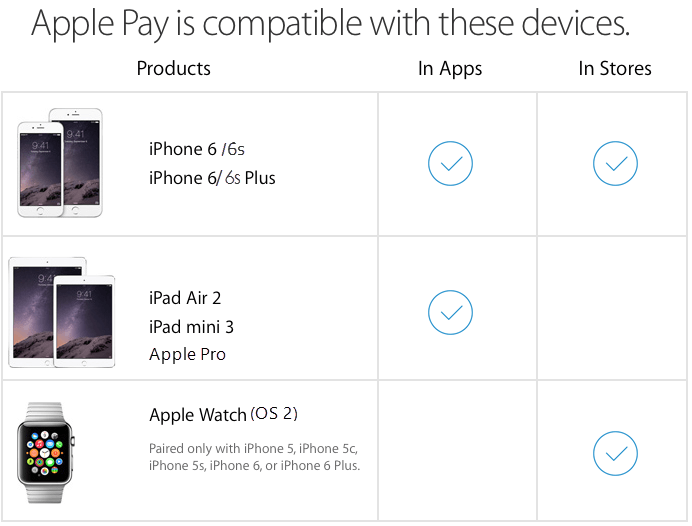

Це програмне забезпечення-вимагач є особливо ефективним, оскільки його оператори є адаптивними та націлені на широкий спектр систем, включаючи Windows, Linux і віртуалізоване середовище, яке є поширеним у корпоративних мережах.

«Зловмисники з блокування проводять інтенсивну розвідку, щоб максимізувати шкоду та тиснути на своїх жертв, що робить його значною загрозою для будь-якої організації». – Хасан Фараз, експерт із видалення програм-вимагачів

Оператори блокування мають різноманітний набір інструментів для злому в мережі. Їхні методи розроблені так, щоб бути витонченими та використовувати людську психологію, провокуючи помилки та відкриваючи двері для атак. Їхні основні методи включають ClickFix, завантаження за допомогою автомобіля та використання вразливостей.

ClickFix, тактика соціальної інженерії

Однією з найбільш інноваційних тактик Interlock є техніка під назвою «Натисніть Виправити.” Жертв заманюють на скомпрометований веб-сайт і показують фальшиве спливаюче вікно, наприклад CAPTCHA або системне сповіщення. Спливаюче вікно вказує їм «виправити» проблему, натиснувши послідовність клавіш, яка таємно копіює шкідливу команду PowerShell. Коли користувач виконує останній крок, він неусвідомлено виконує команду, відкриваючи двері для зловмисників.

Безкоштовне завантаження

Зловмисники компрометують законні веб-сайти, щоб просувати підроблені оновлення програмного забезпечення для браузерів або популярних інструментів безпеки. Коли користувач завантажує та запускає «оновлення», він фактично встановлює бекдор, який надає Interlock доступ до його системи.

Використання вразливостей

Група активно шукає та використовує невиправлені вразливості в програмному забезпеченні та мікропрограмі, надаючи їм початкову точку опори в мережі цільової мережі.

Що відбувається після першого доступу

Потрапивши всередину, зловмисники використовують законні інструменти віддаленого доступу, такі як AnyDesk (додаток для віддаленого робочого столу на різних пристроях), і спеціальні шкідливі програми, такі якNodeSnake RATщоб скласти карту мережі, викрасти облікові дані та знайти найцінніші дані. Після переміщення даних у власне хмарне сховище вони розгортають програму-вимагач для шифрування файлів жертви, часто додаючи такі розширення, як .interlock.

«Вони перетворюють спробу співробітника бути корисним у дію, яка ставить під загрозу всю мережу», — пояснює Фараз. «Ось чому освіта користувачів щодо кібербезпеки є важливою».

- Картування мережі та бічний рух: Використовуючи законні інструменти віддаленого доступу, такі як AnyDesk, і користувацькі інструменти, такі як NodeSnake RAT, зловмисники переміщуються між системами.

- Крадіжка облікових даних: вони збирають облікові дані за допомогою кейлоггерів, викрадачів інформації та інших методів, щоб отримати вищі привілеї.

- Викрадання даних: перед шифруванням конфіденційні дані переміщуються за межі сайту (наприклад, через AzCopy у контрольоване зловмисником хмарне сховище).

- Шифрування та обфускація: дані шифруються за допомогою AES/RSA. Програмне забезпечення-вимагач часто маскується під законні процеси Windows (наприклад, conhost.exe). Зашифровані файли отримують такі розширення, як.блокуванняабо.1nt3rlock.

Блокування жертв і удару

Interlock є оппортуністичним, націленим на будь-яку галузь із цінними даними та передбачуваними недоліками безпеки, включаючи охорону здоров’я, освіту та уряд. Значним останнім прикладом бувнапад на місто Сент-Пол, Міннесота. Це порушення призвело до перебоїв у роботі міських служб і розкриття особистих даних тисяч міських службовців, демонструючи серйозні реальні наслідки цих атак.

Приклад: атака програм-вимагачів на місто Сент-Пол, Міннесота

У липні 2025 року місто Сент-Пол, штат Міннесота, стало однією з найпомітніших цілей Interlock. Міська влада виявила порушення 25 липня та вимкнула системи протягом декількох днів, щоб локалізувати пошкодження. 11 серпня Interlock взяла на себе відповідальність і включила до списку св. Павла на своєму сайті витоку інформації,стверджуючи, що він викрав 43 ГБ даниху 66 460 файлах і 7 898 папках.

За словами міських чиновників, дані в основному надійшли зі спільного диска Департаменту парків і відпочинку. Файли включали кадрові документи, скани ідентифікаційних даних, внутрішні робочі документи, але не основні системи, такі як нарахування заробітної плати, ліцензування чи дозвільні документи.

Сент-Пол відмовився платити викуп, і у відповідь Інтерлок публічно опублікував викрадені дані. Місто надало пріоритет відновлення після резервних копій, відбудову інфраструктури та скидання облікових даних.

Атака вплинула на кілька онлайн-сервісів, у тому числі портал оплати комунальних послуг, який припинив роботу, бібліотеки втратили публічний Wi-Fi і доступ до комп’ютера, а багато муніципальних систем довелося перебудувати або перевірити перед відновленням роботи.

Що робити, якщо програма-вимагач Interlock проникає у ваші системи

Якщо ви підозрюєте атаку Interlock, відключіть заражені пристрої від мережі, щоб запобігти подальшому поширенню, і зверніться до професійної служби відновлення даних програм-вимагачів.

Не намагайтеся вести переговори зі зловмисниками та не платіть викуп.Немає гарантії повернення даних і виплати коштів за майбутні кіберзлочини. Експерти SalvageData мають великий досвід боротьби зі складними кіберзагрозами та надають спеціальні послуги з відновлення програм-вимагачів, щоб безпечно відновити ваші дані та відновити роботу.

Зв'яжіться з намивідновлення програм-вимагачівкоманда для конфіденційної консультації без зобов’язань.

Як захистити свою організацію від блокувальних програм-вимагачів

Проактивна оборона – найефективніша стратегія. Базуючись на останніх рекомендаціях CISA та ФБР, ось важливі кроки для захисту ваших даних:

Навчайте та тренуйте свою команду

Ваші співробітники – це перша лінія захисту. Навчіть їх розпізнавати ознаки соціальної інженерії, фішингові електронні листи та підозрілі спливаючі вікна, такі як тактика «ClickFix».

Впровадити жорсткі засоби контролю безпеки

Застосуйте надійні унікальні політики паролів і ввімкніть багатофакторну автентифікацію (MFA) для всіх критичних служб, особливо для віддалених точок доступу.

Виправлення системи та оновлення програмного забезпечення

Оновлюйте всі операційні системи, програмне забезпечення та мікропрограми, щоб виправити вразливості, які використовує Interlock.

Зміцніть свою мережу

Сегментуйте свою мережу, щоб обмежити можливість зловмисника пересуватися вбік. Використовуйте модель безпеки «нульової довіри», яка передбачає, що жоден користувач або пристрій не є автоматично довіреним.

Зберігайте резервні копії в автономному режимі

Це ваш найважливіший рятівний круг. Регулярно створюйте резервні копії конфіденційних даних і переконайтеся, що ці резервні копії зберігаються в автономному режимі, фізично від’єднавшись від основної мережі.

![Windows 11 Перезапуск замість того, щоб вимикати [виправити]](https://elsefix.com/tech/tejana/wp-content/uploads/2015/12/Windows-10-restarts-after-selecting-shutdown.png)