Po přidání počítače nebo uživatelského účtu do skupiny zabezpečení služby Active Directory se nová přístupová oprávnění nebo nové objekty GPO nepoužijí okamžitě. Chcete-li aktualizovat členství ve skupině a použít přiřazená oprávnění nebo zásady skupiny, musíte restartovat počítač nebo provést odhlášení a přihlášení (pro uživatele). Důvodem je to, že členství ve skupinách AD se aktualizuje pouze při vydání lístku Kerberos, k čemuž dochází při zavádění systému nebo při ověřování uživatele při přihlášení.

Obsah:

- Aktualizujte členství ve skupině počítačů a lístek Kerberos bez restartu

- Znovu načtěte členství ve skupinách uživatelů bez odhlášení

Pokud nemůžete okamžitě restartovat počítač nebo odhlásit uživatele, můžete aktualizovat členství ve skupině AD účtu pomocíklist.exenástroj. Tento nástroj vám umožňuje resetovat a obnovit lístky Kerberos počítače nebo uživatele.

Poznámka.Metoda popsaná v tomto článku funguje pouze se síťovými službami, které podporují ověřování Kerberos. Služby, které pracují pouze s ověřováním NTLM, stále vyžadují odhlášení + přihlášení uživatele nebo restart Windows.

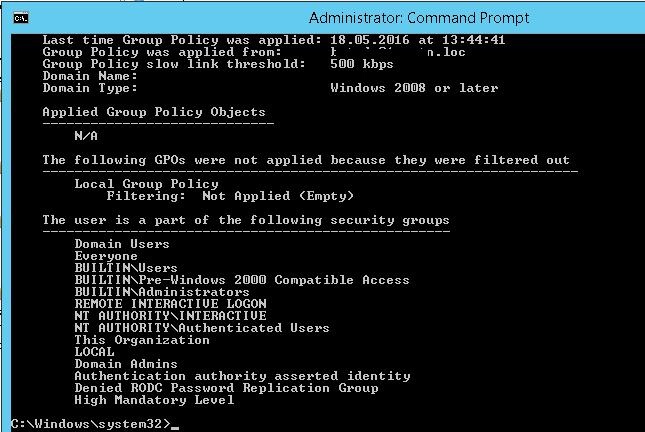

Pomocí příkazu můžete vypsat skupiny zabezpečení domény, kterých je aktuální uživatel členem:

whoami /groups

nebo GPResult:

gpresult /r /scope user

Seznam skupin, kterých je uživatel členem, je zobrazen v části „Uživatel je součástí následujících skupin zabezpečení“.

Aktualizujte členství ve skupině počítačů a lístek Kerberos bez restartu

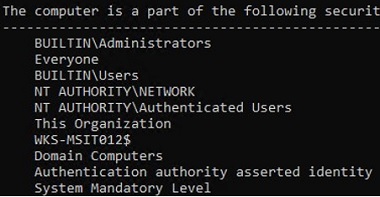

Pomocí příkazu můžete vypsat skupiny zabezpečení, kterých je tento počítač členem

gpresult /r /scope computer

Počítač je součástí následujících skupin zabezpečení

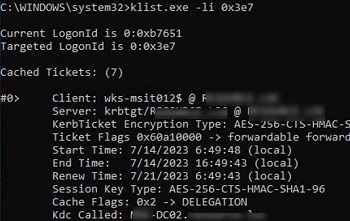

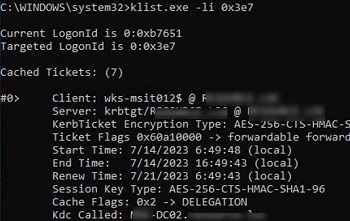

Můžete vypsat lístky Kerberos uložené v mezipaměti přijaté počítačem a také datum jejich přijetí a čas příštího obnovení.

klist.exe -li 0x3e7

Poznámka. 0x3e7je speciální identifikátor, který ukazuje na relaci místního počítače (Local System).

Nyní přidejte počítač do skupiny zabezpečení AD (pomocí modulu snap-in ADUC nebo pomocí PowerShellu:Add-AdGroupMember -Identity grAVExclusionPC -Members wks-mns21$)

Chcete-li vymazat mezipaměť lístků Kerberos počítače a aktualizovat členství ve skupině AD počítače, spusťte příkaz (pro Windows 7 a Windows Server 2008R2)

klist -lh 0 -li 0x3e7 purge

Nebo pro Windows 11/10/8 a Windows Server 2022/2019/2016:

klist –li 0x3e7 purge

Deleting all tickets: Ticket(s) purged!

Aktualizujte nastavení zásad skupiny pomocígpupdate /forcepříkaz. Všechny zásady skupiny přiřazené skupině AD prostřednictvím Filtrování zabezpečení budou poté aplikovány na počítač bez restartu.

Tento příkaz můžete použít ke kontrole, kdy počítač obdržel nové lístky Kerberos:

klist -li 0x3e7 tgt

Po spuštění příkazu a aktualizaci zásad (zásady můžete aktualizovat pomocígpupdate /forcepříkaz), budou na počítač aplikovány všechny zásady skupiny přiřazené skupině AD prostřednictvím Filtrování zabezpečení.

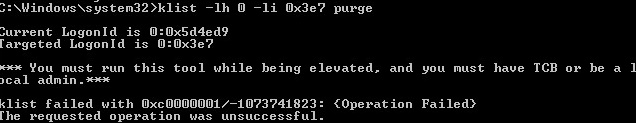

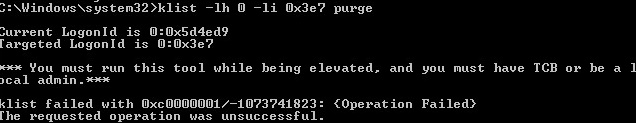

Pokud je ve vaší doméně nakonfigurována zásada omezení přístupu LSA (například zásada programu Debug omezující použití SeDebugPrivilege), spustíteklist -li 0: 0x3e7 purgepříkazu, můžete získat chybu: „Chyba při volání API LsaCallAuthenticationPackage“:

Current LogonId is 0:0x3d2de2

Targeted LogonId is 0:0x3e7

*** You must run this tool while being elevated, and you must have TCB or be a local admin.***

klist failed with 0xc0000001/-1073741823: {Operation Failed}

The requested operation was unsuccessful.

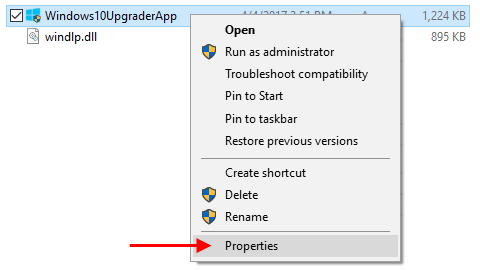

V tomto případě budete muset spustit příkazový řádek jménem NT AUTHORITYSYSTEM a vyčistit mezipaměť lístků Kerberos počítače v této konzole:

psexec -s -i -d cmd.exe–spusťte cmd jménem místního systému pomocí nástroje psexec.exe

klist purge– reset počítačového lístku

gpupdate /force– aktualizovat GPO

Tento způsob aktualizace členství ve skupině počítačů je jedinou funkční možností aktualizace nastavení GPO u klientů připojujících se k vaší síti prostřednictvím VPN, kde se uživatel přihlašuje pomocí pověření domény uložené v mezipaměti.

Znovu načtěte členství ve skupinách uživatelů bez odhlášení

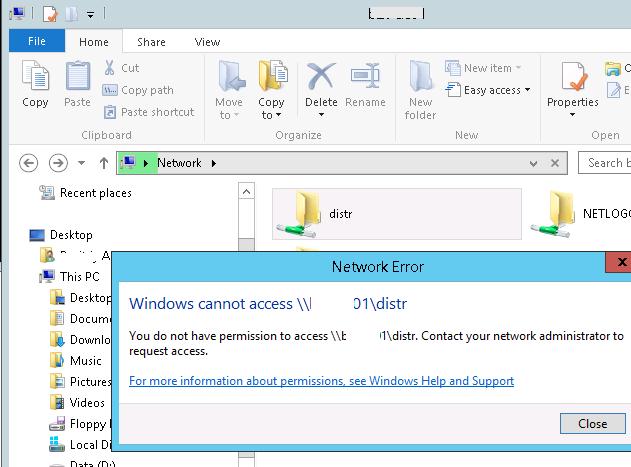

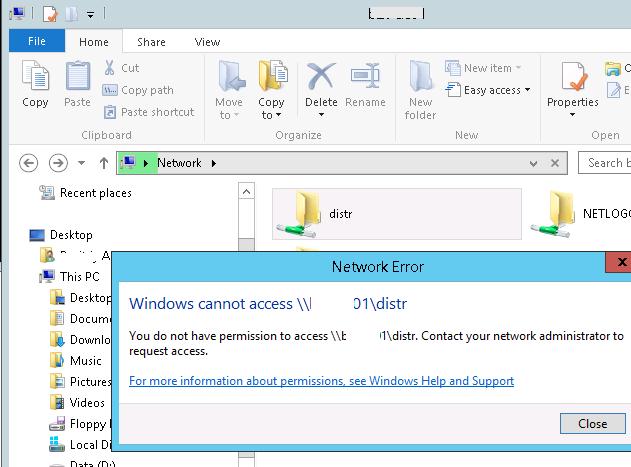

Jiný příkaz se používá k aktualizaci přiřazených skupin zabezpečení služby Active Directory v relaci uživatele. Například jste přidali uživatele do skupiny zabezpečení, která uděluje přístup ke sdílené složce. Uživatel nebude mít přístup k této síťové složcebez odhlášení a opětovného zapnutí.

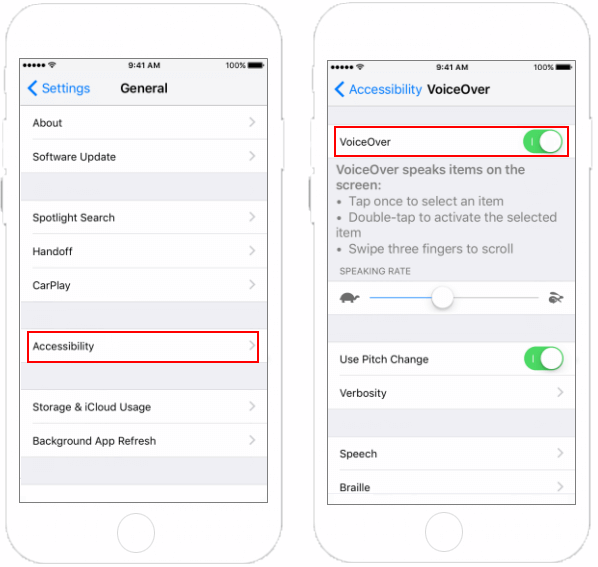

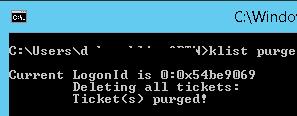

Pokud chcete aktualizovat seznam přiřazených skupin zabezpečení pro daného uživatele, musíte resetovat mezipaměť lístků Kerberos uživatele. Otevřete neprivilegovaný příkazový řádek v uživatelské relaci (nespouštějte cmd v režimu správce). Spusťte příkaz:

klist purge

Current LogonId is 0:0x5e3d69 Deleting all tickets: Ticket(s) purged!

Chcete-li zobrazit aktualizovaný seznam skupin, budete muset otevřít nový příkazový řádek pomocí runas (takže nový proces bude vytvořen s novým tokenem zabezpečení).

Seznam skupin uživatelů:

whoami /groups

V prostředí RDS (Remote Desktop Services) můžete resetovat lístky Kerberos pro všechny relace vzdálených uživatelů najednou pomocí následujícího modulu PowerShell:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))}

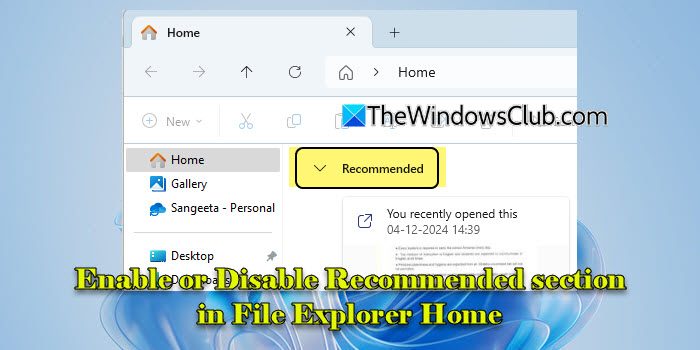

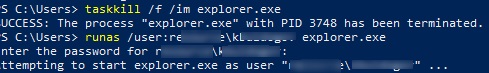

Aby se uživatel mohl připojit ke sdílené síťové složce, musíte restartovat prostředí Průzkumníka souborů s novým tokenem. (s novou bezpečnostní skupinou)

Přečtěte si také:Odeberte možnost odhlášení nebo odhlášení z nabídky Start ve Windows

- Otevřete příkazový řádek;

- Ukončete proces Průzkumníka souborů aktuálního uživatele:

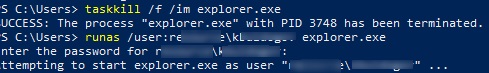

taskkill /f /im explorer.exe - Spusťte nový proces Průzkumníka pomocí přihlašovacích údajů k účtu. Můžete použít

%USERDOMAIN%%USERNAME%proměnné prostředí nebo zadejte doménu a uživatelské jméno ručně. Například:runas /user:woshubjsmith explorer.exe - Zadejte heslo svého účtu;

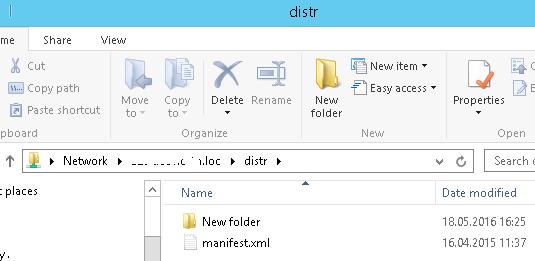

- Průzkumník souborů se poté restartuje s novým přístupovým tokenem a vy budete mít přístup k síťové složce s oprávněními nové skupiny zabezpečení.

V předchozí metodě musíte explicitně zadat heslo uživatele k obnovení skupin zabezpečení v Průzkumníku souborů Windows. Pokud to není možné, můžete zkusit řešení.

Předpokládejme, že uživatel byl přidán do skupiny AD pro přístup ke sdílené složce souborového serveru. Zkuste se k němu dostat přes nějkrátký název (NETBIOS)neboFQDN((!!! to je důležité). Například \lon-fs1.woshub.locInstall. Ale ne podle IP adresy.

Pro krátký název serveru (NAME) a úplný název serveru (FQDN) se používají různé lístky CIFS. Pokud jste dříve používali FQDN pro přístup k souborovému serveru, po resetování lístků na klientovi pomocí příkazu klist purge budete mít přístup k souborovému serveru pomocí NAME (při prvním přístupu ke sdílené složce SMB se vydá nový lístek s novými skupinami zabezpečení). Starý lístek FQDN je stále v procesu Průzkumník souborů a nebude resetován, dokud nebude restartován (jak je popsáno výše).

V tomto okamžiku bude uživateli vydán nový lístek Kerberos. Můžete zkontrolovat, zda byl váš lístek TGT aktualizován:

klist tgt

(vidětCached TGT Start Timehodnota)

Sdílená složka, které byl udělen přístup prostřednictvím skupiny zabezpečení AD, by se měla otevřít bez odhlášení uživatele.

Spusťtewhoami /groupspříkaz, který zajistí, že uživatel obdržel nový TGT s aktualizovaným seznamem skupin zabezpečení bez opětovného přihlášení.

Ještě jednou bychom vám rádi připomněli, že tento způsob aktualizace členství ve skupinách zabezpečení bude fungovat pouze pro služby, které podporují Kerberos. U služeb s ověřováním NTLM je k aktualizaci tokenu vyžadován restart počítače nebo odhlášení uživatele.