Azure Active Directory-adgangskodepolitikken definerer adgangskodekravene for lejerbrugere, herunder adgangskodekompleksitet, længde, adgangskodeudløb, kontolåsindstillinger og nogle andre parametre. I denne artikel tager vi et kig på, hvordan man administrerer en adgangskodepolitik i Azure AD.

Azure AD har en standardadgangskodepolitik, der anvendes på alle konti, der er oprettet i skyen (ikke synkroniseret fra lokale Active Directory via Azure AD Connect).

Den definerer følgende indstillinger, som ikke kan ændres af Azure/Microsoft 365-lejeradministratoren:

- Tilladte tegn:

A-Z,a-z,0-9,spaceog specielle symboler@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Adgangskodekompleksitet: mindst 3 ud af 4 tegngrupper (store bogstaver, små bogstaver, tal og symboler)

- Adgangskodelængde: minimum 8, maksimum 256 tegn

- Brugeren kan ikke bruge den tidligere adgangskode

Indhold:

- Sådan ændres politik for udløb af adgangskode i Azure AD

- Indstillinger for kontolåsning i Azure AD

- Undgå brug af svage og populære adgangskoder i Azure AD

Sådan ændres politik for udløb af adgangskode i Azure AD

Som standard udløber en brugers adgangskode aldrig i Azure AD (Microsoft 365). Men du kan aktivere adgangskodens udløb gennem Microsoft 365 Admin Center:

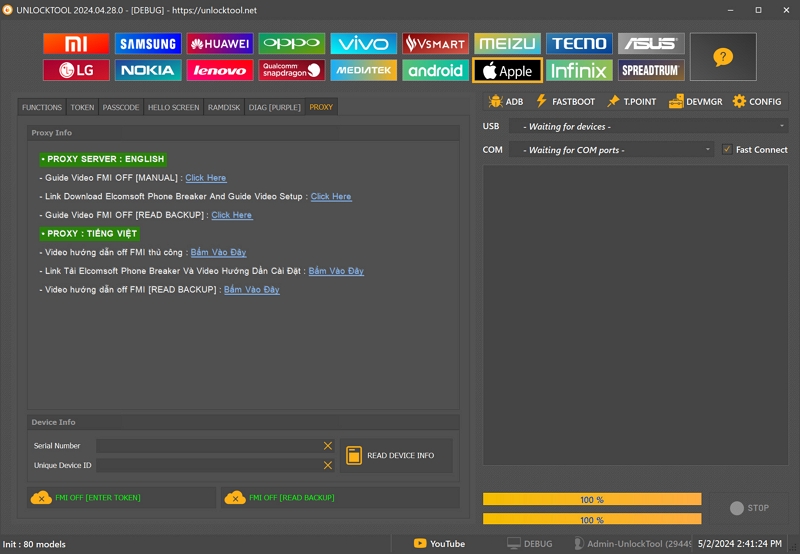

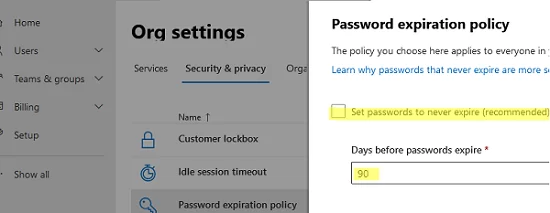

- Gå tilMicrosoft 365 Admin Center->Indstillinger->Sikkerhed og privatliv->Adgangskodeudløbspolitik;

- Deaktiver indstillingenIndstil adgangskoden til aldrig at udløbe (anbefales);

- I dette tilfælde:

Adgangskodeudløb indstillet til90 dage

Meddelelsen om at ændre din adgangskode vil begynde at blive vist14 dage førudløbsdatoen.

Microsoft anbefaler, at du ikke aktiverer udløb af adgangskode, hvis dine Azure-brugere bruger Multi-Factor Authentication (MFA).

Du kan bruge MSOnline PowerShell-modulet til at ændre indstillinger for brugeradgangskodeudløb. Du skal bare installere modulet (hvis nødvendigt) og oprette forbindelse til din lejer:

Install-Module MSOnline

Connect-MsolService

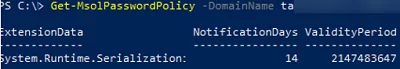

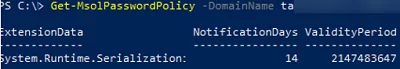

Tjek de aktuelle indstillinger for udløb af adgangskode i Azure AD:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Du kan ændre adgangskodeudløbspolitikken og meddelelsesindstillingerne i Azure AD med PowerShell:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Se også:Konfiguration af RemoteApps hostet på Windows 10/11 (uden Windows Server)

Du kan administrere indstillinger for udløb af adgangskode for en bestemt bruger ved hjælp af Azure AD-modulet:

Connect-AzureAD

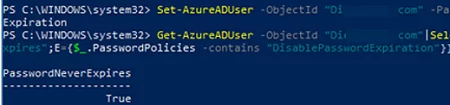

AktiverAdgangskoden udløber aldrigmulighed for en bestemt bruger:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Se brugerens udløbsdato for adgangskode:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Aktiver adgangskodeudløb for brugeren:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Indstillinger for kontolåsning i Azure AD

En yderligere parameter i Azure-adgangskodepolitikken, som administratoren kan konfigurere, er reglerne for brugerlåsning i tilfælde af at indtaste en forkert adgangskode. Som standard er en konto låst i 1 minut efter 10 mislykkede forsøg på at godkende ved hjælp af en forkert adgangskode. Bemærk, at lockout-tiden forlænges efter hvert næste mislykkede loginforsøg.

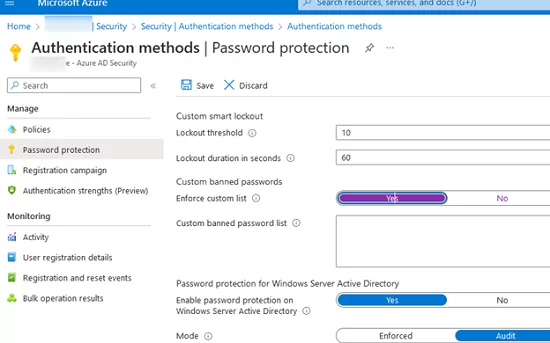

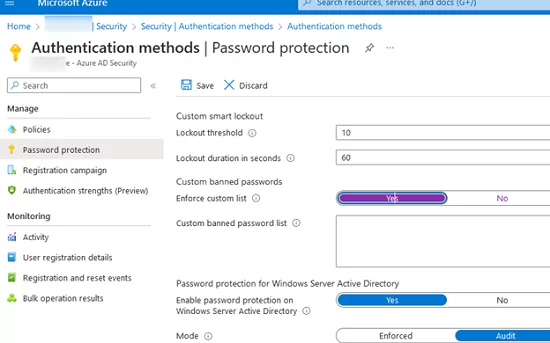

Du kan konfigurere lockout-indstillingerne i det følgende afsnit af Azure Portal ->Azure Active Directory->Sikkerhed->Godkendelsesmetoder —> Adgangskodebeskyttelse.

De muligheder, du kan ændre, er:

- Lockout-tærskel– antallet af mislykkede loginforsøg, før kontoen låses ud (10 som standard);

- Lockout-varighed i sekunder– 60 sekunder som standard.

Hvis deres konto er låst ude, vil en Azure-bruger se følgende meddelelse:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Lær, hvordan du kontrollerer brugerlogonlogfiler i Azure AD.

Undgå brug af svage og populære adgangskoder i Azure AD

Der er en separatAzure AD Adgangskodebeskyttelsefunktion, der giver dig mulighed for at blokere brugen af svage og populære adgangskoder (såsom P@ssw0rd, Pa$$word osv.).

Du kan bruge DSInternals PowerShell-modulet til at kontrollere det lokale Active Directory for svage brugeradgangskoder.

Du kan definere din egen liste over svage adgangskoder iAzure Active Directory->Sikkerhed->Godkendelsesmetoder —> Adgangskodebeskyttelse. Aktiver indstillingenGennemtving tilpasset listeog tilføj en liste over adgangskoder, du vil forbyde (op til 1000 adgangskoder).

Når en Azure AD-bruger forsøger at ændre deres adgangskode til en af de forbudte lister, vises en meddelelse:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Disse indstillinger anvendes som standard kun for cloud-brugere i Azure.

Hvis du vil anvende en forbudt adgangskodeliste til de lokale Active Directory DS-brugere, er det her, du skal gøre:

- Sørg for, at du har Azure AD Premium P1- eller P2-abonnement;

- Aktiver indstillingenAktiver adgangskodebeskyttelse på Windows Server Active Directory;

- Standardkonfigurationen muliggør kun revision af den forbudte adgangskodebrug. Så efter testen skal du skifte tilModemulighed for atHåndhæves;

- Implementer Azure AD Password Protection Proxy Service (

AzureADPasswordProtectionProxySetup.msi) på en af de lokale værter; - Installer Azure AD Password Protection (

AzureADPasswordProtectionDCAgentSetup.msi) på alle ADDS-domænecontrollere.

Hvis du ønsker, at Azure-adgangskodepolitikken skal anvendes på brugere, der er synkroniseret fra AD DS via Azure AD Connect, skal du aktivere indstillingen EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Sørg for, at du har konfigureret en tilstrækkelig stærk domæneadgangskodepolitik i dit lokale Active Directory. Ellers kan synkroniserede brugere indstille enhver adgangskode, inklusive dem, der er svage og usikre.

I dette tilfælde, når en brugers adgangskode ændres eller nulstilles i det lokale Active Directory, kontrolleres brugeren mod listen over forbudte adgangskoder i Azure.

Hvis du har Azure AD Connect-synkronisering aktiveret, kan du bruge dine egne adgangskodepolitikker fra det lokale Active Directory til at anvende på cloud-brugere. For at gøre dette skal du oprette en Fine Grained Security-adgangskodepolitik i den lokale AD og linke den til en gruppe, der indeholder brugerne, der er synkroniseret med skyen. I dette tilfælde vil Azure Active Directory følge adgangskodepolitikken for dit lokale domæne.