1. Es wurden mehrere erfolglose Anmeldeversuche erkannt

Wiederholte fehlgeschlagene Anmeldeversuchegehören zu den offensichtlichsten frühen Anzeichen eines Kontoübernahmeversuchs (ATO), insbesondere innerhalb eines kurzen Zeitrahmens. Cyberkriminelle greifen häufig auf Brute-Force-Angriffe oder Credential Stuffing zurück.Testen gestohlener Benutzername-Passwort-Kombinationen auf mehreren Konten, bis eines funktioniert. Gelegentliche Anmeldefehler sind normal, aber Dutzende von Fehlern innerhalb von Minuten sollten Verdacht erregen. AktivierenMulti-Faktor-Authentifizierung (MFA)und die Überwachung von Anmeldewarnungen kann Ihnen bei der Erkennung von Kontoübernahmen helfen.

2. Sie erhalten gezielte Phishing-Nachrichten

Bevor Kriminelle Ihre Konten kompromittieren können, starten sie häufig Phishing-Kampagnen, um Sie zur Preisgabe Ihrer Anmeldedaten zu verleiten. Diese E-Mails, Texte oder DMs können personalisiert erscheinen und auf die von Ihnen genutzten Dienste verweisen. Im Gegensatz zu generischem SpamGezieltes Phishing ist ein klares Warnsignal dafür, dass jemand einen Angriff zur Kontoübernahme vorbereitet.

Wenn Sie ungewöhnliche Anfragen erhalten„Überprüfen Sie Ihre Identität“oder„Kontozugriff bestätigen“, es ist Zeit, vorsichtig zu sein und wachsam zu bleiben. Erfahren Sie, wie Betrüger an Ihre Daten gelangen, um Phishing-ATOs (Kontoübernahmen) zu verhindern.

3. Anmeldungen erfolgen von ungewöhnlichen oder fremden Orten

Wenn es Ihnen auffälltAnmeldungen von unbekannten Standorten oder IP-Adressen, die weit von dem Ort entfernt sind, an dem Sie normalerweise auf Ihr Konto zugreifen,Dies ist oft ein Hinweis auf eine kompromittierte Anmeldung. Während VPNs oder Geschäftsreisen Fehlalarme auslösen können, sind ständige Aktivitäten aus unerwarteten Ländern ein starkes Erkennungssignal für Kontoübernahmen. Viele Dienste bieten mittlerweile Anmeldebenachrichtigungen an – ignorieren Sie sie nicht; Sie sind möglicherweise Ihre einzige Chance, Cyberkriminelle zu stoppen, bevor sie ihre Angriffe eskalieren.

4. Neue oder unbekannte Geräte melden sich an

Ein weiteres wichtiges Zeichen für Kontoübernahmeaktivitäten isteine Anmeldung von einem unbekannten Gerät. Wenn Ihre Bank oder Ihre E-Mail-Adresse Sie auf ein Gerät aufmerksam macht, das Ihnen nicht gehört, bedeutet das, dass möglicherweise bereits jemand über Ihre Anmeldedaten verfügt. Angreifer nutzen diese Methode häufig, um den Zugriff zu testen, bevor sie einen Betrug begehen. Überprüfen Sie immer den Abschnitt „Aktive Geräte“ Ihres Kontos, melden Sie sich von verdächtigen Sitzungen ab und setzen Sie Ihr Passwort sofort zurück.

5. Die Kontoeinstellungen sind falsch konfiguriert oder unsicher

Schwach bzwveraltete Sicherheitseinstellungenkann die Erkennung einer Kontoübernahme erschweren.Wenn Ihr Konto nicht über MFA verfügt, immer noch ein recyceltes Passwort verwendet oder seit Jahren nicht mehr aktualisiert wurde, wird es zu einem Hauptziel.Manchmal nutzen Cyberkriminelle diese Lücken aus, indem sie Konfigurationen ändern, sodass Opfer keine Sicherheitswarnungen erhalten.

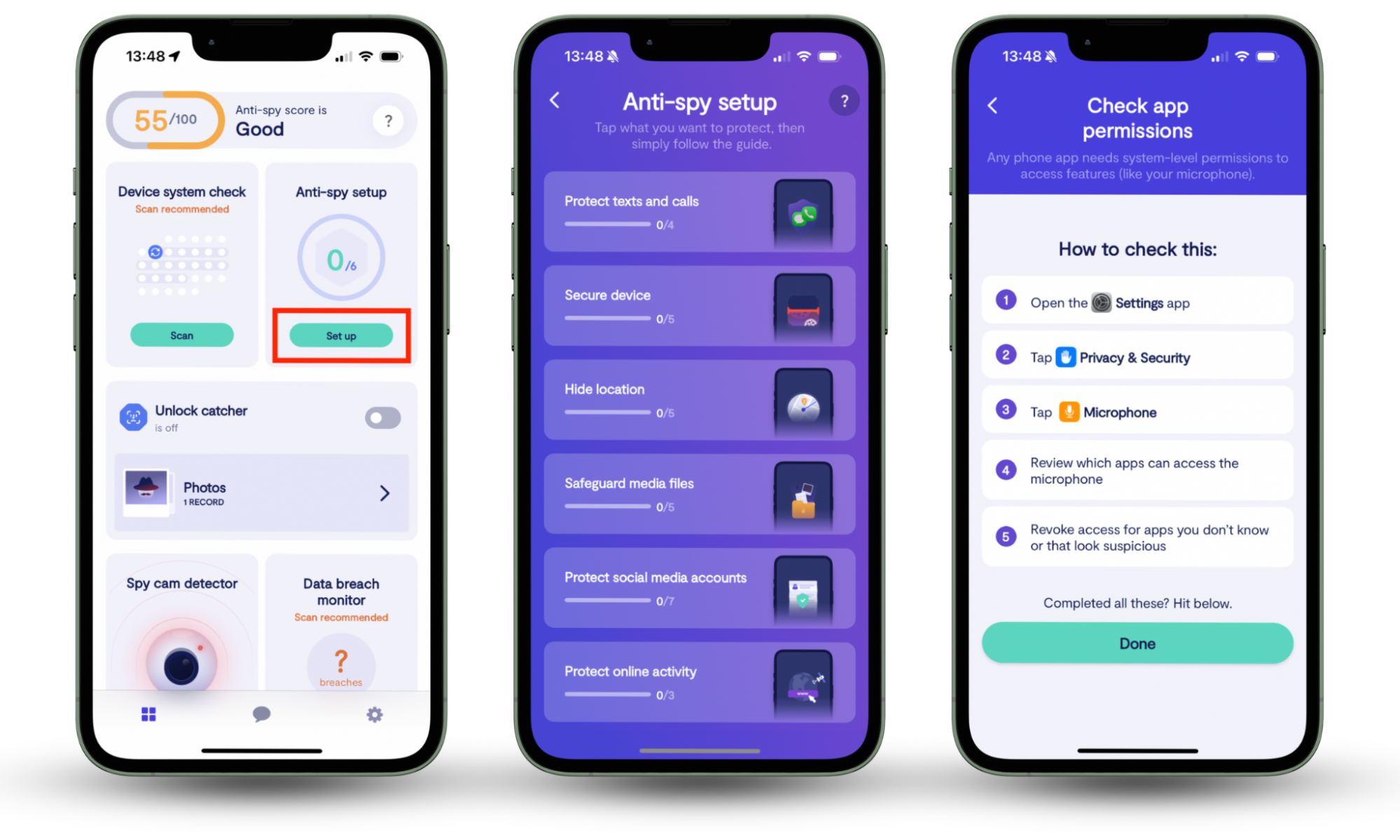

Überprüfen Sie regelmäßig Ihre Datenschutz- und Sicherheitseinstellungen, um sicherzustellen, dass kompromittierte Konten frühzeitig erkannt werden. So wie es einer unserer Kunden tat: Er kontaktierte unser Clario-Supportteam und äußerte leichte Bedenken hinsichtlich möglicher Überwachungssoftware auf seinen Mobilgeräten.

Er hatte unseren Service abonniert, weil er Ruhe und vertrauenswürdige fachkundige Beratung suchte. Um seine Bedenken auszuräumen,Unser Agent führte ihn durch eine umfassende Anti-Spionage-Einrichtung und verfolgte dabei einen kollaborativen Ansatz, um die Sicherheit seines Geräts zu bewerten und zu stärken:

- Durchgeführt aVersteckter App-Scanum nach versteckten oder verdächtigen Anwendungen zu suchen

- Verwendet dieÜberwachung von Datenschutzverletzungenum zugehörige E-Mail-Adressen auf kompromittierte Daten oder unerwünschte Offenlegung personenbezogener Daten zu überprüfen

- Unterstützung des Kunden bei der Sicherung von Konten durch Aktualisierung von Passwörtern und AktivierungZwei-Faktor-Authentifizierung(2FA)

- Gemeinsame Best Practices für kontinuierliche Gerätesicherheit und Datenschutzbewusstsein

Nach Abschluss der Überprüfungen wurden keine Anzeichen einer Überwachungssoftware oder einer Kompromittierung gefunden. Der Kunde drückte seine Wertschätzung für die klaren Erklärungen und die praktische Anleitung aus und gab an, dass er sich beruhigt und zuversichtlich fühle, dass die Sicherheit seines Geräts künftig gewährleistet sei.

Auch Sie können sich auf die Sicherheit Ihrer persönlichen Daten verlassen, indem Sie entweder Ihre Sicherheitseinstellungen jeden Monat überprüfen oder eine einfachere Lösung wählen:Clarios Anti-Spionage-Setup. Hierbei handelt es sich um eine umsetzbare Checkliste, mit der Sie die Datenschutzeinstellungen auf Ihrem Gerät und Ihren Online-Konten auf ein angemessenes Maß anpassen können. Es ist umfassend, detailliert und effektiv.

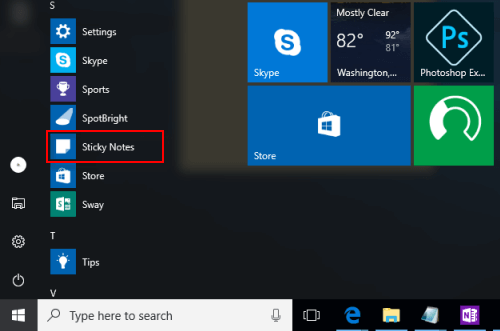

So verwenden Sie das Anti-Spionage-Setup von Clario:

- Laden Sie Clario Anti Spy herunterund richten Sie es auf Ihrem Telefon ein.

- KlopfenAnti-Spionage-Setupund befolgen Sie jeden Schritt wie angewiesen.

Für einen Tipp

Für zusätzlichen Schutz vor ATO nutzen Sie unseren Data Breach Monitor. Diese Funktion durchsucht unsere Datenbanken zu aktuellen Datenschutzverletzungen, um festzustellen, ob Ihre persönlichen Daten durchgesickert sind. Warum ist es wichtig? Wenn Ihre E-Mail-Adressen und Passwörter gehackt werden, können Cyberkriminelle auf Ihre Konten zugreifen und Finanzbetrug begehen. Wenn unser Data Breach Monitor Sie darüber informiert, dass Ihre Daten Teil eines Verstoßes waren, ändern Sie sofort Ihre Passwörter und richten Sie MFA so schnell wie möglich ein.

6. Es finden ungewöhnliche Kontoaktivitäten statt

Unerwartete Aktivitäten, wie zseltsame Transaktionen, geänderte Einstellungen oder plötzliche Änderungen in der Art und Weise, wie Ihr Konto verwendet wird, sollte niemals ignoriert werden. Betrüger fangen oft klein an: Sie testen kleinere Überweisungen, greifen auf archivierte Daten zu oder ändern Benachrichtigungseinstellungen, bevor sie zu größeren Diebstählen übergehen. Die Überwachung von Mustern ist für die Erkennung von Kontoübernahmen von entscheidender Bedeutung, da selbst kleine Anomalien darauf hinweisen können, dass ein Angreifer Ihr Konto ausspioniert.

7. Sie erhalten unerwartete Anfragen zum Zurücksetzen Ihres Passworts

Unerwünschte E-Mails oder SMS-Codes zum Zurücksetzen des Passwortssind ein starkes Warnzeichen. Auch wenn der Angreifer noch keinen vollständigen Zugriff erlangt hat, kann er versuchen, den Reset-Flow auszulösen, um Ihre Abwehrmaßnahmen zu umgehen. Klicken Sie nicht auf verdächtige Links – gehen Sie direkt zur Anwendung oder Website, um die Legitimität einer Anfrage zu überprüfen. Wenn diese Warnungen wiederholt auftreten, ändern Sie sofort Ihr Passwort und überprüfen Sie die Einstellungen zur Kontowiederherstellung.

8. Es werden Änderungen an Kontaktinformationen oder 2FA-Einstellungen vorgenommen

Eines der alarmierendsten Anzeichen einer Übernahme ist der ZeitpunktAngreifer ändern Ihre Wiederherstellungs-E-Mail-Adresse, Telefonnummer oder 2FA-Methode. Diese Änderungen zielen darauf ab, Sie auszusperren und ihnen gleichzeitig eine langfristige Kontrolle zu geben. Wenn Sie eine Benachrichtigung erhalten, dass jemand diese Einstellungen geändert hat – und Sie die Änderung nicht vorgenommen haben – ist es wichtig, dies zu tunHandeln Sie schnell. Sichern Sie Ihr Konto, melden Sie den Vorfall und erwägen Sie die Einrichtung einer Kreditbetrugswarnung, um Identitätsdiebstahl im Zusammenhang mit dem kompromittierten Konto zu verhindern.

Bevor wir fortfahren, ist es wichtig zu beachten, dass Identitätsdiebstahl nicht dasselbe ist wie Kontoübernahme. Während ATO auftritt, wenn Kriminelle Zugriff auf ein bestehendes Konto erhalten, beinhaltet Identitätsdiebstahl die Erstellung neuer Konten in Ihrem Namen. Weitere Informationen zu den wichtigsten Unterschieden finden Sie in unserem Leitfaden zu Identitätsdiebstahl und Kontoübernahme.

Wie erfolgt die Kontoübernahme?

ATO tritt auf, wenn Cyberkriminelle Benutzer stehlen oder dazu verleiten, Anmeldedaten preiszugeben, häufig durch Phishing, Malware oder Datenschutzverletzungen. Sobald sie drinnen sind, können sie Wiederherstellungsdetails ändern, Sicherheitsfunktionen deaktivieren und Betrug begehen. Eine effektive Erkennung von Kontoübernahmen erfordert die Überwachung verdächtiger Aktivitäten, die Sicherung von Konten mit MFA und einige andere unten beschriebene Methoden.

Im Folgenden finden Sie einige Möglichkeiten, wie eine Kontoübernahme online erfolgt:

- Betrüger verschaffen sich Zugriff auf gezielte Konten

- Diebstahl von Anmeldedaten durch Datenschutzverletzung

- Phishing für Anmeldeinformationen

- Datendiebstahl durch Viren und Malware

- Man-in-the-Middle-Angriffe (MitM).

- Beschaffung oder Entwicklung bösartiger Bots

- Unerlaubte Änderungen vornehmen

1. Betrüger verschaffen sich Zugriff auf gezielte Konten

Der Übernahmeprozess beginnt normalerweise damit, dass Angreifer anfällige Konten identifizieren. Sie wählen möglicherweise hochwertige Ziele wie Online-Banking, E-Commerce oder Unternehmensanwendungen. Mithilfe gestohlener persönlicher Daten oder Social Engineering versuchen Cyberkriminelle, schwache Sicherheitskontrollen wie wiederverwendete Passwörter zu umgehen. Eine frühzeitige Erkennung einer Kontoübernahme ist möglich, wenn Sie auf verdächtige Anmeldeversuche oder ungewöhnliche Zugriffsmuster achten.

2. Diebstahl von Anmeldedaten durch Datenschutzverletzung

Durch massive Datenschutzverletzungen werden jedes Jahr Milliarden von Anmeldedaten offengelegt. Cyberkriminelle verwenden diese Benutzernamen und Passwörter dann wieder für Credential-Stuffing-Angriffe und automatisieren so Anmeldeversuche auf mehreren Plattformen. Da viele Leute Passwörter recyceln, kann ein kompromittiertes Konto mehrere andere entsperren. Daher ist die regelmäßige Aktualisierung von Passwörtern und die Vermeidung einer Wiederverwendung von entscheidender Bedeutung für die Betrugsprävention.

3. Phishing nach Anmeldeinformationen

Phishing ist eine der häufigsten Angriffsmethoden zur Kontoübernahme. Betrüger entwerfen gefälschte E-Mails, Websites oder Texte, die vertrauenswürdige Unternehmen imitieren und Benutzer dazu verleiten, Anmeldedaten einzugeben. Einige nutzen sogar geklonte 2FA-Seiten, um Authentifizierungscodes zu erfassen. Das Erkennen von Phishing-Betrügereien ist der Schlüssel zur Vermeidung kompromittierter Konten, und das Verständnis der verschiedenen Arten von Online-Betrügereien kann wirklich dabei helfen, Ihre Abwehrkräfte zu stärken.

4. Datendiebstahl durch Viren und Malware

Malware-Infektionen können heimlich Anmeldedaten sammeln. Keylogger zeichnen jeden Tastendruck auf, während Spyware Cookies und Browsersitzungen verfolgen kann, um aktive Anmeldungen zu kapern. Auf Mobilgeräten können sich bösartige Apps als harmlose Spiele oder Dienstprogramme tarnen und gleichzeitig im Hintergrund Passwörter stehlen. Antiviren-Tools und vorsichtige App-Downloads sind wesentliche Schutzmaßnahmen.

Empfohlene Lektüre:So erkennen Sie FlexiSpy auf dem iPhone

5. Man-in-the-Middle-Angriffe (MitM).

Bei einem MitM-Angriff fangen Cyberkriminelle Daten während der Übertragung ab, häufig über öffentliches WLAN oder unsichere Netzwerke. Wenn Sie beim Zugriff auf das Internet an einem Flughafen oder an einem öffentlichen Ort kein VPN verwenden, können Angreifer Anmeldeinformationen und persönliche Daten erfassen oder sogar Schadcode einschleusen. Die Verwendung eines sicheren VPN ist eine wirksame Möglichkeit, sich vor dieser Form der Kontoübernahme zu schützen.

6. Beschaffung oder Entwicklung bösartiger Bots

Bots werden häufig eingesetzt, um Brute-Force-Versuche oder Credential Stuffing in großem Umfang zu automatisieren. Betrüger nutzen Netzwerke kompromittierter Geräte, um Tausende von Anmeldeanfragen pro Sekunde zu starten. Da Bots das reale Benutzerverhalten nachahmen, ist die Erkennung einer Kontoübernahme durch automatisierten Datenverkehr ohne erweiterte Überwachung eine Herausforderung. Sofern Sie jedoch keine wesentlichen vertraulichen Informationen auf Ihrem Gerät haben und ein gesetzestreuer Bürger sind, sollten Sie mit einer regelmäßigen Anmeldeüberwachung und MFA zufrieden sein.

7. Vornahme nicht autorisierter Änderungen

Einmal drinnen, handeln Betrüger oft schnell, um die Kontrolle zu erlangen. Sie können E-Mail-Adressen oder Telefonnummern zur Wiederherstellung ändern oder 2FA deaktivieren. Diese nicht autorisierten Änderungen verhindern, dass Opfer wieder Zugriff erhalten, und geben Kriminellen Zeit, Betrug zu begehen. Überwachen Sie die Sicherheitseinstellungen genau, um eine Kontoübernahme frühzeitig zu erkennen.

Verhinderung von Kontoübernahmen

Um eine Kontoübernahme zu verhindern, aktivieren Sie die Multi-Faktor-Authentifizierung, verwenden Sie sichere und eindeutige Passwörter und achten Sie auf ungewöhnliche Kontoaktivitäten. Unternehmen sollten Anmeldungen in Echtzeit überwachen, Geräte-Fingerprinting anwenden und Benutzer darin schulen, Phishing zu vermeiden. Diese Schritte helfen, Betrug frühzeitig zu erkennen und zu stoppen. Hier sind die Schritte, die Sie unternehmen können, um eine Kontoübernahme zu verhindern:

- Multi-Faktor-Authentifizierung

- Risikobasierte Authentifizierung

- Biometrische Authentifizierung

- Malware-Erkennung

- Phishing-Bewusstsein

1. Multi-Faktor-Authentifizierung (MFA)

MFA fügt eine zusätzliche Sicherheitsebene hinzu, die über das reine Passwort hinausgeht. Selbst wenn Angreifer Ihre Zugangsdaten kennen, können sie sich ohne den zweiten Faktor, wie einen Telefoncode oder einen Fingerabdruck, nicht anmelden.

Das erste, was Sie tun sollten, nachdem Sie diesen Artikel gelesen haben, istAktivieren Sie MFA für Ihre E-Mail-, Bank- und Social-Media-Konten in den Sicherheitseinstellungen und verwenden Sie nach Möglichkeit eine Authentifizierungs-App anstelle von SMS.

2. Risikobasierte Authentifizierung (RBA)

RBA wertet Anmeldeversuche basierend auf dem Kontext wie Standort, Gerät und Zeit aus. Verdächtige Anmeldungen lösen eine zusätzliche Überprüfung aus und verringern so das Risiko eines unbefugten Zugriffs.Wenn Ihre Bank oder Ihr Dienst „Warnungen bei verdächtigen Anmeldungen“ oder „adaptive Authentifizierung“ anbietet, aktivieren Sie dieseSie werden also zu zusätzlichen Überprüfungen aufgefordert, wenn etwas nicht richtig aussieht.

3. Biometrische Authentifizierung

Biometrische Daten (Fingerabdruck, Gesicht, Stimme) verknüpfen Ihr Login mit Ihrer Identität und machen es für Betrüger nahezu unmöglich, es zu kopieren. Sofern verfügbar,Aktivieren Sie Face ID, Touch ID oder die Anmeldung per Fingerabdruck in Ihren mobilen Apps.Ermutigen Sie die Mitarbeiter von Organisationen, Geräte zu verwenden, die biometrische Anmeldungen unterstützen.

4. Malware-Erkennung

Malware, Spyware oder Keylogger können Anmeldedaten stehlen, während sie unbemerkt im Hintergrund agieren. Cybersicherheitstools erkennen und entfernen diese Bedrohungen, bevor sie Ihr Konto gefährden.Installieren Sie z. B. eine vertrauenswürdige Antiviren- oder Anti-Spyware-AppClario Anti Spy, auf Ihrem Telefon und Computer. Halten Sie es auf dem neuesten Stand und führen Sie regelmäßig Scans durch, um sicherzustellen, dass keine Schadsoftware Ihre Daten verfolgt.

5. Phishing-Bewusstsein

Phishing bleibt die häufigste Ursache für gestohlene/übernommene Konten. Betrüger ahmen vertrauenswürdige Unternehmen nach, um Sie zur Preisgabe Ihrer Anmeldedaten zu verleiten. Das musst du immer tunBewegen Sie den Mauszeiger über Links, bevor Sie darauf klicken, überprüfen Sie die Absenderadressen noch einmal und geben Sie niemals Anmeldeinformationen auf Seiten ein, die Sie über verdächtige E-Mails erreicht haben.

Abschluss

Die frühzeitige Erkennung einer Kontoübernahme ist für den Schutz Ihrer Identität, Ihres Geldes und Ihrer Online-Privatsphäre von entscheidender Bedeutung. Achten Sie auf ungewöhnliche Anmeldungen, Phishing-Versuche und unbefugte Änderungen an den Kontoeinstellungen. Kombinieren Sie starke Authentifizierung mit kontinuierlicher Überwachung für eine effektive ATO-Erkennung und -NutzungClarios Anti-Spionage-Setupfür eine einfachere, geführte und letztendlich sicherere Lösung.