Nachdem Sie einen Computer oder ein Benutzerkonto zu einer Active Directory-Sicherheitsgruppe hinzugefügt haben, werden die neuen Zugriffsberechtigungen oder die neuen Gruppenrichtlinienobjekte nicht sofort angewendet. Um die Gruppenmitgliedschaft zu aktualisieren und die zugewiesenen Berechtigungen oder Gruppenrichtlinien anzuwenden, müssen Sie den Computer neu starten oder eine Ab- und Anmeldung (für den Benutzer) durchführen. Dies liegt daran, dass AD-Gruppenmitgliedschaften nur aktualisiert werden, wenn das Kerberos-Ticket ausgestellt wird, was beim Systemstart oder bei der Authentifizierung eines Benutzers bei der Anmeldung geschieht.

Inhalt:

- Aktualisieren Sie die Computergruppenmitgliedschaft und das Kerberos-Ticket ohne Neustart

- Laden Sie die Mitgliedschaft in Benutzergruppen neu, ohne sich abzumelden

Wenn Sie den Computer nicht sofort neu starten oder den Benutzer nicht abmelden können, können Sie die AD-Gruppenmitgliedschaft des Kontos mithilfe von aktualisierenklist.exeWerkzeug. Mit diesem Dienstprogramm können Sie die Kerberos-Tickets eines Computers oder Benutzers zurücksetzen und erneuern.

Notiz.Die in diesem Artikel beschriebene Methode funktioniert nur mit Netzwerkdiensten, die die Kerberos-Authentifizierung unterstützen. Die Dienste, die nur mit NTLM-Authentifizierung funktionieren, erfordern weiterhin die Abmeldung + Anmeldung eines Benutzers oder einen Windows-Neustart.

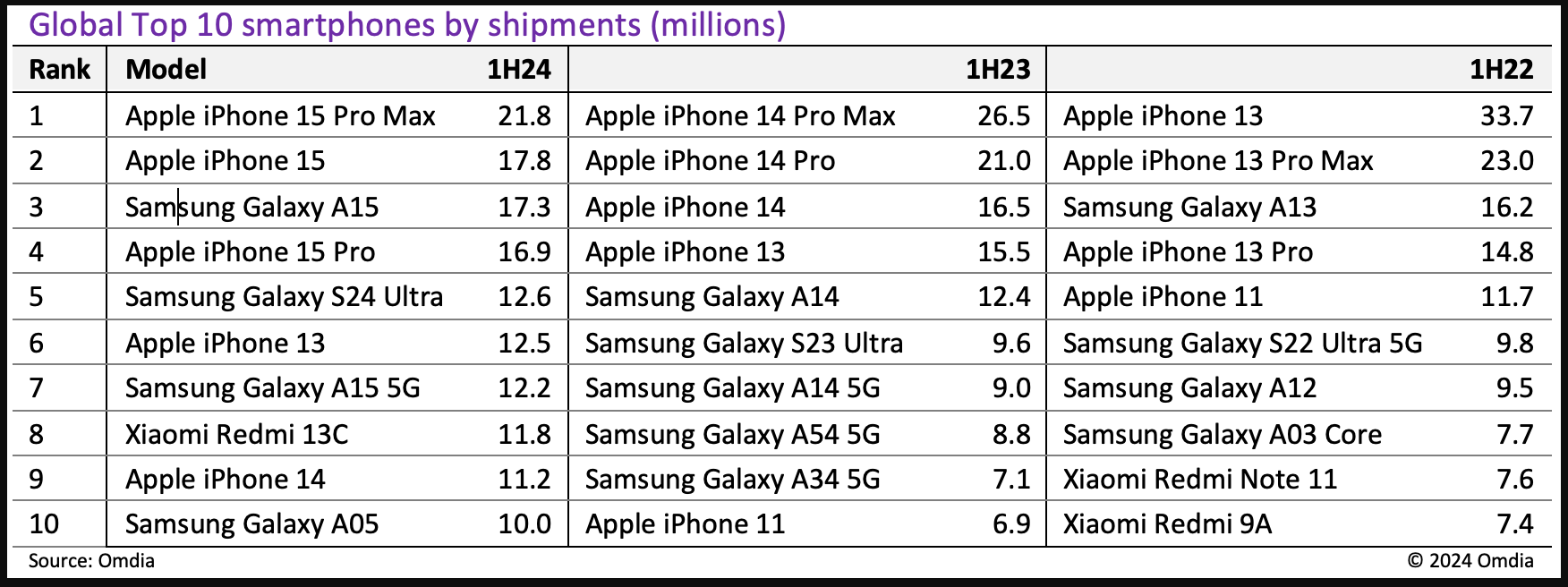

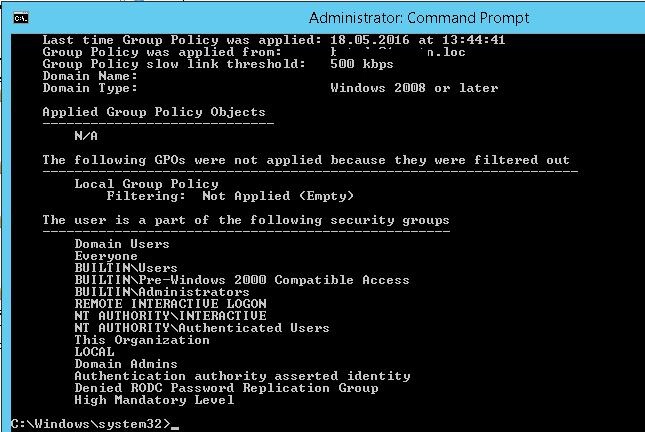

Mit dem folgenden Befehl können Sie die Domänensicherheitsgruppen auflisten, denen der aktuelle Benutzer angehört:

whoami /groups

oder GPResult:

gpresult /r /scope user

Die Liste der Gruppen, denen der Benutzer angehört, wird im Abschnitt „Der Benutzer ist Teil der folgenden Sicherheitsgruppen“ angezeigt.

Aktualisieren Sie die Computergruppenmitgliedschaft und das Kerberos-Ticket ohne Neustart

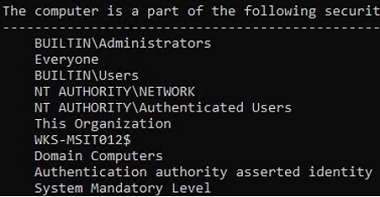

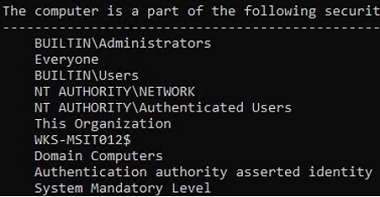

Mit dem Befehl können Sie die Sicherheitsgruppen auflisten, denen dieser Computer angehört

gpresult /r /scope computer

Der Computer ist Teil der folgenden Sicherheitsgruppen

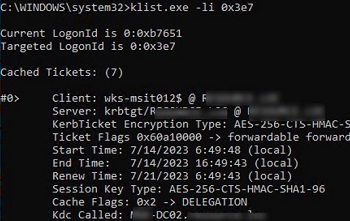

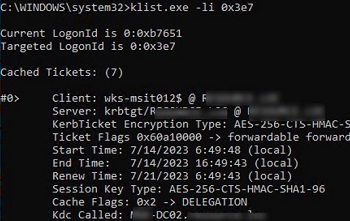

Sie können zwischengespeicherte Kerberos-Tickets auflisten, die vom Computer empfangen wurden, sowie das Datum, an dem sie empfangen wurden, und den Zeitpunkt der nächsten Verlängerung.

klist.exe -li 0x3e7

Notiz. 0x3e7ist eine spezielle Kennung, die auf eine Sitzung des lokalen Computers (Lokales System) verweist.

Fügen Sie nun den Computer zur AD-Sicherheitsgruppe hinzu (mit dem ADUC-Snap-In oder mit PowerShell):Add-AdGroupMember -Identity grAVExclusionPC -Members wks-mns21$)

Um den Kerberos-Ticket-Cache des Computers zu leeren und die AD-Gruppenmitgliedschaft des Computers zu aktualisieren, führen Sie den Befehl aus (für Windows 7 und Windows Server 2008R2).

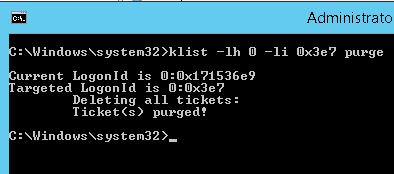

klist -lh 0 -li 0x3e7 purge

Oder für Windows 11/10/8 und Windows Server 2022/2019/2016:

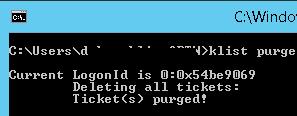

klist –li 0x3e7 purge

Erfahren Sie mehr:So konvertieren Sie Verteilergruppen in Sicherheitsgruppen in Windows Server

Deleting all tickets: Ticket(s) purged!

Aktualisieren Sie die Gruppenrichtlinieneinstellungen mithilfe vongpupdate /forceBefehl. Alle der AD-Gruppe über die Sicherheitsfilterung zugewiesenen Gruppenrichtlinien werden dann ohne Neustart auf den Computer angewendet.

Mit dem Befehl können Sie prüfen, wann ein Computer neue Kerberos-Tickets erhalten hat:

klist -li 0x3e7 tgt

Nachdem Sie den Befehl ausgeführt und die Richtlinien aktualisiert haben (können Sie die Richtlinien mit aktualisieren).gpupdate /forceBefehl) werden alle Gruppenrichtlinien, die der AD-Gruppe über die Sicherheitsfilterung zugewiesen wurden, auf den Computer angewendet.

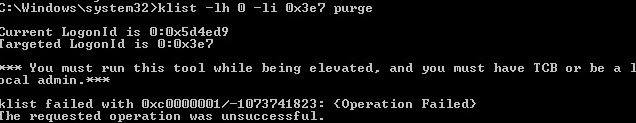

Wenn die LSA-Zugriffsbeschränkungsrichtlinie in Ihrer Domäne konfiguriert ist (z. B. die Debug-Programmrichtlinie, die die Verwendung von SeDebugPrivilege einschränkt), wenn Sie die ausführenklist -li 0: 0x3e7 purgeWenn Sie den Befehl ausführen, erhalten Sie möglicherweise eine Fehlermeldung: „Fehler beim Aufrufen der API LsaCallAuthenticationPackage“:

Current LogonId is 0:0x3d2de2

Targeted LogonId is 0:0x3e7

*** You must run this tool while being elevated, and you must have TCB or be a local admin.***

klist failed with 0xc0000001/-1073741823: {Operation Failed}

The requested operation was unsuccessful.

In diesem Fall müssen Sie die Befehlszeile im Namen von NT AUTHORITYSYSTEM ausführen und den Kerberos-Ticket-Cache Ihres Computers in dieser Konsole löschen:

psexec -s -i -d cmd.exe–Führen Sie cmd im Namen des lokalen Systems mit dem Tool psexec.exe aus

klist purge– Computerticket zurücksetzen

gpupdate /force– GPO aktualisieren

Diese Methode zum Aktualisieren der Computergruppenmitgliedschaft ist die einzige funktionierende Option zum Aktualisieren der GPO-Einstellungen auf Clients, die über VPN eine Verbindung zu Ihrem Netzwerk herstellen, wobei sich der Benutzer mit zwischengespeicherten Domänenanmeldeinformationen anmeldet.

Laden Sie die Mitgliedschaft in Benutzergruppen neu, ohne sich abzumelden

Mit einem weiteren Befehl werden die zugewiesenen Active Directory-Sicherheitsgruppen in der Benutzersitzung aktualisiert. Sie haben beispielsweise einen Benutzer zu einer Sicherheitsgruppe hinzugefügt, die Zugriff auf einen freigegebenen Ordner gewährt. Der Benutzer kann nicht auf diesen Netzwerkordner zugreifenohne sich ab- und wieder anzumelden.

Sie müssen den Kerberos-Ticket-Cache eines Benutzers zurücksetzen, wenn Sie die Liste der zugewiesenen Sicherheitsgruppen für diesen Benutzer aktualisieren möchten. Öffnen Sie eine nicht privilegierte Eingabeaufforderung in einer Benutzersitzung (führen Sie cmd nicht im Administratormodus aus). Führen Sie den Befehl aus:

klist purge

Current LogonId is 0:0x5e3d69 Deleting all tickets: Ticket(s) purged!

Um die aktualisierte Gruppenliste anzuzeigen, müssen Sie mit Runas eine neue Eingabeaufforderung öffnen (damit der neue Prozess mit dem neuen Sicherheitstoken erstellt wird).

Listen Sie die Gruppen des Benutzers auf:

whoami /groups

In der Remote Desktop Services (RDS)-Umgebung können Sie Kerberos-Tickets für alle Remotebenutzersitzungen gleichzeitig zurücksetzen, indem Sie den folgenden PowerShell-Einzeiler verwenden:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))}

Damit der Benutzer eine Verbindung zum freigegebenen Netzwerkordner herstellen kann, müssen Sie die Datei-Explorer-Shell mit einem neuen Token neu starten. (mit einer neuen Sicherheitsgruppe)

- Öffnen Sie die Eingabeaufforderung;

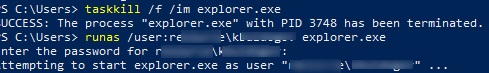

- Beenden Sie den Datei-Explorer-Prozess des aktuellen Benutzers:

taskkill /f /im explorer.exe - Starten Sie einen neuen Explorer-Prozess mit Ihren Kontoanmeldeinformationen. Sie können die verwenden

%USERDOMAIN%%USERNAME%Umgebungsvariablen oder geben Sie die Domäne und den Benutzernamen manuell an. Zum Beispiel:runas /user:woshubjsmith explorer.exe - Geben Sie Ihr Kontopasswort ein.

- Der Datei-Explorer wird dann mit einem neuen Zugriffstoken neu gestartet und Sie können mit den Berechtigungen der neuen Sicherheitsgruppe auf den Netzwerkordner zugreifen.

Bei der vorherigen Methode müssen Sie explizit das Kennwort des Benutzers angeben, um die Sicherheitsgruppen im Windows-Datei-Explorer zu aktualisieren. Wenn dies nicht möglich ist, können Sie einen Workaround ausprobieren.

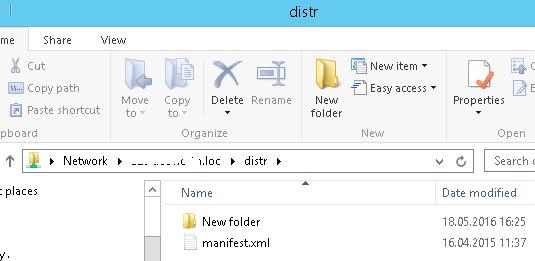

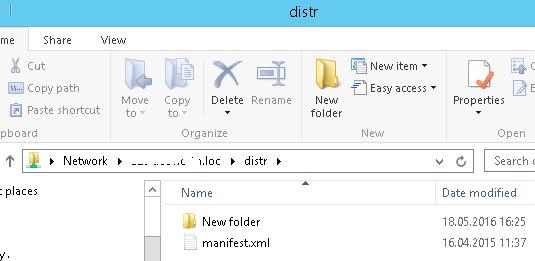

Angenommen, ein Benutzer wurde zu einer AD-Gruppe hinzugefügt, um auf einen freigegebenen Ordner eines Dateiservers zuzugreifen. Versuchen Sie, darauf zuzugreifenKurzname (NETBIOS)oderFQDN((!!! das ist wichtig). Zum Beispiel \lon-fs1.woshub.locInstall. Aber nicht nach IP-Adresse.

Für den kurzen Servernamen (NAME) und den vollständigen Servernamen (FQDN) werden unterschiedliche CIFS-Tickets verwendet. Wenn Sie zuvor den FQDN für den Zugriff auf den Dateiserver verwendet haben, können Sie nach dem Zurücksetzen der Tickets auf dem Client mit dem Befehl klist purge mit NAME auf den Dateiserver zugreifen (beim ersten Zugriff auf die SMB-Freigabe wird ein neues Ticket mit neuen Sicherheitsgruppen ausgestellt). Das alte FQDN-Ticket befindet sich noch im Datei-Explorer-Prozess und wird erst nach einem Neustart (wie oben beschrieben) zurückgesetzt.

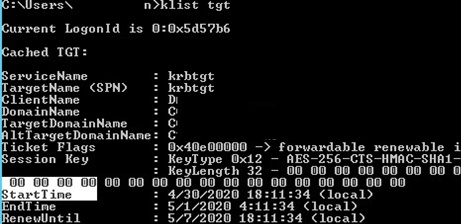

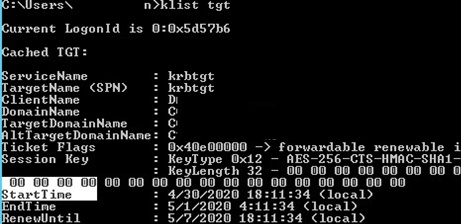

Zu diesem Zeitpunkt wird dem Benutzer ein neues Kerberos-Ticket ausgestellt. Sie können überprüfen, ob Ihr TGT-Ticket aktualisiert wurde:

klist tgt

(sehenCached TGT Start TimeWert)

Ein freigegebener Ordner, dem über die AD-Sicherheitsgruppe Zugriff gewährt wurde, sollte geöffnet werden, ohne dass sich der Benutzer abmelden muss.

Führen Sie das auswhoami /groupsBefehl, um sicherzustellen, dass der Benutzer ohne erneute Anmeldung ein neues TGT mit einer aktualisierten Liste von Sicherheitsgruppen erhalten hat.

Wir möchten Sie noch einmal daran erinnern, dass diese Methode zur Aktualisierung der Sicherheitsgruppenmitgliedschaft nur für Dienste funktioniert, die Kerberos unterstützen. Für Dienste mit NTLM-Authentifizierung ist ein Neustart des Computers oder eine Benutzerabmeldung erforderlich, um das Token zu aktualisieren.