Το CloAk ransomware είναι μια σχετικά νέα ομάδα ransomware που εμφανίστηκε από τα τέλη του 2022 έως τις αρχές του 2023. Η προέλευση και η ταυτότητα της ομάδας πίσω από το ransomware είναι προς το παρόν άγνωστες. Αυτό το ransomware χρησιμοποιεί τους ίδιους πόρους του μολυσμένου μηχανήματος για να εκτελέσει εξαγωγή δεδομένων και τους δικούς του πόρους για να κρυπτογραφήσει τα αρχεία απειλών για να κρυπτογραφήσει τα θύματα. πληρώνοντας τα λύτρα και η ομάδα έχει έναν γνωστό ιστότοπο εκβιασμών όπου πωλούν και διαρρέουν δεδομένα από τα θύματά τους. Τα θύματα που αναφέρονται στον ιστότοπο διαρροής Cloak δείχνουν κάποια γεωγραφική εστίαση, με τις κύριες χώρες που στοχεύουν να είναι η Γερμανία, η Ιταλία, η Ταϊβάν και η Γαλλία.

Οι ειδικοί της SalvageData συνιστούν προληπτικά μέτρα ασφάλειας δεδομένων, όπως τακτικά αντίγραφα ασφαλείας, ισχυρές πρακτικές ασφάλειας στον κυβερνοχώρο και ενημέρωση του λογισμικού, για προστασία από επιθέσεις ransomware. Και,σε περίπτωση επίθεσης ransomware, επικοινωνήστε μαζί μαςεμπειρογνώμονες ανάκτησης ransomwareαμέσως.

Το Cloak ή CloAk ransomware είναι ένας τύπος κακόβουλου λογισμικού που κρυπτογραφεί τα δεδομένα ενός θύματος και απαιτεί πληρωμή λύτρων με αντάλλαγμα το κλειδί αποκρυπτογράφησης. Η ομάδα ransomware Cloak έχει μια γνωστή τοποθεσία εκβιασμών όπου πωλούν και διαρρέουν δεδομένα από τα θύματά τους. Το ransomware επιχειρεί επίσης να αφαιρέσει σκιώδη αντίγραφα τόμου (VSS) χρησιμοποιώντας την εντολή vssadmin.exe delete shadows /all /quiet. Τα επηρεαζόμενα αρχεία μετονομάζονται με τις επεκτάσεις .crYptA ή .crYptB μετά την κρυπτογράφηση και αυτό το μοτίβο μπορεί να επεκταθεί έως και .crYptE ακολουθώντας το αλφάβητο σε σειρά με το τελευταίο γράμμα στην επέκταση. Το ransomware καθυστερεί επίσης την εκτέλεση του ωφέλιμου φορτίου μέσω της κρυφής εντολής: ¬/c TIMEOUT /T.

Όλα όσα γνωρίζουμε για το CloAk Ransomware

Επιβεβαιωμένο Όνομα

- Ο ιός CloAk

Τύπος απειλής

- Ransomware

- Κρυπτοϊός

- Θυρίδα αρχείων

- Διπλός εκβιασμός

Επέκταση κρυπτογραφημένων αρχείων

- .crYptA

- .crYptB

- .crYptC

- .crYptD

- .κρύπτη

Μήνυμα που απαιτεί λύτρα

- readme_for_unlock.txt

Υπάρχει διαθέσιμος δωρεάν αποκρυπτογραφητής;Όχι, δεν υπάρχει δημόσιος αποκρυπτογραφητής για το CloAk ransomware.Μέθοδοι διανομής

- Κοινωνική μηχανική

- Κακή διαφήμιση

- Κιτ εκμετάλλευσης

- Κακή διαφήμιση

- Πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας (RDP)

- Κλεμμένα διαπιστευτήρια

- Drive-By Download

- Πειρατικό Λογισμικό

Συνέπειες

- Τα αρχεία κρυπτογραφούνται και κλειδώνονται μέχρι την πληρωμή των λύτρων

- Διαρροή δεδομένων

- Διπλός εκβιασμός

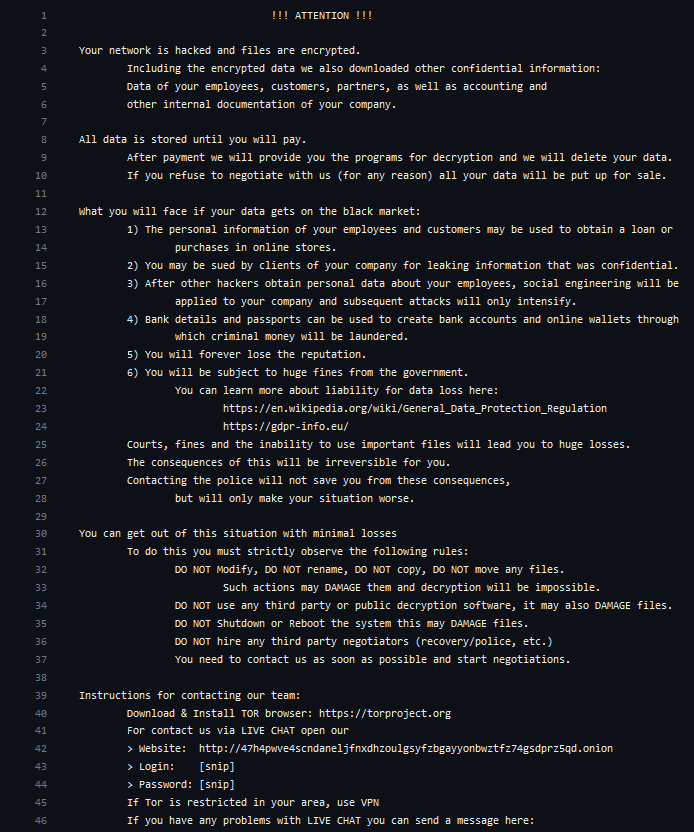

Τι υπάρχει στο σημείωμα λύτρων CloAk

Το Cloak ransomware εμφανίζει ένα μήνυμα λύτρων, με το όνομα readme_for_unlock.txt, που απαιτεί πληρωμή σε αντάλλαγμα για το κλειδί αποκρυπτογράφησης. Το μήνυμα λύτρων έχει σχεδιαστεί για να εκφοβίσει το θύμα να πληρώσει τα λύτρα. Δείγμα του περιεχομένου της σημείωσης λύτρων CloAk:

Εάν συνειδητοποιήσετε ότι είστε θύμα ransomware, επικοινωνώντας με τους ειδικούς κατάργησης ransomware της SalvageData σάς παρέχει μια ασφαλή υπηρεσία ανάκτησης δεδομένων και αφαίρεση ransomware μετά από μια επίθεση.

Πώς το CloAk ransomware μολύνει ένα μηχάνημα ή ένα δίκτυο;

Κοινωνική Μηχανική

Το ηλεκτρονικό ψάρεμα (phishing) είναι η πιο κοινή μέθοδος που χρησιμοποιείται από ομάδες ransomware για τη μόλυνση συστημάτων. Ο εισβολέας στέλνει ένα email που φαίνεται να προέρχεται από νόμιμη πηγή, όπως μια τράπεζα ή μια ναυτιλιακή εταιρεία, και εξαπατά το θύμα να κάνει κλικ σε έναν σύνδεσμο ή να κατεβάσει ένα συνημμένο που περιέχει το ransomware.

Κιτ κακόβουλης διαφήμισης και εκμετάλλευσης

Η κακόβουλη διαφήμιση είναι η χρήση διαδικτυακής διαφήμισης, που φαίνεται να είναι νόμιμη, για τη διάδοση κακόβουλου λογισμικού. Τα κιτ εκμετάλλευσης είναι προσυσκευασμένο λογισμικό που μπορεί να χρησιμοποιηθεί για την εκμετάλλευση τρωτών σημείων σε ένα σύστημα.

Πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας (RDP)

Οι εισβολείς μπορούν να χρησιμοποιήσουν γνωστά τρωτά σημεία ή επιθέσεις ωμής βίας για να αποκτήσουν πρόσβαση σε ένα σύστημα μέσω RDP. Μόλις έχουν πρόσβαση, μπορούν να εγκαταστήσουν ransomware στο σύστημα.

Λήψεις Drive-By

Αυτή είναι μια μέθοδος όπου οι εισβολείς μολύνουν έναν ιστότοπο με κακόβουλο λογισμικό. Όταν ένα θύμα επισκέπτεται τον ιστότοπο, το κακόβουλο λογισμικό μεταφορτώνεται στο σύστημά του χωρίς να το γνωρίζει.

Πειρατικό Λογισμικό

Οι εισβολείς μπορούν να μολύνουν πειρατικό λογισμικό με ransomware και να το διανέμουν μέσω ιστοτόπων torrent ή άλλων πλατφορμών κοινής χρήσης αρχείων.

Πώς λειτουργεί το CloAk ransomware

Αρχική Πρόσβαση

Ο ηθοποιός του κυβερνοχώρου αποκτά πρόσβαση στο δίκτυο ή στο μηχάνημα χρησιμοποιώντας διάφορες μεθόδους όπως κοινωνική μηχανική, κακόβουλη διαφήμιση, κιτ εκμετάλλευσης, πρωτόκολλο απομακρυσμένης επιφάνειας εργασίας (RDP), κλεμμένα διαπιστευτήρια, λήψεις μέσω οδήγησης ή πειρατικό λογισμικό.

Δείτε επίσης:Scarab Ransomware: Πλήρης οδηγός

Αναγνώριση

Μόλις ο εισβολέας αποκτήσει πρόσβαση, προχωρά σε αναγνώριση για να αναγνωρίσει το δίκτυο και τις συσκευές του στόχου.

Πλευρική Κίνηση

Ο εισβολέας κινείται πλευρικά στο δίκτυο για να αποκτήσει πρόσβαση σε όλες τις συσκευές και τα συστήματα.

Διήθηση

Ο εισβολέας διεισδύει δεδομένα από το δίκτυο ή το μηχάνημα, τα οποία στη συνέχεια χρησιμοποιούνται για να απειλήσουν το θύμα να πληρώσει τα λύτρα.

Ανάπτυξη Ransomware

Ο εισβολέας αναπτύσσει το ωφέλιμο φορτίο ransomware Cloak για να κρυπτογραφήσει τα δεδομένα του θύματος.

Απαίτηση λύτρων και διαρροές δεδομένων

Το ransomware εμφανίζει ένα μήνυμα στο θύμα, εξηγώντας ότι τα αρχεία δεν είναι προσβάσιμα και μπορούν να προσπελαστούν ξανά μόνο με την πληρωμή λύτρων στους εισβολείς. Η ομάδα ransomware Cloak έχει μια γνωστή τοποθεσία εκβιασμών όπου πωλούν και διαρρέουν δεδομένα από τα θύματά τους.

Μην πληρώσετε τα λύτρα!Η επικοινωνία με μια υπηρεσία αφαίρεσης ransomware όχι μόνο μπορεί να επαναφέρει τα αρχεία σας αλλά και να αφαιρέσει οποιαδήποτε πιθανή απειλή.

Πώς να χειριστείτε μια επίθεση ransomware στο CloAk

Το πρώτο βήμα για την ανάκτηση από μια επίθεση CloAk είναι να απομονώσετε τον μολυσμένο υπολογιστή αποσυνδέοντάς τον από το διαδίκτυο και αφαιρώντας οποιαδήποτε συνδεδεμένη συσκευή. Στη συνέχεια, πρέπει να επικοινωνήσετε με τις τοπικές αρχές. Στην περίπτωση των κατοίκων και των επιχειρήσεων των ΗΠΑ, είναι τοτοπικό γραφείο του FBIκαι τοΚέντρο καταγγελιών για εγκλήματα στο Διαδίκτυο (IC3).Για να αναφέρετε μια επίθεση ransomware, πρέπει να συγκεντρώσετε όλες τις πληροφορίες που μπορείτε σχετικά με αυτήν, συμπεριλαμβανομένων:

- Στιγμιότυπα από το σημείωμα λύτρων

- Επικοινωνίες με παράγοντες απειλών (αν τους έχετε)

- Δείγμα κρυπτογραφημένου αρχείου

Ωστόσο, αν το προτιμάτεεπικοινωνήστε με επαγγελματίες, μετά μην κάνετε τίποτα.Αφήστε κάθε μολυσμένο μηχάνημα όπως είναικαι ζητήστε έναυπηρεσία αφαίρεσης ransomware έκτακτης ανάγκης. Η επανεκκίνηση ή ο τερματισμός λειτουργίας του συστήματος μπορεί να θέσει σε κίνδυνο την υπηρεσία ανάκτησης. Η σύλληψη της μνήμης RAM ενός ζωντανού συστήματος μπορεί να βοηθήσει στη λήψη του κλειδιού κρυπτογράφησης και η σύλληψη ενός αρχείου σταγονόμετρου, δηλαδή αρχείου που εκτελεί το κακόβουλο ωφέλιμο φορτίο, μπορεί να δημιουργηθεί αντίστροφα και να οδηγήσει σε αποκρυπτογράφηση των δεδομένων ή στην κατανόηση του τρόπου λειτουργίας του. Πρέπειμην διαγράψετε το ransomwareκαι κρατήστε όλα τα στοιχεία της επίθεσης. Αυτό είναι σημαντικό γιαψηφιακή εγκληματολογίαώστε οι ειδικοί να μπορούν να εντοπίσουν την ομάδα χάκερ και να τους αναγνωρίσουν. Οι αρχές μπορούν να χρησιμοποιούν τα δεδομένα στο μολυσμένο σύστημά σαςερευνήστε την επίθεση και βρείτε τον υπεύθυνο.Μια έρευνα επίθεσης στον κυβερνοχώρο δεν διαφέρει από οποιαδήποτε άλλη ποινική έρευνα: χρειάζεται στοιχεία για να βρει τους εισβολείς.

1. Επικοινωνήστε με τον πάροχο ανταπόκρισης συμβάντων

Η απόκριση σε συμβάν στον κυβερνοχώρο είναι η διαδικασία απόκρισης και διαχείρισης ενός περιστατικού κυβερνοασφάλειας. Το Incident Response Retainer είναι μια συμφωνία παροχής υπηρεσιών με έναν πάροχο κυβερνοασφάλειας που επιτρέπει στους οργανισμούς να λαμβάνουν εξωτερική βοήθεια για περιστατικά ασφάλειας στον κυβερνοχώρο. Παρέχει στους οργανισμούς μια δομημένη μορφή τεχνογνωσίας και υποστήριξης μέσω ενός συνεργάτη ασφαλείας, δίνοντάς τους τη δυνατότητα να ανταποκρίνονται γρήγορα και αποτελεσματικά κατά τη διάρκεια ενός συμβάντος στον κυβερνοχώρο. Ένα σύστημα διατήρησης απόκρισης περιστατικών προσφέρει ηρεμία στους οργανισμούς, προσφέροντας υποστήριξη από ειδικούς πριν και μετά από ένα περιστατικό ασφάλειας στον κυβερνοχώρο. Η συγκεκριμένη φύση και η δομή ενός συστήματος διατήρησης απόκρισης περιστατικού θα ποικίλλει ανάλογα με τον πάροχο και τις απαιτήσεις του οργανισμού. Ένα καλό σύστημα συγκράτησης απόκρισης συμβάντων θα πρέπει να είναι ισχυρό αλλά ευέλικτο, παρέχοντας αποδεδειγμένες υπηρεσίες για τη βελτίωση της μακροπρόθεσμης στάσης ασφαλείας ενός οργανισμού.Εάν επικοινωνήσετε με τον πάροχο υπηρεσιών IR που διαθέτετε, μπορεί να αναλάβει αμέσως και να σας καθοδηγήσει σε κάθε βήμα της ανάκτησης ransomware.Ωστόσο, εάν αποφασίσετε να αφαιρέσετε μόνοι σας το ransomware και να ανακτήσετε τα αρχεία με την ομάδα IT σας, τότε μπορείτε να ακολουθήσετε τα επόμενα βήματα.

2. Προσδιορίστε τη μόλυνση με ransomware

Μπορείτε να προσδιορίσετε ποιο ransomware μόλυνε τον υπολογιστή σας από την επέκταση αρχείου (ορισμένα ransomware χρησιμοποιούν την επέκταση αρχείου ως όνομα),χρησιμοποιώντας ένα εργαλείο αναγνωριστικού ransomware, ή θα είναι στη σημείωση λύτρων. Με αυτές τις πληροφορίες, μπορείτε να αναζητήσετε ένα δημόσιο κλειδί αποκρυπτογράφησης. Μπορείτε επίσης να ελέγξετε τον τύπο ransomware από τα IOC του. Οι δείκτες συμβιβασμού (IOC) είναι ψηφιακές ενδείξεις που χρησιμοποιούν οι επαγγελματίες της κυβερνοασφάλειας για να εντοπίσουν παραβιάσεις του συστήματος και κακόβουλες δραστηριότητες σε ένα δίκτυο ή περιβάλλον πληροφορικής. Είναι ουσιαστικά ψηφιακές εκδόσεις αποδεικτικών στοιχείων που αφήνονται στον τόπο του εγκλήματος και οι πιθανές ΔΟΕ περιλαμβάνουν ασυνήθιστη κίνηση δικτύου, προνομιούχες συνδέσεις χρηστών από ξένες χώρες, περίεργα αιτήματα DNS, αλλαγές αρχείων συστήματος και πολλά άλλα. Όταν ανιχνεύεται μια ΔΟΕ, οι ομάδες ασφαλείας αξιολογούν πιθανές απειλές ή επικυρώνουν την αυθεντικότητά της. Οι ΔΟΕ παρέχουν επίσης στοιχεία για το σε τι είχε πρόσβαση ένας εισβολέας εάν όντως διείσδυε στο δίκτυο.

3. Καταργήστε το ransomware και καταργήστε τα κιτ εκμετάλλευσης

Πριν ανακτήσετε τα δεδομένα σας, πρέπει να εγγυηθείτε ότι η συσκευή σας δεν περιέχει ransomware και ότι οι εισβολείς δεν μπορούν να πραγματοποιήσουν νέα επίθεση μέσω κιτ εκμετάλλευσης ή άλλων τρωτών σημείων. Μια υπηρεσία αφαίρεσης ransomware μπορεί να διαγράψει το ransomware, να δημιουργήσει ένα έγγραφο εγκληματολογίας για έρευνα, να εξαλείψει τα τρωτά σημεία και να ανακτήσει τα δεδομένα σας.

4. Χρησιμοποιήστε ένα αντίγραφο ασφαλείας για να επαναφέρετε τα δεδομένα

Τα αντίγραφα ασφαλείας είναι ο πιο αποτελεσματικός τρόπος ανάκτησης δεδομένων. Φροντίστε να διατηρείτε καθημερινά ή εβδομαδιαία αντίγραφα ασφαλείας, ανάλογα με τη χρήση των δεδομένων σας.

5. Επικοινωνήστε με μια υπηρεσία ανάκτησης ransomware

Εάν δεν έχετε αντίγραφο ασφαλείας ή χρειάζεστε βοήθεια για την κατάργηση του ransomware και την εξάλειψη των τρωτών σημείων, επικοινωνήστε με μια υπηρεσία ανάκτησης δεδομένων. Η πληρωμή των λύτρων δεν εγγυάται ότι τα δεδομένα σας θα επιστραφούν σε εσάς. Ο μόνος εγγυημένος τρόπος για να επαναφέρετε κάθε αρχείο είναι εάν έχετε αντίγραφο ασφαλείας. Εάν δεν το κάνετε, οι υπηρεσίες ανάκτησης δεδομένων ransomware μπορούν να σας βοηθήσουν να αποκρυπτογραφήσετε και να ανακτήσετε τα αρχεία. Οι ειδικοί του SalvageData μπορούν να επαναφέρουν με ασφάλεια τα αρχεία σας και να εμποδίσουν το CloAk ransomware να επιτεθεί ξανά στο δίκτυό σας. Επικοινωνήστε με τους ειδικούς μας 24/7 για υπηρεσίες ανάκτησης ransomware.

Αποτρέψτε την επίθεση ransomware CloAk

Η αποτροπή ransomware είναι η καλύτερη λύση για την ασφάλεια των δεδομένων. είναι ευκολότερο και φθηνότερο από την ανάκτηση από αυτά. Το CloAk ransomware μπορεί να κοστίσει το μέλλον της επιχείρησής σας και ακόμη και να κλείσει τις πόρτες της. Αυτές είναι μερικές συμβουλές για να διασφαλίσετε ότι μπορείτε νααποφύγετε επιθέσεις ransomware:

- Κράτα το δικό σου λειτουργικό σύστημα και λογισμικό ενημερωμέναμε τις πιο πρόσφατες ενημερώσεις κώδικα και ενημερώσεις ασφαλείας. Αυτό μπορεί να βοηθήσει στην αποτροπή τρωτών σημείων που μπορούν να εκμεταλλευτούν οι εισβολείς.

- Χρησιμοποιήστε ισχυρούς και μοναδικούς κωδικούς πρόσβασηςγια όλους τους λογαριασμούς και ενεργοποιήστε τον έλεγχο ταυτότητας δύο παραγόντων όποτε είναι δυνατόν. Αυτό μπορεί να αποτρέψει τους εισβολείς από το να αποκτήσουν πρόσβαση στους λογαριασμούς σας.

- Να είστε προσεκτικοί με ύποπτα email, συνδέσμους και συνημμένα.Μην ανοίγετε email και μην κάνετε κλικ σε συνδέσμους ή συνημμένα από άγνωστες ή ύποπτες πηγές.

- Χρησιμοποιήστε αξιόπιστο λογισμικό προστασίας από ιούς και κακόβουλο λογισμικόκαι να το διατηρείτε ενημερωμένο. Αυτό μπορεί να βοηθήσει στον εντοπισμό και την κατάργηση κακόβουλου λογισμικού προτού να προκαλέσει ζημιά.

- Χρησιμοποιήστε ένα τείχος προστασίαςγια να αποκλείσετε μη εξουσιοδοτημένη πρόσβαση στο δίκτυο και τα συστήματά σας.

- Τμηματοποίηση δικτύουνα χωρίσει ένα μεγαλύτερο δίκτυο σε μικρότερα υποδίκτυα με περιορισμένη διασυνδεσιμότητα μεταξύ τους. Περιορίζει την πλευρική κίνηση του εισβολέα και αποτρέπει την πρόσβαση μη εξουσιοδοτημένων χρηστών στην πνευματική ιδιοκτησία και τα δεδομένα του οργανισμού.

- Περιορίστε τα δικαιώματα χρήστηγια να αποτρέψει τους εισβολείς από το να αποκτήσουν πρόσβαση σε ευαίσθητα δεδομένα και συστήματα.

- Εκπαίδευση εργαζομένων και προσωπικούγια τον τρόπο αναγνώρισης και αποφυγής ηλεκτρονικού ταχυδρομείου ηλεκτρονικού ψαρέματος και άλλων επιθέσεων κοινωνικής μηχανικής.

![[2024 Ενημερώθηκε] Πώς να παρακάμψετε την οθόνη κλειδώματος iOS 17](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/how-to-bypass-ios-17-lock-screen.webp.webp.webp)

![Πώς να παίξετε το Resident Evil Village στο VR; [Δωρεάν Mod PC]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/how-to-play-Resident-Evil-8-in-VR.jpg)