Dans cet article, nous expliquerons la menace insaisissable posée par le groupe d’extorsion de données Karakurt, un gang de ransomwares émergent également reconnu sous le nom de Karakurt Team et Karakurt Lair. Ici, vous pouvez apprendre comment préparer votre entreprise contre cette cybermenace grâce à des mesures préventives, comprendre l'importance des sauvegardes et reconnaître le rôle des services de récupération de logiciels malveillants.

Les experts de SalvageData recommandent des mesures proactives de sécurité des données, telles que des sauvegardes régulières, de solides pratiques de cybersécurité et la mise à jour des logiciels, pour se protéger contre les attaques de logiciels malveillants. Et,en cas d'attaque de malware, contactez immédiatement nos experts en récupération de malware.

Quel genre de menace représente Karakurt ?

Le Karakurt est un gang de ransomwares qui emploie diverses tactiques, techniques et procédures (TTP), posant des défis aux efforts de défense et d'atténuation. Au lieu de chiffrer les machines ou les fichiers compromis, comme le font la plupart des ransomwares, les acteurs de Karakurt prétendent voler des données et menacent de les vendre aux enchères ou de les rendre publiques à moins qu'une rançon ne soit payée. Les demandes de rançon, généralement en Bitcoin, vont de25 000 $ à 13 000 000 $, avec des délais de paiement dans la semaine suivant le premier contact.

Tout ce que nous savons sur le ransomware Karakurt

Nom confirmé

- virus du karakurt

Type de menace

- Rançongiciel

- Extorsion

- Fuite de données

Noms de détection

- AvastWin64 : génération de logiciels malveillants

- EmsisoftGénération : Variante.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.AI.4116296864

- MicrosoftVirTool:Win64/CobaltStrike.A

Méthodes de distribution

- Appliances VPN SonicWall obsolètes

- Phishing

- Vulnérabilité des services de journalisation Apache

- Macros malveillantes

- Identifiants de réseau privé virtuel (VPN) volés

- Informations d'identification RDP (Remote Desktop Protocol) volées

- VPN SSL Fortinet FortiGate obsolète

- Serveur Microsoft Windows obsolète

Conséquences

- Porte ouverte aux nouvelles infections

- Fuite de données

Méthodes d’infection et d’exécution de Karakurt Ransomware

Les acteurs de Karakurt présentent la preuve des données volées, souvent au moyen de captures d'écran ou de copies de répertoires de fichiers. Ils vont au-delà du ciblage de la victime en contactant les employés, les partenaires commerciaux et les clients par des courriels et des appels téléphoniques harcelants, faisant ainsi pression sur la coopération. Ces communications incluent des exemples de données volées, telles que des numéros de sécurité sociale et des comptes de paiement. Lors du paiement de la rançon, les acteurs de Karakurt fournissent des preuves de la suppression des fichiers et donnent parfois un aperçu de l'intrusion initiale.Jusqu'au 5 janvier 2022, le groupe exploitait un site Web de fuites et d'enchères sur https://karakurt[.]group. Bien que le domaine et l’adresse IP d’origine aient été mis hors ligne au printemps 2022, le site Web existerait sur le Web profond et sombre. Depuis mai 2022, il abritait des téraoctets de données provenant de victimes nord-américaines et européennes, des « communiqués de presse » nommant les victimes non coopérantes et des instructions pour participer aux enchères de données.

Accès initial

Karakurt présente un manque de ciblage spécifique, se concentrant sur l'accès aux appareils des victimes par de multiples moyens. Cela inclut l'achat d'identifiants de connexion volés, la collaboration avec des partenaires de cybercriminalité pour accéder aux victimes compromises ou l'acquisition d'un accès via des courtiers d'intrusion tiers. Les courtiers en intrusion sont des individus ou des groupes qui obtiennent un accès initial à des systèmes informatiques protégés, établissant une persistance commercialisable et vendant cet accès à d'autres cybercriminels. Les vulnérabilités courantes exploitées lors de l'accès initial comprennent :

Appliances VPN SSL SonicWall obsolètes

Ces appliances sont vulnérables à plusieurs CVE (Common Vulnerabilities and Exposures) récentes, vulnérabilités critiques qui permettent l’exécution de code à distance. Les attaquants exploitent ces faiblesses pour obtenir un accès non autorisé.

Lecture recommandée :Ransomware Ransomed.vc : tout ce que vous devez savoir pour être en sécurité

Vulnérabilités Log4j (CVE-2021-44228)

La vulnérabilité Log4Shell dans Apache Logging Services (Log4j) permet aux attaquants d'exécuter du code arbitraire à distance. Karakurt exploite cette vulnérabilité pour l'accès initial.

Attaques de phishing

Le phishing implique des e-mails ou des messages trompeurs qui incitent les destinataires à révéler des informations sensibles ou à cliquer sur des liens malveillants. Les acteurs de Karakurt utilisent des techniques de phishing et de spearphishing pour inciter les victimes à révéler des informations sensibles ou à cliquer sur des liens malveillants.

Macros malveillantes dans les pièces jointes des e-mails

Karakurt se propage via des pièces jointes de courrier électronique contenant des macros malveillantes, des scripts malveillants intégrés dans des fichiers (par exemple, des documents Word). Lorsque les victimes ouvrent ces pièces jointes, les macros exécutent du code qui accorde l'accès à l'attaquant.

Informations d'identification VPN ou RDP volées

Le groupe de ransomwares cible les informations d'identification de réseau privé virtuel (VPN) ou de protocole de bureau à distance (RDP). Si ces informations d’identification sont compromises, les attaquants obtiennent un accès direct au réseau de la victime.

Vulnérabilités dans les appliances VPN SSL Fortinet FortiGate ou les instances de serveur Microsoft Windows

L'exploitation des vulnérabilités connues des appliances VPN SSL Fortinet FortiGate ou des instances Microsoft Windows Server permet à Karakurt d'infiltrer les réseaux.

Persistence and Exfiltration

Une fois dans un système compromis, Karakurt utilise les balises Cobalt Strike pour l'énumération du réseau, Mimikatz pour récupérer les informations d'identification en texte brut, AnyDesk pour le contrôle à distance persistant et des outils supplémentaires pour élever les privilèges et se déplacer latéralement au sein du réseau. Par la suite, ils utilisent des outils comme 7zip, Filezilla, rclone et Mega.nz pour compresser et exfiltrer de grandes quantités de données, dépassant souvent 1 téraoctet, à partir de disques partagés connectés au réseau.

Extorsion

Après l'exfiltration des données, Karakurt entame une phase d'extorsion. Les victimes reçoivent des demandes de rançon via des fichiers « readme.txt », des e-mails envoyés via des réseaux de messagerie compromis et des comptes de messagerie externes. Les victimes signalent de vastes campagnes de harcèlement, les employés, partenaires et clients recevant des avertissements pour encourager la négociation. Le gang a ciblé des victimes attaquées simultanément par d'autres variantes de ransomware ou des victimes déjà attaquées, indiquant l'achat potentiel de données volées. Le groupe est connu pour exagérer l'ampleur des compromissions et la valeur des données, en faisant de fausses déclarations sur le volume de données volées ou sur leur propriété. Le gouvernement américain déconseille fortement de payer des rançons à Karakurt ou à tout cybercriminel promettant la suppression de fichiers en échange d'un paiement.

Ne payez pas la rançon !Contacter un service de récupération de ransomware peut non seulement restaurer vos fichiers, mais également supprimer toute menace potentielle.

Indicateurs de compromission (IOC) du ransomware Karakurt

Les indicateurs de compromission (IOC) sont des artefacts observés sur un réseau ou dans un système d'exploitation qui indiquent une intrusion informatique avec un degré de confiance élevé. Les IOC peuvent être utilisés pour la détection précoce de futures tentatives d'attaque à l'aide de systèmes de détection d'intrusion et de logiciels antivirus. Il s'agit essentiellement de versions numériques de preuves laissées sur une scène de crime, et les IOC potentiels incluent un trafic réseau inhabituel, des connexions d'utilisateurs privilégiés en provenance de pays étrangers, des requêtes DNS étranges, des modifications de fichiers système, etc. Lorsqu'un IOC est détecté, les équipes de sécurité évaluent les menaces possibles ou valident son authenticité. Les IOC fournissent également des preuves de ce à quoi un attaquant avait accès s'il infiltrait le réseau.

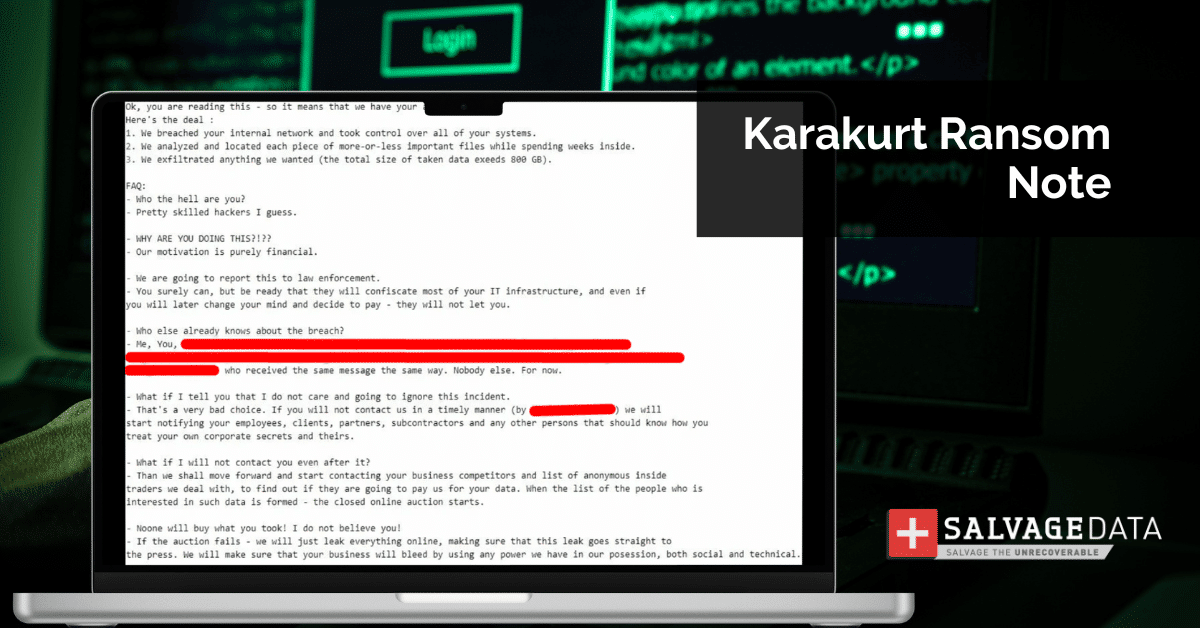

Demande de rançon Karakurt

Les notes d'extorsion de Karakurt menacent la divulgation publique ou la vente aux enchères des données volées. Les victimes sont dirigées vers une URL TOR avec un code d'accès, permettant la négociation via une application de chat. Les victimes qui négocient reçoivent une « preuve de vie », comme des captures d'écran ou des copies de données prétendument volées. Après accord sur le montant de la rançon, les acteurs malveillants fournissent une nouvelle adresse Bitcoin pour le paiement. Dès réception de la rançon, une prétendue preuve de suppression de fichier est fournie, comme des enregistrements d'écran ou des journaux de suppression. Alors que l’influence de Karakurt réside dans la promesse de suppression et de confidentialité des données, les victimes ont signalé des violations de confidentialité après le paiement.

Comment gérer une attaque de ransomware Karakurt

La première étape pour se remettre d'une attaque de ransomware Karakurt consiste à isoler l'ordinateur infecté en le déconnectant d'Internet et en supprimant tout appareil connecté. Ensuite, vous devez contacter les autorités locales. Dans le cas des résidents et des entreprises américaines, c'est leFBIet leInternet Crime Complaint Centre (IC3).Pour signaler une attaque de logiciel malveillant, vous devez rassembler toutes les informations possibles à son sujet, notamment :

- Captures d'écran de la demande de rançon

- Communications avec les acteurs de la menace (si vous en avez)

- Un échantillon d'un fichier crypté

Toutefois, si vous préférezcontacter des professionnels, alors il est préférable delaissez chaque machine infectée telle quelleet demande unservice de suppression d'urgence des ransomwares. Ces professionnels sont équipés pour atténuer rapidement les dégâts, rassembler des preuves, éventuellement inverser le cryptage et restaurer le système. Le redémarrage ou l'arrêt du système peut compromettre le service de récupération. La capture de la RAM d'un système actif peut aider à obtenir la clé de chiffrement, et la capture d'un fichier dropper, tel qu'un fichier exécutant la charge utile malveillante, peut faire l'objet d'une ingénierie inverse et conduire au décryptage des données ou à la compréhension de leur fonctionnement. Vous devezne pas supprimer le ransomware, et conservez toutes les preuves de l'attaque. C'est important pourcriminalistique numériqueexperts pour remonter au groupe de hackers et les identifier. C'est en utilisant les données de votre système infecté que les autorités peuventenquêter sur l'attaque.Une enquête sur une cyberattaque n’est pas différente de toute autre enquête criminelle : elle a besoin de preuves pour retrouver les attaquants.

1. Contactez votre fournisseur de réponse aux incidents

Une réponse à un cyberincident est le processus de réponse et de gestion d’un incident de cybersécurité. Un Incident Response Retainer est un accord de service avec un fournisseur de cybersécurité qui permet aux organisations d'obtenir une aide externe en cas d'incidents de cybersécurité. Il fournit aux organisations une forme structurée d'expertise et de soutien par l'intermédiaire d'un partenaire de sécurité, leur permettant de réagir rapidement et efficacement lors d'un cyber-incident. Un mandat de réponse aux incidents offre une tranquillité d'esprit aux organisations, en offrant un soutien expert avant et après un incident de cybersécurité. La nature et la structure spécifiques d’un mandat de réponse à incident varient en fonction du fournisseur et des exigences de l’organisation. Un bon service de réponse aux incidents doit être robuste mais flexible, fournissant des services éprouvés pour améliorer la posture de sécurité à long terme d’une organisation.Si vous contactez votre fournisseur de services IR, il pourra prendre le relais immédiatement et vous guider à travers chaque étape de la récupération du ransomware.Toutefois, si vous décidez de supprimer le malware vous-même et de récupérer les fichiers avec votre équipe informatique, vous pouvez suivre les étapes suivantes.

2. Utilisez une sauvegarde pour restaurer les données

L'importance de la sauvegarde pour la récupération des données ne peut être surestimée, en particulier dans le contexte de divers risques et menaces potentiels pour l'intégrité des données. Les sauvegardes sont un élément essentiel d'une stratégie globale de protection des données. Ils fournissent un moyen de se remettre d’une variété de menaces, garantissant la continuité des opérations et préservant les informations précieuses. Face aux attaques de ransomware, où des logiciels malveillants cryptent vos données et exigent un paiement pour leur libération, disposer d'une sauvegarde vous permet de restaurer vos informations sans succomber aux demandes de l'attaquant. Assurez-vous de tester et de mettre à jour régulièrement vos procédures de sauvegarde pour améliorer leur efficacité dans la protection contre d'éventuels scénarios de perte de données. Il existe plusieurs façons d'effectuer une sauvegarde, vous devez donc choisir le bon support de sauvegarde et conserver au moins une copie de vos données hors site et hors ligne.

3. Contactez un service de récupération de logiciels malveillants

Si vous ne disposez pas de sauvegarde ou si vous avez besoin d'aide pour supprimer le logiciel malveillant et éliminer les vulnérabilités, contactez un service de récupération de données. Le paiement de la rançon ne garantit pas que vos données vous seront restituées. La seule façon garantie de restaurer chaque fichier est d’avoir une sauvegarde. Si ce n'est pas le cas, les services de récupération de données de ransomware peuvent vous aider à décrypter et à récupérer les fichiers. Les experts de SalvageData peuvent restaurer vos fichiers en toute sécurité et empêcher le ransomware Karakurt d'attaquer à nouveau votre réseau, contactez nos experts en récupération 24h/24 et 7j/7.

Empêcher l'attaque du ransomware Karakurt

La prévention des logiciels malveillants est la meilleure solution pour la sécurité des données. est plus facile et moins coûteux que de s'en remettre. Une attaque de ransomware peut coûter cher à l’avenir de votre entreprise, voire fermer ses portes. Voici quelques conseils pour vous assurer que vous pouvezéviter les attaques de logiciels malveillants:

- Gardez votre système d'exploitation et logiciel à jouravec les derniers correctifs et mises à jour de sécurité. Cela peut aider à prévenir les vulnérabilités qui pourraient être exploitées par des attaquants.

- Utilisez des mots de passe forts et uniquespour tous les comptes et activez l’authentification à deux facteurs autant que possible. Cela peut aider à empêcher les attaquants d’accéder à vos comptes.

- Méfiez-vous des e-mails, liens et pièces jointes suspects.N'ouvrez pas les e-mails et ne cliquez pas sur des liens ou des pièces jointes provenant de sources inconnues ou suspectes.

- Utilisez un logiciel antivirus et anti-malware réputéet gardez-le à jour. Cela peut aider à détecter et à supprimer les logiciels malveillants avant qu’ils ne causent des dommages.

- Utiliser un pare-feupour bloquer les accès non autorisés à votre réseau et à vos systèmes.

- Segmentation du réseaudiviser un réseau plus vaste en sous-réseaux plus petits avec une interconnectivité limitée entre eux. Il restreint les mouvements latéraux des attaquants et empêche les utilisateurs non autorisés d’accéder à la propriété intellectuelle et aux données de l’organisation.

- Limiter les privilèges des utilisateurspour empêcher les attaquants d’accéder aux données et aux systèmes sensibles.

Éduquer les employés et le personnelsur la façon de reconnaître et d'éviter les e-mails de phishing et autres attaques d'ingénierie sociale.

![[Résolu] Call of Duty Black Ops 2 Crashing / Not Lancement au démarrage](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/Call-of-Duty-Black-Ops-2-Crashing-or-Not-Launching-At-Startup.jpg)

![Dell SupportAssist ne fonctionne pas; Juste des tours [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/01/Dell-SupportAssist-not-working-Just-spins-Fix.jpg)

![[Astuce] Comment empêcher/restreindre le « mode démo de vente au détail » dans Windows 10](https://media.askvg.com/articles/images6/RDXTaskFactory_DLL_Windows_10.png)