Egy új jelentés szerint a Model Context Protocol (MCP), az AI-ügynökök kulcsfontosságú technológiája, amelyet olyan óriások alkalmaztak, mint az OpenAI, a Microsoft és az AWS, és kritikus biztonsági réseket tartalmaz. A Backslash Security biztonsági cég által közzétett kutatás olyan hibákat részletez, mint például a „NeighborJack”, amely felfedi a helyi hálózatok szervereit.

Azt is megállapította, hogy az operációs rendszer befecskendezési kockázatai lehetővé teszik a támadók számára a gazdagéprendszerek irányítását. A protokoll széleskörű elterjedése jelentős új támadási felületet teremt a teljes AI-ökoszisztéma számára. Válaszul a Backslash elindított egy közbiztonsági központot, amely segít a fejlesztőknek a kockázatok felmérésében.

Ez a hír rávilágít egy sürgető kihívásra a gyorsan növekvő AI-ipar számára, amely gyorsan elfogadta az MCP-t az ügynöki interoperabilitás szabványaként.

Az univerzális jegyzőkönyv kritikus hibával találkozik

A Model Context Protocol először 2024 novemberében jelent meg, és az Anthropic vezette be, hogy megoldja a mesterséges intelligencia fejlesztésének gyötrelmes problémáját. Ahogy az Anthropic akkoriban kifejtette: „Minden új adatforrásnak saját egyedi megvalósításra van szüksége, ami megnehezíti a valóban összekapcsolt rendszerek méretezését.” A cél az volt, hogy egy univerzális nyelvet hozzanak létre az AI-modellek számára, hogy kapcsolódhassanak külső eszközökkel, felváltva az egyedi integrációkat.

Az ötlet nagy sikert aratott. Néhány hónapon belül az iparág legnagyobb szereplői, köztük a Microsoft for Azure AI, a saját nyílt forráskódú szerverekkel rendelkező AWS és az OpenAI bejelentették a támogatást. A Google DeepMind vezérigazgatója, Demis Hassabis méltatta, és kijelentette: „Az MCP egy jó protokoll, és gyorsan az AI ügynöki korszakának nyílt szabványává válik.”

De ez a gyors szabványosítás, miközben fellendítette a fejlődést, most egy közös, törékeny alapot tárt fel.A Backslash Security jelentés, amely több ezer nyilvánosan elérhető MCP-kiszolgálót elemzett, és megdöbbentően sok veszélyesen rosszul konfigurált vagy hanyagul megépített kiszolgálót talált.

„NeighborJack” és a „toxikus kombináció” kockázata

A leggyakoribb gyengeséget, amelyet több száz esetben találtak, „NeighborJack”-nek nevezték el. A jelentés szerint ezek a sérülékeny MCP-kiszolgálók kifejezetten minden hálózati interfészhez (0.0.0.0) voltak kötve. Ez az egyszerű, de kritikus hibás konfiguráció teszi őket „MCP-szerverekké, amelyek kifejezetten minden hálózati interfészhez (0.0.0.0) kötöttek, így ugyanazon a helyi hálózaton bárki számára elérhetővé teszik őket”, amint azt a Backslash Security megjegyzi.

Ez megnyitja az ajtót a megosztott irodában dolgozó munkatársaktól a nyilvános Wi-Fi hálózaton lévő támadókig bárki számára, hogy hozzáférjen az MCP-kiszolgálóhoz, és esetleg manipulálja azt. A második nagy sebezhetőség a „Túlzott engedélyek és az operációs rendszer befecskendezése”.

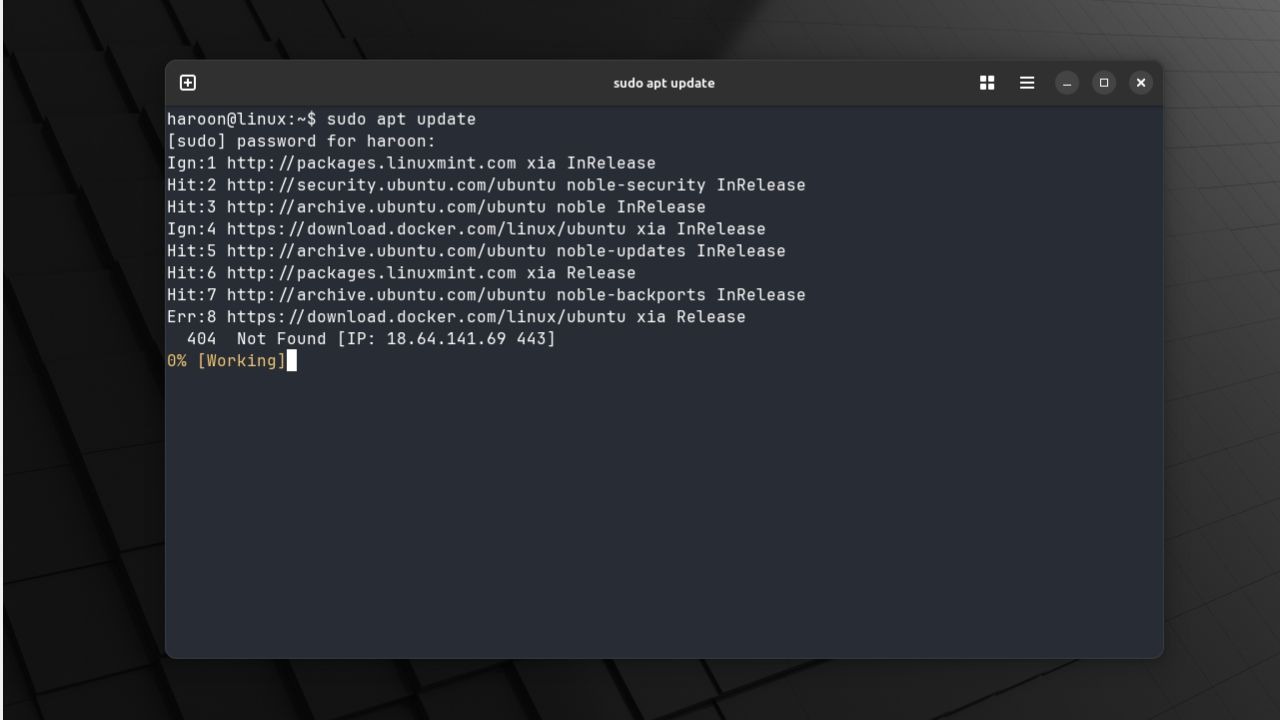

Több tucat szervert találtak, amelyek lehetővé teszik a parancsok tetszőleges végrehajtását a gazdagépen. Ez a hiba a gondatlan kódolási gyakorlatból ered, például a bemeneti fertőtlenítés hiányából, amikor parancsokat adnak át a rendszerhéjnak. A valós kockázat súlyos.

Ajánlott olvasmány:A Gemini „ügynökmódja” az Android Stúdiót gyakorlati AI kódoló partnerré változtatja

A Backslash Security megállapításai szerint „Az MCP-kiszolgáló hozzáférhet az MCP-t futtató gazdagéphez, és potenciálisan lehetővé teszi egy távoli felhasználó számára az operációs rendszer vezérlését.” A kutatók arra figyelmeztetnek, hogy ha ez a két hiba ugyanazon a szerveren van, akkor az eredmény egy „kritikus mérgező kombináció”. A jelentés figyelmeztet: „Amikor a hálózat kitettsége túl sok engedélyt ér el, tökéletes vihart kap.” Ez lehetővé teszi, hogy egy rosszindulatú szereplő teljes mértékben átvegye az irányítást a gazdagép felett.

Az egész iparágra kiterjedő holttér és korábbi figyelmeztetések

A biztonsági vonatkozásokat felerősíti az MCP gyors és széles körű alkalmazása. A protokollt mélyen integrálják a fejlesztői munkafolyamatokba, a Microsoft VS Code-tól az OpenAI Responses API-ig. Ez a széles körben elterjedt integráció azt jelenti, hogy a protokoll sérülékenysége nem elszigetelt probléma, hanem rendszerszintű kockázat.

Zavarba ejtő, hogy nem ez az első piros zászló az MCP biztonsági architektúráját illetően. Májusban az Invariant Labs biztonsági cég kritikus sérülékenységet fedezett fel a GitHub népszerű MCP-kiszolgálóján. A „Toxic Agent Flow”-nak nevezett kizsákmányolás lehetővé tette, hogy egy mesterséges intelligencia ügynököt rávegyenek arra, hogy kiszivárogtassa a privát adattár adatait.

A támadás úgy működött, hogy rosszindulatú utasításokat helyezett el egy nyilvános GitHub-problémában, amelyet az ügynök végrehajtott. Simon Willison technológiai elemzőelemezte a kihasználást, a helyzetet „halálos trükknek az azonnali injekcióhoz” nevezve: az AI-ügynök hozzáfér személyes adatokhoz, ki van téve rosszindulatú utasításoknak, és kiszivároghat információkat. Ez a korábbi incidens rávilágított arra, hogy az ügynökök nem megbízható adatokkal való interakciója alapvető gyenge pont.

Ezek az ismétlődő figyelmeztetések azt sugallják, hogy az iparág versenyfutása az erőteljes, autonóm ügynökök kiépítéséért túlszárnyalta az ellenőrzésükhöz szükséges robusztus biztonsági keretrendszerek kifejlesztését. A hangsúly a képességeken volt, nem feltétlenül a kötőszövet biztonságán.

Enyhítő erőfeszítések és az MCP Security Hub

Megállapításaira válaszul a Backslash Security proaktív lépést tettaz MCP Server Security Hub elindítása. Ez a platform az első nyilvánosan kereshető biztonsági adatbázis, amelyet MCP-kiszolgálóknak szenteltek, és kockázati helyzetük alapján pontozzák és részletezik a lehetséges gyengeségeket.

A cég azon keresztülsajtóközlemény, sürgeti a fejlesztőket, hogy minden nyilvános MCP-kiszolgáló használata előtt ellenőrizze a hubot. A Backslash számos ajánlást is ad a saját MCP-eszközeiket építő fejlesztőknek.

Ezek közé tartozik az összes külső bemenet érvényesítése, a fájlrendszerhez való hozzáférés korlátozása, valamint a biztonságosabb átviteli módszerek, például az stdio előnyben részesítése a helyi eszközökhöz a hálózaton keresztüli közzététel helyett. Más szakértők ezt a mesterséges intelligencia törékeny bizalmi rétegével kapcsolatos nagyobb probléma részének tekintik.

Az olyan szabványosított protokollok ígérete, mint az MCP, továbbra is erős. Ezek a biztonsági leleplezések azonban kritikus ébresztőként szolgálnak. Ahhoz, hogy az MCP az AI biztonságos „USB-C portjává” váljon, amelyet az alkotók elképzeltek, az iparágnak most át kell helyeznie a hangsúlyt a gyors elfogadásról egy rugalmasabb és biztonságosabb ügynökökoszisztéma kialakítására.

![Fájlok átvitele iPhone-ról PC-re vezeték nélkül [Teljes útmutató]](https://elsefix.com/statics/image/placeholder.png)