A különböző hírforrások szerint az amerikai Worcester Institute of Technology kutatói újabb, a korábban felfedezett Spectre-hez hasonló, Spoiler nevű, magas kockázatú biztonsági rést találtak az Intel processzorában, a Spoiler kiszivárogtatja majd a felhasználó személyes adatait.

Míg a Spoiler prediktív végrehajtási technikákra is támaszkodik, a Spectre sebezhetőségeit blokkoló meglévő megoldások tehetetlenek. Legyen szó az Intelről vagy ügyfeleiről, a Spoiler létezése nem jó hír.

A kutatási cikk egyértelműen kijelentihogy "A spoiler nem egy Spectre támadás. A Spoiler kiváltó oka az Intel memória alrendszer megvalósításának cím-előrejelzési technológiájának hibája. A meglévő Spectre javítás nem érvényes a Spoilerre."

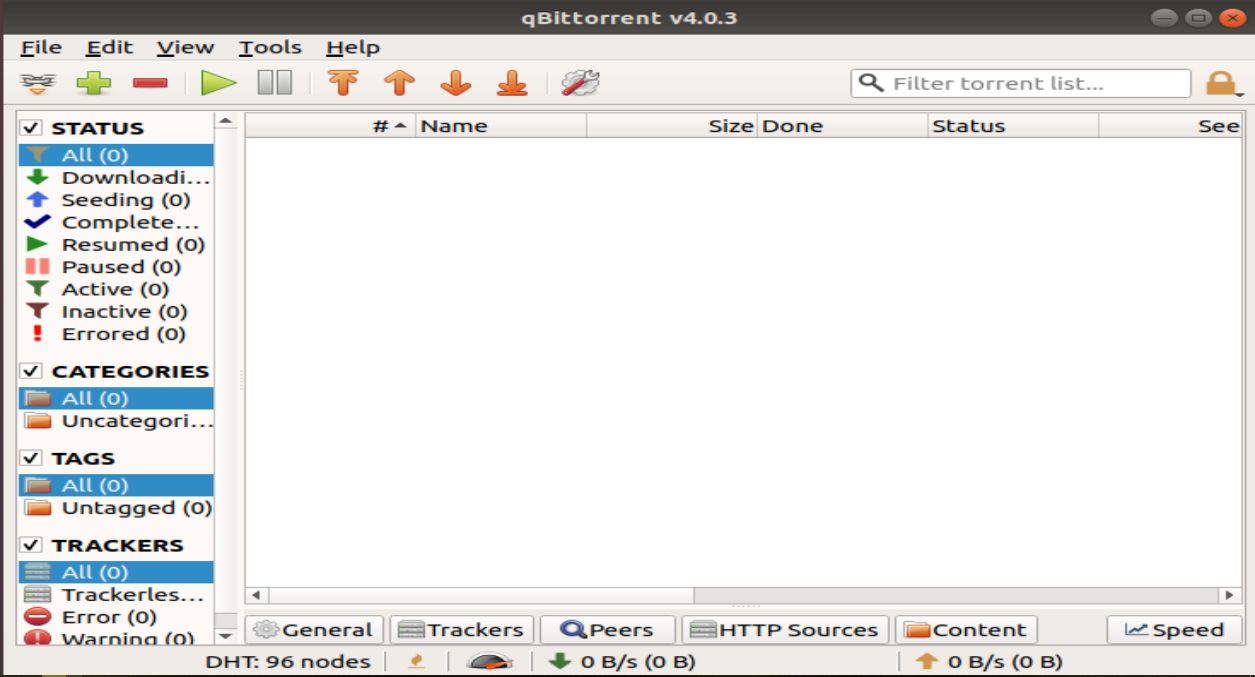

A Spectre-hez hasonlóan a Spoiler is lehetővé teszi a rosszindulatú hackerek számára, hogy jelszavakat, biztonsági kulcsokat és egyéb kritikus adatokat lopjanak el a memóriából. Fontos azonban kiemelni, hogy a Spoiler támadások indításához a hackereknek tudniuk kell használni a felhasználó számítógépét – sok esetben a hackerek nem rendelkeznek ilyen feltételekkel, vagy más módon férnek hozzá a rosszindulatú részekkel fertőzött felhasználó számítógépéhez.

A kutatók felhívták a figyelmet arra, hogy érdekes módon az ARM és az AMD processzorokat is tanulmányozták, és azt találták, hogy nem volt Spoiler sérülékenységük, ami azt jelenti, hogy az Intel szabadalmaztatott memóriakezelési technológiát használ a processzorban.

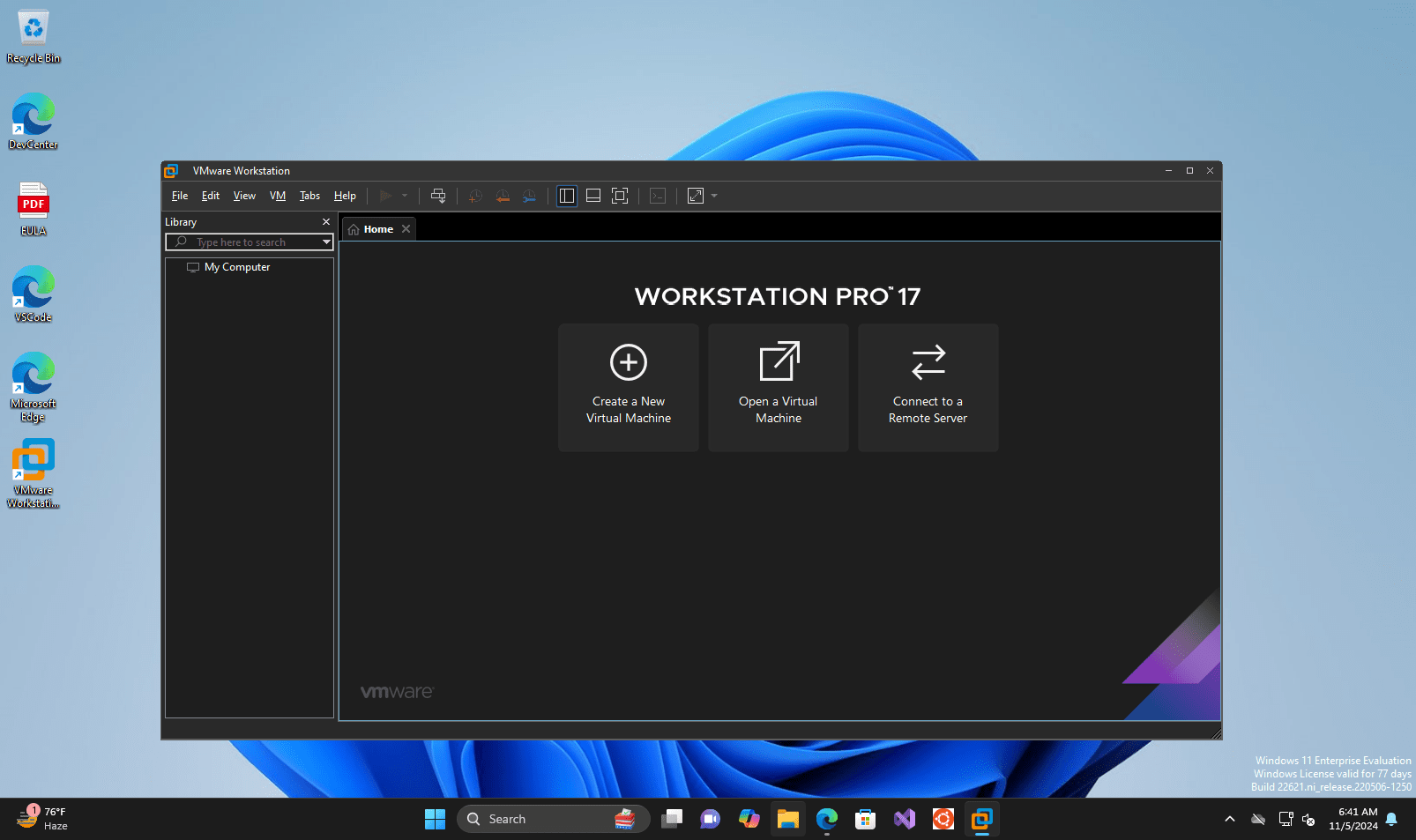

A további kutatások kimutatták, hogy Spoiler-sebezhetőségek szinte az összes modern Intel processzorban léteztek, operációs rendszertől függetlenül. A kutatók szerint "Ez a sérülékenység korlátozott utasításokkal kihasználható. A Core sorozatú processzorok első generációjától kezdve ezek az utasítások minden Intel processzorban megtalálhatók, és függetlenek az operációs rendszertől."

Bár a Spoiler biztonsági rés információit nyilvánosságra hozták, jelenleg nincs olyan szoftverjavítás, amely blokkolná ezt a sérülékenységet. A szoftverjavítások kiadására nincs határidő, és a számítógép teljesítményére gyakorolt hatása sem ismert.

Az Intel szóvivője kijelentette:Az Intel értesítést kapott erről a kutatásról, és arra számítunk, hogy a szoftvereket oldalcsatornán biztonságos szoftverfejlesztési gyakorlatok alkalmazásával meg lehet védeni az ilyen problémákkal szemben. Ez magában foglalja a kérdéses adatoktól függő ellenőrzési folyamatok elkerülését. Arra is számítunk, hogy a Rowhammer stílusú támadásokkal szemben mérsékelt DRAM-modulok védettek maradnak. Ügyfeleink és adataik védelme továbbra is kiemelt fontosságú számunkra, és nagyra értékeljük a biztonsági közösség erőfeszítéseit a folyamatos kutatások érdekében."