Abilita la protezione estesa di Exchange

Abilita Exchange Extended Protection per Exchange Server Security per far funzionare il tuo server senza problemi.

La protezione estesa di Exchange è abilitata per impostazione predefinitaScambio 2019 CU 14e più tardi.

Se non implementi attentamente la protezione estesa di Exchange e non aggiorni il tuo Exchange a CU 14.

Potrebbero verificarsi alcuni problemi seri con Exchange, ad esempio l'impossibilità per l'utente di accedere a Exchange 2019 dopo l'aggiornamento a CU 14.

Pertanto, è possibile implementare l'impostazione corretta per la protezione estesa di Exchange per proteggere l'organizzazione di Exchange.

Microsoft consiglia a tutti gli utenti di Exchange di abilitarlo.

In questo articolo impareremo come abilitare la protezione estesa per Exchange Server 2019.

Cos'è la protezione estesa?

Migliora la sicurezza dei metodi di autenticazione esistenti in Windows Server per proteggerli dall'inoltro di autenticazione o dagli attacchi Man-in-the-middle.

Ciò si ottiene utilizzando informazioni di sicurezza implementate tramite informazioni di associazione di canali specificate tramite un token di associazione di canali (CBT) utilizzato principalmente per le connessioni TLS.

Tuttavia, è abilitato per impostazione predefinita su Exchange 2019 CU 14

È possibile abilitare la protezione estesa sulle versioni precedenti di Exchange con lo script PowerShell fornito da Microsoft, ad esempio ExchangeExtendedProtectionManagement.ps1

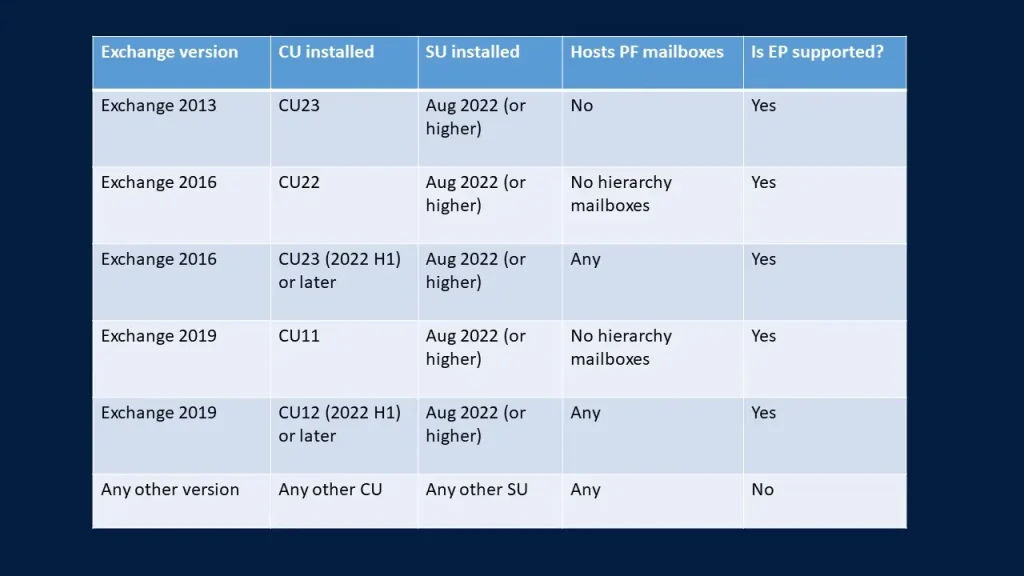

Prerequisiti per le versioni di Exchange che supportano la protezione estesa

Exchange 2013, 2016 e 2019 supporta EP

Per Exchange 2016 e 2019, è necessario essere in esecuzione2022 H1 CU

Prima di abilitarlo è necessario installare almenoAugust 2022 SUo più tardi.

Per Exchange 2013, è necessario essere in esecuzione suCU 23 con agosto 2022 SUo più tardi.

L'offload SSL dovrebbe essere disabilitato

Se l'utente NTLMv2

Assicurati che tutti gli utilizzi di Exchange ServerTLS 1.2con le migliori pratiche.

Scenario interessato con protezione estesa

- L'offload SSL non è supportato, quindi non dovresti utilizzare l'offload SSL con un bilanciatore del carico, ma utilizzare invece il bridging SSL.

- Puoi utilizzare lo stesso SSL sui tuoi sistemi di bilanciamento del carico quando utilizzi il bridging SSL sul tuo sistema di bilanciamento del carico.

- Non è possibile abilitare la protezione estesa per Exchange 2013 con una cartella pubblica in un ambiente coesistente.

- Non può essere abilitato se si utilizzaScambio 2016 CON 22OScambio 2019 CU 11che ospita una gerarchia di cartelle pubbliche.

- Se si verifica lo scenario sopra riportato, eseguire l'aggiornamentoScambio 2016 in CU 23EScambio 2019 in CU 12o più tardi.

- Non è possibile configurare completamente EP sui server Exchange pubblicati con l'agente ibrido.

- Controlla ilScambia le ultime CU e SU

Per ulteriori informazioni vedere l'immagine qui sotto.

Conosci lo stato della protezione estesa per il tuo Exchange

Prima di abilitare l'EP è meglio conoscerne prima lo stato.

Per conoscere lo stato possiamo eseguire lo script Exchange Health Checker e generare il report HTML

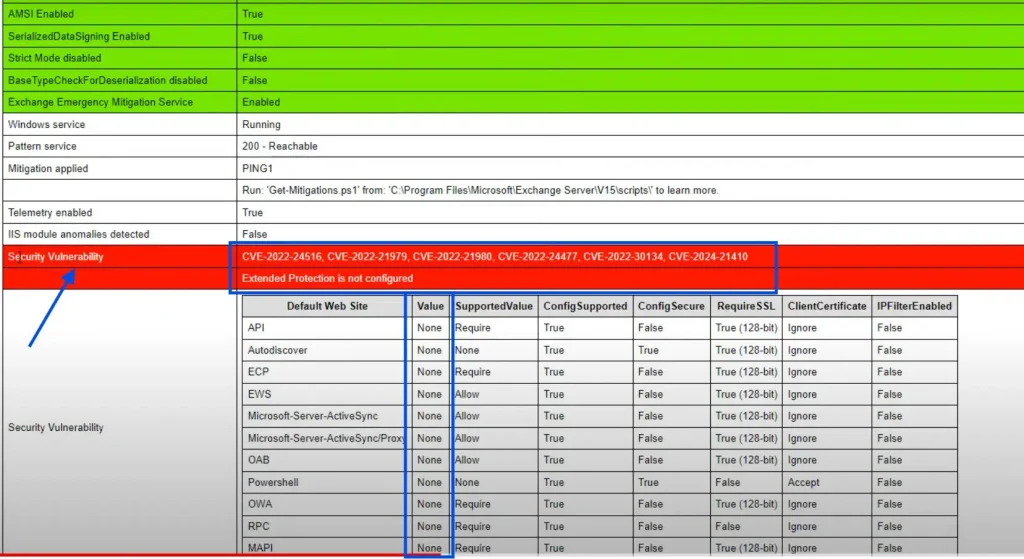

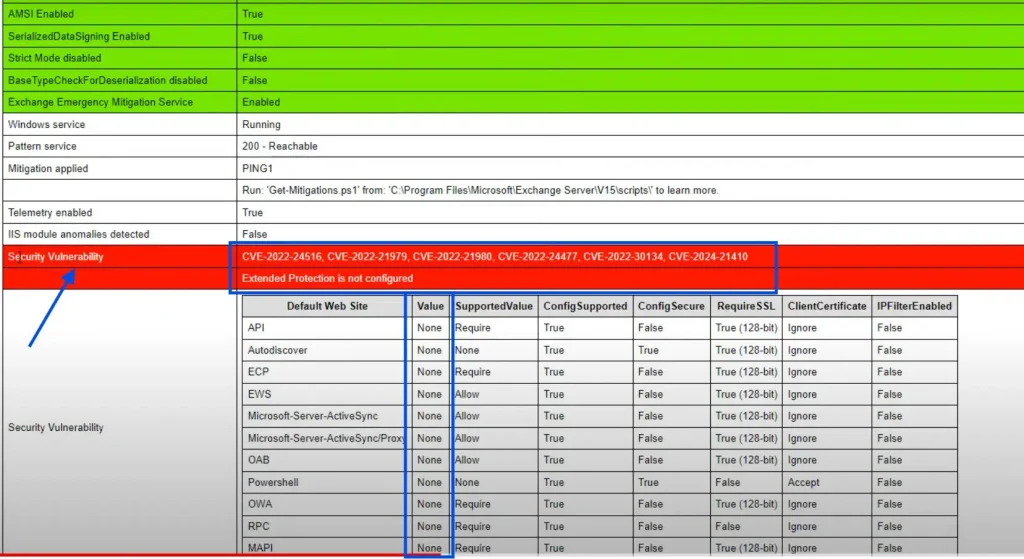

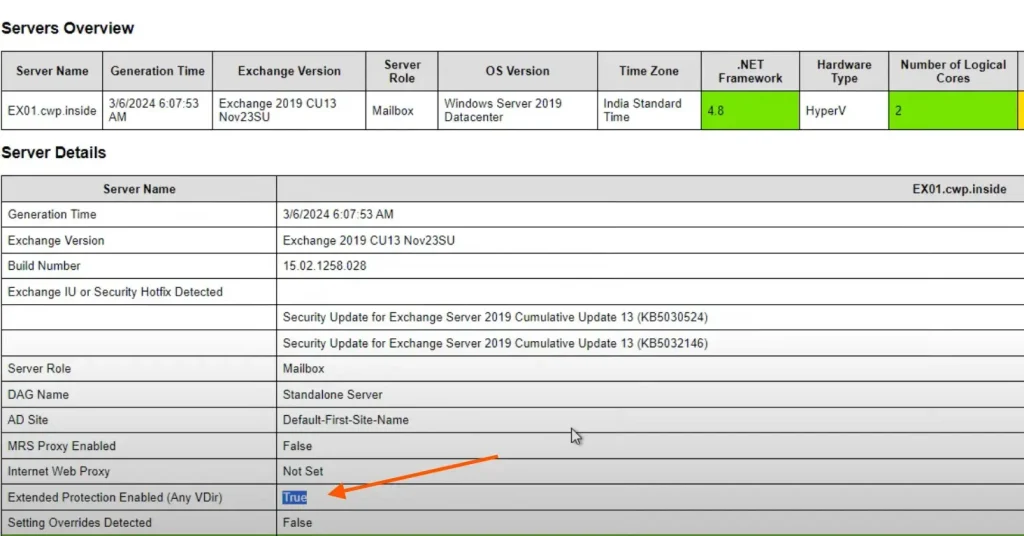

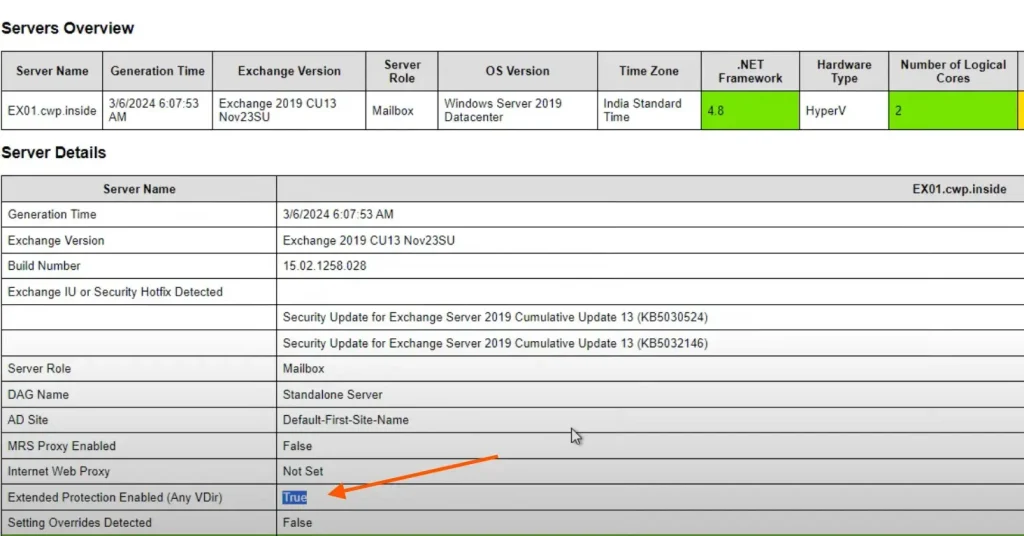

Quindi, abbiamo eseguito lo script per conoscere lo stato di EP sul nostro Exchange Server 2019 e abbiamo ottenuto il risultato seguente.

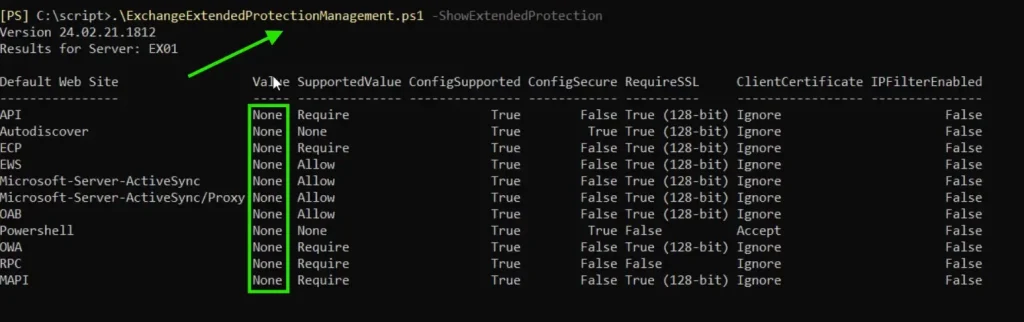

L'immagine sopra indica che EP non è configurato e abbiamo delle vulnerabilità perCVE-2022-24516, 21979, 21980, 24477,E30134,e il valore è impostato comenessunoper il nostrodirectory virtuali

Pertanto, per verificare lo stato della Protezione estesa, puoi anche eseguire lo script PowerShell.

Scarica ExchangeExtendedProtectionManagement.ps1sceneggiatura daGitHub

Salva lo script nel filecartella degli scriptall'interno delUnità Ce vai alcartella degli scriptnella shell di gestione di Exchange.

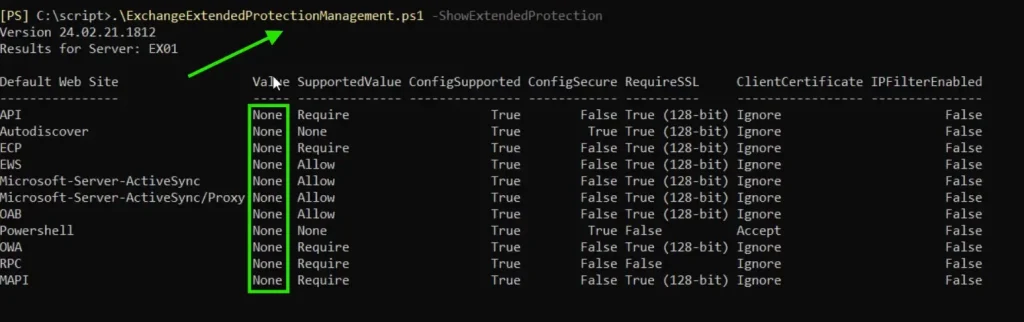

Ora esegui il seguente cmdlet per conoscere lo stato di EP

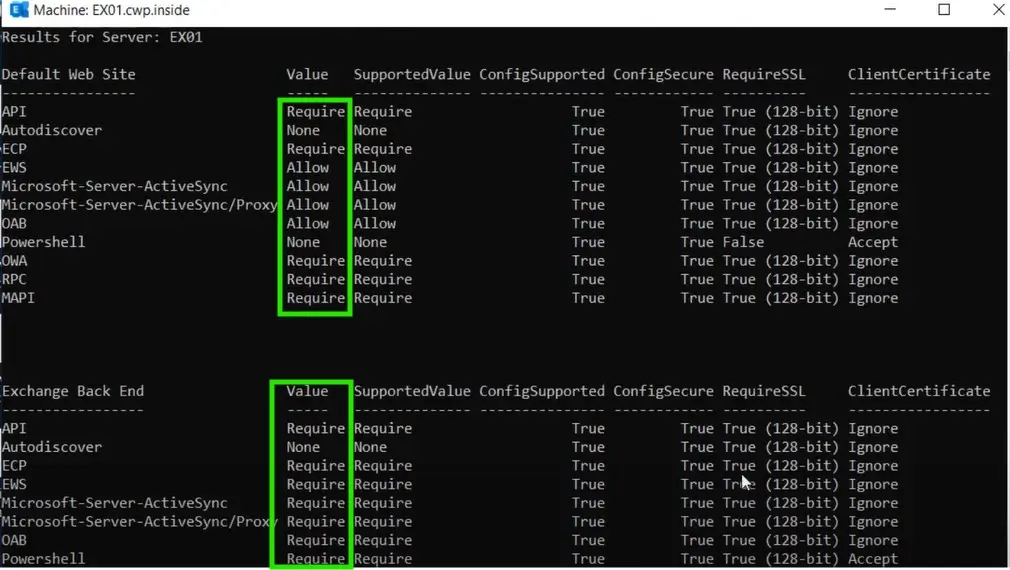

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionOtterrai il risultato come di seguito

Puoi vedere che abbiamo ottenuto lo stesso risultato del report HTML che mostra un valore dinessunoper le directory virtuali.

Se sei aggiornato alla versione richiesta puoi abilitare la protezione estesa di Exchange.

Prima di abilitare EP, vedere l'approccio best practice per configurare l'impostazione Exchange TLS 1.2.

Qui lo consideriamoTLS 1.2è già configurato.

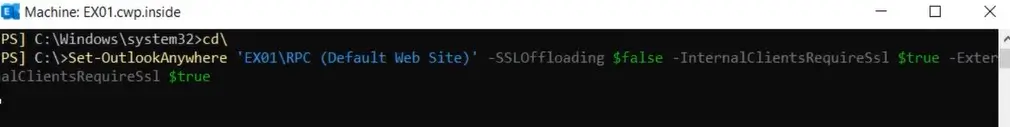

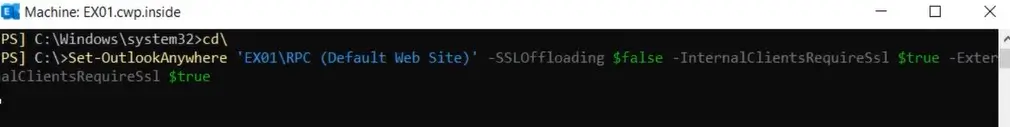

Quindi, dobbiamo disabilitare il fileScaricamento SSLper Outlook Anywhere per tutti i server Exchange dell'organizzazione.

Per disabilitarlo eseguire il seguente cmdlet in EMS (Exchange Management Shell)

Set-OutlookAnywhere "EX01-2019RPC (Default Web Site)" -SSLOffloading $false

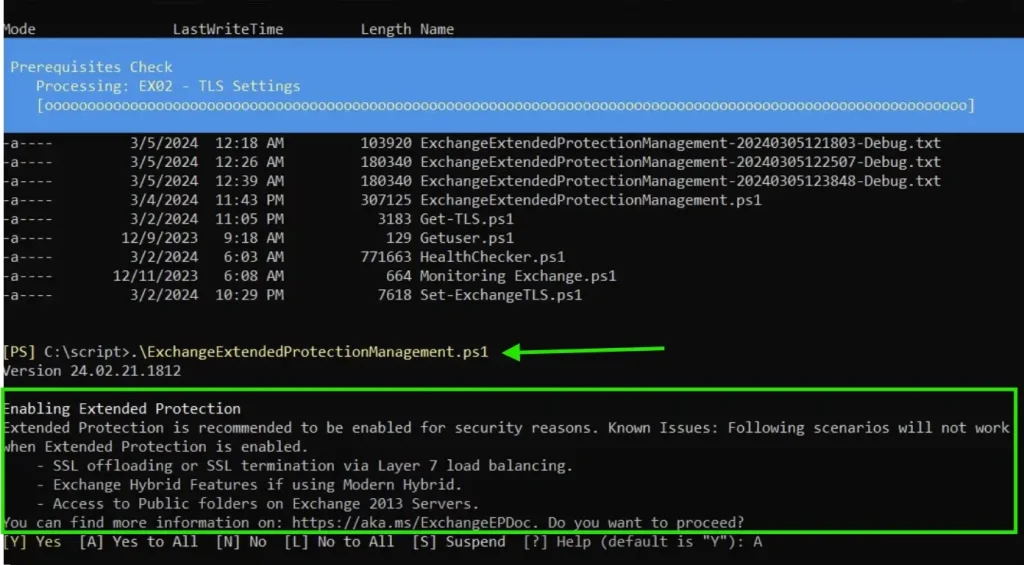

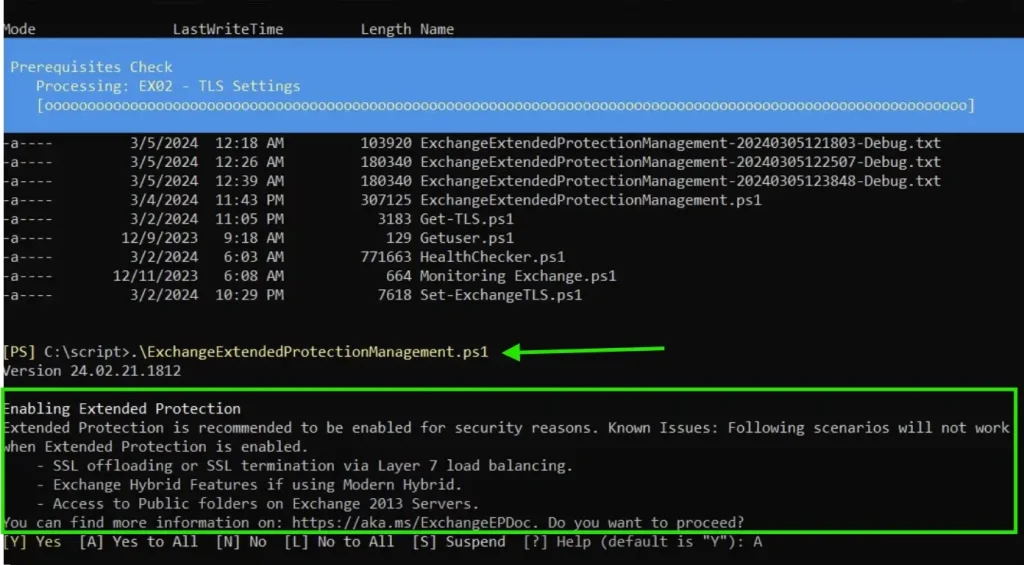

Ora possiamo eseguire il fileExchangeExtendedProtectionManagement.ps1script per configurare la protezione estesa sul nostro Exchange Server.

Assicurati di avere ilGestione dell'organizzazione dirittiper eseguire il compito.

Abbiamo scaricato lo script nello stessocartella degli scriptall'interno delunità ce ho navigato nella cartella degli script in EMS.

Per eseguire lo script eseguire il seguente cmdlet

.ExchangeExtendedProtectionManagement.ps1

Ora inizierà la configurazione della protezione estesa su tutti gli Exchange Server della tua organizzazione.

Pertanto, controllerà anche i prerequisiti TLS e l'offloading SSL e configurerà EP.

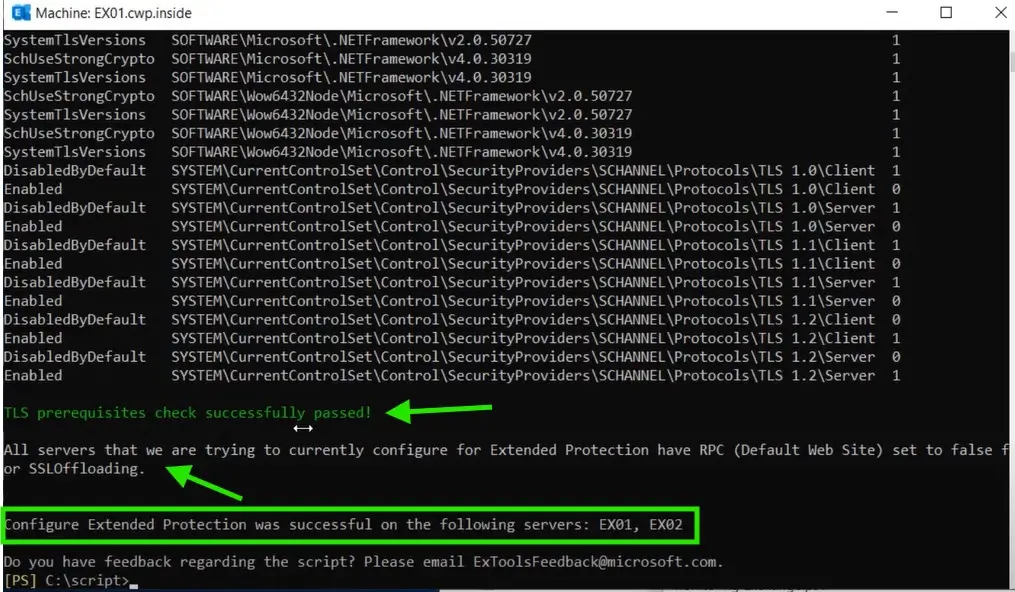

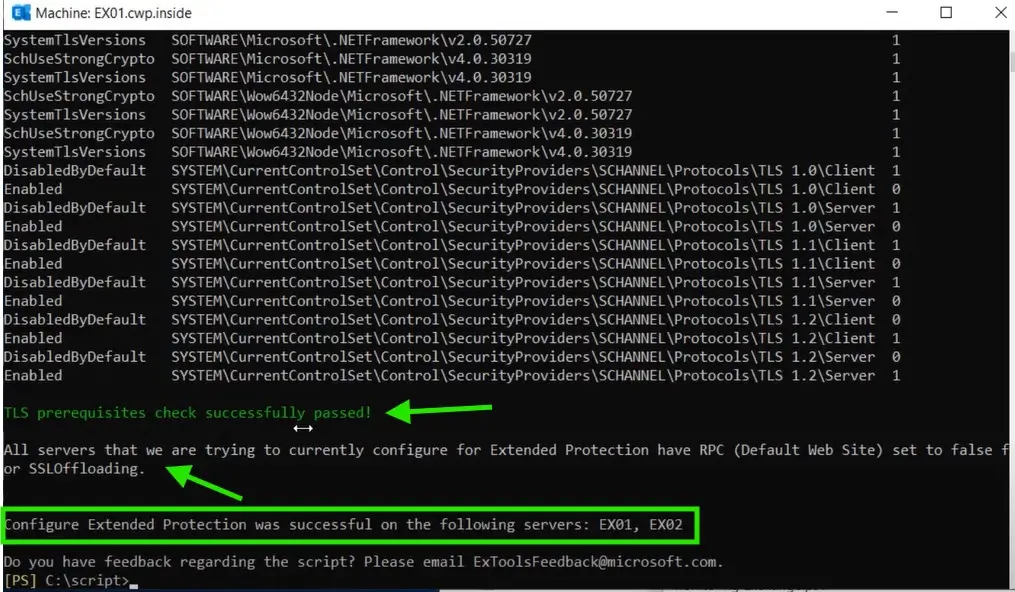

Una volta configurato, vedrai la schermata qui sotto che dice che la protezione estesa è configurata correttamente.

puoi vedere che i prerequisiti TLS sono stati superati correttamente e anche l'offload SSL è disabilitato.

Verifica dello stato dell'EP

Abbiamo configurato con successo la protezione estesa per i nostri due server EX01 ed EX02

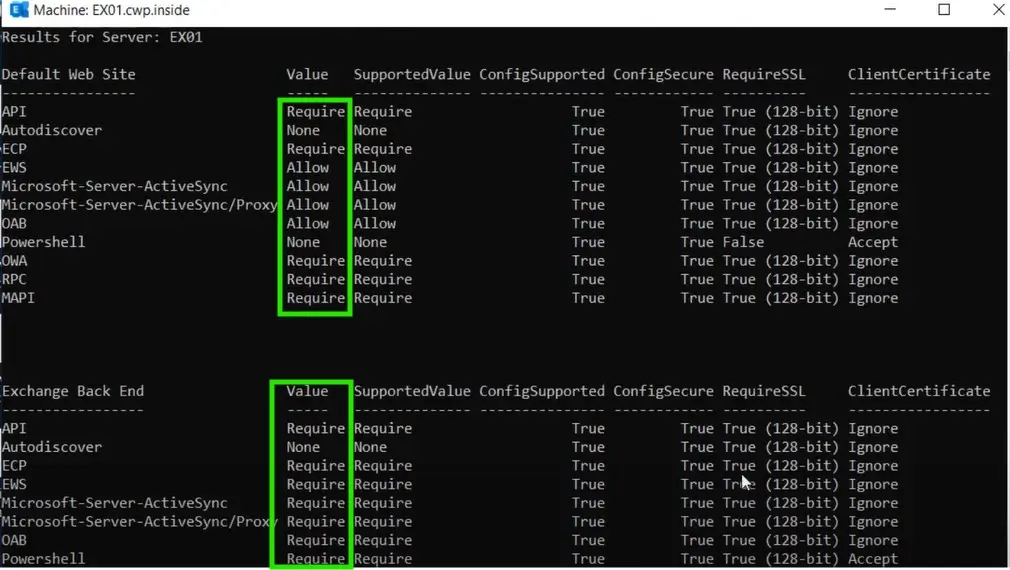

Verifichiamolo con PowerShell

Eseguiremo lo stesso cmdlet eseguito in precedenza per verificare lo stato

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionVedremo il risultato qui sotto

Puoi vedere ora che abbiamo i valori configurati per le nostre directory virtuali.

Pertanto, possiamo anche confermarlo controllando con lo script Exchange Health Checker.

Una volta eseguito lo script, otterrai il seguente risultato.

Ora puoi vedere che la protezione estesa è abilitata correttamente.

Puoi controllare il flusso di posta per confermare se tutto funziona correttamente o meno.

Disabilitazione e rollback dell'EP di Exchange

La disabilitazione del PE imposterà tutti i valori attualmente configurati sunessuno

Per disabilitare l'EP su tutti i server Exchange dell'organizzazione, eseguire il cmdlet seguente

.ExchangeExtendedProtectionManagement.ps1 –DisableExtendedProtectionPertanto, se desideri disabilitarlo per un server specifico, devi eseguire il seguente cmdlet

.ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames EX01, EX02È inoltre possibile eseguire il cmdlet seguente per ripristinare le impostazioni EP.

.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreIISAppConfig"Conclusione

In questo articolo abbiamo imparato come configurare la protezione estesa per Exchange Server 2019.

Ogni volta che abiliti EP per la tua organizzazione Exchange, assicurati di soddisfare i prerequisiti abilitandoliTLS 1.2e aggiornando il tuo Exchange alultima CU.

Se le cose vanno male, hai ancora la possibilità di farlodisattivare l'EPo riportalo alla fase precedente.

Se sei interessato a saperne di più, consulta i tutorial gratuiti su Microsoft Exchange

IMPARENTATO:Come abilitare in modo semplice e rapido la protezione LSA in Windows 11

Inoltre, se vuoi vedere l'articolo in azione, guarda il video qui sotto per configurare EP per Your Exchange 2019

![iPhone continua a chiedere la vecchia password di ID Apple [FISSO]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/sign-out-of-app-store.png)

![Desktop remoto Chrome Visualizza lo schermo nero [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/02/Chrome-Remote-Desktop-displays-black-screen.jpg)