In questo articolo spiegheremo la sfuggente minaccia rappresentata dal gruppo di estorsione dati Karakurt, una banda emergente di ransomware riconosciuta anche come Karakurt Team e Karakurt Lair. Qui puoi imparare come preparare la tua azienda contro questa minaccia informatica con misure preventive, comprendere l'importanza dei backup e riconoscere il ruolo dei servizi di ripristino malware.

Gli esperti di SalvageData raccomandano misure proattive di sicurezza dei dati, come backup regolari, solide pratiche di sicurezza informatica e mantenimento del software aggiornato, per proteggersi dagli attacchi malware. E,in caso di attacco malware, contatta immediatamente i nostri esperti di recupero malware.

Che tipo di minaccia è Karakurt?

Karakurt è una banda di ransomware che impiega varie tattiche, tecniche e procedure (TTP), ponendo sfide agli sforzi di difesa e mitigazione. Invece di crittografare macchine o file compromessi, come fa la maggior parte dei ransomware, gli autori di Karakurt affermano di rubare dati e minacciano di metterli all’asta o rilasciarli pubblicamente a meno che non venga pagato un riscatto. Le richieste di riscatto, tipicamente in Bitcoin, vanno daDa $ 25.000 a $ 13.000.000, con scadenze di pagamento entro una settimana dal contatto iniziale.

Tutto quello che sappiamo sul ransomware Karakurt

Nome confermato

- virus karakurt

Tipo di minaccia

- Ransomware

- Estorsione

- Perdita di dati

Nomi di rilevamento

- AvastWin64: generazione di malware

- EmsisoftGen:Variant.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.AI.4116296864

- MicrosoftVirTool:Win64/CobaltStrike.A

Metodi di distribuzione

- Appliance SonicWall VPN obsolete

- Phishing

- Vulnerabilità dei servizi di registrazione Apache

- Macro dannose

- Credenziali di rete privata virtuale (VPN) rubate

- Credenziali RDP (Remote Desktop Protocol) rubate

- VPN SSL Fortinet FortiGate obsoleta

- Microsoft Windows Server obsoleto

Conseguenze

- Porta aperta a nuovi contagi

- Perdita di dati

Metodi di infezione ed esecuzione di Karakurt Ransomware

Gli attori di Karakurt presentano prove di dati rubati, spesso attraverso screenshot o copie di directory di file. Essi vanno oltre il prendere di mira la vittima contattando dipendenti, partner commerciali e clienti con e-mail e telefonate moleste, esercitando pressioni sulla cooperazione. Queste comunicazioni includono esempi di dati rubati, come numeri di previdenza sociale e conti di pagamento. Dopo il pagamento del riscatto, gli autori di Karakurt offrono prove dell'eliminazione dei file e occasionalmente forniscono informazioni sull'intrusione iniziale.Fino al 5 gennaio 2022, il gruppo gestiva un sito web di fughe di notizie e aste all'indirizzo https://karakurt[.]group. Sebbene il dominio e l’indirizzo IP originali siano andati offline nella primavera del 2022, secondo quanto riferito il sito web esiste nel deep e nel dark web. A partire da maggio 2022, ospitava terabyte di dati di vittime nordamericane ed europee, “comunicati stampa” che nominavano le vittime non collaboranti e istruzioni per la partecipazione alle aste di dati.

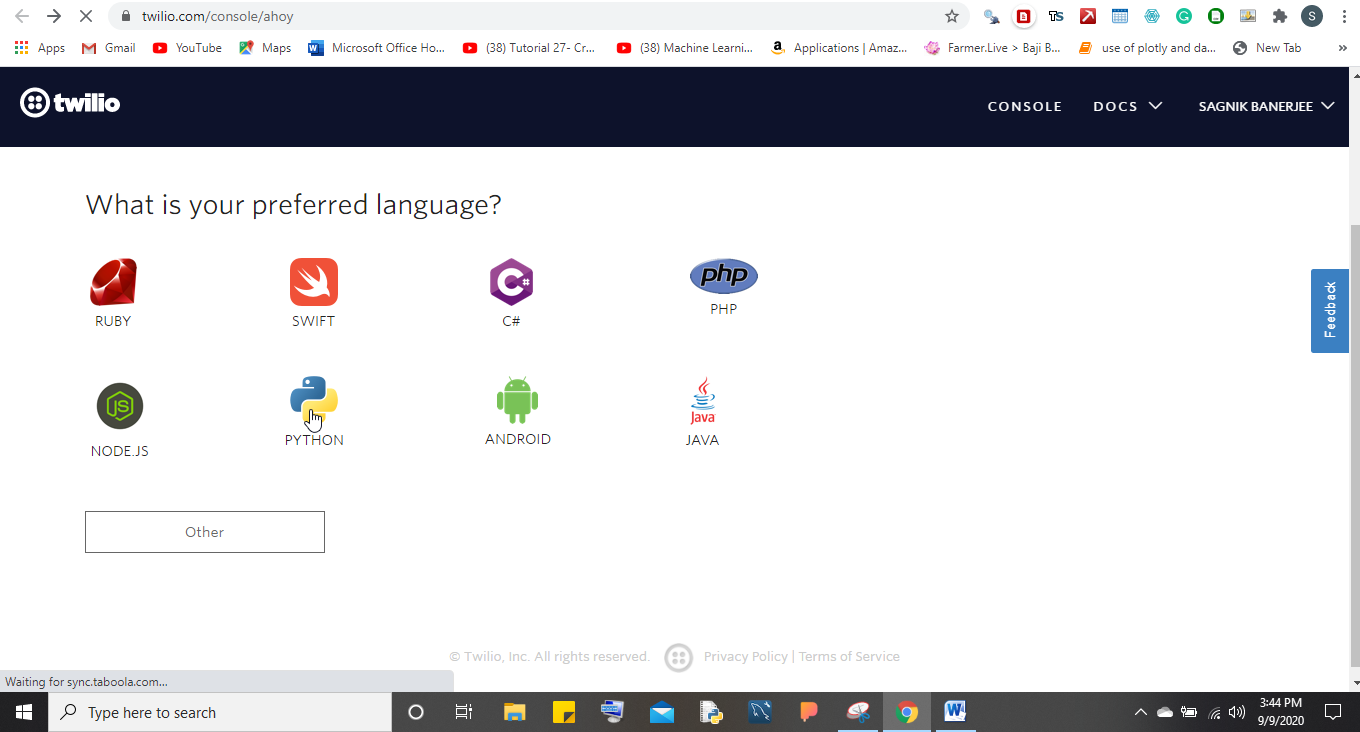

Accesso iniziale

Karakurt mostra una mancanza di targeting specifico, concentrandosi sull'ottenimento dell'accesso ai dispositivi delle vittime attraverso molteplici mezzi. Ciò include l'acquisto di credenziali di accesso rubate, la collaborazione con partner del crimine informatico per accedere alle vittime compromesse o l'acquisizione dell'accesso tramite intermediari di intrusione di terze parti. Gli intermediari delle intrusioni sono individui o gruppi che ottengono l'accesso iniziale ai sistemi informatici protetti, stabilendo una persistenza commerciabile e vendendo questo accesso ad altri criminali informatici. Le vulnerabilità comuni sfruttate durante l'accesso iniziale includono:

Appliance SonicWall SSL VPN obsolete

Questi dispositivi sono vulnerabili a molteplici CVE (Common Vulnerabilities and Exposures), vulnerabilità critiche che consentono l'esecuzione di codice in modalità remota. Gli aggressori sfruttano queste debolezze per ottenere accessi non autorizzati.

Lettura consigliata:Ransomware Ransomed.vc: tutto quello che devi sapere per essere sicuro

Vulnerabilità Log4j (CVE-2021-44228)

La vulnerabilità Log4Shell negli Apache Logging Services (Log4j) consente agli aggressori di eseguire codice arbitrario in remoto. Karakurt sfrutta questa vulnerabilità per l'accesso iniziale.

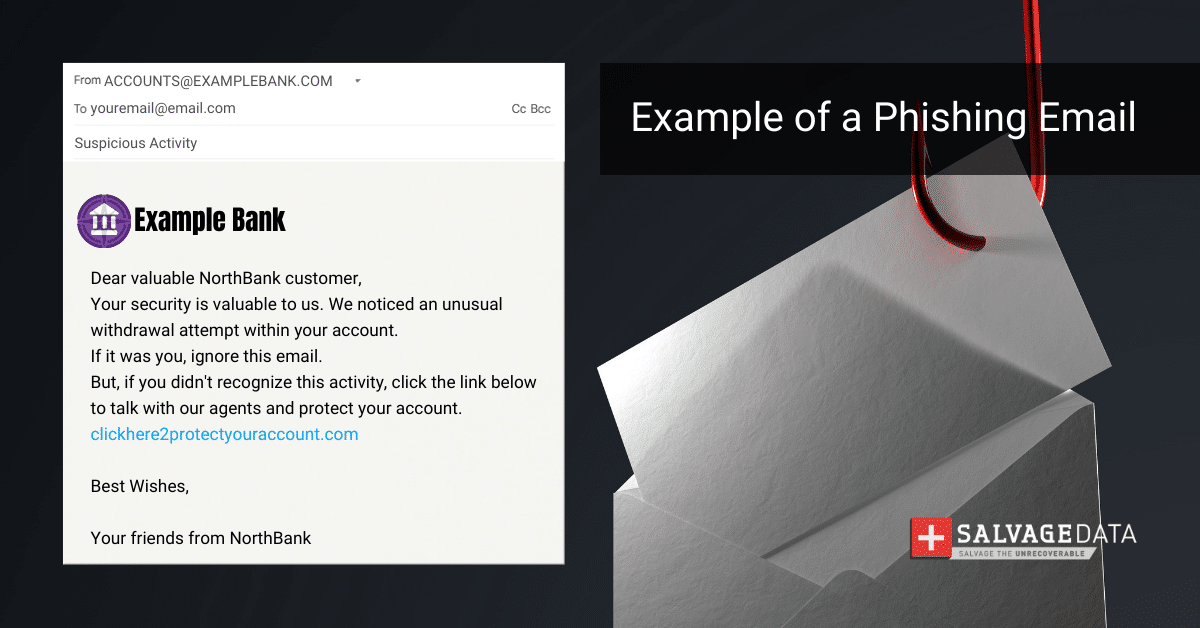

Attacchi di phishing

Il phishing implica e-mail o messaggi ingannevoli che inducono i destinatari a rivelare informazioni sensibili o a fare clic su collegamenti dannosi. Gli attori di Karakurt utilizzano tecniche di phishing e spearphishing per indurre le vittime a rivelare informazioni sensibili o a fare clic su collegamenti dannosi.

Macro dannose negli allegati e-mail

Karakurt si diffonde tramite allegati e-mail contenenti macro dannose e script dannosi incorporati nei file (ad esempio documenti Word). Quando le vittime aprono questi allegati, le macro eseguono il codice che garantisce l'accesso all'aggressore.

Credenziali VPN o RDP rubate

Il gruppo ransomware prende di mira le credenziali VPN (Virtual Private Network) o RDP (Remote Desktop Protocol). Se queste credenziali vengono compromesse, gli aggressori ottengono l’accesso diretto alla rete della vittima.

Vulnerabilità nelle apparecchiature VPN SSL Fortinet FortiGate o nelle istanze di Microsoft Windows Server

Lo sfruttamento delle vulnerabilità note nelle apparecchiature VPN SSL Fortinet FortiGate o nelle istanze di Microsoft Windows Server consente a Karakurt di infiltrarsi nelle reti.

Persistenza ed esfiltrazione

Una volta all'interno di un sistema compromesso, Karakurt utilizza i beacon Cobalt Strike per l'enumerazione della rete, Mimikatz per il recupero delle credenziali in testo semplice, AnyDesk per il controllo remoto persistente e strumenti aggiuntivi per aumentare i privilegi e spostarsi lateralmente all'interno della rete. Successivamente, utilizzano strumenti come 7zip, Filezilla, rclone e Mega.nz per comprimere ed esfiltrare grandi quantità di dati, spesso superiori a 1 terabyte, da unità condivise connesse alla rete.

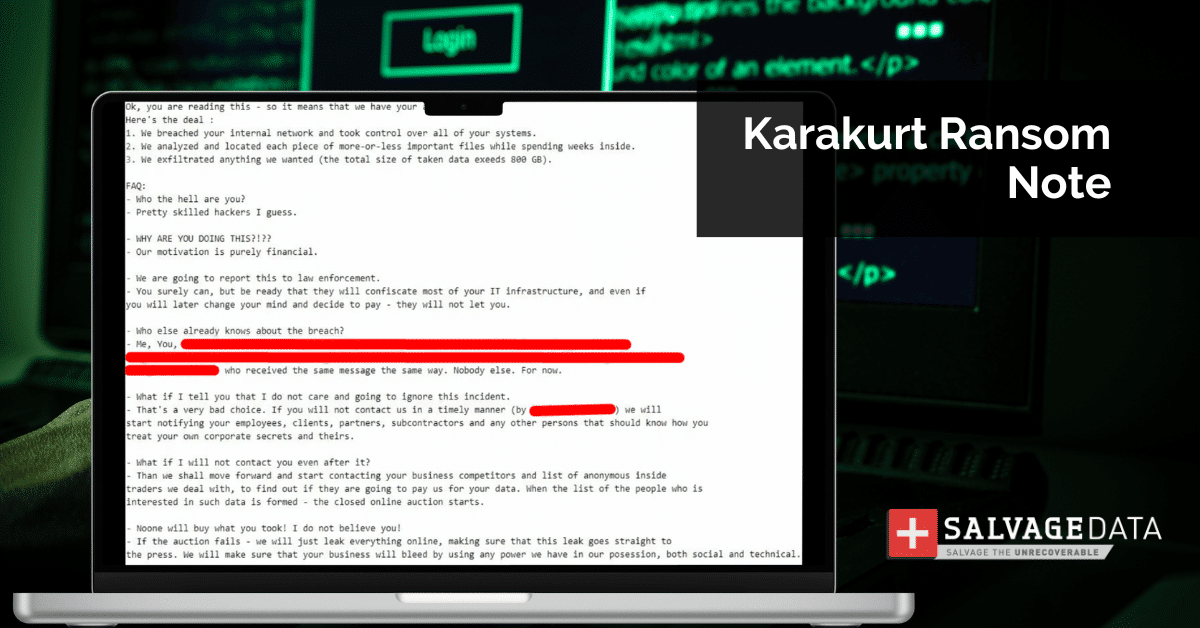

Estorsione

Dopo l'esfiltrazione dei dati, Karakurt avvia una fase di estorsione. Le vittime ricevono richieste di riscatto tramite file "readme.txt", e-mail inviate tramite reti di posta elettronica compromesse e account di posta elettronica esterni. Le vittime segnalano estese campagne di molestie, con dipendenti, partner e clienti che ricevono avvertimenti per incoraggiare la negoziazione. La banda ha preso di mira vittime attaccate simultaneamente da altre varianti di ransomware o vittime attaccate in precedenza, indicando il potenziale acquisto di dati rubati. È noto che il gruppo esagera la portata della compromissione e il valore dei dati, facendo false affermazioni sul volume dei dati rubati o sulla loro proprietà. Il governo degli Stati Uniti sconsiglia vivamente di pagare riscatti a Karakurt o a qualsiasi criminale informatico che prometta la cancellazione di file in cambio di pagamento.

Non pagare il riscatto!Contattando un servizio di recupero ransomware puoi non solo ripristinare i tuoi file ma anche rimuovere qualsiasi potenziale minaccia.

Indicatori di compromesso (IOC) del ransomware Karakurt

Gli indicatori di compromesso (IOC) sono artefatti osservati su una rete o in un sistema operativo che indicano un'intrusione informatica con elevata probabilità. Gli IOC possono essere utilizzati per il rilevamento precoce di futuri tentativi di attacco utilizzando sistemi di rilevamento delle intrusioni e software antivirus. Sono essenzialmente versioni digitali delle prove lasciate sulla scena del crimine e i potenziali IOC includono traffico di rete insolito, accessi di utenti privilegiati da paesi stranieri, strane richieste DNS, modifiche ai file di sistema e altro ancora. Quando viene rilevato un IOC, i team di sicurezza valutano le possibili minacce o ne convalidano l'autenticità. Gli IOC forniscono anche prove di ciò a cui un utente malintenzionato ha avuto accesso se si è infiltrato nella rete.

Richiesta di riscatto di Karakurt

Le note di estorsione di Karakurt minacciano la divulgazione pubblica o l'asta dei dati rubati. Le vittime vengono indirizzate a un URL TOR con un codice di accesso, consentendo la negoziazione tramite un'applicazione di chat. Le vittime della negoziazione ricevono "prova di vita", come screenshot o copie di dati presumibilmente rubati. Dopo aver concordato l'importo del riscatto, gli autori della minaccia forniscono un nuovo indirizzo Bitcoin per il pagamento. Dopo aver ricevuto il riscatto, viene fornita la presunta prova dell'eliminazione dei file, come registrazioni dello schermo o registri di eliminazione. Sebbene la leva di Karakurt risieda nella promessa di cancellazione e riservatezza dei dati, le vittime hanno segnalato violazioni della riservatezza dopo il pagamento.

Come gestire un attacco ransomware Karakurt

Il primo passo per riprendersi da un attacco ransomware Karakurt è isolare il computer infetto disconnettendolo da Internet e rimuovendo qualsiasi dispositivo connesso. Successivamente è necessario contattare le autorità locali. Nel caso dei residenti e delle imprese statunitensi, è ilFBIe ilCentro reclami sulla criminalità su Internet (IC3).Per segnalare un attacco malware è necessario raccogliere tutte le informazioni possibili al riguardo, tra cui:

- Screenshot della richiesta di riscatto

- Comunicazioni con gli autori delle minacce (se ne hai)

- Un campione di un file crittografato

Tuttavia, se preferiscicontattare i professionisti, allora è megliolasciare ogni macchina infetta così com'èe chiedi unservizio di rimozione ransomware di emergenza. Questi professionisti sono attrezzati per mitigare rapidamente il danno, raccogliere prove, potenzialmente invertire la crittografia e ripristinare il sistema. Il riavvio o lo spegnimento del sistema potrebbe compromettere il servizio di ripristino. Catturare la RAM di un sistema live può aiutare a ottenere la chiave di crittografia e catturare un file dropper, come un file che esegue il payload dannoso, potrebbe essere sottoposto a ingegneria inversa e portare alla decrittografia dei dati o alla comprensione di come funziona. È necessarionon eliminare il ransomwaree conservare ogni prova dell'attacco. Questo è importante perforense digitaleesperti per risalire al gruppo di hacker e identificarli. È utilizzando i dati presenti sul sistema infetto che le autorità possono farloindagare sull'attacco.Un'indagine su un attacco informatico non è diversa da qualsiasi altra indagine penale: ha bisogno di prove per trovare gli aggressori.

1. Contatta il tuo fornitore di risposta agli incidenti

Una risposta agli incidenti informatici è il processo di risposta e gestione di un incidente di sicurezza informatica. Un Incident Response Retainer è un contratto di servizio con un fornitore di sicurezza informatica che consente alle organizzazioni di ottenere aiuto esterno in caso di incidenti di sicurezza informatica. Fornisce alle organizzazioni una forma strutturata di competenza e supporto attraverso un partner di sicurezza, consentendo loro di rispondere in modo rapido ed efficace durante un incidente informatico. Un servizio di risposta agli incidenti offre tranquillità alle organizzazioni, offrendo supporto esperto prima e dopo un incidente di sicurezza informatica. La natura e la struttura specifica di un servizio di risposta agli incidenti varierà a seconda del fornitore e dei requisiti dell'organizzazione. Un buon servizio di risposta agli incidenti dovrebbe essere robusto ma flessibile, fornendo servizi comprovati per migliorare la posizione di sicurezza a lungo termine di un’organizzazione.Se contatti il tuo fornitore di servizi IR, potrà subentrare immediatamente e guidarti attraverso ogni fase del ripristino del ransomware.Tuttavia, se decidi di rimuovere tu stesso il malware e di recuperare i file con il tuo team IT, puoi seguire i passaggi successivi.

2. Utilizzare un backup per ripristinare i dati

L'importanza del backup per il ripristino dei dati non può essere sopravvalutata, soprattutto nel contesto di vari potenziali rischi e minacce all'integrità dei dati. I backup sono una componente fondamentale di una strategia completa di protezione dei dati. Forniscono un mezzo per riprendersi da una varietà di minacce, garantendo la continuità delle operazioni e preservando informazioni preziose. Di fronte agli attacchi ransomware, in cui software dannoso crittografa i tuoi dati e richiede un pagamento per il loro rilascio, disporre di un backup ti consente di ripristinare le tue informazioni senza soccombere alle richieste dell'aggressore. Assicurati di testare e aggiornare regolarmente le procedure di backup per migliorare la loro efficacia nella protezione da potenziali scenari di perdita di dati. Esistono diversi modi per eseguire un backup, quindi è necessario scegliere il supporto di backup corretto e avere almeno una copia dei dati archiviati fuori sede e offline.

3. Contatta un servizio di recupero malware

Se non disponi di un backup o hai bisogno di aiuto per rimuovere il malware ed eliminare le vulnerabilità, contatta un servizio di recupero dati. Il pagamento del riscatto non garantisce che i tuoi dati ti verranno restituiti. L'unico modo garantito per ripristinare ogni file è disporre di un backup. In caso contrario, i servizi di recupero dati ransomware possono aiutarti a decrittografare e recuperare i file. Gli esperti di SalvageData possono ripristinare in sicurezza i tuoi file e impedire al ransomware Karakurt di attaccare nuovamente la tua rete, contatta i nostri esperti di recupero 24 ore su 24, 7 giorni su 7.

Previeni l'attacco del ransomware Karakurt

Prevenire il malware è la soluzione migliore per la sicurezza dei dati. è più facile ed economico che recuperarli. Un attacco ransomware può costare il futuro della tua azienda e addirittura chiuderne i battenti. Questi sono alcuni suggerimenti per assicurarti di poterevitare attacchi malware:

- Tieni il tuo sistema operativo e software aggiornaticon le ultime patch e aggiornamenti di sicurezza. Ciò può aiutare a prevenire le vulnerabilità che possono essere sfruttate dagli aggressori.

- Utilizza password complesse e univocheper tutti gli account e abilitare l'autenticazione a due fattori quando possibile. Ciò può aiutare a impedire agli aggressori di accedere ai tuoi account.

- Fai attenzione alle e-mail, ai collegamenti e agli allegati sospetti.Non aprire e-mail né fare clic su collegamenti o allegati provenienti da fonti sconosciute o sospette.

- Utilizza un software antivirus e antimalware affidabilee mantenerlo aggiornato. Ciò può aiutare a rilevare e rimuovere il malware prima che possa causare danni.

- Utilizza un firewallper bloccare l'accesso non autorizzato alla rete e ai sistemi.

- Segmentazione della retedividere una rete più grande in sottoreti più piccole con interconnettività limitata tra di loro. Limita i movimenti laterali degli aggressori e impedisce agli utenti non autorizzati di accedere alla proprietà intellettuale e ai dati dell’organizzazione.

- Limita i privilegi dell'utenteper impedire agli aggressori di accedere a dati e sistemi sensibili.

Educare dipendenti e personalesu come riconoscere ed evitare e-mail di phishing e altri attacchi di ingegneria sociale.

![Provati 5 modi per disabilitare il mio iPhone senza password [iOS 7 e più tardi]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/turn-off-find-my-iphone-without-password.jpg)

![[BUG FIX] Esegui l'elenco MRU / Cronologia è sempre vuoto in Windows 10](https://media.askvg.com/articles/images6/Disable_Show_Most_Used_Apps_Windows_10_Start_Menu_Settings.png)