Il ransomware ha recentemente colpito alcune installazioni MongoDB non protette e ha tenuto i dati in ostaggio. Qui presenteremoMongoDBed esamina alcuni passaggi che puoi eseguire per proteggere e proteggere il suo database.

Cos'è MongoDB

MongoDB è un database open source che archivia i dati utilizzando un modello di dati di documenti flessibile. MongoDB differisce dai database tradizionali che sono costruiti utilizzando tabelle e righe, mentre MongoDB utilizza un'architettura di raccolte e documenti.

Seguendo uno schema dinamico, MongoDB consente ai documenti di una raccolta di avere campi e strutture diversi. Il database utilizza un formato di archiviazione dei documenti e di scambio di dati chiamato BSON, che fornisce una rappresentazione binaria di documenti simili a JSON. Ciò rende l'integrazione dei dati per determinati tipi di applicazioni più rapida e semplice.

Leggere:

Il ransomware attacca i dati MongoDB

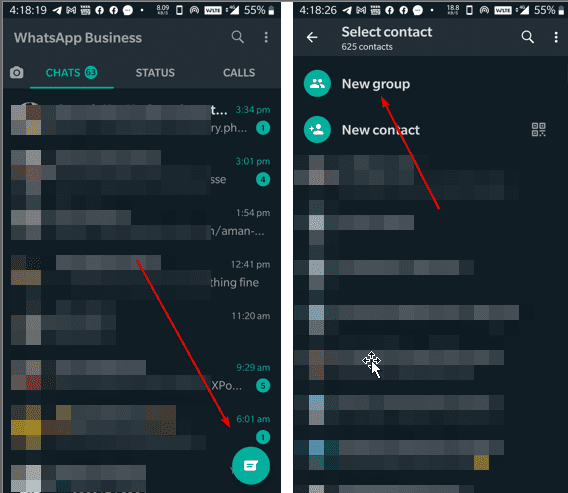

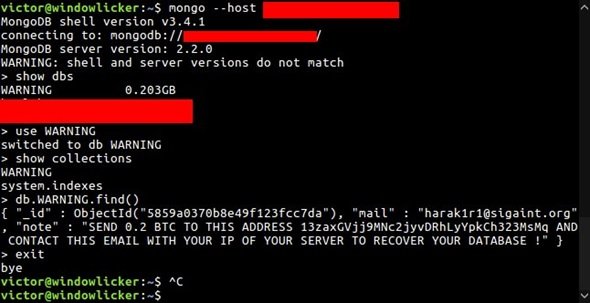

Ci sono stati una serie disu installazioni MongoDB scarsamente protette.

Qualche anno fa, un esperto di sicurezza Victor Gevers scoprì 200 installazioni MongoDB che furono attaccate e tenute in ostaggio. Tuttavia, presto le installazioni infette salirono a 2000 DB, come riportato da un altro ricercatore di sicurezza,Il fondatore John Matherly. I primi rapporti suggerivano quindi che gli aggressori chiedessero 1come riscatto.

Altri hacker stanno facendo lo stesso: accedono, copiano ed eliminano database mal configurati per Ransom.

Come si intrufola il ransomware MongoDB

I server MongoDB accessibili via Internet senza password sono stati quelli presi di mira dagli hacker. Quindi, amministratori di server che hanno scelto di gestire i propri serversenza passworde impiegatonomi utente predefinitisono stati facilmente individuati dagli hacker.

Quel che è peggio, ci sono istanze dello stesso serverri-hackerato da diversi gruppi di hackerche hanno sostituito le richieste di riscatto esistenti con le proprie, rendendo impossibile per le vittime sapere se stanno pagando il criminale giusto, per non parlare se i loro dati possono essere recuperati. Pertanto, non vi è alcuna certezza se i dati rubati verranno restituiti. Pertanto, anche se hai pagato il riscatto, i tuoi dati potrebbero essere comunque perduti.

Sicurezza MongoDB

È obbligatorio che gli amministratori del server assegnino un filee nome utente per accedere al database. Si consiglia di farlo anche alle aziende che utilizzano l'installazione predefinita di MongoDBaggiornare il loro software, impostare l'autenticazione ebloccare la porta 27017che è stato preso di mira maggiormente dagli hacker.

Passaggi per proteggere i tuoi dati MongoDB

- Applicare il controllo degli accessi e l'autenticazione

Inizia abilitando il controllo dell'accesso al tuo server e specifica il meccanismo di autenticazione. L'autenticazione richiede che tutti gli utenti forniscano credenziali valide prima di potersi connettere al server.

L'ultimoMongoDB 3.4La versione successiva consente di configurare l'autenticazione su un sistema non protetto senza incorrere in tempi di inattività.

- Configurazione del controllo degli accessi basato sui ruoli

Invece di fornire l'accesso completo a un insieme di utenti, crea ruoli che definiscano l'esatto accesso di cui ha bisogno un insieme di utenti. Seguire il principio del privilegio minimo. Quindi crea gli utenti e assegna loro solo i ruoli di cui hanno bisogno per eseguire le loro operazioni.

- Crittografare la comunicazione

I dati crittografati sono difficili da interpretare e non molti hacker riescono a decrittografarli con successo. Configura MongoDB per utilizzare TLS/SSL per tutte le connessioni in entrata e in uscita. Utilizza TLS/SSL per crittografare la comunicazione tra i componenti Mongod e Mongos del client MongoDB e tra tutte le applicazioni e MongoDB.

Utilizzando MongoDB Enterprise 3.2, la crittografia nativa del motore di archiviazione WiredTiger può essere configurata per crittografare i dati nel livello di archiviazione. Se non utilizzi la crittografia a riposo di WiredTiger, i dati MongoDB devono essere crittografati su ciascun host utilizzando la crittografia del file system, del dispositivo o fisica.

- Limita l'esposizione in rete

Per limitare l'esposizione della rete assicurarsi che MongoDB venga eseguito in un ambiente di rete affidabile. Gli amministratori devono consentire solo ai client attendibili di accedere alle interfacce di rete e alle porte in cui sono disponibili istanze MongoDB.

- Effettua il backup dei tuoi dati

MongoDB Cloud Manager e MongoDB Ops Manager forniscono backup continuo con ripristino puntuale e gli utenti possono abilitare avvisi in Cloud Manager per rilevare se la loro distribuzione è esposta a Internet

- Controllare l'attività del sistema

I sistemi di controllo periodico garantiranno che tu sia a conoscenza di eventuali modifiche irregolari al tuo database. Tieni traccia dell'accesso alle configurazioni e ai dati del database. MongoDB Enterprise include una funzione di controllo del sistema in grado di registrare eventi di sistema su un'istanza MongoDB.

- Esegui MongoDB con un utente dedicato

Esegui i processi MongoDB con un account utente del sistema operativo dedicato. Assicurati che l'account disponga delle autorizzazioni per accedere ai dati ma non di autorizzazioni non necessarie.

- Esegui MongoDB con opzioni di configurazione sicure

MongoDB supporta l'esecuzione di codice JavaScript per determinate operazioni lato server: mapReduce, group e $where. Se non si utilizzano queste operazioni, disabilitare lo scripting lato server utilizzando il file--noscriptingopzione sulla riga di comando.

Utilizzare solo il protocollo wire MongoDB nelle distribuzioni di produzione. Mantieni abilitata la convalida dell'input. MongoDB abilita la convalida dell'input per impostazione predefinita tramite l'impostazione wireObjectCheck. Ciò garantisce che tutti i documenti archiviati dall'istanza mongod siano BSON validi.

- Richiedere una guida tecnica di implementazione della sicurezza (ove applicabile)

La Security Technical Implementation Guide (STIG) contiene linee guida di sicurezza per le implementazioni all'interno del Dipartimento della Difesa degli Stati Uniti. MongoDB Inc. fornisce il suo STIG, su richiesta, per le situazioni in cui è richiesto. È possibile richiederne una copia per ulteriori informazioni.

- Considera la conformità agli standard di sicurezza

Per le applicazioni che richiedono la conformità HIPAA o PCI-DSS, fare riferimento all'architettura di riferimento sulla sicurezza di MongoDBQuiper saperne di più su come utilizzare le principali funzionalità di sicurezza per creare un'infrastruttura applicativa conforme.

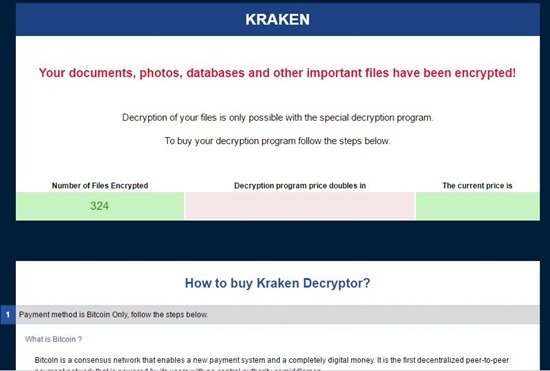

Come scoprire se la tua installazione MongoDB è stata violata

- Verifica i tuoi database e le tue raccolte. Gli hacker di solito eliminano database e raccolte e li sostituiscono con uno nuovo chiedendo un riscatto per l'originale

- Se il controllo degli accessi è abilitato, controlla i registri di sistema per individuare tentativi di accesso non autorizzati o attività sospette. Cerca i comandi che hanno rilasciato i tuoi dati, modificato utenti o creato il record di richiesta di riscatto.

Tieni presente che anche dopo aver pagato il riscatto, non sarà garantita la restituzione dei tuoi dati. Pertanto, dopo l'attacco, la tua prima priorità dovrebbe essere quella di proteggere i tuoi cluster per impedire ulteriori accessi non autorizzati.

Come posso proteggere il mio database MongoDB?

In questo articolo sono menzionati diverse cose che puoi fare per proteggere il tuo database MongoDB e alcuni suggerimenti e trucchi. Ad esempio, puoi applicare il controllo degli accessi e l'autenticazione, configurare il controllo degli accessi basato sui ruoli, crittografare le tue comunicazioni, impostare un limite per l'esposizione alla rete, ecc. Oltre a ciò, ti consigliamo di eseguire continuamente il backup dei tuoi dati in modo da poter essere sempre al sicuro.

MongoDB è un database sicuro?

Sì, MongoDB è un database sicuro che puoi utilizzare per quasi tutti gli scopi. È un'ottima alternativa ad Apache, DynamoDB, Redis, ecc. Parlando di sicurezza, puoi usarlo per portare a termine le cose per i tuoi progetti. Sono necessarie diverse misure di sicurezza per rendere le cose sicure e protette per gli utenti.

Se esegui i backup, quando ripristini la versione più recente, puoi valutare quali dati potrebbero essere cambiati tra il backup più recente e il momento dell'attacco. Per ulteriori informazioni, visitaremongodb.com.