Agenda ランサムウェアとしても知られる Qilin ランサムウェアは、Rust および Go プログラミング言語で書かれているため、より汎用性が高く、分析や検出が困難です。 Qilin ランサムウェアは、重要なセクターの企業をターゲットにしたことで悪名を高めていますが、あらゆる業種の組織にとって脅威です。ランサムウェア オペレーターのアフィリエイト プログラムは、そのネットワークに新しいメンバーを追加しているだけでなく、教育、医療、その他の世界経済の重要なセクターをターゲットとするマルウェアとサポート サービスでメンバーを武器化しています。このランサムウェアは、Go で記述された 64 ビット Windows PE (Portable Executable) ファイルであり、特に Windows ベースのシステムをターゲットとしています。このマルウェアを配布したグループは、インドネシア、サウジアラビア、南アフリカ、タイの医療機関と教育機関に焦点を当てていました。ランサムウェアによって投下された各身代金メモは、対象となる被害者に合わせてカスタマイズされていました。調査の結果、サンプルには、漏洩したアカウント、顧客のパスワード、暗号化されたファイルの拡張子として使用される固有の企業 ID が含まれていることが判明しました。

Qilin ランサムウェアは、Rust ベースのランサムウェアを使用して被害者をターゲットにする Ransomware-as-a-Service (RaaS) アフィリエイト プログラムです。 Qilin ランサムウェア攻撃は、被害者ごとに影響を最大化するようにカスタマイズされており、攻撃者は、暗号化されたファイルのファイル名拡張子の変更や特定のプロセスやサービスの終了などの戦術を利用できます。Qilin ランサムウェアは、AES-256 暗号化を使用して被害者のシステム上のファイルを暗号化します。このランサムウェアは、生成されたキーの暗号化にも RSA-2048 を使用します。暗号化が成功すると、暗号化されたファイルには「.MmXReVIxLV」などの新しいランダムなファイル拡張子が追加されます。

Qilin (Agenda) ランサムウェアについて私たちが知っていることすべて

このリストには、Qilin (Agenda) として知られる新しいランサムウェア株に関する基本情報が含まれています。確認済みの名前

- アジェンダ(麒麟)ウイルス

脅威の種類

- ランサムウェア

- ステルスマルウェア

- クリプトウイルス

- ファイルロッカー

- 二重恐喝

暗号化されたファイル拡張子

- ランダム拡張

身代金を要求するメッセージ

- [ランダム文字列]-RECOVER-README.txt

検出名

- アバストWin64:トロイの木馬の生成

- ソフォスマル/ジェネリック-S

- エムシソフトTrojan.Ransom.Babuk.F (B)

- カスペルスキーTrojan.Win32.DelShad.ivd

- マルウェアバイト一般的なマルウェア/不審なソフトウェア

- マイクロソフト身代金:Win32/Babuk.SIB!MTB

ランサムウェア ファミリ、タイプ、亜種

- ファミリ: Qilin ランサムウェアは Qilin ランサムウェア ファミリの一部です

- タイプ: Qilin ランサムウェアは、Ransomware-as-a-Service (RaaS) アフィリエイト プログラムです。

- バリエーション: Qilin ランサムウェアは、Agenda ランサムウェアとしても知られています

配布方法

- 感染ファイルの拡散

- 悪意のあるハイパーリンク

- RDP ベースの攻撃

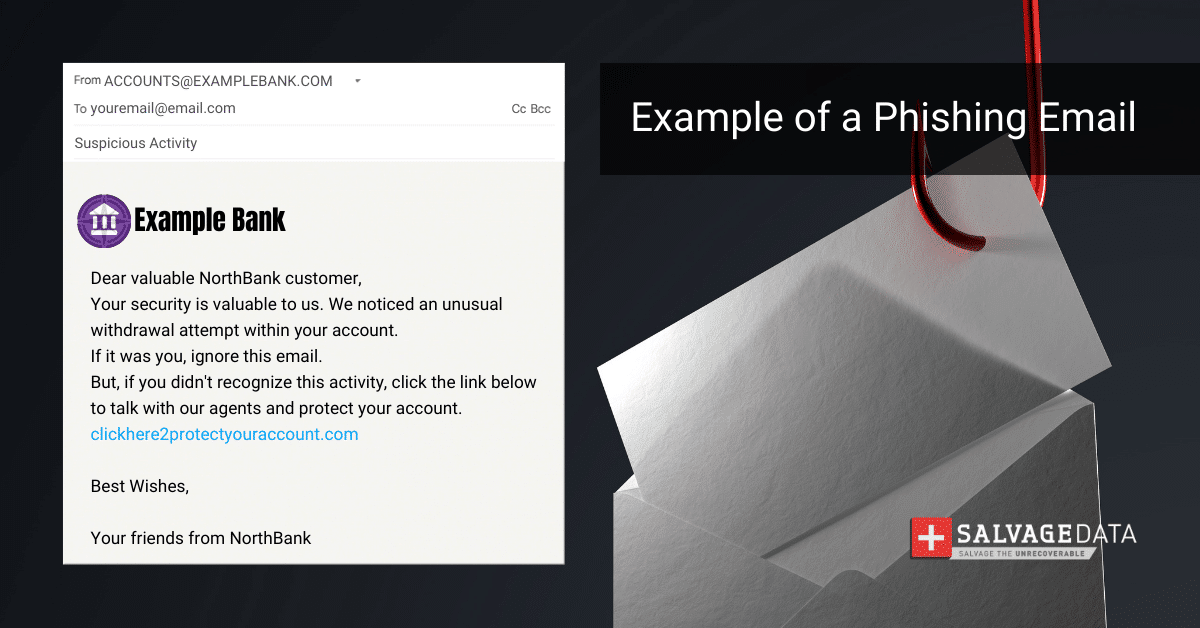

- フィッシング

- スパムメールキャンペーン

結果

- データの引き出し

- ファイルの暗号化

利用可能な無料の復号化ツールはありますか?

いいえ。現時点では、Qilin (Agenda) ランサムウェアの既知の公開復号ツールはありません。

Qilin ランサムウェアの IOC とは何ですか?

IOC (Indicators of Compromise) は、ネットワークまたはオペレーティング システム上で観察されるアーティファクトであり、コンピュータの侵入を高い信頼性で示します。 IOC は、侵入検知システムやウイルス対策ソフトウェアを使用して、将来の攻撃の試みを早期に検出するために使用できます。Qilin (Agenda) ランサムウェアの侵害痕跡 (IOC) には次のものが含まれます。

- 暗号化:Agenda ランサムウェアは AES-256 暗号化を使用してファイルを暗号化します

- ファイル拡張子:Agenda ランサムウェアは、暗号化されたファイルのファイル名に設定されたファイル拡張子を追加します

- 身代金メモ:Agenda ランサムウェアは、暗号化された各ディレクトリ ソフトウェアに身代金メモを投下します

- 行動:Agenda ランサムウェアは、セーフ モードでシステムを再起動し、多くのサーバー固有のプロセスとサービスを停止しようとし、複数のモードで実行できます。

- ネットワークの侵害:Agenda ランサムウェアは、ネットワーク全体とその共有ドライバーの侵害に関連しています

Qilin (Agenda) ランサムウェアの身代金メモ

Qilin ランサムウェアが残した身代金メモは、被害者にファイルが暗号化されていることを通知し、身代金の支払いを要求します。身代金メモには、攻撃者が感染したシステムから従業員の詳細や資格情報などのデータをダウンロードしたことが記載されている場合もあります。被害者が脅威アクターとの通信を拒否した場合、データが公開される可能性があります。アジェンダ身代金メモの例:

Agenda/Qilin ランサムウェアはどのように拡散するのか

Qilin ランサムウェアは、次のようなさまざまな方法でコンピュータまたはネットワークに感染する危険なマルウェアです。

- 感染したファイルの拡散。Qilin ランサムウェアは、被害者の知らない間にダウンロードされ、被害者のシステムにインストールされる感染ファイルを通じて拡散する可能性があります。

- 悪意のあるハイパーリンク。Qilin ランサムウェアは、悪意のあるハイパーリンクを使用して被害者のシステムに侵入する可能性があります。これは、被害者が知らずに感染した Web サイトにアクセスし、知らないうちにマルウェアがダウンロードされてインストールされることで発生します。

- RDP ベースの攻撃。Qilin ランサムウェアは、RDP ベースの攻撃を使用して被害者のシステムに侵入する可能性があります。これは、攻撃者がリモート デスクトップ プロトコル (RDP) の脆弱性を悪用して被害者のシステムにアクセスするときに発生します。

- フィッシング。Qilin ランサムウェアは、悪意のある添付ファイルまたはリンクを含むフィッシングメールから始まる場合があります。被害者はだまされてマルウェアをダウンロードし、システムにインストールさせられます。

Agenda ランサムウェアはどのようにしてコンピュータやネットワークに感染するのか

Agenda ランサムウェアは、Windows システムをターゲットとする Go ベースのランサムウェアで、被害者ごとにカスタマイズされています。このランサムウェアは、その影響を最大化するために次のようないくつかの戦術とテクニックを使用します。

- セーフモードでの実行。Agenda ランサムウェアは、システムをセーフ モードで再起動して検出を回避し、被害者がシステムにアクセスできないようにします。

- プロセスとサービスの終了。ランサムウェアは、サーバー固有のプロセスとサービスを停止して、その影響を最大化します。

- シャドウ ボリューム コピーの削除。Agenda ランサムウェアは、被害者がシステムを以前の状態に復元できないようにするために、シャドウ ボリューム コピーを削除します。

- ウイルス対策プロセスとサービスの終了。ランサムウェアは、検出を回避するためにさまざまなウイルス対策プロセスとサービスを終了します。

- エントリの作成を自動で開始します。Agenda ランサムウェアは、それ自体のコピーを指す自動開始エントリを作成し、システムが起動するたびにランサムウェアが実行されるようにします。

- パスワードの変更。ランサムウェアはデフォルトのユーザーのパスワードを変更し、変更された資格情報を使用して自動ログインを有効にします。

- なりすましユーザーのログオン。Agenda ランサムウェアはローカル アカウントを利用してなりすましユーザーとしてログオンし、ランサムウェア バイナリを実行し、ログオンが成功すると他のマシンをさらに暗号化します。

- 永続化メカニズム。このランサムウェアは、DLL を使用した永続化メカニズムを使用して、被害者のシステム上でアクティブな状態を維持します。

身代金を支払ったり、攻撃者と交渉したりしないでください。すぐに SalvageData の専門家に連絡してファイルを復元し、ランサムウェアを地方自治体に報告してください。

Qilin (Agenda) ランサムウェア攻撃に対処する方法

重要:最初のステップは、インシデント対応計画 (IRP) に頼ることです。理想的には、24 時間 365 日連絡できる信頼できる専門家チームを備えたインシデント対応担当者 (IRR) がいて、データ損失の防止、身代金の支払いの軽減または排除、法的責任への対応を迅速に講じることができます。この記事の公開時点で私たちが知る限り、ランサムウェア回復の専門家チームがとる最初のステップは、感染したコンピューターをインターネットから切断して削除することによって隔離することです。同時に、このチームはあなたの国の地方自治体への連絡を支援します。米国居住者および企業にとっては、地元のFBI現地事務所そしてインターネット犯罪苦情センター (IC3)。ランサムウェア攻撃を報告するには、次のようなランサムウェア攻撃に関するあらゆる情報を収集する必要があります。

- 身代金メモのスクリーンショット

- Qilin アクターとのコミュニケーション (いる場合)

- 暗号化されたファイルのサンプル

ただし、IRP または IRR がない場合でも、ランサムウェアの削除と回復の専門家に連絡する。これが最善の行動であり、ランサムウェアの削除、データの復元、将来の攻撃の防止に成功する可能性が大幅に高まります。を推奨します。感染したすべてのマシンをそのままにしておくそして電話してくださいランサムウェア緊急復旧サービスシステムを再起動またはシャットダウンすると、回復プロセスが危険にさらされる可能性があります。稼働中のシステムの RAM をキャプチャすると、暗号化キーの取得に役立つ場合があります。また、ドロッパー ファイルをキャプチャすると、リバース エンジニアリングが行われて、データの復号化やデータの動作の理解につながる可能性があります。Qilin (Agenda) ランサムウェア攻撃から回復するためにしてはいけないこと絶対ですランサムウェアを削除しない、攻撃のあらゆる証拠を保管します。それは重要ですデジタルフォレンジックそのため、専門家はハッカー グループを追跡して特定することができます。当局は感染したシステム上のデータを使用して、攻撃を調査し、犯人を見つけます。サイバー攻撃の捜査は他の犯罪捜査と変わりません。攻撃者を見つけるには証拠が必要です。

1. インシデント対応プロバイダーに連絡する

サイバー インシデント対応は、サイバーセキュリティ インシデントに対応し、管理することです。インシデント対応リテイナーは、組織がサイバーセキュリティ インシデントに関して外部の支援を受けることを可能にするサイバーセキュリティ プロバイダーとのサービス契約です。これは、組織にセキュリティ パートナーを通じて体系化された専門知識とサポートを提供し、サイバー インシデントが発生した場合に迅速かつ効果的に対応できるようにします。インシデント レスポンス リテイナーは、サイバーセキュリティ インシデントの前後に専門家によるサポートを提供し、組織に安心感を提供します。インシデント対応リテイナーの具体的な性質と構造は、プロバイダーと組織の要件によって異なります。優れたインシデント対応担当者は、堅牢でありながら柔軟性があり、組織の長期的なセキュリティ体制を強化する実証済みのサービスを提供する必要があります。IR サービス プロバイダーに連絡すれば、その他すべてを担当します。ただし、IT チームと一緒にランサムウェアを削除してファイルを回復することにした場合は、次の手順に従うことができます。

2. ランサムウェア感染を特定する

あなたはできるどのランサムウェアかを特定するファイル拡張子によってマシンに感染した場合 (一部のランサムウェアはファイル拡張子を名前として使用します)、そうでない場合は身代金メモに記載されます。この情報を使用して、公開復号キーを探すことができます。また、IOC によってランサムウェアの種類を確認することもできます。侵害の痕跡 (IOC) は、サイバーセキュリティの専門家がネットワークまたは IT 環境内のシステム侵害や悪意のある活動を特定するために使用するデジタル手がかりです。これらは基本的に犯罪現場に残された証拠のデジタル バージョンであり、潜在的な IOC には、異常なネットワーク トラフィック、外国からの特権ユーザーのログイン、奇妙な DNS リクエスト、システム ファイルの変更などが含まれます。 IOC が検出されると、セキュリティ チームは考えられる脅威を評価するか、その信頼性を検証します。 IOC は、攻撃者がネットワークに侵入した場合に何にアクセスしたかの証拠も提供します。

3. ランサムウェアを削除し、エクスプロイト キットを排除する

データを回復する前に、デバイスにランサムウェアが存在しないこと、および攻撃者がエクスプロイト キットやその他の脆弱性を利用して新たな攻撃を行うことができないことを保証する必要があります。ランサムウェア削除サービスは、ランサムウェアの削除、調査のためのフォレンジック文書の作成、脆弱性の排除、データの回復を行うことができます。マルウェア対策/ランサムウェア対策ソフトウェアを使用して、悪意のあるソフトウェアを隔離して削除します。

重要:ランサムウェア削除サービスに連絡することで、お使いのマシンとネットワークに Qilin (Agenda) ランサムウェアの痕跡がないことを確認できます。また、これらのサービスはシステムにパッチを適用して、新たな攻撃を防ぐことができます。

4. バックアップを使用してデータを復元する

バックアップはデータを回復する最も効率的な方法です。データ使用量に応じて、毎日または毎週のバックアップを必ず取ってください。

こちらもお読みください:BlackSuit ランサムウェア: 完全ガイド

5. ランサムウェア回復サービスに連絡する

バックアップがない場合、またはランサムウェアの削除や脆弱性の排除に支援が必要な場合は、データ復旧サービスに連絡する必要があります。身代金を支払ったからといって、データが返されるとは限りません。すべてのファイルを確実に復元できる唯一の方法は、バックアップがある場合です。そうでない場合は、ランサムウェア データ回復サービスがファイルの復号化と回復に役立ちます。SalvageData の専門家がファイルを安全に復元し、Qilin (Agenda) ランサムウェアが再びネットワークを攻撃するのを防ぎます。デジタルフォレンジックレポートこれは、さらなる調査やサイバー攻撃がどのように起こったかを理解するために使用できます。緊急復旧サービスについては、24 時間年中無休で当社の専門家にお問い合わせください。

Qilin (Agenda) ランサムウェア攻撃を阻止する

ランサムウェアを防ぐことがデータ セキュリティの最善の解決策です。それらから回復するよりも簡単で安価です。 Qilin ランサムウェアは、ビジネスの将来を脅かし、さらには廃業する可能性があります。これらは、確実に成功するためのいくつかのヒントです。ランサムウェア攻撃を回避する:

- ウイルス対策ソフトウェアとマルウェア対策ソフトウェアをインストールします。

- 信頼できるサイバーセキュリティ ソリューションを採用します。

- 強力で安全なパスワードを使用してください。

- ソフトウェアとオペレーティング システムを最新の状態に保ちます。

- 保護を強化するためにファイアウォールを実装します。

- データ復旧計画を作成します。

- データを保護するために定期的にバックアップをスケジュールしてください。

- 電子メールの添付ファイルや、未知または疑わしいソースからのダウンロードには注意してください。

- 広告をクリックする前に、広告の安全性を確認してください。

- 信頼できるソースからのみ Web サイトにアクセスしてください。

これらの慣行に従うことで、オンライン セキュリティを強化し、潜在的な脅威から身を守ることができます。

![Windows 10でビットロッカー暗号化ドライブのロックを解除[5つの方法]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/right-click-bitlocker-drive.png)

![Windows 10:[スタート]メニューと[スタート]画面を切り替えます](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/open-settings-app.png)