Akira werd voor het eerst gezien in maart 2023 en is een ransomware die zich richt op Windows- en Linux-systemen. Het is snel opgedoken en heeft verschillende slachtoffers gemaakt in organisaties uit verschillende landen. Akira richt zich ook op verschillende industriële sectoren. Het is belangrijk om te waarschuwen dat er geen enkel bewijs is dat deze Akira verband houdt met een andere ransomware-variant met dezelfde naam uit 2017. Experts vonden overeenkomsten tussen Akira en Conti-ransomware, zoals de lijst met uitsluitingen van bestandstypen, de lijst met uitsluitingen van mappen en de staartstructuur van bestanden. Dit suggereert dat de auteurs de gelekte broncode van de Conti-ransomware hebben gebruikt. In juni 2023 werdAvast heeft een gratis Akira-decryptor voor Windows uitgebrachten werkt aan de Linux-variantdecryptor. Dit betekent echter niet dat Akira geen bedreiging vormt voor bedrijven en organisaties wereldwijd. Dat komt omdat Akira-ransomware-actoren dreigen de gegevens te lekken die ze hebben gestolen. Daarom is werken aan preventie de beste oplossing tegen de Akira-ransomware.

Wat voor soort malware is Akira?

Akira ransomware is een Crypto-ransomware die gegevens codeert en de bestandsnamen van alle getroffen bestanden wijzigt door de extensie “.akira” toe te voegen. Het is een nieuwe familie van ransomware die voor het eerst werd gebruikt bij cybercriminaliteitsaanvallen in maart 2023. Akira ransomware verspreidt zich binnen een bedrijfsnetwerk en richt zich op meerdere apparaten zodra het toegang krijgt. Voordat bestanden worden gecodeerd, vermijdt de ransomware bepaalde mappen, waaronder de Prullenbak, Systeemvolume-informatie, Boot, ProgramData en Windows, evenals specifieke Windows-systeembestanden met de extensies .exe, .lnk, .dll, .msi en .sys. De Windows- en Linux-versies van De Akira-ransomware lijkt erg op de manier waarop ze apparaten versleutelen, maar de Linux-versie gebruikt de Crypto++-bibliotheek in plaats van de Windows CryptoAPI. Het exfiltreert de gevoelige en kritieke gegevens van de slachtoffers voordat ze deze versleutelen en dreigt deze vervolgens te lekken tenzij ze het losgeld betalen. Deze tactiek die bekend staat als dubbele afpersing is een veelgebruikte winstmethode voor hackers. Akira gebruikt een combinatie van AES- en RSA-codering om de bestanden van slachtoffers te vergrendelen. De Advanced Encryption Standard (AES) is een sterke encryptie die ook voor cyberbeveiliging wordt gebruikt. Het Rivest-Shamir-Adleman (RSA)-coderingsalgoritme is een asymmetrisch coderingsalgoritme.

Alles wat we weten over de Akira-ransomware

Deze lijst bevat de basisinformatie over de nieuwe ransomware-variant die bekend staat als Akira.Bevestigde naam

- Akira-virus

Bedreigingstype

- Ransomware

- Crypto-virus

- Bestandenkluis

- Dubbele afpersing

Gecodeerde bestandsextensie

- .akira

Bericht waarin losgeld wordt geëist

- akira_readme.txt

Detectie namen

- AvastWin64:RansomX-gen [Losgeld]

- AVGWin64:RansomX-gen [Losgeld]

- EmsisoftGen: Variant. Midie.124870 (B)

- KasperskyTrojan-Ransom.Win64.Akira.a

- MalwarebytesMalware.as.21800722

- MicrosoftLosgeld:Win64/Akira.GID!MTB

Ransomwarefamilie, type en variant

- Akira ransomware is gebaseerd op de gelekte broncode van Conti ransomware

- Dit is niet dezelfde Akira-ransomware uit 2017

Distributiemethoden

- Trojaanse paarden

- Zwakke referenties

- Drive-by download-aanvallen

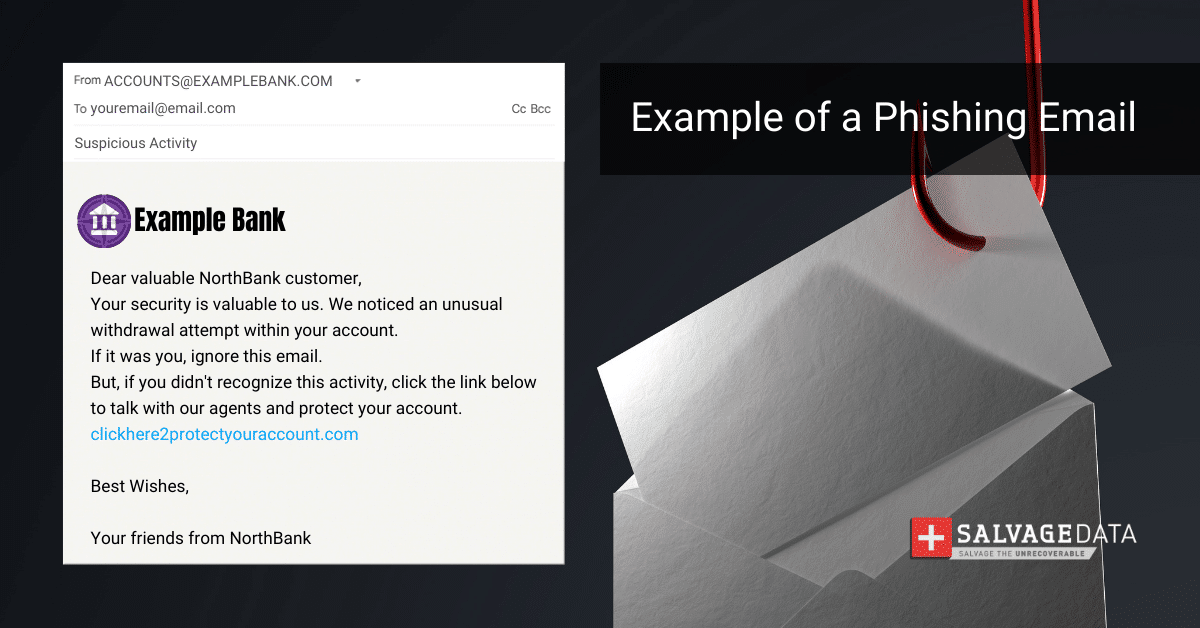

- Phishing-e-mails

- Schadelijke websites

Gevolgen

Aanbevolen lees:BlackSuit Ransomware: de complete gids

- Gegevensexfiltratie

- Bestandsversleuteling

- Ransomware verspreidt zich via zijdelingse bewegingen

Is er een gratis decryptor beschikbaar?

Ja. Hoewel Akira een recente malware is (voor het eerst gezien in maart 2023), bracht Avast in juni 2023 eengratis decoderingssleutelvoor 64-bits en 32-bits Windows-systemen. Avast raadt ten zeerste aan om de64-bits decryptor, omdat de ransomware ook 64-bit is. Als uw systeem dit echter niet kan ondersteunen, hebben ze ook een32-bits decryptor.

Symptomen van de Akira-ransomware

- Gecodeerde gegevens met de .akira-extensie toegevoegd aan de bestandsnamen van alle getroffen bestanden

- Er verschijnt een losgeldbriefje op het bureaublad en in elke map, waarin op neerbuigende toon wordt uitgelegd dat de gemakkelijkste weg terug naar het normaal functioneren van het bedrijf het betalen van het losgeld is.

- De dubbele afpersingstechniek waarbij de aanvallers de gegevens van het slachtoffer exfiltreren en coderen en dreigen de gestolen gegevens op het dark web te verkopen of te lekken als het losgeld niet wordt betaald

- Infiltratie van bedrijfsnetwerken en laterale verspreiding naar andere apparaten

- Vermomd als legitieme inhoud, waardoor slachtoffers onbewust de malware zelf uitvoeren

Wat staat er in Akira’s losgeldbriefje?

Het losgeldbriefje van Akira heeft een neerbuigende toon en legt uit welke stappen de slachtoffers moeten nemen om hun gegevens terug te krijgen. Het heeft ook een uniek wachtwoord dat elk slachtoffer kan gebruiken om met de hackergroep te onderhandelen. In het briefje staat dat het betalen van het losgeld de gemakkelijkste weg is om het bedrijf weer normaal te laten functioneren.Betaal het losgeld niet en onderhandel niet met de dreigingsactoren. Neem onmiddellijk contact op met de experts van SalvageData om uw bestanden te herstellen en met de lokale autoriteiten om de ransomware te melden.

Hoe infecteert Akira een computer of netwerk

Akira-ransomware is gevaarlijke malware die een computer of netwerk op verschillende manieren kan infecteren, waaronder:

- Spam- en phishing-e-mails die zich voordoen als legitieme bedrijven. Oplichters sturen e-mails die afkomstig lijken te zijn van legitieme bedrijven, zoals PayPal, UPS, FedEx en anderen. Deze e-mails bevatten links of bijlagen die uw gegevens en netwerk in gevaar brengen. Met één klik op een link of één download van een bijlage kan iedereen buiten uw netwerk worden buitengesloten.

- Trojaanse paarden.Een trojan is een soort software die belooft de ene taak uit te voeren, maar een andere, meestal kwaadaardige, taak uitvoert. Ze nemen de vorm aan van nepprogramma's, bijlagen en andere soorten bestanden, waardoor de slachtoffers worden misleid.

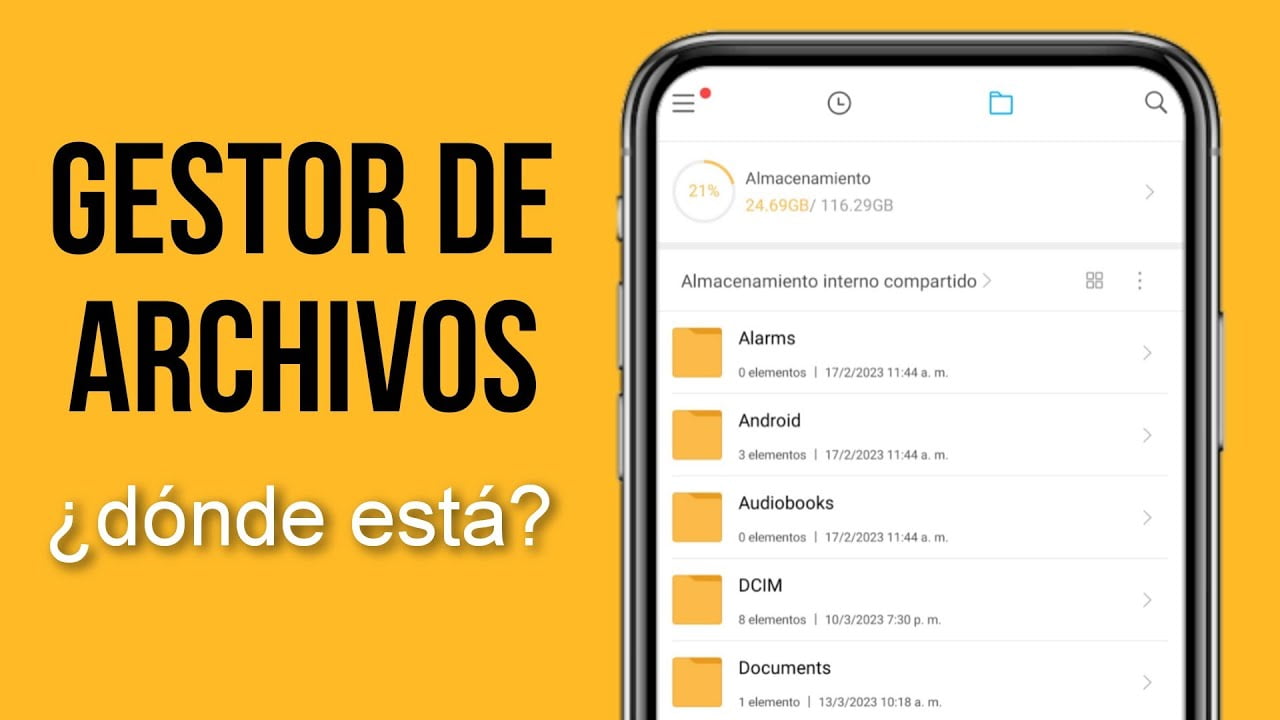

- Geïnfiltreerd netwerk.Ransomware maakt inbreuk op een bedrijfsnetwerk en verspreidt zich lateraal naar andere apparaten. Voordat de bestanden worden gecodeerd, vermijdt de ransomware bepaalde mappen en specifieke Windows-systeembestanden met de extensies .exe, .lnk, .dll, .msi en .sys.

- Schadelijke websites.Geïnfecteerde websites downloaden automatisch malware naar de computer of het netwerk van het slachtoffer.

- Gebarsten software-installaties.Hackers gebruiken obfuscatortechnologie in combinatie met andere methoden om het apparaat te infecteren zonder dat de gebruiker het merkt. Gekraakte software-installaties zorgen ervoor dat kwaadaardige bestanden het systeem binnendringen.

Hoe werkt de Akira-ransomware

Zodra de Akira-ransomware toegang krijgt tot een computer of netwerk, versleutelt deze de bestanden van het slachtoffer met behulp van geavanceerde versleutelingsalgoritmen. De bestanden van het slachtoffer worden toegevoegd met de .akira-extensie. De ransomware maakt inbreuk op een bedrijfsnetwerk en verspreidt zich lateraal naar andere apparaten. Voordat de gegevens worden gecodeerd, heeft Akiraransomware zal zich over het netwerk verspreidenmet behulp van Remote Desktop Protocol (RDP). Daarom is het van cruciaal belang om het netwerk te segmenteren en de toegang van gebruikers tot gegevens te blokkeren die ze niet nodig hebben om hun taken uit te voeren. Dit voorkomt dat bedreigingen zich via zijdelingse verplaatsing verspreiden. Akira verwijdert ook schaduwkopieën en back-ups van het systeem. Het Akira-ransomware-aanvalsproces bestaat uit twee hoofdfasen: exfiltratie en encryptie. Hier is een overzicht van het proces:

Exfiltratie

Voordat de cybercriminelen de versleutelingsroutine van de Akira-ransomware activeren en losgeld vragen, exfiltreren ze gegevens uit gehackte bedrijfsnetwerken. De Akira-ransomware maakt doorgaans gebruik van de eigen bronnen van de machine om data-exfiltratie uit te voeren, waardoor de bronnen van het systeem zwaar worden belast. Nadat de aanvallers de gegevens van het slachtoffer hebben geëxfiltreerd en dreigen de gestolen gegevens op het dark web te verkopen of te lekken als het losgeld niet wordt betaald. Hun lekwebsite heeft een retro-ontwerp dat doet denken aan de groene schermconsoles uit de jaren 80 en ontleent mogelijk zijn naam aan de gelijknamige anime-film uit 1988.

Encryptie

Voordat de bestanden worden gecodeerd, vermijdt de ransomware bepaalde mappen, waaronder de Prullenbak, Systeemvolume-informatie, Boot, ProgramData en Windows, evenals specifieke Windows-systeembestanden met de extensies .exe, .lnk, .dll, .msi en .sys. De Akira-ransomware codeert de bestanden van het slachtoffer met behulp van geavanceerde encryptie-algoritmen, zoals AES-256. Zodra de codering is voltooid, zijn de bestanden van het slachtoffer vergrendeld en zijn ze niet meer toegankelijk.

Hoe om te gaan met een Akira-ransomware-aanval

De eerste stap om te herstellen van de Akira-aanval is het isoleren van de geïnfecteerde computer door deze los te koppelen van het internet en alle aangesloten apparaten te verwijderen. Dan moet u contact opnemen met de lokale autoriteiten. Voor inwoners en bedrijven van de VS is dit delokaal FBI-veldkantooren deKlachtencentrum Internetcriminaliteit (IC3)Om een ransomware-aanval te melden, moet u alle mogelijke informatie hierover verzamelen, waaronder:

- Screenshots van de losgeldbrief

- Communicatie met Akira-acteurs (als je die hebt)

- Een voorbeeld van een gecodeerd bestand

Echter, als u dat liever heeftcontact opnemen met professionals, doe dan niets.Laat elke geïnfecteerde machine zoals hij isen vraag om eennoodverwijderingsservice voor ransomware. Het opnieuw opstarten of afsluiten van het systeem kan de herstelservice in gevaar brengen. Het vastleggen van het RAM-geheugen van een live systeem kan helpen bij het verkrijgen van de coderingssleutel, en het vangen van een dropper-bestand kan reverse-engineered zijn en leiden tot de decodering van de gegevens of tot inzicht in de werking ervan. U moetverwijder de ransomware nieten bewaar elk bewijs van de aanval. Dat is belangrijk voordigitaal forensisch onderzoekzodat experts de hackergroep kunnen herleiden en identificeren. Het is door de gegevens op uw geïnfecteerde systeem te gebruiken dat de autoriteiten dit kunnen doenonderzoek de aanval en vind de verantwoordelijke.Een cyberaanvalonderzoek verschilt niet van ieder ander strafrechtelijk onderzoek: er is bewijsmateriaal nodig om de aanvallers te kunnen opsporen.

1. Neem contact op met uw Incident Response-leverancier

Een Cyber Incident Response is het proces van reageren op en beheren van een cyberbeveiligingsincident. Een Incident Response Retainer is een serviceovereenkomst met een cybersecurityprovider waarmee organisaties externe hulp kunnen krijgen bij cybersecurity-incidenten. Het biedt organisaties een gestructureerde vorm van expertise en ondersteuning via een securitypartner, waardoor ze snel en effectief kunnen reageren bij een cyberincident. Een incident response retainer biedt gemoedsrust voor organisaties en biedt deskundige ondersteuning voor en in de nasleep van een cybersecurityincident. De specifieke aard en structuur van een incidentresponshouder zal variëren afhankelijk van de aanbieder en de vereisten van de organisatie. Een goede incidentresponsbewaker moet robuust maar flexibel zijn en bewezen diensten leveren om de beveiligingspositie van een organisatie op de lange termijn te verbeteren. Als u contact opneemt met uw IR-serviceprovider, zorgen zij voor de rest. Als u echter besluit de ransomware te verwijderen en de bestanden samen met uw IT-team te herstellen, kunt u de volgende stappen volgen.

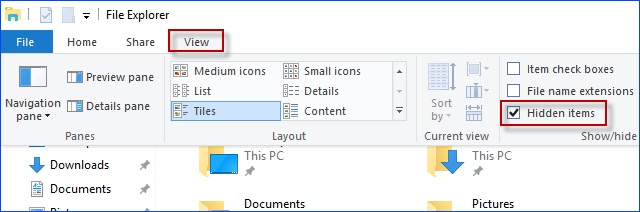

2. Identificeer de ransomware-infectie

Dat kanidentificeren welke ransomwareheeft uw machine geïnfecteerd met de bestandsextensie (sommige ransomware gebruikt de bestandsextensie als naam), anders staat deze op de losgeldbrief. Met deze informatie kunt u zoeken naar een openbare decoderingssleutel. U kunt ook het type ransomware controleren aan de hand van de IOC's. Indicators of Compromise (IOC's) zijn digitale aanwijzingen die cyberbeveiligingsprofessionals gebruiken om systeemcompromissen en kwaadaardige activiteiten binnen een netwerk- of IT-omgeving te identificeren. Het zijn in wezen digitale versies van bewijsmateriaal dat op een plaats delict is achtergelaten, en potentiële IOC's omvatten ongewoon netwerkverkeer, geprivilegieerde gebruikersaanmeldingen uit het buitenland, vreemde DNS-verzoeken, wijzigingen in systeembestanden en meer. Wanneer een IOC wordt gedetecteerd, evalueren beveiligingsteams mogelijke bedreigingen of valideren ze de authenticiteit ervan. IOC's leveren ook bewijs van waartoe een aanvaller toegang had als hij het netwerk zou infiltreren.

Akira Ransomware IOC's

Indicators of Compromise (IOC's) zijn artefacten die worden waargenomen op een netwerk of in een besturingssysteem en die met grote zekerheid wijzen op een computerinbraak. IOC's kunnen worden gebruikt voor vroege detectie van toekomstige aanvalspogingen met behulp van inbraakdetectiesystemen en antivirussoftware.Windows-versies

- 3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c

- 5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5

- 678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33

- 7b295a10d54c870d59fab3a83a8b983282f6250a0be9df581334eb93d53f3488

- 8631ac37f605daacf47095955837ec5abbd5e98c540ffd58bb9bf873b1685a50

- 1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc

- 9ca333b2e88ab35f608e447b0e3b821a6e04c4b0c76545177890fb16adcab163

- d0510e1d89640c9650782e882fe3b9afba00303b126ec38fdc5f1c1484341959

- 6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360

Linux-versie

- 1d3b5c650533d13c81e325972a912e3ff8776e36e18bca966dae50735f8ab296

3. Verwijder de ransomware en elimineer exploitkits

Voordat u uw gegevens herstelt, moet u garanderen dat uw apparaat vrij is van ransomware en dat de aanvallers geen nieuwe aanval kunnen uitvoeren via exploitkits of andere kwetsbaarheden. Een ransomware-verwijderingsservice kan de ransomware verwijderen, een forensisch document maken voor onderzoek, kwetsbaarheden elimineren en uw gegevens herstellen. Gebruik anti-malware/anti-ransomware-software om de schadelijke software in quarantaine te plaatsen en te verwijderen.

Belangrijk:Door contact op te nemen met de ransomware-verwijderingsdiensten kunt u ervoor zorgen dat uw machine en netwerk geen spoor meer hebben van de Akira-ransomware. Deze services kunnen ook uw systeem patchen, waardoor nieuwe aanvallen worden voorkomen.

4. Gebruik een back-up om de gegevens te herstellen

Back-ups zijn de meest efficiënte manier om gegevens te herstellen. Zorg ervoor dat u dagelijkse of wekelijkse back-ups maakt, afhankelijk van uw datagebruik.

5. Neem contact op met een ransomware-herstelservice

Als u geen back-up heeft of hulp nodig heeft bij het verwijderen van de ransomware en het elimineren van kwetsbaarheden, kunt u contact opnemen met een gegevensherstelservice. Het betalen van het losgeld garandeert niet dat uw gegevens aan u worden geretourneerd. De enige gegarandeerde manier waarop u elk bestand kunt herstellen, is als u er een back-up van heeft. Als u dat niet doet, kunnen ransomware-gegevenshersteldiensten u helpen de bestanden te decoderen en te herstellen. De experts van SalvageData kunnen uw bestanden veilig herstellen en voorkomen dat de Akira-ransomware uw netwerk opnieuw aanvalt. Ook bieden we eendigitaal forensisch rapportdie u kunt gebruiken voor verder onderzoek en om te begrijpen hoe de cyberaanval heeft plaatsgevonden. Neem 24/7 contact op met onze experts voor noodherstelservice.

Voorkom de Akira-ransomware-aanval

Het voorkomen van ransomware is de beste oplossing voor gegevensbeveiliging. is gemakkelijker en goedkoper dan ervan herstellen. De Akira-ransomware kan de toekomst van uw bedrijf schaden en zelfs de deuren sluiten. Dit zijn een paar tips om ervoor te zorgen dat u dat kunt doenvermijd ransomware-aanvallen:

- Antivirus en anti-malware

- Gebruik cyberbeveiligingsoplossingen

- Gebruik sterke wachtwoorden

- Bijgewerkte software

- Bijgewerkt besturingssysteem (OS)

- Firewalls

- Houd een herstelplan bij de hand (zie onze uitgebreide handleiding om te zien hoe u een gegevensherstelplan maakt)

- Plan regelmatig back-ups

- Open geen e-mailbijlage van een onbekende bron

- Download geen bestanden van verdachte websites

- Klik niet op advertenties tenzij u zeker weet dat het veilig is

- Bezoek alleen websites van betrouwbare bronnen