Na postagem anterior, abordamos como implantar um serviço centralizado de coleta e gerenciamento de logs baseado na pilha Graylog (Graylog+OpenSearch+MongoDB). Agora vamos abordar como enviar logs do Visualizador de Eventos de hosts Windows (incluindo eventos do controlador de domínio do Active Directory) para o coletor Graylog.

Conteúdo:

- Configurando o Graylog Data Collector para dispositivos Windows

- Winlogbeat: Enviando logs de eventos do Windows para Graylog

- Colete logs de eventos do controlador de domínio do Active Directory com Graylog

- Centralizando o log de eventos para hosts do Windows

Configurando o Graylog Data Collector para dispositivos Windows

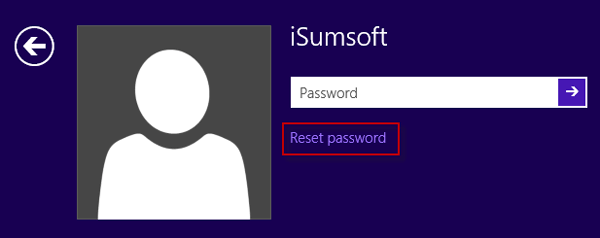

Vá paraSistema->Entradase adicione um novo coletor de dispositivos do Windows Server com o tipoBatidasque escuta na porta TCP:5044

Em seguida, crie um índice separado para logs de eventos do Windows. Com base na nova entrada e índice, crie um novo fluxo do Windows (na seção Streams) e execute-o.

Winlogbeat: Enviando logs de eventos do Windows para Graylog

Para enviar logs do EventViewer em hosts Windows para o servidor Graylog, use oWinlogbeatserviço de coletor de log. Winlogbeat é a parte de código aberto da pilha ELK. O serviço Winlogbeat deve ser instalado em cada host Windows cujos eventos você deseja ver no Graylog.

- Baixe o arquivo Winlogbeat da página de download (https://www.elastic.co/downloads/beats/winlogbeat)

- Extraia o arquivo para uma pasta

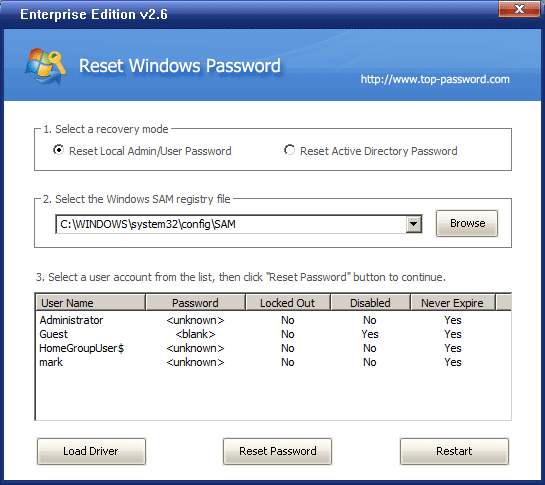

C:Program Fileswinlogbeat - Edite owinlogbeat.ymlarquivo de configuração.

No caso mais simples, use a seguinte configuração, onde todos os eventos dos logs de aplicativos, segurança e eventos do sistema serão enviados para o servidor Graylog especificado

Observe que o arquivo de configuração do Winlogbeat usa sintaxe YAML, portanto, você precisa ter cuidado com espaços e recuos.

winlogbeat.event_logs:

- name: Application

ignore_older: 72h

- name: Security

- name: System

output.logstash:

hosts: ["192.168.14.146:5044"]

![]()

![]()

Use uma filtragem mais flexível para obter apenas os logs de eventos necessários. Por exemplo, use a configuração a seguir para coletar eventos com níveis de gravidade e números de EventID específicos:

---

winlogbeat.event_logs:

- name: Security

event_id: 4627, 4703, 4780-4782

ignore_older: 24h

level: critical, error

- name: Microsoft-Windows-TerminalServicesRDPClient/Operational

event_id: 1102

Verexemplosda configuração típica do winlogbeat.yml para Windows Server.

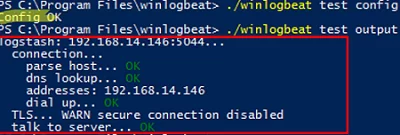

Salve o arquivo winlogbeat.yml. Verifique se a configuração do Winlogbeat está correta e se o serviço coletor de log está disponível:

cd "C:Program Fileswinlogbeat"

./winlogbeat test config

./winlogbeat test output

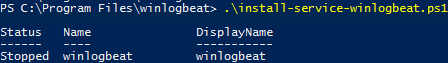

Instale e inicie o serviço winlogbeat se tudo estiver bem:

.install-service-winlogbeat.ps1

Start-Service winlogbeat

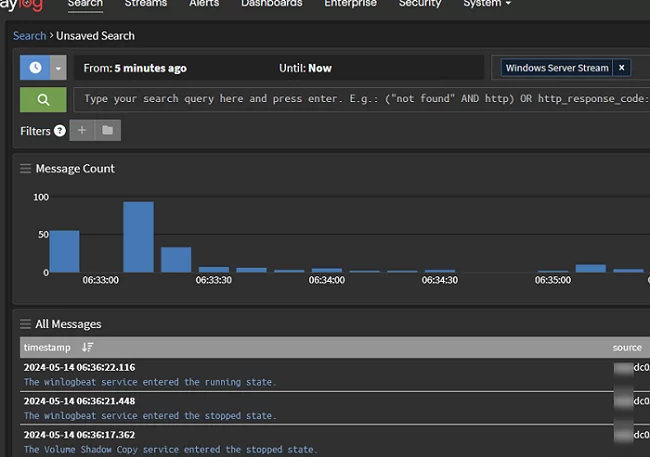

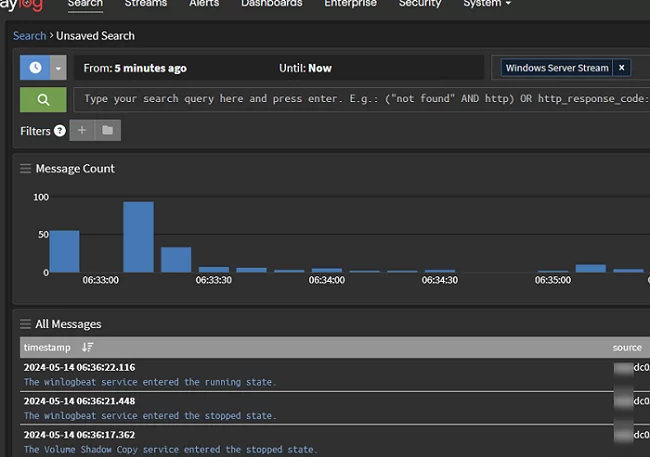

Vá para a interface web do Graylog Server e verifique se os eventos dos seus servidores Windows começaram a aparecer no fluxo correspondente.

Colete logs de eventos do controlador de domínio do Active Directory com Graylog

Vamos dar uma olhada em como usar o servidor Graylog para pesquisar e analisar eventos do Windows. Usaremos os eventos do controlador de domínio do Active Directory como exemplo.

Suponha que existam vários controladores de domínio adicionais no Active Directory. Nesse caso, pode ser difícil para os administradores encontrarem um evento específico porque precisam verificar os logs de cada controlador de domínio. No entanto, um servidor coletor de log central no Graylog que armazena eventos de todos os DCs pode encontrar qualquer evento em segundos.

Veja também:Como redefinir a senha esquecida do modo de restauração dos serviços de diretório no Active Directory

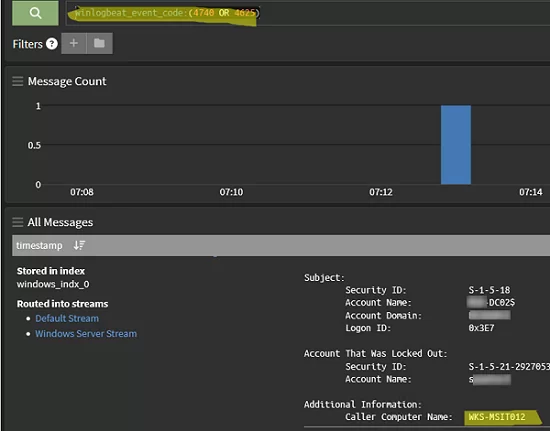

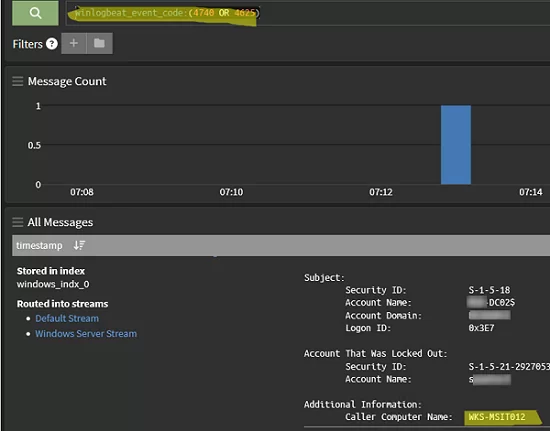

Por exemplo, pode ser necessário identificar o computador onde a conta do usuário foi bloqueada devido a uma senha incorreta. Para fazer isso, abra o prompt do filtro Graylog, selecione o Stream desejado ou especifique-o no código de consulta (streams:xxxxxxxxxxxxx) e execute a seguinte consulta:

winlogbeat_event_code:(4740 OR 4625) AND winlogbeat_event_provider:Microsoft-Windows-Security-Auditing

O servidor Graylog encontrará rapidamente o evento que você procura. Em suas propriedades você verá o computador no qual a conta foi bloqueada.

Aqui estão mais alguns exemplos de pesquisa de diferentes eventos no Active Directory:

- ID do evento

4767– descubra quem desbloqueou o usuário AD - ID do evento

4724– quem/quando redefiniu a senha do usuário do domínio - ID do evento

4720– quem e quando criou um novo usuário no AD;4722– conta habilitada,4725- desabilitado,4726– usuário excluído. - Rastreando alterações na associação ao grupo do Active Directory:

4727(novo grupo criado),4728(usuário adicionado ao grupo),4729(usuário removido do grupo),4730(grupo de segurança removido) - ID do evento

5137(nova Política de Grupo/GPO de domínio criada),5136(GPO alterado),5141(GPO removido) - ID do evento

4624— evento de logon de usuário de domínio bem-sucedido (permite visualizar rapidamente o histórico de login do usuário AD)

Certifique-se de que os agentes Winlogbeat estejam configurados para enviar logs em cada controlador de domínio (liste os DCs ativos usando o cmdlet Get-ADDomainController). A coleta de alguns eventos de segurança do Active Directory deve ser habilitada nas configurações da Política de Auditoria na política do Controlador de Domínio Padrão.

Você pode criar consultas e painéis salvos no Graylog para encontrar rapidamente os eventos de seu interesse. As notificações do Gralog podem ser usadas para alertar os administradores sobre eventos críticos no AD.

Centralizando o log de eventos para hosts do Windows

Graylog fornece coleta, armazenamento, recuperação e análise convenientes de eventos de outros serviços do Windows Server. A seguir estão exemplos de diferentes cenários em que um administrador pode precisar pesquisar nos logs de eventos do Windows.

- Auditar eventos de acesso a arquivos e pastas em um servidor de arquivos

- Rastreie a exclusão de arquivos/pastas em uma pasta compartilhada

- Auditar alterações feitas nas permissões de arquivos e pastas no Windows

- Rastreando logs de conexão de Área de Trabalho Remota (RDP)

- Detecte ataques de força bruta RDP no Windows

- Como descobrir quem desligou ou reiniciou um computador:

winlogbeat_event_code:1074 - Resposta à limpeza dos logs de eventos (pode indicar um possível comprometimento do Windows Server)

- Seja alertado quando o antivírus integrado do Windows Defender detectar um vírus em um de seus hosts do Windows Server (Event ID

1006,1116).

O coletor Graylog rápido e simples facilita a pesquisa e a filtragem de eventos nos logs do Windows. Veresta postagemno site Graylog para começar a monitorar IDs de eventos críticos em hosts Windows.

O armazenamento centralizado de logs de eventos do Windows e do Active Directory facilita a rápida investigação e resposta a incidentes de segurança da informação, a análise de eventos de infraestrutura e a solução de problemas.