O ransomware cubano ataca empresas desde 2021. Sua principal técnica de disseminação é por meio de vulnerabilidades de software conhecidas que ainda precisam ser corrigidas. O ransomware Cuba também é distribuído através de e-mails de phishing e técnicas de engenharia social e, uma vez infectado um sistema, pode causar danos significativos e perturbações nas operações. O ransomware continuou a evoluir e a adaptar-se ao longo do tempo, com a capacidade de contornar medidas de segurança e encriptar ficheiros em sistemas infectados. Este artigo examinará mais de perto o ransomware Cuba, seus métodos de ataque e estratégias recomendadas de prevenção e mitigação.

Que tipo de malware é Cuba?

Cuba é ransomware, que é um tipo de malware. Apesar do nome, o ransomware não tem relações conhecidas com a República de Cuba. Depois que Cuba infecta uma máquina, ele criptografa os arquivos adicionando a extensão .cuba a eles. Em seguida, ele lança uma nota de resgate ameaçando a vítima, afirmando que a única maneira de restaurar os arquivos é pagando o resgate. Assim como acontece com a maioria dos ransomwares atuais, os agentes de ameaças de Cuba usam oextorsão duplatécnica em que também ameaçam vazar os dados roubados se o resgate não for pago.

Tudo o que sabemos sobre o ransomware Cuba

Esta lista contém as informações básicas sobre a nova cepa de ransomware conhecida como Cuba, conforme divulgada porCISA.Nome confirmado

- Ransomware cubano

Tipo de ameaça

- Ransomware

- vírus criptográfico

- Armário de arquivos

- Dupla extorsão

Extensão de arquivos criptografados

Leia também:MEOW Ransomware: Guia Completo

- .Cuba

Mensagem exigindo resgate

- !!FAQ para descriptografia!!.txt

Nomes de detecção

- AvastWin32:Malware-gen

- MédiaWin32:Malware-gen

- EmsisoftTrojan.GenericKD.46283436 (B)

- KasperskyTrojan-Ransom.Win32.Cuba.h

- MalwarebytesMalware.a.13420475817581

- MicrosoftResgate:MacOS/Filecoder

Família, tipo e variante de ransomwareCuba é uma família de ransomware com variantes que possuem sua própria criptografia de arquivos. Acredita-se que Cuba é um ransomware como serviço.Métodos de distribuição

- Vulnerabilidades de software

- Vulnerabilidade de dia zero

- E-mails de phishing

- Anexos de e-mail maliciosos

- Engenharia social

Consequências

- Exfiltração de dados

- Criptografia de arquivo

Existe um descriptografador gratuito disponível?

No.Não há nenhum descriptografador público conhecido para o ransomware Cuba disponível no momento.

COIs de ransomware de Cuba

Indicadores de comprometimento (IOCs) são artefatos observados em uma rede ou sistema operacional que indicam uma invasão de computador com alta confiança. Os IOCs podem ser usados para detecção precoce de futuras tentativas de ataque usando sistemas de detecção de intrusão e software antivírus.IOCs conhecidos de ransomware de Cubaincluem:

- Arquivos com extensão .cuba. Os arquivos criptografados terão uma extensão .cuba adicionada ao nome do arquivo original.

- Nota de resgate. O invasor normalmente deixa uma nota de resgate explicando o que aconteceu e exige pagamento em troca da chave de descriptografia.

- Incapacidade de abrir arquivos. Os arquivos criptografados não poderão ser abertos ou acessados, pois estão bloqueados pelo malware.

- Mensagens pop-up.O invasor pode exibir mensagens pop-up ou janelas de aviso indicando que os arquivos da vítima foram criptografados e exigindo pagamento.

Como você encontra a nota de resgate do ransomware Cuba

A nota de resgate de Cuba é curta e explica os passos que as vítimas devem seguir para recuperar os seus dados. A nota afirma que o caminho mais fácil para que a empresa volte a funcionar normalmente é pagar o resgate.Não pague o resgate nem negocie com os atores da ameaça. Contate os especialistas da SalvageData imediatamente para restaurar seus arquivos e as autoridades locais para denunciar o ransomware. Exemplo de nota de resgate do ransomware Cuba:

Como o ransomware Cuba infecta um computador ou rede

O ransomware Cuba é um malware perigoso que pode infectar um computador ou rede de várias maneiras, incluindo:

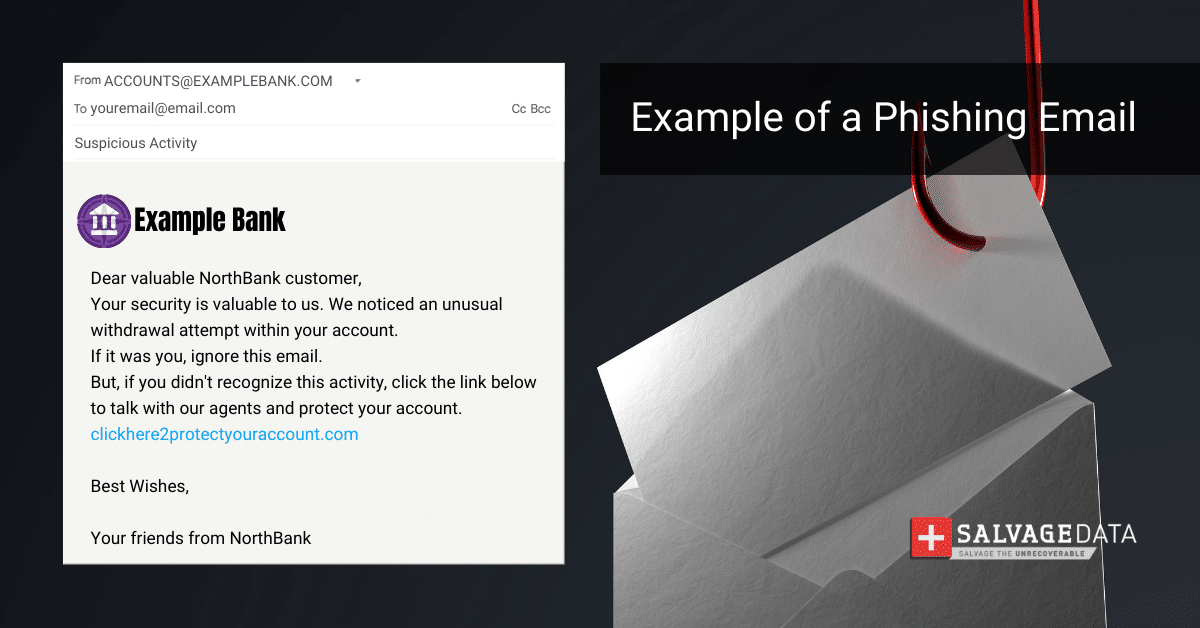

E-mails de spam e phishing que fingem ser empresas legítimas

Os golpistas enviam e-mails que parecem ser de empresas legítimas, como PayPal, UPS, FedEx e outros. Esses e-mails contêm links ou anexos que colocam seus dados e sua rede em risco. Um clique em um link ou o download de um anexo pode bloquear o acesso de todos à sua rede.

Engenharia social

É um tipo de ataque cibernético que depende da interação humana para induzir as vítimas a divulgar informações confidenciais, clicar em links ou anexos ou realizar outras ações que comprometam a segurança. O objetivo dos ataques de engenharia social é explorar a psicologia e o comportamento humano para obter acesso a informações ou sistemas confidenciais. Os invasores podem se passar por uma figura de autoridade confiável, como um representante de um banco ou um técnico de TI, ou criar um senso de urgência ou medo para pressionar a vítima a agir.

Ataque de dia zero

Refere-se a ataques de segurança cibernética que exploram uma vulnerabilidade anteriormente desconhecida em software ou hardware. Essas vulnerabilidades são chamadas de “dia zero” porque os desenvolvedores do software ou hardware não tiveram tempo de corrigir a falha ou criar uma atualização de segurança, deixando os usuários sem qualquer proteção.

Vulnerabilidade de software

Esta é uma falha no código do software que pode ser explorada por invasores para comprometer a segurança de um sistema. As vulnerabilidades podem ocorrer em qualquer estágio do ciclo de vida de desenvolvimento de software, incluindo design, codificação, teste e implantação.

Como funciona o ransomware Cuba

O ransomware Cuba é um tipo de malware que criptografa arquivos no computador da vítima e exige pagamento em troca da chave de descriptografia. Veja como funciona o ransomware Cuba:

- Comunicação com servidores de comando e controle.O ransomware Cuba se comunica com servidores de comando e controle (C2) por meio do malware SystemBC que usa conexões SOCKS5.

- Procurando redes disponíveis.O ransomware Cuba verifica redes conectadas e compartilhadas quando “-netscan” é fornecido como argumento na execução.

- Criptografia de arquivos.O ransomware Cuba criptografa arquivos pessoais na máquina da vítima usando uma combinação de algoritmos de criptografia simétricos e assimétricos. Os arquivos criptografados são anexados com uma extensão “.cuba”.

- Exfiltração de dados.Refere-se à cópia, transferência ou extração não autorizada de dados de um sistema ou rede. Os atores de ameaças de Cuba exfiltram informações confidenciais, como propriedade intelectual, registros financeiros, informações de identificação pessoal (PII) ou outros tipos de dados.

- Deixe a nota de resgate.O ransomware Cuba exibe uma nota de resgate, que explica o que aconteceu e exige pagamento em troca da chave de descriptografia. O pagamento normalmente é exigido em Bitcoin ou outra criptomoeda.

- Dupla extorsão.Como muitas variantes modernas de ransomware, o ransomware Cuba também pode ameaçar liberar dados roubados se a vítima não pagar o resgate.

Se a vítima não tiver um backup dos seus arquivos criptografados, ela pode achar que pagar o resgate é a única maneira de recuperar os seus dados. No entanto, os nossos especialistas desaconselham o pagamento de resgates, pois isso apenas pode encorajar os atacantes a continuarem a atacar as vítimas com ataques de ransomware e podem não fornecer a chave de desencriptação.

Como lidar com um ataque de ransomware em Cuba

O primeiro passo para se recuperar do ataque de ransomware a Cuba é isolar o computador infectado, desconectando-o da Internet e removendo qualquer dispositivo conectado. Então, você deve entrar em contato com as autoridades locais. Para residentes e empresas dos EUA, é oescritório local do FBIe oCentro de denúncias de crimes na Internet (IC3).Para denunciar um ataque de ransomware, você deve coletar todas as informações possíveis sobre ele, incluindo:

- Capturas de tela da nota de resgate

- Comunicações com atores de ransomware de Cuba (se você os tiver)

- Uma amostra de um arquivo criptografado

Entretanto, se você preferirentre em contato com profissionais de remoção e recuperação de ransomware, então não faça nada.Deixe cada máquina infectada como estáe ligue para umserviço emergencial de remoção de ransomware. Reiniciar ou desligar o sistema pode comprometer o serviço de recuperação. A captura da RAM de um sistema ativo pode ajudar a obter a chave de criptografia, e a captura de um arquivo dropper pode sofrer engenharia reversa e levar à descriptografia dos dados ou à compreensão de como eles funcionam.não exclua o ransomwaree guarde todas as evidências do ataque. Isso é importante paraperícia digitalpara que os especialistas possam rastrear o grupo de hackers e identificá-los. É usando os dados do seu sistema infectado que as autoridades podeminvestigue o ataque e encontre o responsável.Uma investigação de ataque cibernético não é diferente de qualquer outra investigação criminal: necessita de provas para encontrar os atacantes.

1. Entre em contato com seu provedor de resposta a incidentes

Uma resposta a incidentes cibernéticos é o processo de resposta e gerenciamento de um incidente de segurança cibernética. Um Retentor de Resposta a Incidentes é um contrato de serviço com um provedor de segurança cibernética que permite às organizações obter ajuda externa com incidentes de segurança cibernética. Ele fornece às organizações uma forma estruturada de conhecimento e suporte por meio de um parceiro de segurança, permitindo-lhes responder de forma rápida e eficaz no caso de um incidente cibernético. Um retentor de resposta a incidentes oferece tranquilidade às organizações, oferecendo suporte especializado antes e depois de um incidente de segurança cibernética. A natureza e a estrutura específicas de um contrato de resposta a incidentes variam de acordo com o fornecedor e os requisitos da organização. Um bom retentor de resposta a incidentes deve ser robusto, mas flexível, fornecendo serviços comprovados para melhorar a postura de segurança de longo prazo de uma organização. Se você entrar em contato com seu provedor de serviços de RI, ele cuidará de todo o resto. No entanto, se você decidir remover o ransomware e recuperar os arquivos com sua equipe de TI, poderá seguir as próximas etapas.

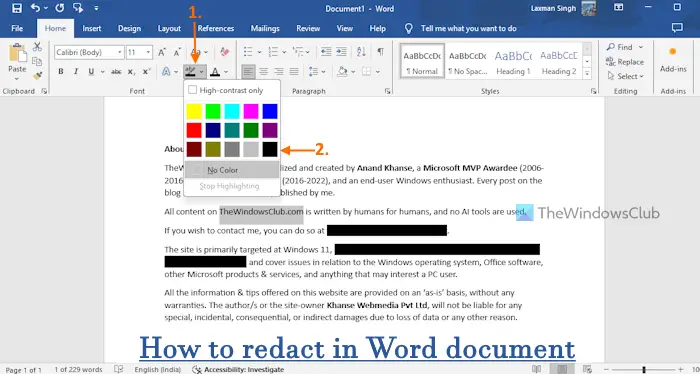

2. Identifique a infecção por ransomware

Esta etapa não deve ser ignorada, pois a identificação incorreta do tipo de ransomware pode levar a estratégias de resposta incorretas e potencialmente prejudiciais. Por exemplo, tentar remover o ransomware sem o conhecimento adequado pode resultar na perda permanente de dados. Portanto, é crucial identificar corretamente o malware que infectou um sistema antes de tomar qualquer ação. Você pode usar qualquer informação que tiver em mãos e inseri-la em umferramenta de identificação de ransomware. Então, você pode procurar uma chave de descriptografia pública. No caso do ransomware Cuba, você pode ver a extensão do arquivo .cuba no final do nome do arquivo. Este é um de seus IOCs.Indicadores de comprometimento (IOCs) são pistas digitais que os profissionais de segurança cibernética usam para identificar comprometimentos de sistema e atividades maliciosas em uma rede ou ambiente de TI. Além da extensão do arquivo, o Cuba ransomware tem a capacidade de verificar redes conectadas e compartilhadas quando “-netscan” é fornecido como argumento. Isso permite que ele se espalhe mais amplamente dentro de um sistema infectado.

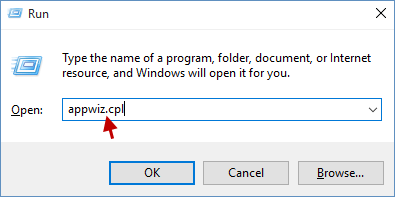

3. Remova o ransomware e elimine kits de exploração

Antes de recuperar seus dados, você deve garantir que seu dispositivo esteja livre de ransomware e que os invasores não possam realizar um novo ataque através de kits de exploração ou outras vulnerabilidades. Um serviço de remoção de ransomware pode excluí-lo, criar um documento forense para investigação, eliminar vulnerabilidades e recuperar seus dados. Use software antimalware/antiransomware para colocar em quarentena e remover o software malicioso.

Importante:Ao entrar em contato com os serviços de remoção de ransomware, você pode garantir que sua máquina e rede não tenham vestígios do ransomware Cuba. Além disso, esses serviços podem corrigir seu sistema, evitando novos ataques.

4. Use um backup para restaurar os dados

Os backups são a maneira mais eficiente de recuperar dados. Certifique-se de manter backups diários ou semanais, dependendo do uso de dados. Então, não importa o desastre, você pode garantir que sempre terá seus dados.

5. Contate um serviço de recuperação de ransomware

Se você não tiver um backup ou precisar de ajuda para remover o ransomware e eliminar vulnerabilidades, entre em contato com um serviço de recuperação de dados. Isso porque pagar o resgate não garante que seus dados serão devolvidos a você e também apresenta grandes problemas legais e éticos. A única maneira garantida de restaurar todos os arquivos e evitar perdas financeiras e de reputação é ter um backup deles. Caso contrário, os serviços de recuperação de dados de ransomware podem ajudá-lo a descriptografar e recuperar os arquivos e proteger sua empresa de possíveis ataques futuros. Os especialistas em SalvageData podem restaurar seus arquivos com segurança e evitar que o ransomware Cuba ataque sua rede novamente. Além disso, oferecemos umrelatório forense digitalque você pode usar para investigações adicionais e para entender como o ataque cibernético aconteceu.

Evite um ataque de ransomware em Cuba

Prevenir ataques de ransomware é a melhor solução para segurança de dados, pois é mais fácil e barato do que recuperá-los. O ransomware Cuba pode custar o futuro do seu negócio e até fechar suas portas. Estas são algumas dicas para garantir que você possaevite ataques de ransomware:

- Utilize software antivírus e antimalware

- Implemente senhas fortes

- Mantenha seu software e sistema operacional atualizados

- Use firewalls para proteção adicional

- Crie um plano de recuperação de dados

- Agende backups regularmente para proteger seus dados

- Tenha cuidado com anexos de e-mail de fontes desconhecidas

- Evite baixar arquivos de sites suspeitos

- Tenha cuidado ao clicar em anúncios

- Visite apenas sites de fontes confiáveis.

![[CORRIGIDO] Apagar todo o conteúdo e configurações que não funcionam no iPhone](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/11/erase-all-content-and-settings-not-working.webp.webp)

![Como redefinir a fábrica Samsung sem senha [Safe]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/samsung-factory-reset-considerations-01.jpg)

![Razer Synapse está minimizando os jogos [CIX]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/02/Razer-Synapse-is-minimizing-games.png)