Os dados de seu negócio, entre outras coisas, são a força motriz por trás de seu aprimoramento, inovação e competição. Você não pode trabalhar sem dados críticos. E existem regulamentações de dados para proteger os dados confidenciais da sua empresa e de seus clientes. Infelizmente, você tem que lidar diariamente com ameaças internas e externas à segurança de dados. Os dados determinam a eficácia do gerenciamento e o sucesso geral de uma empresa. Além disso, a capacidade de recuperação de dados é tão importante quanto a prevenção contra perda de dados para evitar a interrupção dos negócios. Uma vez que uma compreensão adequada das tendências e da demanda atuais entre em ação, sua oferta poderá aproximar-se das necessidades do seu público-alvo. Pode aumentar visivelmente o ROI da sua empresa. Além disso, torne muito mais fácil para você assumir o controle de suas posições na rivalidade. Ao mesmo tempo, porém, as consequências relacionadas à perda de dados, roubo ou vazamento de dados aumentam proporcionalmente ao valor dessas informações.

O que são ameaças internas

Ameaças internas, também conhecidas comoInsider malicioso, estão principalmente associados a funcionários, prestadores de serviços e colaboradores antigos ou atuais. Também pode se referir a outros parceiros de negócios que estão bem cientes de onde as informações confidenciais são armazenadas e como são protegidas. As motivações por trás das ameaças internas variam e podem incluir ganho pessoal, vingança, coerção por partes externas, crenças ideológicas ou descontentamento com a organização. segregação de funções e planos de resposta a incidentes. É importante que as organizações tenham uma estratégia abrangente de mitigação de ameaças internas que inclua monitoramento proativo, detecção e mecanismos de resposta para minimizar o risco representado por pessoas internas.

O que são ameaças externas

Os riscos externos estão principalmente associados a ataques cibernéticos ativos e gangues de hackers ou passivos envolvendo rastreamento de usuários ou espionagem na rede. Espionagem cibernética, guerra cibernética e hacktivismo são as ameaças cibernéticas mais comuns. Estas ameaças são muitas vezes motivadas financeiramente, com o objectivo de roubar dinheiro ou informações valiosas. A compreensão das tácticas e métodos utilizados pelos hackers é particularmente crucial para mitigar os riscos potenciais, uma vez que estes atacantes são agressivos e persistentes. É importante notar que as ameaças internas e externas podem sobrepor-se, com os intervenientes externos muitas vezes a aproveitarem-se dos erros dos internos.

Tanto as ameaças internas quanto as externas podem causar danos significativos a uma organização, mas de maneiras diferentes. As ameaças internas vêm de indivíduos dentro da organização que autorizaram o acesso a dados e sistemas confidenciais. Eles podem ser pessoas internas mal-intencionadas que procuram intencionalmente prejudicar a organização, ou pessoas internas não mal-intencionadas que causam danos involuntariamente devido a negligência ou falta de conhecimento. Os danos causados por ameaças internas podem incluir violações de dados, vazamento de informações confidenciais, perda de propriedade intelectual, interrupção de operações, danos à reputação e perdas financeiras. As ameaças internas podem ser particularmente prejudiciais devido ao seu conhecimento dos sistemas e processos da organização, o que pode tornar as suas atividades mais difíceis de detetar e prevenir. Por outro lado, as ameaças externas têm origem em indivíduos externos à organização que não têm acesso autorizado aos seus sistemas e dados. Essas ameaças geralmente envolvem tentativas de obter acesso não autorizado por meio de métodos como hacking, phishing ou malware. As ameaças externas podem resultar em tipos de danos semelhantes às ameaças internas, incluindo violações de dados, interrupção de operações e perdas financeiras. No entanto, é menos provável que resultem na perda de propriedade intelectual, uma vez que os externos normalmente têm menos conhecimento dos sistemas e processos internos da organização.

Ameaças cibernéticas internas

Ameaças internaspode ser dividido em 5 categorias principais:

Não respondentes

Isto se refere aos membros da equipe que são imunes ao treinamento de segurança. Geralmente não são mal intencionados, mas ainda assim podem acabar envolvidos em violações de segurança causadas por negligência ou mero desconhecimento. Estudos revelam que os usuários que foram vítimas de esquemas de phishing no passado têm maior probabilidade de seguir esse caminho novamente.

Atores inadvertidos

São trabalhadores que involuntariamente causam violações devido a erros de julgamento, esquecimentos ou acidentes, ao mesmo tempo que, em geral, cumprem a política e apresentam bons comportamentos de segurança.

Conluio interno

Alguns engenheiros que roubam planos de produtos e depois desistem para embarcar no empreendimento de seu concorrente é um bom exemplo de conluio interno. Também se aplica a funcionários recrutados por cibercriminosos (geralmente para roubar informações).

Atores maliciosos persistentes

Referem-se a trabalhadores que buscam renda adicional. Em vez de realizar grandes transferências de dados que podem levantar alertas nas ferramentas tradicionais de monitoramento de rede, é mais provável que estas estejam exfiltrando dados para evitar a detecção e maximizar os benefícios pessoais.

Funcionários insatisfeitos

A última categoria pode referir-se a muitos subpadrões comportamentais. Mas normalmente se concentra em funcionários frustrados. E eles cometem sabotagem télica, deliberada ou roubo de propriedade intelectual.

Principalmente, os invasores tendem a se concentrar nas categorias Não Respondentes e Atores Inadvertidos, pois representam uma vulnerabilidade explorável. É importante conceber que os riscos internos incluem, mas não estão limitados, apenas aos funcionários. Também podem ser colegas, fornecedores, prestadores de serviços ou até mesmo voluntários que trabalham para a empresa.

Ameaças cibernéticas externas

Ataques de phishing

Esses ataques envolvem enganar as pessoas para que distribuam informações confidenciais ou instalem software malicioso.

Ataques de ransomware

Esses ataques envolvem a criptografia de dados de uma empresa e a exigência de pagamento em troca da chave de descriptografia.

Ataques distribuídos de negação de serviço (DDoS)

Esses ataques envolvem sobrecarregar os servidores de uma empresa com tráfego, tornando-os inacessíveis a usuários legítimos.

Ataques de malware

Esses ataques envolvem a infecção dos sistemas de uma empresa com software malicioso que pode roubar dados ou danificar sistemas.

Ataques de engenharia social

Esses ataques envolvem a manipulação de pessoas para que divulguem informações confidenciais ou executem ações que comprometam a segurança.

Ataques patrocinados pelo Estado

Esses ataques envolvem governos estrangeiros ou grupos patrocinados por estados que tentam roubar informações confidenciais ou interromper operações.

O que é mais prejudicial: ameaças internas versus ameaças externas

A questão de saber se pessoas de fora ou de dentro representam um maior risco de segurança continua a ser um tema de discussão contínua. Depende de vários factores, tais como a natureza da ameaça, a sensibilidade dos dados ou sistemas envolvidos e a eficácia das medidas de segurança da organização. Alguns estudos sugerem que as ameaças internas podem ser mais prejudiciais. Isso se deve ao potencial de maior acesso e à dificuldade de detecção. Enquanto outros destacam os danos significativos que podem ser causados por ataques externos sofisticados. Em última análise, ambos os tipos de ameaças representam riscos significativos que as organizações precisam de gerir através de práticas de segurança eficazes.Relatório de investigações de violação de dados de 2021 da Verizonafirmou que80%dos ataques cibernéticos foram realizados por terceiros. Contra menos de20%de prevaricação com pessoas internas envolvidas. Os números revelam a questão apenas de uma perspectiva estatística. A maioria dos especialistas em segurança cibernética apresentaameaças internas são mais sérias porque são sempre mais difíceis de detectar.As instituições financeiras, a administração pública em órgãos governamentais e o setor de saúde são os principais alvos. Portanto, o estabelecimento de protocolos rígidos para atender aos requisitos do setor, como conformidade com HIPAA ou GSA, deveria ser obrigatório.

Leia mais:Dicas de segurança de dados: 8 maneiras comprovadas de proteger sua privacidade no Mac Dev

Como um DLP protege contra ameaças internas e externas

A melhor maneira de proteger os dados da sua empresa é aplicar uma abordagem abrangente e centrada em ameaças à segurança dos dados. Um plano de proteção de dados multifuncional que fornece visibilidade profunda, controle permanente e proteção avançada contra ameaças, independentemente de sua origem.

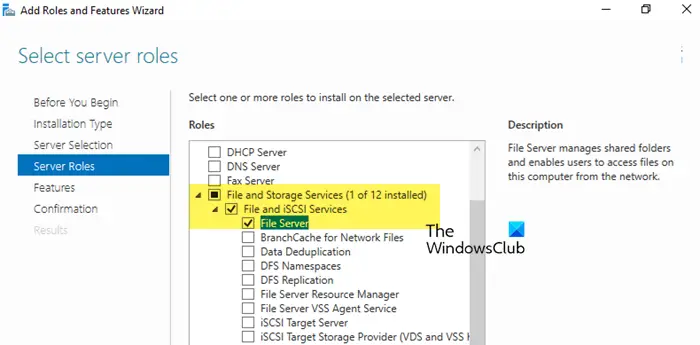

Para implantar esse modelo de segurança, você precisará procurar tecnologias baseadas nos seguintes fundamentos:

Orientado para a visibilidade

Quando se trata da avaliação de tecnologias de segurança, a profundidade e a amplitude da visibilidade são igualmente cruciais para obter uma visão abrangente dos ambientes e dos riscos. Os administradores de segurança devem ser capazes de ver tudo o que está acontecendo. Pergunte se as tecnologias fornecidas por seus fornecedores permitirão que você veja e colete dados de um espectro completo de ataques potenciais (como estrutura de rede, dispositivos móveis, criptografia de e-mail e gateways da web, endpoints, ambientes virtuais e nuvem).Essas tecnologias também devem oferecer a capacidade de correlacionar os dados coletados e compreender o contexto para tomar melhores decisões.

Focado em ameaças

As redes modernas ampliam-se para informações como quais são os dados e de onde podem ser acessados. Acompanhar a melhoria persistente dos vetores de ataques cibernéticos pode ser um grande desafio para os profissionais de segurança, o que, no longo prazo, pode afetar a capacidade de combater ameaças internas e externas. Procure tecnologias que permitam detectar, compreender e impedir ameaças assim que elas entrarem na rede. Estar focado nas ameaças significa pensar como um invasor. Isso significa aplicar visibilidade, compreensão e adaptação às mudanças no ambiente. Em seguida, desenvolvemos proteções confiáveis para impedir ameaças.

Baseado em plataforma

A segurança agora requer um sistema integrado de plataformas abertas e ágeis que cubra tudo. Incluindo a rede, a nuvem e os dispositivos. Procure uma plataforma de segurança que seja extensível, escalável e que possa ser gerenciada centralmente para controles consistentes. Isso é particularmente crucial para as violações que geralmente resultam das mesmas vulnerabilidades. Independentemente de terem sido causadas por ações internas ou externas. Isto exige a mudança da implantação de simples instrumentos de segurança pontuais. As lacunas de segurança na integração de uma plataforma que fornece serviços e aplicativos escaláveis são fáceis de implantar, monitorar e gerenciar.

Resumo

Dados vitais de negócios estão sempre em risco, seja por ameaças internas, externas – ou ambas. No entanto, mesmo protocolos rígidos, conformidade e devida diligência podem falhar. Caso ocorra perda de dados, conte com a experiência da SalvageData para uma recuperação rápida de dados. Basta entrar em contato conosco para uma consulta gratuita sobre o seu caso, independentemente da causa. E deixe os profissionais de ransomware cuidarem do resto.