Când încercați să conectați un computer la un domeniu Active Directory, poate apărea o eroare:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Acest comportament este cauzat de actualizările Windows lansate în octombrie 2022 care au îmbunătățit securitatea reutilizarii conturilor de computer existente în Active Directory. Aceste actualizări împiedică un dispozitiv să se alăture unui domeniu AD utilizând un cont de computer existent (pre-creat) (pentru a ajuta la protejarea împotriva vulnerabilităților criticeCVE-2022-38042). Excepții sunt cazurile în care:

- Contul de utilizator care a creat obiectul computer în AD este utilizat pentru a efectua unirea domeniului.

- Computerul a fost creat de un membru al grupului Domain Admins

- Utilizatorul este membru al Administratorilor de domeniu, al Administratorilor Enterprise sau al Administratorilor încorporați.

- Cont de utilizator adăugat la opțiunea GPOControler de domeniu: permiteți reutilizarea contului de computer în timpul aderării la domeniu(această opțiune de politică a fost introdusă în martie 2023)

Când un computer este alăturat unui domeniu, sunt efectuate o serie de verificări pentru a preveni accesul la obiectul computer existent în domeniu dacă utilizatorul nu îndeplinește condițiile de mai sus.

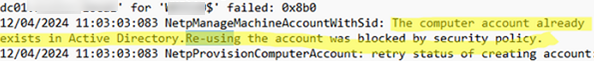

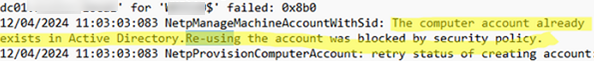

Verificați jurnalul de alăturare a domeniului de pe client (C:WindowsdebugNetSetup.LOG). Ar trebui să conțină următoarele rânduri:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

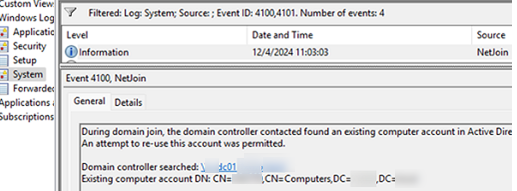

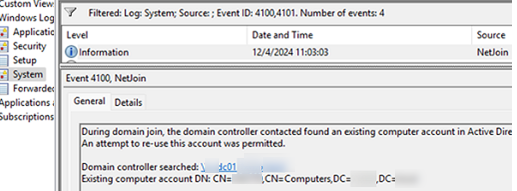

Un eveniment cu ID de eveniment4100sau4101ar trebui să apară și în jurnalul de sistem în Vizualizatorul de evenimente:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

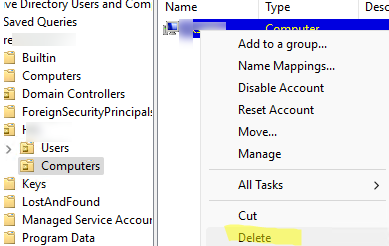

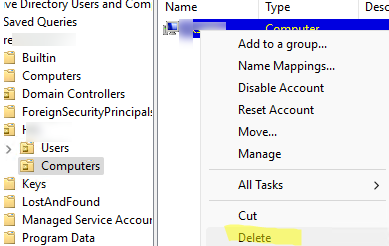

Cea mai simplă soluție este să redenumiți computerul (nume de gazdă) sau să ștergeți contul creat anterior cu acel nume din AD. În acest caz, puteți conecta cu ușurință computerul la domeniul AD cu un nume nou.

Dacă doriți să permiteți unor utilizatori non-administratori să alăture computerelor la conturile existente, trebuie să configurați un GPO separat pentru controlerele de domeniu.

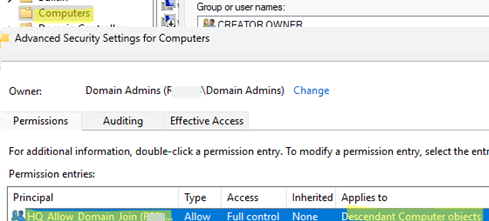

- Creați un grup de securitate în domeniul AD și adăugați utilizatori care pot reutiliza conturile de computer. De exemplu, HQ_Allow_Domain_Join

- Deschideți Consola de gestionare a politicilor de domeniu (

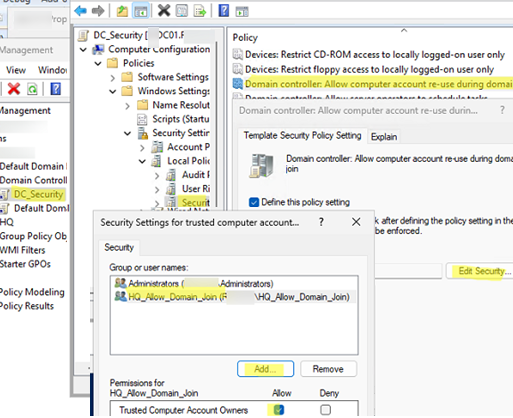

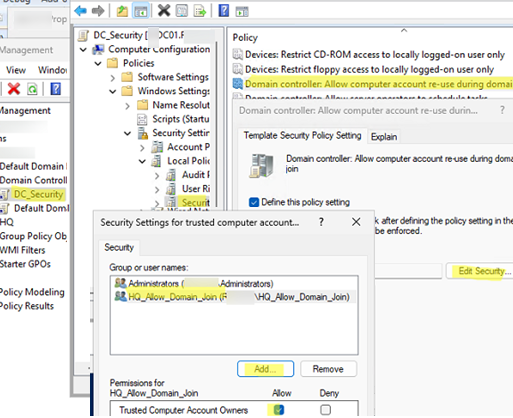

gpmc.msc), creați un nou GPO și conectați-l laControlere de domeniuSAU. - Deschideți GPO și accesațiConfigurare computer -> Politici -> Setări Windows -> Setări de securitate -> Politici locale -> Opțiuni de securitate

- Deschideți politicaControler de domeniu: permiteți reutilizarea contului de computer în timpul aderării la domeniu.

- Activați politica. Apoi faceți clicEditați securitateași adăugați grupul creat anterior de utilizatori de încredere cărora li se va permite să se alăture computerelor la domeniu

Pentru a spori securitatea, mențineți numărul de membri din acest grup la minimum.

Pentru a spori securitatea, mențineți numărul de membri din acest grup la minimum. - Așteptați ca setările GPO să fie actualizate pe DC sau actualizați-le imediat cu comanda

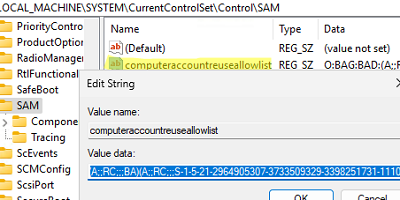

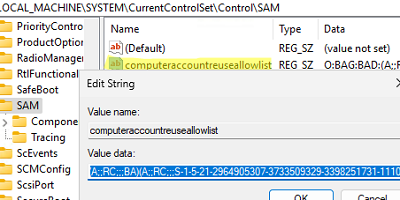

gpupdate /force - Politica modifică valoareacomputeraccountreuseallowlistparametrul în

HKLMSYSTEMCurrentControlSetControlSAMcheie de registry pe DC. Valoarea acestuia va conține o listă a grupurilor pe care le-ați adăugat (în format SDDL).

- Verificați dacă membrii acestui grup au fost delegate permisiuni AD pentru a gestiona conturile de computer în OU țintă.

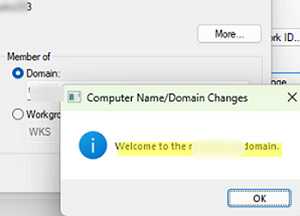

Acum, utilizatorii din acest grup pot folosi conturile de computer existente atunci când conectează dispozitive la domeniu.

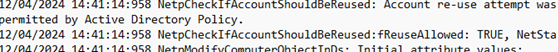

Verificați jurnalul NetSetup.LOG:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Dacă utilizatorul încă nu poate adăuga computerul la domeniu după aplicarea setărilor specificate, verificați fișierul C:WindowsdebugNetSetup.LOG pentru următoarea linie:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Aceasta indică faptul că utilizatorul nu are permisiunea de a se conecta de la distanță la controlerul de domeniu și de a verifica înregistrările din baza de date SAM. În acest caz, trebuie să activațiAcces la rețea: restricționați clienții autorizați să efectueze apeluri de la distanță către SAMpolitica de securitate pentru DC și adăugați grupul dvs. de utilizatori la acesta.

Anterior, Microsoft a permisNetJoinLegacyAccountRusecheie de registry care trebuie utilizată pentru a ignora noile setări de securitate care împiedică reutilizarea conturilor de computer existente.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

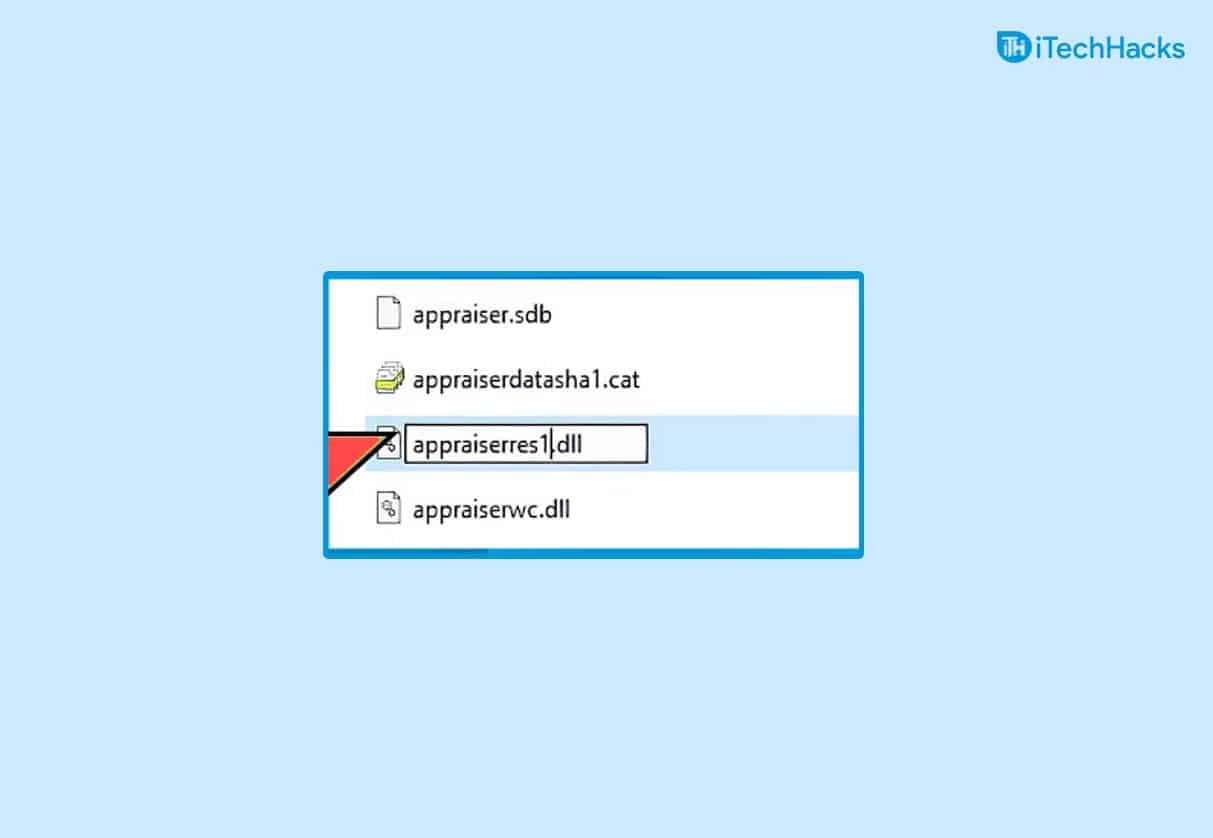

Lectură sugerată:Cum să vă alăturați computerului Windows 11 la domeniu

Cu toate acestea, suportul pentru această setare de registry a fost eliminat în actualizările din august 2024 și această opțiune nu mai funcționează.