När du har lagt till en dator eller ett användarkonto till en Active Directory-säkerhetsgrupp tillämpas inte de nya åtkomstbehörigheterna eller de nya GPO:erna omedelbart. För att uppdatera gruppmedlemskapet och tillämpa de tilldelade behörigheterna eller grupppolicyerna måste du starta om datorn eller utföra en utloggning och inloggning (för användaren). Detta beror på att AD-gruppmedlemskap bara uppdateras när Kerberos-biljetten utfärdas, vilket händer när systemet startar eller när en användare autentiseras vid inloggning.

Innehåll:

- Uppdatera datorgruppmedlemskap och Kerberos-biljett utan omstart

- Ladda om medlemskap i användargrupper utan att logga ut

Om du inte omedelbart kan starta om datorn eller logga ut användaren kan du uppdatera kontots AD-gruppmedlemskap genom att användaklist.exeverktyg. Detta verktyg låter dig återställa och förnya en dators eller användares Kerberos-biljetter.

Notera.Metoden som beskrivs i den här artikeln fungerar bara med nätverkstjänster som stöder Kerberos-autentisering. Tjänsterna som bara fungerar med NTLM-autentisering kräver fortfarande utloggning + inloggning av en användare eller omstart av Windows.

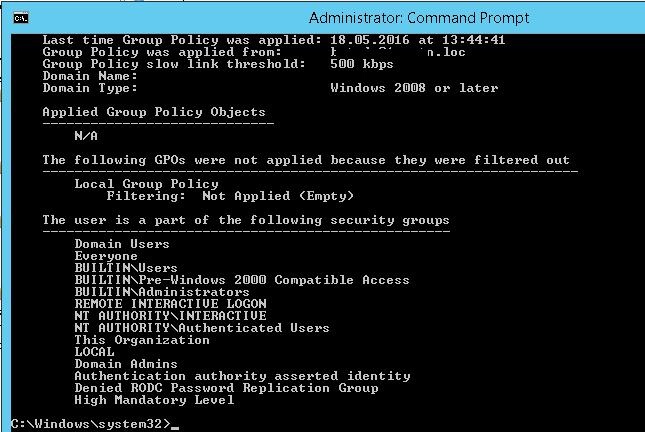

Du kan lista de domänsäkerhetsgrupper som den aktuella användaren är medlem i med kommandot:

whoami /groups

eller GPResult:

gpresult /r /scope user

Listan över grupper som användaren är medlem i visas i avsnittet "Användaren är en del av följande säkerhetsgrupper".

Uppdatera datorgruppmedlemskap och Kerberos-biljett utan omstart

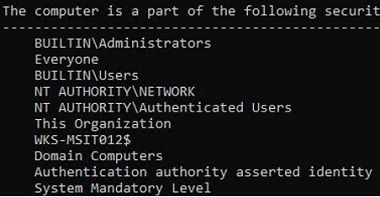

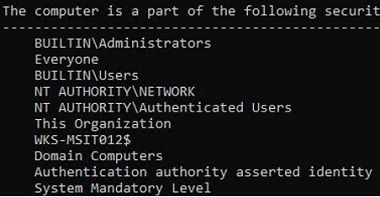

Du kan lista säkerhetsgrupperna som den här datorn är medlem i med kommandot

gpresult /r /scope computer

Datorn är en del av följande säkerhetsgrupper

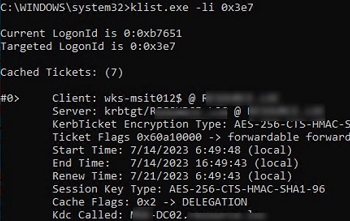

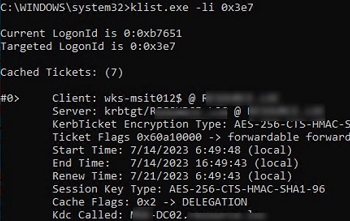

Du kan lista cachade Kerberos-biljetter som tagits emot av datorn, samt datumet de togs emot och tidpunkten för nästa förnyelse.

klist.exe -li 0x3e7

Notera. 0x3e7är en speciell identifierare som pekar på en session av den lokala datorn (Local System).

Lägg nu till datorn i AD-säkerhetsgruppen (med ADUC-snapin-modulen eller med PowerShell:Add-AdGroupMember -Identity grAVExclusionPC -Members wks-mns21$)

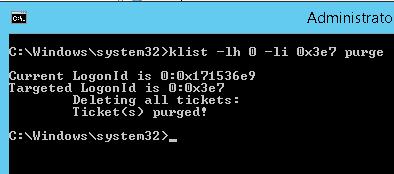

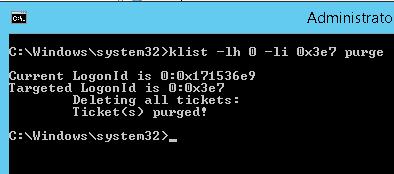

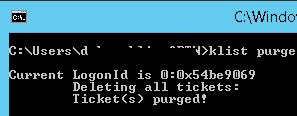

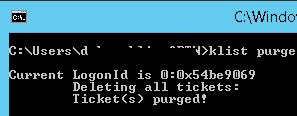

För att rensa datorns Kerberos-biljettcache och uppdatera datorns AD-gruppmedlemskap, kör kommandot (för Windows 7 och Windows Server 2008R2)

klist -lh 0 -li 0x3e7 purge

Eller för Windows 11/10/8 och Windows Server 2022/2019/2016:

klist –li 0x3e7 purge

Läs mer:Hur man konverterar distributionsgrupper till säkerhetsgrupper i Windows Server

Deleting all tickets: Ticket(s) purged!

Uppdatera grupprincipinställningarna med hjälp avgpupdate /forcekommando. Alla grupppolicyer som tilldelats AD-gruppen genom säkerhetsfiltrering kommer sedan att tillämpas på datorn utan omstart.

Du kan använda kommandot för att kontrollera när en dator har fått nya Kerberos-biljetter:

klist -li 0x3e7 tgt

Efter att ha kört kommandot och uppdaterat policyerna (du kan uppdatera policyerna medgpupdate /forcekommando), kommer alla grupppolicyer som tilldelats AD-gruppen genom säkerhetsfiltrering att tillämpas på datorn.

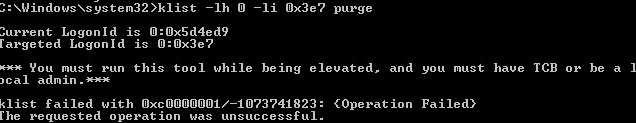

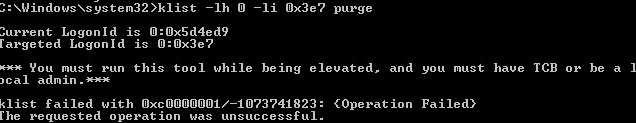

Om policyn för LSA-åtkomstbegränsning är konfigurerad i din domän (till exempel policyn för felsökningsprogram som begränsar användningen av SeDebugPrivilege), om du körklist -li 0: 0x3e7 purgekommandot kan du få ett felmeddelande: "Fel vid anrop av API LsaCallAuthenticationPackage":

Current LogonId is 0:0x3d2de2

Targeted LogonId is 0:0x3e7

*** You must run this tool while being elevated, and you must have TCB or be a local admin.***

klist failed with 0xc0000001/-1073741823: {Operation Failed}

The requested operation was unsuccessful.

I det här fallet måste du köra kommandoraden på uppdrag av NT AUTHORITYSYSTEM och rensa din dators Kerberos-biljettcache i den konsolen:

psexec -s -i -d cmd.exe–kör cmd på uppdrag av det lokala systemet med hjälp av verktyget psexec.exe

klist purge– återställ datorbiljett

gpupdate /force– uppdatera GPO

Denna metod för att uppdatera datorgruppmedlemskap är det enda fungerande alternativet för att uppdatera GPO-inställningar på klienter som ansluter till ditt nätverk via VPN, där användaren loggar in med hjälp av cachade domänuppgifter.

Ladda om medlemskap i användargrupper utan att logga ut

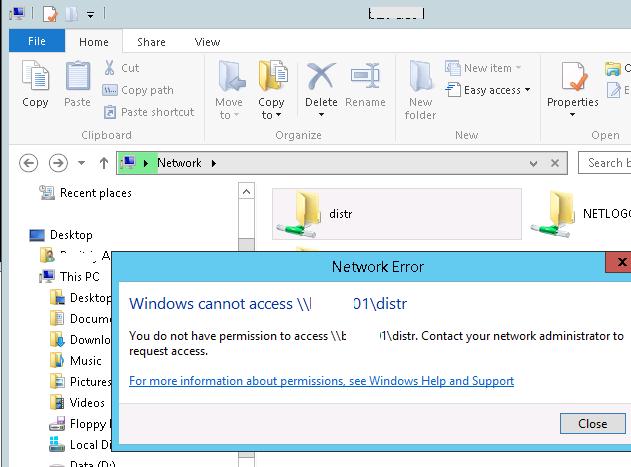

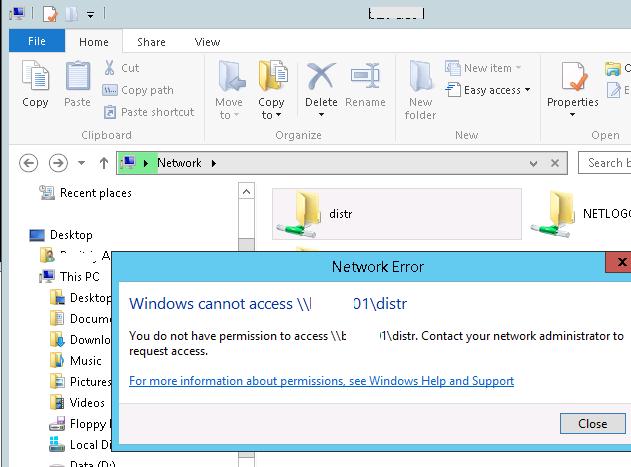

Ett annat kommando används för att uppdatera de tilldelade Active Directory-säkerhetsgrupperna i användarsessionen. Du har till exempel lagt till en användare i en säkerhetsgrupp som ger åtkomst till en delad mapp. Användaren kommer inte att kunna komma åt den här nätverksmappenutan att logga ut och in igen.

Du måste återställa en användares Kerberos-biljettcache om du vill uppdatera listan över tilldelade säkerhetsgrupper för den användaren. Öppna en oprivilegierad kommandotolk i en användarsession (kör inte cmd i administratörsläge). Kör kommandot:

klist purge

Current LogonId is 0:0x5e3d69 Deleting all tickets: Ticket(s) purged!

För att se den uppdaterade listan över grupper måste du öppna en ny kommandotolk med runas (så att den nya processen skapas med den nya säkerhetstoken).

Lista användarens grupper:

whoami /groups

I miljön Remote Desktop Services (RDS) kan du återställa Kerberos-biljetter för alla fjärranvändarsessioner på en gång genom att använda följande PowerShell one-liner:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))}

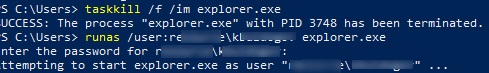

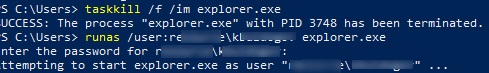

För att användaren ska kunna ansluta till den delade nätverksmappen måste du starta om File Explorer-skalet med en ny token. (med en ny säkerhetsgrupp)

- Öppna kommandotolken;

- Avsluta den aktuella användarens filutforskarprocess:

taskkill /f /im explorer.exe - Starta en ny Explorer-process med dina kontouppgifter. Du kan använda

%USERDOMAIN%%USERNAME%miljövariabler eller ange domänen och användarnamnet manuellt. Till exempel:runas /user:woshubjsmith explorer.exe - Ange ditt kontolösenord;

- Filutforskaren startar sedan om med en ny åtkomsttoken och du kommer att kunna komma åt nätverksmappen med behörigheterna för den nya säkerhetsgruppen.

I den föregående metoden måste du uttryckligen ange användarens lösenord för att uppdatera säkerhetsgrupperna i Windows File Explorer. Om detta inte är möjligt kan du prova en lösning.

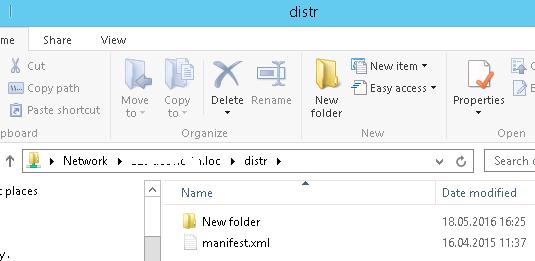

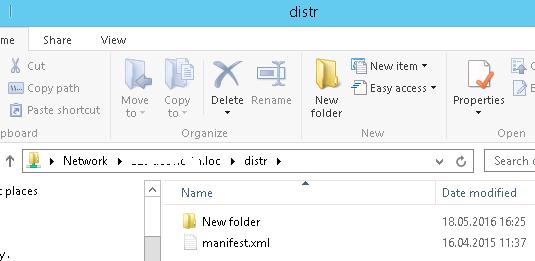

Anta att en användare har lagts till i en AD-grupp för att komma åt en delad mapp för filservern. Försök att komma åt den genom desskortnamn (NETBIOS)ellerFQDN((!!! detta är viktigt). Till exempel \lon-fs1.woshub.locInstall. Men inte efter IP-adress.

Olika CIFS-biljetter används för kort servernamn (NAME) och fullständigt servernamn (FQDN). Om du tidigare använde FQDN för att komma åt filservern, efter att ha återställt biljetterna på klienten med kommandot klist purge, kommer du att kunna komma åt filservern med hjälp av NAME (en ny biljett med nya säkerhetsgrupper utfärdas första gången du kommer åt SMB-resursen). Den gamla FQDN-biljetten är fortfarande i File Explorer-processen och kommer inte att återställas förrän den startas om (som beskrivs ovan).

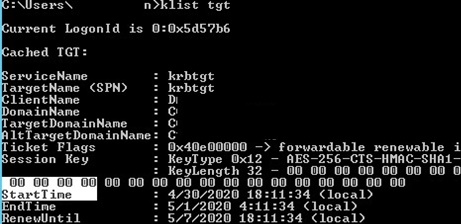

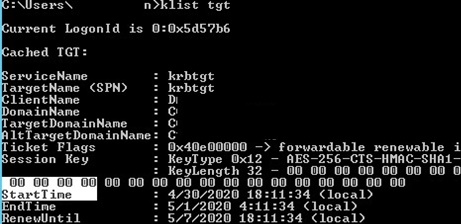

Vid denna tidpunkt kommer en ny Kerberos-biljett att utfärdas till användaren. Du kan kontrollera om din TGT-biljett har uppdaterats:

klist tgt

(seCached TGT Start Timevärde)

En delad mapp som har beviljats åtkomst via AD-säkerhetsgruppen bör öppnas utan att användaren loggar ut.

Körwhoami /groupskommando för att säkerställa att användaren har fått en ny TGT med en uppdaterad lista över säkerhetsgrupper utan ominloggning.

Återigen vill vi påminna dig om att den här metoden för att uppdatera säkerhetsgruppmedlemskap endast fungerar för tjänster som stöder Kerberos. För tjänster med NTLM-autentisering krävs en omstart av datorn eller utloggning av användaren för att uppdatera token.