Akira, visto por primera vez en marzo de 2023, es un ransomware dirigido a sistemas Windows y Linux. Ha surgido rápidamente y ha causado varias víctimas en organizaciones de diferentes países. Akira también se dirige a diferentes sectores industriales. Es importante advertir que este Akira no tiene ninguna evidencia conocida de estar relacionado con otra cepa de ransomware con el mismo nombre de 2017. Los expertos encontraron similitudes entre el ransomware Akira y Conti, como la lista de exclusión de tipos de archivos, la lista de exclusión de directorios y la estructura final de archivos. Esto sugiere que los autores utilizaron el código fuente filtrado del ransomware Conti. En junio de 2023,Avast lanzó un descifrador Akira gratuito para Windowsy está trabajando en la variante de descifrado de Linux. Sin embargo, eso no significa que Akira no represente una amenaza para las empresas y organizaciones de todo el mundo. Esto se debe a que los actores del ransomware Akira amenazan con filtrar los datos que robaron. Por tanto, trabajar en la prevención es la mejor solución contra el ransomware Akira.

¿Qué tipo de malware es Akira?

Akira ransomware es un ransomware Crypto que cifra datos y modifica los nombres de todos los archivos afectados agregando la extensión ".akira". Es una nueva familia de ransomware que se utilizó por primera vez en ataques de delitos cibernéticos en marzo de 2023. Akira ransomware se propaga dentro de una red corporativa y se dirige a múltiples dispositivos una vez que obtiene acceso. Antes de cifrar archivos, el ransomware evita ciertas carpetas, incluida la Papelera de reciclaje, Información del volumen del sistema, Arranque, Datos de programa y Windows, así como archivos específicos del sistema de Windows con extensiones .exe, .lnk, .dll, .msi y .sys. Las versiones de Windows y Linux de El ransomware Akira es muy similar en la forma en que cifran los dispositivos, pero la versión de Linux utiliza la biblioteca Crypto++ en lugar de la CryptoAPI de Windows. Exfiltra los datos confidenciales y críticos de las víctimas antes de cifrarlos y luego amenaza con filtrarlos a menos que paguen el rescate. Esta táctica conocida como doble extorsión es un método común de lucro de los piratas informáticos. Akira utiliza una combinación de cifrado AES y RSA para bloquear los archivos de las víctimas. El Estándar de cifrado avanzado (AES) es un cifrado sólido que también se utiliza para la ciberseguridad. El algoritmo de cifrado Rivest-Shamir-Adleman (RSA) es un algoritmo de cifrado asimétrico.

Todo lo que sabemos sobre el ransomware Akira

Esta lista contiene información básica sobre la nueva cepa de ransomware conocida como Akira.Nombre confirmado

- virus akira

Tipo de amenaza

- ransomware

- Virus criptográfico

- casillero de archivos

- Doble extorsión

Extensión de archivos cifrados

- .akira

Mensaje exigente de rescate

- akira_readme.txt

Nombres de detección

- avastWin64: RansomX-gen [Rescate]

- AVGWin64: RansomX-gen [Rescate]

- EmsisoftGen: Variante.Midie.124870 (B)

- KasperskyTrojan-Ransom.Win64.Akira.a

- MalwarebytesMalware.as.21800722

- microsoftRescate:Win64/Akira.GID!MTB

Familia, tipo y variante de ransomware

- El ransomware Akira se basa en el código fuente filtrado del ransomware Conti

- Este no es el mismo ransomware Akira de 2017

Métodos de distribución

- troyanos

- Credenciales débiles

- Ataques de descargas no autorizadas

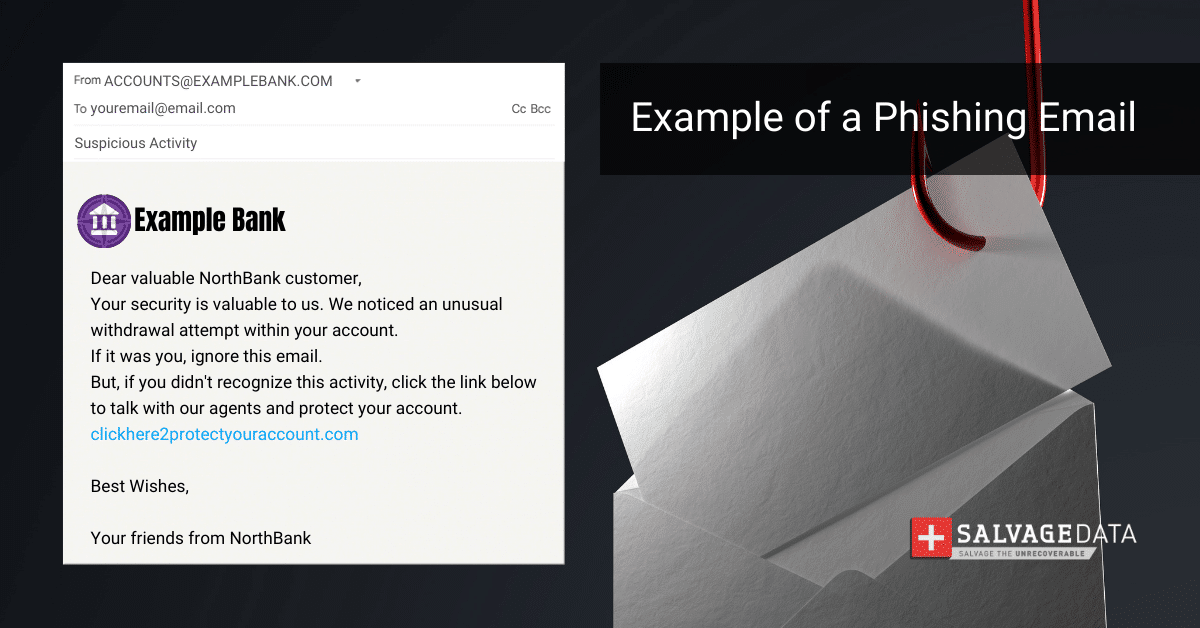

- Correos electrónicos de phishing

- Sitios web maliciosos

Consecuencias

Lectura sugerida:BlackSuit Ransomware: la guía completa

- Exfiltración de datos

- Cifrado de archivos

- El ransomware se propaga mediante movimientos laterales

¿Existe un descifrador gratuito disponible?

Sí. Aunque Akira es un malware reciente (visto por primera vez en marzo de 2023), Avast lanzó en junio de 2023 unclave de descifrado gratuitapara sistemas Windows de 64 y 32 bits. Avast recomienda encarecidamente utilizardescifrador de 64 bits, ya que el ransomware también es de 64 bits. Sin embargo, si su sistema no puede soportar eso, también han lanzado undescifrador de 32 bits.

Síntomas del ransomware Akira

- Datos cifrados con la extensión .akira agregada a los nombres de todos los archivos afectados

- Aparece una nota de rescate en el escritorio y en cada carpeta, explicando con un tono condescendiente que el camino más fácil para que la empresa vuelva a funcionar normalmente es pagar el rescate.

- La técnica de doble extorsión en la que los atacantes extraen y cifran los datos de la víctima y amenazan con vender o filtrar los datos robados en la web oscura si no se paga el rescate.

- Infiltración de redes corporativas y propagación lateral a otros dispositivos.

- Disfrazado de contenido legítimo, lo que hace que las víctimas ejecuten el malware sin saberlo.

¿Qué hay en la nota de rescate de Akira?

La nota de rescate de Akira tiene un tono condescendiente y explica los pasos que deben seguir las víctimas para recuperar sus datos. También tiene una contraseña única que cada víctima puede utilizar para negociar con el grupo de piratas informáticos. La nota indica que el camino más fácil para que la empresa vuelva a funcionar normalmente es pagar el rescate.No pague el rescate ni negocie con los actores de la amenaza.. Comuníquese con los expertos de SalvageData de inmediato para restaurar sus archivos y con las autoridades locales para informar sobre el ransomware.

¿Cómo infecta Akira una computadora o una red?

Akira ransomware es un malware peligroso que puede infectar una computadora o red de varias maneras, que incluyen:

- Correos electrónicos spam y phishing que pretenden ser empresas legítimas. Los estafadores envían correos electrónicos que parecen provenir de empresas legítimas, como PayPal, UPS, FedEx y otras. Estos correos electrónicos contienen enlaces o archivos adjuntos que ponen en riesgo sus datos y su red. Un clic en un enlace o una descarga de un archivo adjunto puede bloquear a todos los usuarios de su red.

- Troyanos.Un troyano es un tipo de software que promete realizar una tarea pero ejecuta otra diferente, generalmente maliciosa. Toman la forma de programas falsos, archivos adjuntos y otros tipos de archivos, engañando a las víctimas.

- Red infiltrada.El ransomware viola una red corporativa y se propaga lateralmente a otros dispositivos. Antes de cifrar archivos, el ransomware evita ciertas carpetas y archivos específicos del sistema de Windows con extensiones .exe, .lnk, .dll, .msi y .sys.

- Sitios web maliciosos.Los sitios web infectados descargan automáticamente malware en la computadora o red de la víctima.

- Instalaciones de software crackeadas.Los piratas informáticos utilizan tecnología ofuscadora en combinación con otros métodos para infectar el dispositivo sin que el usuario se dé cuenta. Las instalaciones de software descifradas permiten que archivos maliciosos entren en el sistema.

¿Cómo funciona el ransomware Akira?

Una vez que el ransomware Akira obtiene acceso a una computadora o red, cifrará los archivos de la víctima utilizando sofisticados algoritmos de cifrado. Los archivos de la víctima se adjuntarán con la extensión .akira. El ransomware viola una red corporativa y se propaga lateralmente a otros dispositivos. Antes de cifrar los datos, AkiraEl ransomware se propagará por la red.usando el protocolo de escritorio remoto (RDP). Por eso es crucial segmentar la red y bloquear el acceso de los usuarios a datos que no necesitan para realizar sus tareas. Esto evitará que las amenazas se propaguen a través del movimiento lateral. Akira también elimina instantáneas y copias de seguridad del sistema. El proceso de ataque del ransomware Akira implica dos etapas principales: exfiltración y cifrado. Aquí hay un desglose del proceso:

Exfiltración

Antes de activar la rutina de cifrado del ransomware Akira y publicar una demanda de rescate, los ciberdelincuentes extraen datos de las redes corporativas pirateadas. El ransomware Akira normalmente utiliza los propios recursos de la máquina para llevar a cabo la exfiltración de datos, imponiendo así una gran carga a los recursos del sistema. Después de que los atacantes exfiltren los datos de la víctima y amenacen con vender o filtrar los datos robados en la web oscura si no se paga el rescate. Su sitio web de filtración tiene un diseño retro que recuerda a las consolas de pantalla verde de los años 80 y posiblemente tome su nombre de la popular película de anime de 1988 del mismo nombre.

Cifrado

Antes de cifrar archivos, el ransomware evita ciertas carpetas, incluida la Papelera de reciclaje, Información del volumen del sistema, Arranque, Datos de programa y Windows, así como archivos específicos del sistema de Windows con extensiones .exe, .lnk, .dll, .msi y .sys. Akira ransomware cifra los archivos de la víctima utilizando algoritmos de cifrado sofisticados, como AES-256. Una vez que se completa el cifrado, los archivos de la víctima se bloquean y no se puede acceder a ellos.

Cómo manejar un ataque de ransomware Akira

El primer paso para recuperarse del ataque de Akira es aislar la computadora infectada desconectándola de Internet y eliminando cualquier dispositivo conectado. Luego, debes contactar a las autoridades locales. Para los residentes y empresas de EE. UU., es eloficina local del FBIy elCentro de denuncias de delitos en Internet (IC3).Para informar un ataque de ransomware, debe recopilar toda la información que pueda al respecto, incluida:

- Capturas de pantalla de la nota de rescate

- Comunicaciones con los actores de Akira (si los tienes)

- Una muestra de un archivo cifrado

Sin embargo, si prefierescontactar profesionales, entonces no hagas nada.Deje cada máquina infectada como estáy pide unservicio de eliminación de ransomware de emergencia. Reiniciar o apagar el sistema puede comprometer el servicio de recuperación. Capturar la RAM de un sistema activo puede ayudar a obtener la clave de cifrado, y capturar un archivo dropper puede sufrir ingeniería inversa y conducir al descifrado de los datos o a la comprensión de cómo funciona.no eliminar el ransomwarey conservar todas las pruebas del ataque. Eso es importante paraforense digitalpara que los expertos puedan rastrear hasta el grupo de piratas informáticos e identificarlos. Es utilizando los datos de su sistema infectado que las autoridades puedenInvestigar el ataque y encontrar al responsable.Una investigación de un ciberataque no se diferencia de cualquier otra investigación criminal: necesita pruebas para encontrar a los atacantes.

1. Comuníquese con su proveedor de respuesta a incidentes

Una respuesta a un incidente cibernético es el proceso de responder y gestionar un incidente de ciberseguridad. Un anticipo de respuesta a incidentes es un acuerdo de servicio con un proveedor de ciberseguridad que permite a las organizaciones obtener ayuda externa con incidentes de ciberseguridad. Proporciona a las organizaciones una forma estructurada de experiencia y soporte a través de un socio de seguridad, lo que les permite responder de manera rápida y efectiva en caso de un incidente cibernético. Un anticipo de respuesta a incidentes ofrece tranquilidad a las organizaciones, ofreciendo soporte experto antes y después de un incidente de seguridad cibernética. La naturaleza y estructura específicas de un contrato de respuesta a incidentes variarán según el proveedor y los requisitos de la organización. Un buen contrato de respuesta a incidentes debe ser sólido pero flexible y brindar servicios probados para mejorar la postura de seguridad a largo plazo de una organización. Si se comunica con su proveedor de servicios de IR, él se encargará de todo lo demás. Sin embargo, si decide eliminar el ransomware y recuperar los archivos con su equipo de TI, puede seguir los siguientes pasos.

2. Identificar la infección ransomware

Puedeidentificar qué ransomwareinfectó su máquina por la extensión del archivo (algunos ransomware usan la extensión del archivo como nombre), o estará en la nota de rescate. Con esta información, puede buscar una clave de descifrado pública. También puede verificar el tipo de ransomware por sus IOC. Los indicadores de compromiso (IOC) son pistas digitales que los profesionales de la ciberseguridad utilizan para identificar compromisos del sistema y actividades maliciosas dentro de una red o entorno de TI. Son esencialmente versiones digitales de evidencia dejada en la escena del crimen, y los IOC potenciales incluyen tráfico de red inusual, inicios de sesión de usuarios privilegiados de países extranjeros, solicitudes DNS extrañas, cambios en los archivos del sistema y más. Cuando se detecta un COI, los equipos de seguridad evalúan posibles amenazas o validan su autenticidad. Los IOC también proporcionan evidencia de a qué tenía acceso un atacante si se infiltraba en la red.

COI de Akira Ransomware

Los indicadores de compromiso (IOC) son artefactos observados en una red o en un sistema operativo que indican una intrusión informática con alta confianza. Los IOC se pueden utilizar para la detección temprana de futuros intentos de ataque utilizando sistemas de detección de intrusiones y software antivirus.Versiones de Windows

- 3c92bfc71004340ebc00146ced294bc94f49f6a5e212016ac05e7d10fcb3312c

- 5c62626731856fb5e669473b39ac3deb0052b32981863f8cf697ae01c80512e5

- 678ec8734367c7547794a604cc65e74a0f42320d85a6dce20c214e3b4536bb33

- 7b295a10d54c870d59fab3a83a8b983282f6250a0be9df581334eb93d53f3488

- 8631ac37f605daacf47095955837ec5abbd5e98c540ffd58bb9bf873b1685a50

- 1b6af2fbbc636180dd7bae825486ccc45e42aefbb304d5f83fafca4d637c13cc

- 9ca333b2e88ab35f608e447b0e3b821a6e04c4b0c76545177890fb16adcab163

- d0510e1d89640c9650782e882fe3b9afba00303b126ec38fdc5f1c1484341959

- 6cadab96185dbe6f3a7b95cf2f97d6ac395785607baa6ed7bf363deeb59cc360

versión de linux

- 1d3b5c650533d13c81e325972a912e3ff8776e36e18bca966dae50735f8ab296

3. Eliminar el ransomware y eliminar los kits de exploits

Antes de recuperar sus datos, debe garantizar que su dispositivo esté libre de ransomware y que los atacantes no puedan realizar un nuevo ataque a través de kits de exploits u otras vulnerabilidades. Un servicio de eliminación de ransomware puede eliminar el ransomware, crear un documento forense para investigación, eliminar vulnerabilidades y recuperar sus datos. Utilice software antimalware/antiransomware para poner en cuarentena y eliminar el software malicioso.

Importante:Al ponerse en contacto con los servicios de eliminación de ransomware, puede asegurarse de que su máquina y su red no tengan rastros del ransomware Akira. Además, estos servicios pueden parchear su sistema, evitando nuevos ataques.

4. Utilice una copia de seguridad para restaurar los datos.

Las copias de seguridad son la forma más eficiente de recuperar datos. Asegúrese de realizar copias de seguridad diarias o semanales, según su uso de datos.

5. Póngase en contacto con un servicio de recuperación de ransomware

Si no tiene una copia de seguridad o necesita ayuda para eliminar el ransomware y eliminar las vulnerabilidades, debe comunicarse con un servicio de recuperación de datos. Pagar el rescate no garantiza que se le devolverán sus datos. La única forma garantizada de restaurar cada archivo es si tiene una copia de seguridad del mismo. Si no lo hace, los servicios de recuperación de datos de ransomware pueden ayudarlo a descifrar y recuperar los archivos. Los expertos de SalvageData pueden restaurar sus archivos de manera segura y evitar que el ransomware Akira ataque su red nuevamente. Además, ofrecemos uninforme forense digitalque puede utilizar para una mayor investigación y comprender cómo ocurrió el ciberataque. Comuníquese con nuestros expertos las 24 horas del día, los 7 días de la semana para obtener un servicio de recuperación de emergencia.

Prevenir el ataque del ransomware Akira

Prevenir el ransomware es la mejor solución para la seguridad de los datos. es más fácil y económico que recuperarse de ellos. El ransomware Akira puede costarle el futuro a su empresa e incluso cerrarle las puertas. Estos son algunos consejos para asegurarse de que puedaevitar ataques de ransomware:

- Antivirus y antimalware

- Utilice soluciones de ciberseguridad

- Utilice contraseñas seguras

- Software actualizado

- Sistema operativo (SO) actualizado

- Cortafuegos

- Tenga un plan de recuperación a mano (vea cómo crear un plan de recuperación de datos con nuestra guía detallada)

- Programe copias de seguridad periódicas

- No abra un archivo adjunto de correo electrónico de una fuente desconocida

- No descargue archivos de sitios web sospechosos

- No haga clic en anuncios a menos que esté seguro de que es seguro

- Acceda únicamente a sitios web de fuentes confiables